統合から送信されたサンプルの場合、 Cisco Secure Malware Analytics アプライアンスでのプライバシーおよびサンプルの可視性モデルは変更されます。統合とは、E メール セキュリティ アプライアンス(ESA)、Web セキュリティアプライアンス(WSA)および他のデバイスなどのシスコ製品や、サードパーティのサービスのことです(CSA

統合という用語は、Cisco Sandbox API 経由で Cisco Secure Malware Analytics アプライアンスに統合(または登録)されている、ESA/WSA その他の Cisco 製アプライアンス、デバイス、サービスを意味します)。

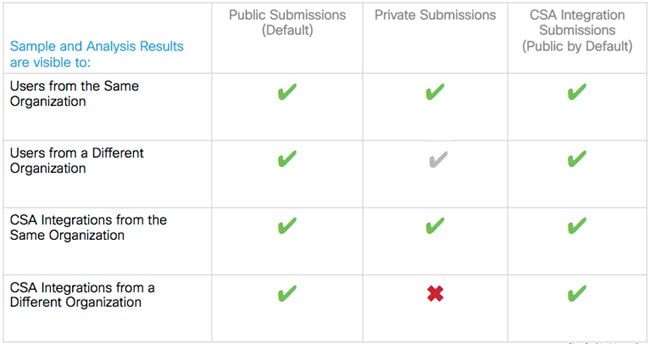

Cisco Secure Malware Analytics アプライアンスでのすべてのサンプル送信は、デフォルトでパブリックに設定されるため、所属する組織にかかわりなく、統合を含む他のすべてのアプライアンスユーザーが表示できます。アプライアンスのすべてのユーザが、他のすべてのユーザが送信したサンプルのあらゆる詳細を確認できるということです。

Cisco Secure Malware Analytics のユーザーはまた、プライベートなサンプルも Cisco Secure Malware Analytics アプライアンスに送信します。それは統合に含まれ、サンプルの送信者と同じ組織からの他の

Cisco Secure Malware Analytics アプライアンス ユーザーにのみ表示されます。

次の表で、Cisco Secure Malware Analytics アプライアンスでのプライバシーおよびサンプルの可視性モデルについて説明します。

図 4. Cisco Secure Malware Analytics アプライアンスでのプライバシーと可視性

フルアクセス :緑色のチェックマークは、ユーザーがサンプルと分析結果にフルアクセスできることを示します。

スクラビングレポート : 灰色のチェックマークは、プライベート送信の結果がスクラビングされたことを示します。ユーザーはサンプルと分析結果への部分的なアクセス権を持っていますが、サンプルに関する潜在的な機密情報はすべて削除されます。Glovebox には、ファイル名、プロセス名、スクリーンショット、またはアクティビティについての詳細情報は表示されません。

サンプルの送信者のログイン情報などの詳細情報を [Metadata] セクションから除外します。ビジネスの過程でプライベートサンプルからハッシュが発生した場合、既知の脅威に対する警告が表示されます。さらに詳細な情報が必要な場合は、完全な分析のためにサンプルの独自のコピーを送信します。

プライベートサンプルはダウンロードされない場合があります。スクラビングレポートには、アーティファクト(ファイル名が削除されたもの)、動作インジケータ、ドメイン、IP が含まれます。

アクセスなし :赤色の X は、ユーザーがサンプルまたは分析結果にアクセスできないことを示します。

同じ基本的なプライバシー ルールが Cisco Secure Endpoint プライベート クラウドと Cisco Secure Malware Analytics アプライアンスの統合に適用されます。

フィードバック

フィードバック