ポリシーベース ルーティングについて

従来のルーティングでは、パケットは宛先 IP アドレスに基づいてルーティングされます。ただし、宛先ベースのルーティング システムでは特定トラフィックのルーティングを変更することが困難です。ポリシーベースルーティング(PBR)は、ルーティングプロトコルで提供される既存のメカニズムを拡張および補完することにより、ルーティングの制御を強化します。

PBR を使用すると、IP プレジデンスを設定できます。高コスト リンク上のプライオリティ トラフィックなど、特定のトラフィックのパスを指定することもできます。PBR では、宛先ネットワークではなく条件(送信元ポート、宛先アドレス、宛先ポート、プロトコル、アプリケーション、またはこれらのオブジェクトの組み合わせなど)に基づいてルーティングを定義できます。

PBR を使用すると、アプリケーションに基づいてネットワークトラフィックを分類できます。このルーティング方法は、大規模なネットワーク展開で多数のデバイスがアプリケーションとデータにアクセスするシナリオに適用できます。従来、大規模な展開では、ルートベースの VPN の暗号化されたトラフィックとして、すべてのネットワークトラフィックをハブにバックホールするトポロジが設定されます。これらのトポロジでは、パケットの遅延、帯域幅の減少、パケットのドロップなどの問題が発生することがよくあります。これらの問題を克服するには、コストのかかる複雑な展開と管理が必要です。

PBR ポリシーを使用すると、指定したアプリケーションのトラフィックを安全にブレークアウトできます。Secure Firewall Management Center ユーザーインターフェイスで PBR ポリシーを設定して、アプリケーションに直接アクセスできるようにすることができます。

ポリシーベースルーティングを使用する理由

ロケーション間に 2 つのリンクが導入されている企業を例に説明します。1 つのリンクは高帯域幅、低遅延、高コストのリンクであり、もう 1 つのリンクは低帯域幅、高遅延、低コストのリンクです。従来のルーティングプロトコルを使用する場合、高帯域幅リンクで、リンクの(EIGRP または OSPF を使用した)帯域幅、遅延、または両方の特性により実現するメトリックの節約に基づいて、ほぼすべてのトラフィックが送信されます。PBR では、優先度の高いトラフィックを高帯域幅/低遅延リンク経由でルーティングし、その他のすべてのトラフィックを低帯域幅/高遅延リンクで送信します。

ポリシーベースルーティングを使用できるいくつかのシナリオを次に示します。

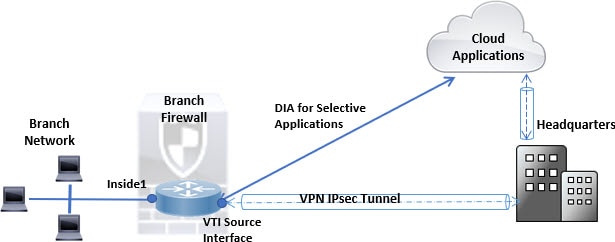

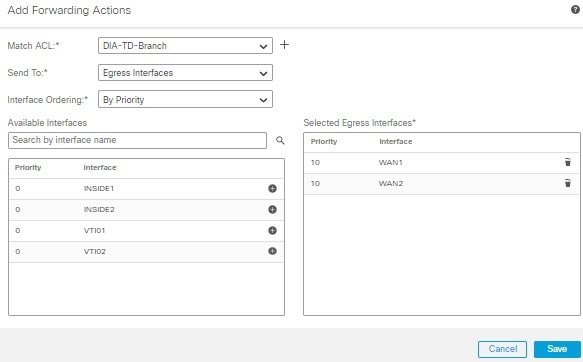

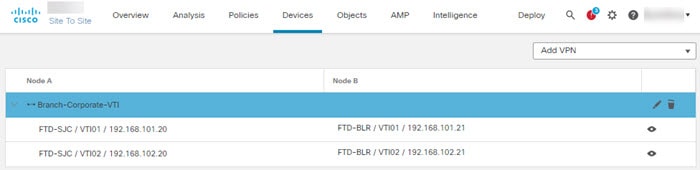

ダイレクト インターネット アクセス

このトポロジでは、ブランチオフィスからのアプリケーション トラフィックを、本社に接続する VPN トンネルを経由する代わりに、インターネットに直接ルーティングできます。ブランチ Firewall Threat Defense はインターネットの出口ポイントで構成され、PBR ポリシーは入力インターフェイス(Inside 1)に適用されて、ACL で定義されたアプリケーションに基づいてトラフィックを識別します。それに応じて、トラフィックは出力インターフェースを介して直接インターネットまたは IPsec VPN トンネルに転送されます。

同等アクセスおよび送信元依存ルーティング

このトポロジでは、HR ネットワークと管理ネットワークからのトラフィックは ISP1 を経由するように設定し、エンジニアリング ネットワークからのトラフィックは ISP2 を経由するように設定できます。したがって、ここに示すように、ネットワーク管理者は、ポリシーベース ルーティングを使用して同等アクセスおよび送信元依存ルーティングを実現できます。

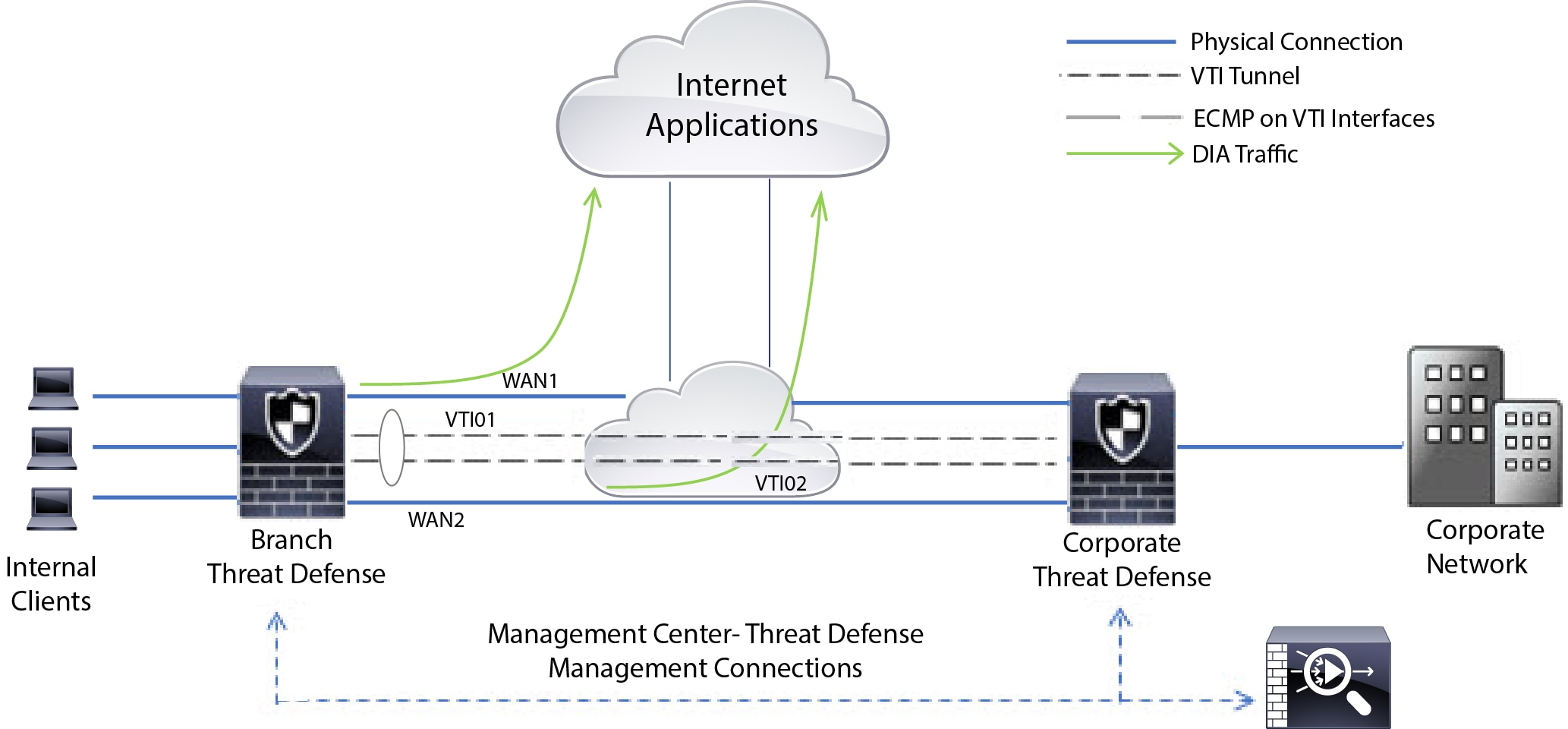

ロード シェアリング

ECMP ロード バランシングによって提供されるダイナミックなロード シェアリング機能に加え、ネットワーク管理者は、トラフィックの特性に基づいて複数のパス間にトラフィックを分散するためのポリシーを実装できます。

たとえば、同等アクセスおよび送信元依存ルーティングのシナリオに示すトポロジでは、管理者は、ISP1 を経由する HR ネットワークからのトラフィックと ISP2 を経由するエンジニアリング ネットワークからのトラフィックをルーティングしてロードシェアするように、ポリシーベースルーティングを設定できます。

![[アプリケーション(Applications)] タブ](/c/dam/en/us/td/i/400001-500000/460001-470000/460001-461000/460896.jpg)

![[ポリシーベースルーティングの拡張 ACL(Extended acl for policy based routing)]](/c/dam/en/us/td/i/400001-500000/460001-470000/460001-461000/460897.jpg)

![[インターフェイスの優先順位の設定(Setting interface priority)]](/c/dam/en/us/td/i/400001-500000/460001-470000/460001-461000/460893.jpg)

![[ECMP ゾーンとインターフェイス (ECMP zone and interfaces)]](/c/dam/en/us/td/i/400001-500000/460001-470000/460001-461000/460899.jpg)

![[スタティックルートの設定:ECMP ゾーン(Configuring static routes - ECMP zones)]](/c/dam/en/us/td/i/400001-500000/460001-470000/460001-461000/460900.jpg)

![[右矢印(right arrow)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447180.jpg)

フィードバック

フィードバック