IPS インターフェイスについて

IPS インターフェイスには、パッシブ インターフェイス、パッシブ ERSPAN インターフェイス、インライン セットが含まれます。IPS 専用モードのインターフェイスは、多数のファイアウォールのチェックをバイパスし、IPS セキュリティポリシー(Snort)のみをサポートします。別のファイアウォールがこれらのインターフェイスを保護していて、ファイアウォール機能のオーバーヘッドを避けたい場合、IPS 専用のインターフェイスを実装することがあります。

IPS 専用モードのインターフェイスは、多数のファイアウォールのチェックをバイパスし、IPS セキュリティポリシー(Snort)のみをサポートします。別のファイアウォールがこれらのインターフェイスを保護していて、ファイアウォール機能のオーバーヘッドを避けたい場合、IPS 専用のインターフェイスを実装することがあります。

(注) |

ファイアウォール モードは通常のファイアウォール インターフェイスにのみ影響を与えます。インライン セットやパッシブ インターフェイスなどの IPS 専用インターフェイスには影響を与えません。IPS 専用インターフェイスは両方のファイアウォール モードで使用可能です。 |

インライン セット

インライン セットはワイヤ上のバンプのように動作し、1 つ以上のインターフェイス ペアを一緒にバインドし、既存のネットワークに組み込みます。この機能によって、隣接するネットワークデバイスの設定がなくても、任意のネットワーク環境に Firewall Threat Defense をインストールすることができます。インライン インターフェイスはすべてのトラフィックを無条件に受信しますが、これらのインターフェイスで受信されたすべてのトラフィックは、明示的にドロップされない限り、インライン ペアの他のインターフェイスから、外部に再送信されます。インライン セットに複数のインラインペアがある場合、トラフィックはペアのインターフェイス間でのみ通過できます。異なるペアのインターフェイス間を渡すことはできません。

タップ モードでは、Firewall Threat Defense はインラインで展開されますが、ネットワーク トラフィック フローは妨げられません。代わりに、Firewall Threat Defense は各パケットのコピーを作成して、パケットを分析できるようにします。それらのタイプのルールでは、ルールがトリガーされると侵入イベントが生成され、侵入イベントのテーブルビューにはトリガーの原因となったパケットがインライン展開でドロップされたことが示されることに注意してください。インライン展開された FTD でタップモードを使用することには、利点があります。たとえば、Firewall Threat Defense がインラインであるかのように Firewall Threat Defense とネットワーク間の配線をセットアップし、Firewall Threat Defense で生成される侵入イベントのタイプを分析することができます。その結果に基づいて、効率性に影響を与えることなく最適なネットワーク保護を提供するように、侵入ポリシーを変更してドロップ ルールを追加できます。Firewall Threat Defense をインラインで展開する準備ができたら、タップ モードを無効にして、Firewall Threat Defense とネットワーク間の配線を再びセットアップせずに、不審なトラフィックのドロップを開始することができます。

(注) |

タップモードは、トラフィックによっては Firewall Threat Defense のパフォーマンスに大きく影響します。 |

(注) |

「透過インライン セット」としてインライン セットに馴染みがある人もいますが、インライン インターフェイスのタイプはトランスペアレント ファイアウォール モードやファイアウォール タイプのインターフェイスとは無関係です。 |

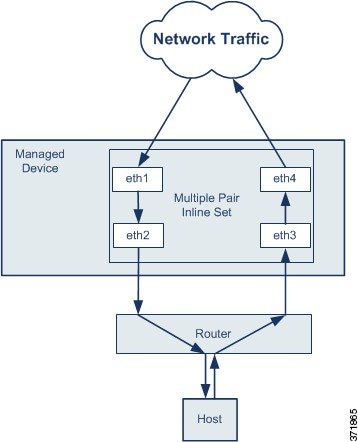

複数のインライン ペアと非同期ルーティング

トラフィックがインバウンドであるかアウトバウンドであるかに応じて、異なるインライン ペアを介してネットワーク上のホストと外部ホスト間のトラフィックをルーティングするように、インターフェイスを設定できます。これは非同期ルーティング設定です。非同期ルーティングを展開しても、インライン セットに 1 つのインライン ペアしか含めないと、デバイスがトラフィックの半分しか認識しないため、ネットワーク トラフィックが適切に分析されない可能性があります。

同じインライン セットに複数のインライン ペアを追加すると、システムが着信トラフィックと発信トラフィックを同じトラフィック フローの一部として識別させることができます。パッシブ インターフェイスでのみ、同じセキュリティ ゾーンにインターフェイス ペアを含めることによっても実現できます。

(注) |

複数のインライン ペアを単一のインライン セットに割り当てたときに、重複トラフィックの問題が発生した場合は、個別のインライン セットにインライン ペアを再割り当てするか、セキュリティ ゾーンを変更する必要があります。 パケットのフラグメントが異なるインターフェイス ペアで受信された場合、それらは再構成されず、ドロップされます。パケットのすべてのフラグメントが同じインターフェイスペアで送受信されるようにしてください。 |

パッシブ インターフェイス

パッシブ インターフェイスは、スイッチ SPAN またはミラー ポートを使用してネットワーク中のトラフィック フローをモニターします。SPAN またはミラー ポートでは、スイッチ上の他のポートからトラフィックをコピーできます。この機能により、ネットワーク トラフィックのフローに含まれなくても、ネットワークでのシステムの可視性が備わります。パッシブ展開で Firewall Threat Defense を構成した場合は、Firewall Threat Defense は特定のアクション(トラフィックのブロッキングやシェーピングなど)を実行することができません。パッシブインターフェイスはすべてのトラフィックを無条件で受信します。このインターフェイスで受信されたトラフィックは再送されません。Encapsulated Remote Switched Port Analyzer(ERSPAN)インターフェイスは、複数のスイッチに分散された送信元ポートからのトラフィックをモニタし、GRE を使用してトラフィックをカプセル化します。ERSPAN インターフェイスは、Firewall Threat Defense がルーテッド ファイアウォール モードになっている場合にのみ許可されます。

(注) |

無差別モードの制限により、SR-IOV ドライバを使用する一部の Intel ネットワークアダプタ(Intel X710 や 82599 など)では、SR-IOV インターフェイスを NGFWv のパッシブインターフェイスとして使用することはできません。このような場合は、この機能をサポートするネットワークアダプタを使用してください。Intel ネットワークアダプタの詳細については、『Intel Ethernet Products』[英語] を参照してください。 |

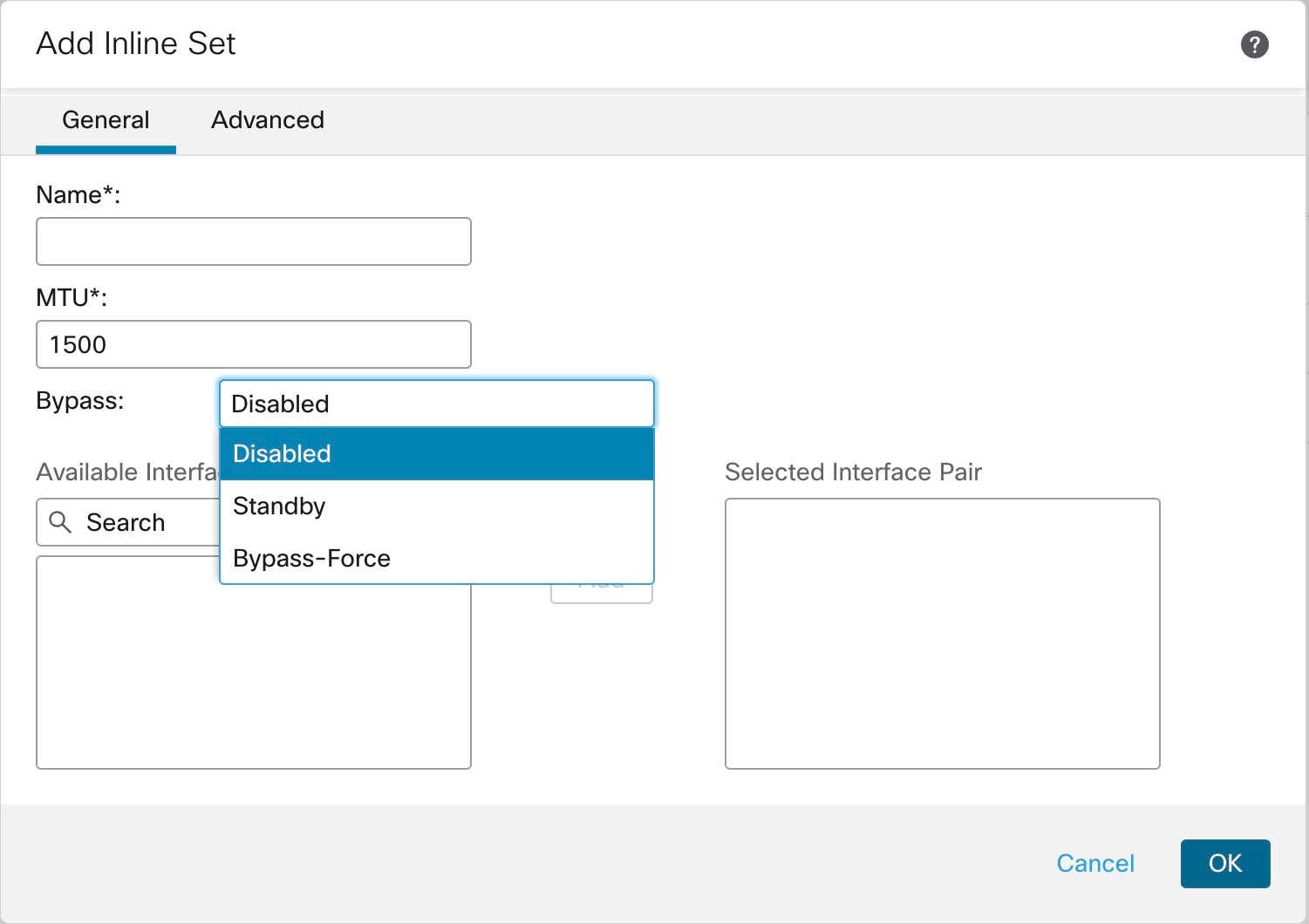

インライン セットのハードウェア バイパスについて

サポートされているモデルの特定のインターフェイスモジュールでは(インラインセットの要件と前提条件を参照)、ハードウェア バイパス 機能を有効にできます。ハードウェア バイパスにより、停電中のインライン インターフェイス ペア間でトラフィックが引き続きフローできるようにします。この機能は、ソフトウェアまたはハードウェア障害の発生時にネットワーク接続を維持するために使用できます。

ハードウェア バイパス トリガー

ハードウェア バイパス は次のシナリオでトリガーされることがあります。

-

Firewall Threat Defense のクラッシュ

-

Firewall Threat Defense の再起動

-

セキュリティ モジュールの再起動

-

シャーシのクラッシュ

-

Chassis reboot

-

手動トリガー

-

シャーシの停電

-

セキュリティ モジュールの電力損失

(注) |

ハードウェアバイパスは、計画外の障害または予期しない障害のシナリオのためのものです。計画されたソフトウェアアップグレード中に自動的にトリガーされることはありません。ハードウェアバイパスは、Firewall Threat Defense アプリケーションの再起動時に、計画されたアップグレードプロセスの最後にのみ関与します。 |

ハードウェア バイパスのスイッチオーバー

通常の運用からハードウェア バイパスに切り替えたとき、またはハードウェア バイパスから通常の運用に戻したときに、トラフィックが数秒間中断する可能性があります。中断時間の長さに影響を与える可能性があるいくつかの要因があります。たとえば、銅線ポートの自動ネゴシエーション、リンク エラーやデバウンスのタイミングをどのように処理するかなどのオプティカル リンク パートナーの動作、スパニング ツリー プロトコルのコンバージェンス、ダイナミック ルーティング プロトコルのコンバージェンスなどです。この間は、接続が落ちることがあります。

また、通常の操作に戻った後で接続のミッドストリームを分析するときに、アプリケーションの識別エラーが原因で接続が切断されることがあります。

Snort フェール オープンと ハードウェア バイパス

タップ モード以外のインライン セットでは、[Snort フェール オープン(Snort Fail Open)] オプションを使用して、トラフィックをドロップするか、Snort プロセスがビジーまたはダウンしている場合に検査なしでトラフィックの通過を許可します。Snort フェール オープンは、ハードウェア バイパスをサポートするインターフェイス上のみでなく、タップ モードのものを除くすべてのインライン セットでサポートされます。

ハードウェア バイパス機能を使用すると、停電時や特定の限定されたソフトウェア障害などのハードウェア障害時にトラフィックが流れます。Snort フェール オープンをトリガーするソフトウェアの障害は、ハードウェア バイパスをトリガーしません。

ハードウェア バイパス Status

システムの電源が入っている場合、バイパス LED はハードウェア バイパスのステータスを表示します。LED の説明については、Firepower シャーシ ハードウェア インストレーションガイドを参照してください。

フィードバック

フィードバック