Firewall Threat DefenseF 管理用に外部ユーザーをサポートするために、LDAP サーバーを追加します。

マルチドメイン展開では、外部認証オブジェクトは作成されたドメインでのみ使用できます。

外部認証オブジェクトの共有

外部 LDAP オブジェクトは、Firewall Management Center および Firewall Threat Defense デバイスで使用できます。同じオブジェクトを Firewall Management Center とデバイス間で共有することも、別々のオブジェクトを作成することもできます。オブジェクトを共有していない場合でも、Firewall Threat Defense と Firewall Management Center の両方が LDAP サーバーに到達できることを確認します。Firewall Management Center は、ユーザーリストを取得してデバイスにダウンロードするために必要です。

(注)

|

LDAP の場合、タイムアウト範囲は Firewall Threat Defense と Firewall Management Center で異なるため、オブジェクトを共有する場合は、Firewall Threat Defense の短いタイムアウト範囲(1 〜 30 秒)を超えないようにしてください。タイムアウトをこれより高い値に設定すると、Firewall Threat Defense への展開が失敗します。

|

Firewall Threat Defense サポート対象フィールド

Firewall Threat Defense SSH アクセスでは、LDAP オブジェクト内のフィールドのサブセットのみが使用されます。その他のフィールドに値を入力しても無視されます。このオブジェクトを Firewall Management Centerにも使用する場合は、それらのフィールドが使用されます。この手順は、Firewall Threat Defense でサポートされているフィールドのみを対象とします。その他のフィールドについては、Firewall Management Center 用の LDAP 外部認証オブジェクトの追加を参照してください。

ユーザー名

ユーザー名は Linux で有効な名前で、かつ、小文字のみである必要があり、英数文字とピリオド(.)およびハイフン(-)を使用できます。アット マーク(@)やスラッシュ(/)など、その他の特殊文字はサポートされていません。外部認証に admin ユーザーを追加することはできません。外部ユーザーは、Firewall Management Center で(外部認証オブジェクトの一部として)追加することしかできません。CLI では追加できません。内部ユーザーは、Firewall Management Center ではなく、CLI でしか追加できないことに注意してください。

内部ユーザーとして同じユーザー名が configure user add コマンドを使用して設定されていた場合は、Firewall Threat Defense は最初にその内部ユーザーのパスワードをチェックし、それが失敗した場合は LDAP サーバーをチェックします。後から外部ユーザと同じ名前の内部ユーザを追加できないことに注意してください。既存の内部ユーザしかサポートされません。

Privilege Level

LDAP ユーザーには常に Config 権限があります。

例

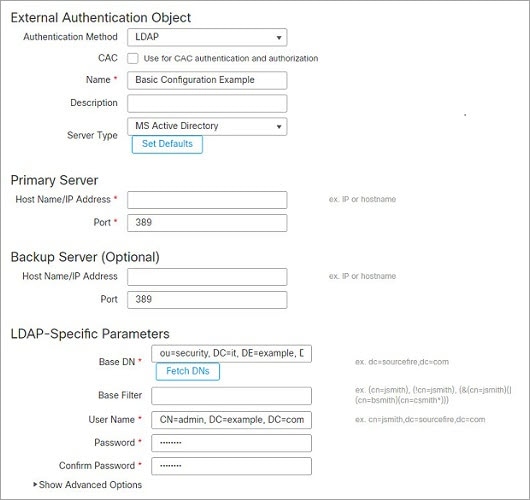

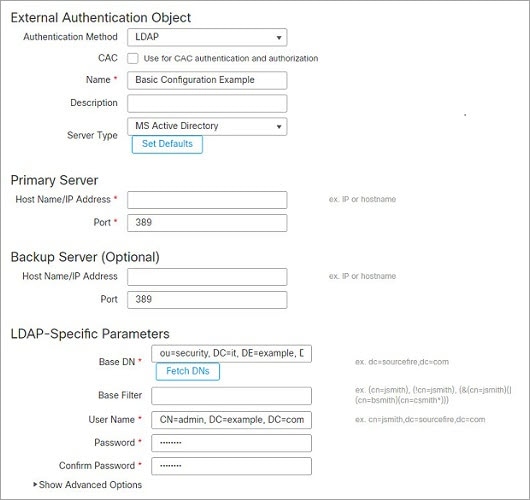

基本的な例

次の図は、Microsoft Active Directory Server の LDAP ログイン認証オブジェクトの基本設定を示します。この例の LDAP サーバーの IP アドレスは 10.11.3.4 です。接続ではアクセスのためにポート

389 が使用されます。

この例では、Example 社の情報テクノロジー ドメインで、セキュリティ部門のベース識別名として OU=security,DC=it,DC=example,DC=com を使用した接続を示しています。

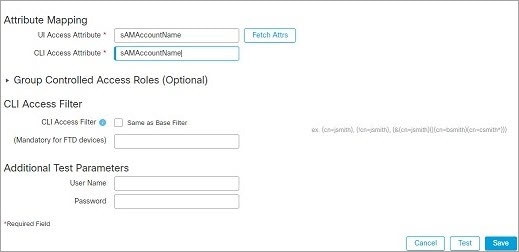

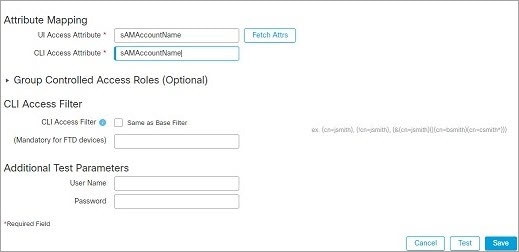

[CLIアクセス属性(CLI Access Attribute)] が sAMAccountName の場合、ユーザーが Firewall Threat Defense にログインすると、ディレクトリ内のすべてのオブジェクトの各 sAMAccountName 属性が検査され、一致が検索されます。

基本フィルタはこのサーバに適用されないため、Firewall Threat Defenseはベース識別名により示されるディレクトリ内のすべてのオブジェクトの属性を検査することに注意してください。サーバーへの接続は、デフォルトの期間(または LDAP サーバーで設定されたタイムアウト期間)の経過後にタイムアウトします。

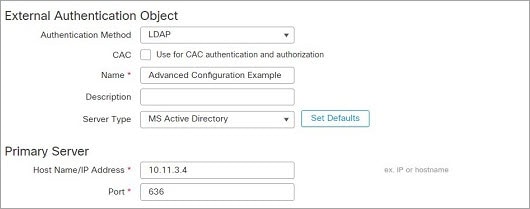

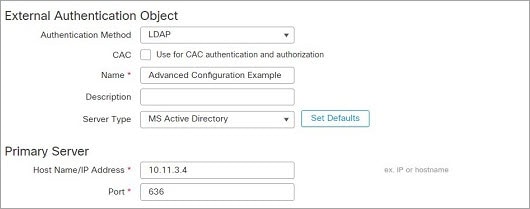

高度な例

次の例は、Microsoft Active Directory Server の LDAP ログイン認証オブジェクトの詳細設定を示します。この例の LDAP サーバーの IP アドレスは 10.11.3.4 です。接続ではアクセスのためにポート

636 が使用されます。

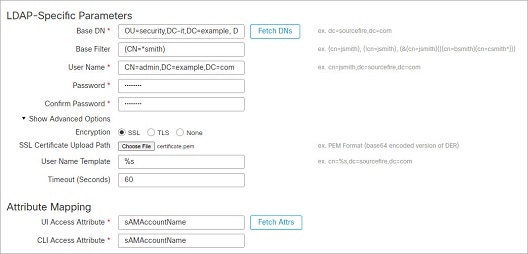

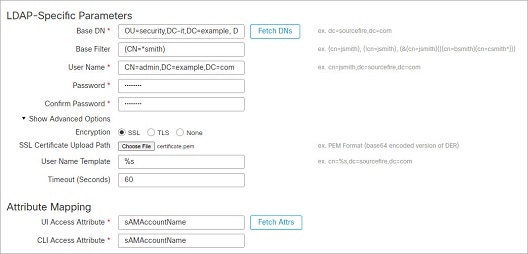

この例では、Example 社の情報テクノロジー ドメインで、セキュリティ部門のベース識別名として OU=security,DC=it,DC=example,DC=com を使用した接続を示しています。ただし、このサーバーに基本フィルタ (cn=*smith) が設定されていることに注意してください。このフィルタは、サーバーから取得するユーザーを、一般名が smith で終わるユーザーに限定します。

サーバへの接続が SSL を使用して暗号化され、certificate.pem という名前の証明書が接続に使用されます。また、[タイムアウト(秒)(Timeout (Seconds))] の設定により、60 秒経過後にサーバーへの接続がタイムアウトします。

このサーバーが Microsoft Active Directory Server であるため、ユーザー名の保存に uid 属性ではなく sAMAccountName 属性が使用されます。

[CLIアクセス属性(CLI Access Attribute)] が sAMAccountName の場合、ユーザーが Firewall Threat Defense にログインすると、ディレクトリ内のすべてのオブジェクトの各 sAMAccountName 属性が検査され、一致が検索されます。

次の例では、CLI アクセスフィルタが基本フィルタと同じように設定されています。

フィードバック

フィードバック