全般設定の編集

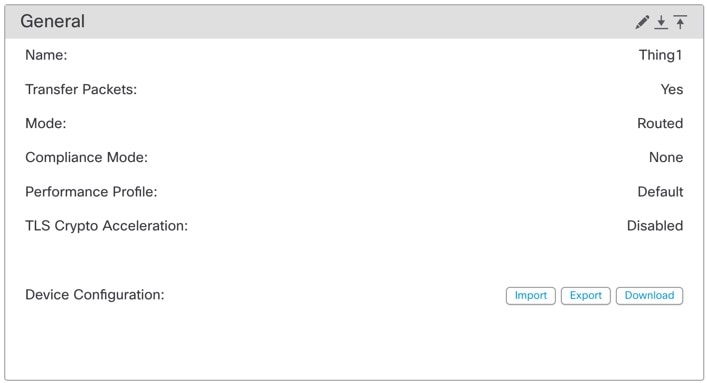

[デバイス(Device)] タブの [全般(General)] セクションには、以下の表に記載された設定が表示されます。

|

フィールド |

説明 |

|---|---|

|

名前 |

Firewall Management Center でのデバイスの表示名。 |

|

パケット転送(Transfer Packets) |

管理対象デバイスがイベントを含むパケット データを Firewall Management Center に送信するかどうかを表示します。 |

|

モード(Mode) |

デバイスの管理インターフェイスのモード([ルーテッド(routed)] または [トランスペアレント(transparent)])を表示します。 |

|

コンプライアンスモード(Compliance Mode) |

デバイスのセキュリティ認定準拠が表示されます。有効な値は、CC、UCAPL および None です。 |

|

パフォーマンス プロファイル(Performance Profile) |

プラットフォーム設定ポリシーで設定された、デバイスのコア割り当てパフォーマンスプロファイルが表示されます。 |

|

TLS 暗号化アクセラレーション:(TLS Crypto Acceleration:) |

TLS 暗号化アクセラレーションが有効か無効かを示します。 |

|

デバイス設定(Device Configuration) |

構成をコピー、エクスポート、またはインポートできます。別のデバイスへの構成のコピーおよびデバイス設定のエクスポートとインポートを参照してください。 |

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

変更するデバイスの横にある [編集(Edit)]( |

|

ステップ 3 |

[Device] をクリックします。 |

|

ステップ 4 |

[General] セクションで、[編集(Edit)]( |

|

ステップ 5 |

[デバイス構成(Device Configuration)] アクションについては、別のデバイスへの構成のコピーおよびデバイス設定のエクスポートとインポートを参照してください。 |

|

ステップ 6 |

[Deploy] をクリックします。 |

次のタスク

-

設定変更を展開します設定変更の展開を参照してください。

別のデバイスへの構成のコピー

始める前に

次の項目を確認します。

-

コピー元とコピー先のデバイスが同じモデルであり、同じバージョンのソフトウェアを実行している。

-

コピー元がスタンドアロン デバイスまたは高可用性ペアである。

-

コピー先のデバイスがスタンドアロン デバイスである。

-

コピー元とコピー先のデバイスに同じ数の物理インターフェイスがある。

-

コピー元とコピー先のデバイスが同じファイアウォール モード(ルーテッドまたはトランスペアレント)になっている。

-

コピー元とコピー先のデバイスが同じセキュリティ認定コンプライアンス モードになっている。

-

コピー元とコピー先のデバイスが同じドメインにある。

-

コピー元またはコピー先デバイスのいずれでも設定の展開が進行中ではない。

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

変更するデバイスの横にある [編集(Edit)]( |

|

ステップ 3 |

[デバイス(Device)] をクリックします。 |

|

ステップ 4 |

[全般(General)] セクションで、次のいずれかの操作を実行します。

|

|

ステップ 5 |

(オプション)[共有ポリシーの設定を含める(Include shared policies configuration)] チェックボックスをオンにして、ポリシーをコピーします。 AC ポリシー、NAT、プラットフォーム設定、および FlexConfig ポリシーなどの共有ポリシーは、複数のデバイス間で共有できます。 |

|

ステップ 6 |

[OK] をクリックします。 デバイス設定のコピータスクのステータスは、メッセージセンターの [タスク(Tasks)] でモニターできます。 |

警告 |

デバイス設定のコピー タスクの完了後に、ターゲット デバイスを元の設定に戻すことはできません。 |

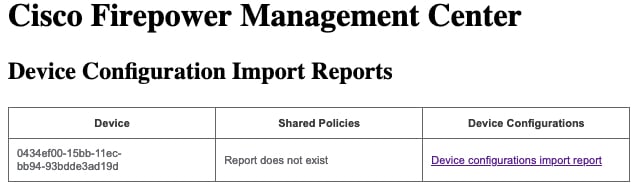

デバイス設定のエクスポートとインポート

[デバイス(Device)] ページで設定可能な、次のようなデバイス固有の設定をすべてエクスポートできます。

-

インターフェイス

-

インラインセット

-

ルーティング

-

DHCP

-

VTEP

-

関連オブジェクト

次の使用例で、同じデバイスに保存された設定をインポートできます。

-

別の Firewall Management Center へのデバイスの移動:最初に元の Firewall Management Center からデバイスを削除 してから、新しい Firewall Management Center にデバイスを追加します。これで保存された設定をインポートできます。

-

ドメイン間でのデバイスの移動:ドメイン間でデバイスを移動する場合、サポートするオブジェクト(セキュリティゾーンのインターフェイスグループなど)が新しいドメインに存在しないため、一部のデバイス固有の設定が保持されません。ドメインの移動後に設定をインポートすると、そのドメインに必要なオブジェクトが作成され、デバイス設定が復元されます。

-

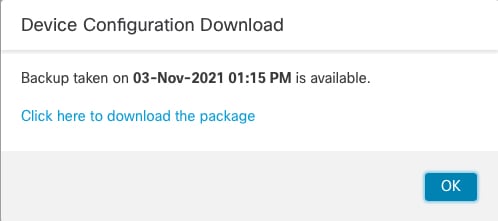

古い設定の復元:デバイスの動作に悪影響を与える変更を展開した場合は、既知の動作設定のバックアップコピーをインポートして、以前の動作状態を復元できます。

-

デバイスの再登録:デバイスを Firewall Management Center から削除した後で追加し直す場合は、保存した設定をインポートできます。

次のガイドラインを参照してください。

-

設定は同じデバイスにのみインポートできます(UUID が一致する必要があります)。同じモデルであっても、設定を別のデバイスにインポートすることはできません。

-

エクスポートとインポートの間に、デバイスで実行されているバージョンを変更しないでください。バージョンは一致する必要があります。

-

スタンドアロン設定をエクスポートする場合、高可用性ペアにインポートすることはできません。その逆も同様です。

-

異なる Firewall Management Center にデバイスを移動する場合、ターゲットの Firewall Management Center バージョンは、ソースバージョンと同じである必要があります。

-

オブジェクトが存在しない場合は作成されます。オブジェクトが存在するが値が異なる場合は、以下を参照してください。

表 2. オブジェクトのインポートアクション シナリオ

インポートアクション

同じ名前と値のオブジェクトが存在する。

既存のオブジェクトを再利用します。

同じ名前で値が異なるオブジェクトが存在する。

ネットワークおよびポートオブジェクト:このデバイスのオブジェクトオーバーライドを作成します。「オブジェクトのオーバーライド」を参照してください。

インターフェイス オブジェクト:新しいオブジェクトを作成します。たとえば、タイプ(セキュリティゾーンまたはインターフェイスグループ)とインターフェイスタイプ(ルーテッドまたはスイッチドなど)の両方が一致しない場合、新しいオブジェクトが作成されます。

他のすべてのオブジェクト:値が異なっていても、既存のオブジェクトを再利用します。

オブジェクトが存在しない。

新しいオブジェクトを作成します。

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

編集するデバイスの横にある [編集(Edit)]( |

|

ステップ 3 |

[デバイス(Device)] をクリックします。 |

|

ステップ 4 |

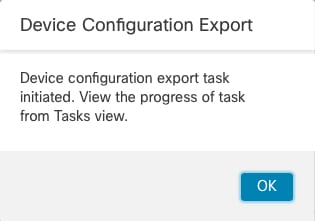

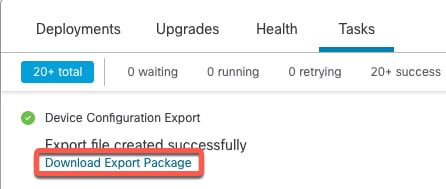

設定をエクスポートします(設定のエクスポート)。 |

|

ステップ 5 |

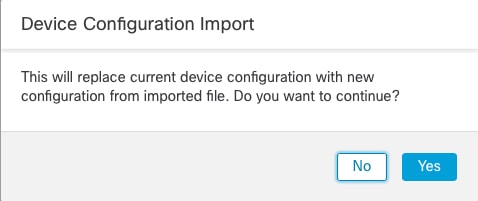

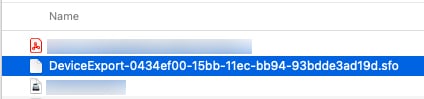

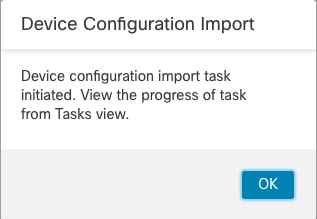

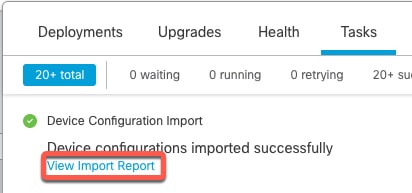

設定をインポートします。 |

)

)![[インベントリの詳細(Inventory Details)]](/c/dam/en/us/td/i/400001-500000/480001-490000/484001-485000/484495.jpg)

![[Management IP Address]](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467937.jpg)

![[インベントリの詳細(Inventory Details)]](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465777.jpg)

![[適用されたポリシー(Applied Policies)]](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465773.jpg)

![[トラブルシューティングのためのアクセスポリシー情報(Access Policy Information for Troubleshooting)]](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465772.jpg)

![[ポリシー割り当て(Policy Assignments)]](/c/dam/en/us/td/i/400001-500000/460001-470000/465001-466000/465774.jpg)

フィードバック

フィードバック