|

Cisco Secure Firewall 3100 固定ポートのデフォルトの前方誤り訂正(FEC)が、25 GB+ SR、CSR、および LR トランシーバの第 74 条 FC-FEC から第 108 条 RS-FEC に変更されました。

|

7.2.4

|

7.2.4

|

Cisco Secure Firewall 3100 の固定ポートで FEC を Auto に設定すると、25 GB 以上の SR、CSR、および LR トランシーバのデフォルトタイプが第 74 条 FC-FEC ではなく第 108 条 RS-FEC

に設定されるようになりました。

|

|

Firepower 2100、Cisco Secure Firewall 3100 で LLDP をサポート。

|

7.2.0

|

7.2.0

|

Firepower 2100 および Cisco Secure Firewall 3100 のインターフェイスで Link Layer Discovery Protocol(LLDP)を有効にすることができます。

新しい/変更された画面:

新規/変更されたコマンド:show lldp status、show lldp neighbors、show lldp statistics |

|

Cisco Secure Firewall 3100 のフロー制御に対応するためのフレームの一時停止

|

7.2.0

|

7.2.0

|

トラフィック バーストが発生している場合、バーストが NIC の FIFO バッファまたは受信リング バッファのバッファリング容量を超えると、パケットがドロップされる可能性があります。フロー制御用のポーズ フレームをイネーブルにすると、このような問題の発生を抑制できます。

新規/変更された画面:

|

|

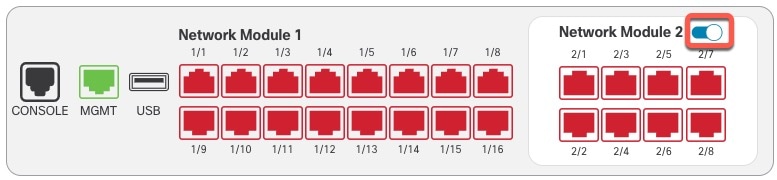

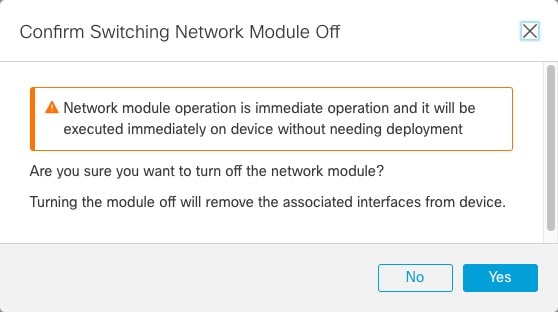

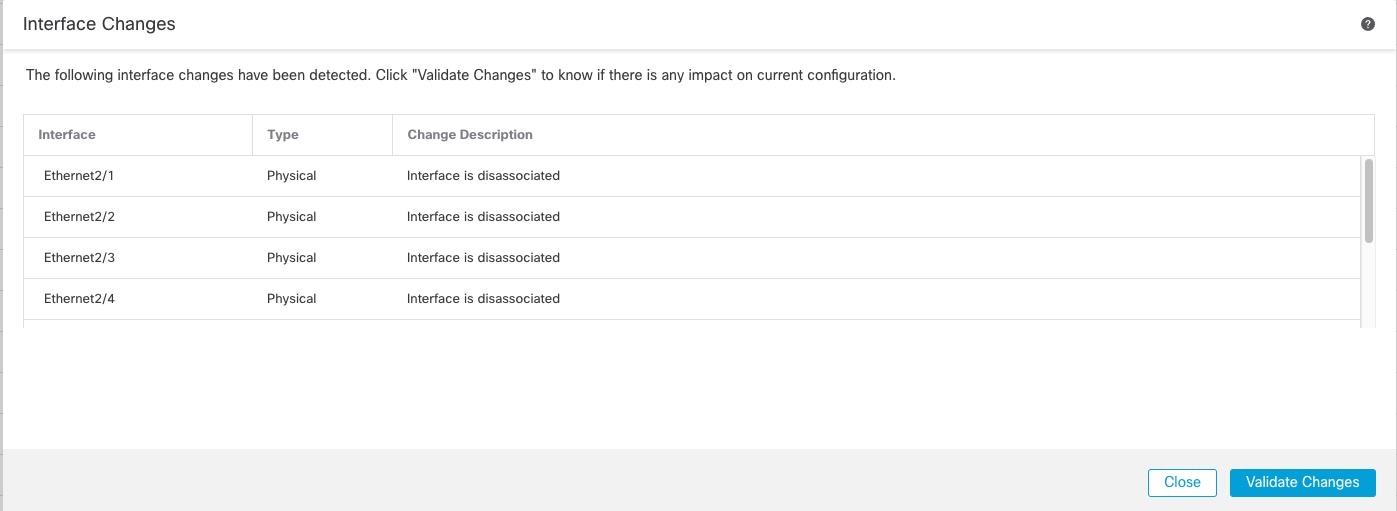

Cisco Secure Firewall 3100 におけるネットワークモジュールのホットスワップのサポート

|

7.1.0

|

7.1.0

|

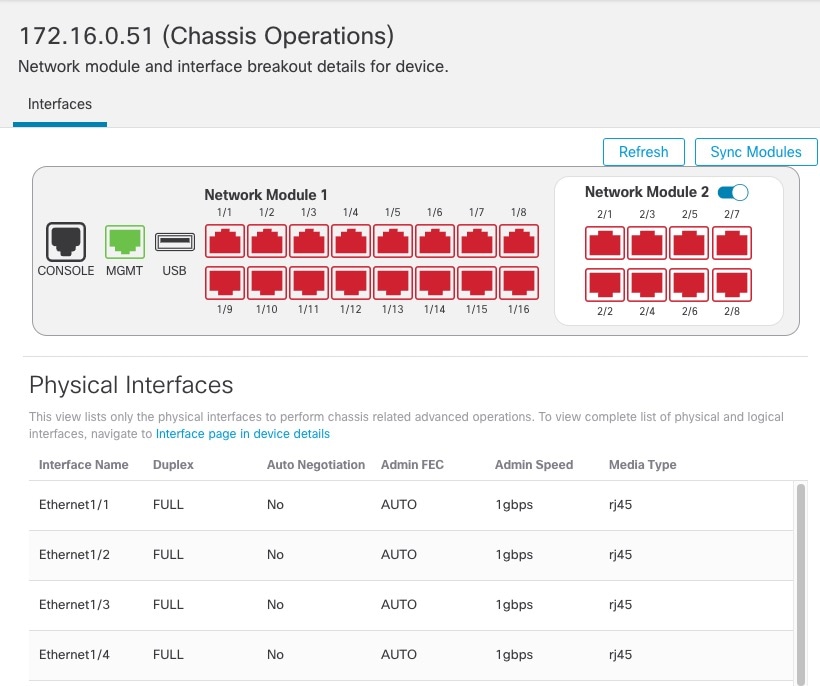

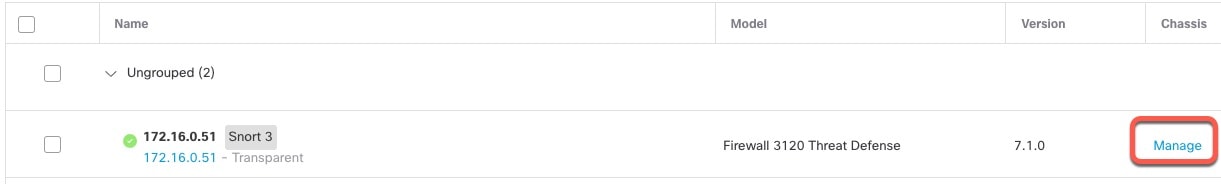

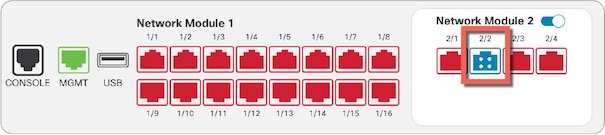

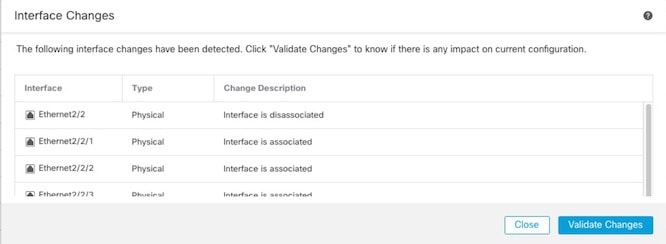

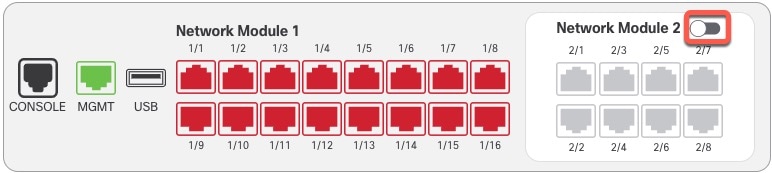

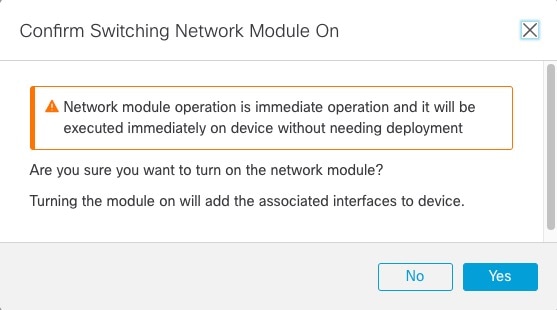

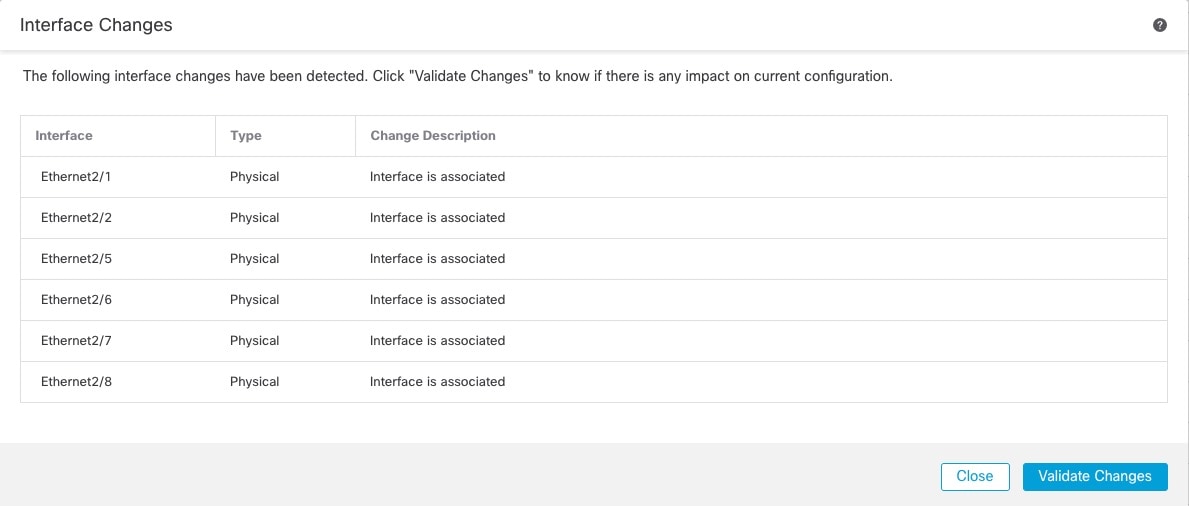

Cisco Secure Firewall 3100 では、ファイアウォールの電源がオンの状態でネットワークモジュールを追加または削除できます。モジュールを同じタイプの別のモジュールに交換する場合、再起動は必要ありません。最初の起動の後にモジュールを追加するか、モジュールを完全に削除するか、モジュールを新しいタイプのモジュールに交換する場合は、再起動が必要です。

新しい/変更された画面:

[デバイス(Devices)] > [デバイス管理(Device Management)] > [シャーシの操作(Chassis Operations)]

|

|

Cisco Secure Firewall 3100 における前方誤り訂正のサポート

|

7.1.0

|

7.1.0

|

Cisco Secure Firewall 3100 25 Gbps インターフェイスは、前方誤り訂正(FEC)をサポートします。FEC はデフォルトで有効になっており、[自動(Auto)] に設定されています。

新規/変更された画面:

|

|

Cisco Secure Firewall 3100 における SFP に基づく速度設定のサポート

|

7.1.0

|

7.1.0

|

Cisco Secure Firewall 3100 は、インストールされている SFP に基づくインターフェイスの速度検出をサポートします。SFP の検出はデフォルトで有効になっています。このオプションは、後でネットワークモジュールを別のモデルに変更し、速度を自動的に更新する場合に便利です。

新規/変更された画面:

|

|

Firepower 1100 の LLDP サポート。

|

7.1.0

|

7.1.0

|

Firepower 1100 インターフェイスで Link Layer Discovery Protocol(LLDP)を有効にすることができます。

新規/変更された画面: 新規/変更されたコマンド:show lldp status、show lldp neighbors、show lldp statistics |

|

インターフェイスの自動ネゴシエーションが速度とデュプレックスから独立して設定されるようになり、インターフェイスの同期が改善されました。

|

7.1.0

|

7.1.0

|

インターフェイスの自動ネゴシエーションが速度とデュプレックスから独立して設定されるようになりました。また、Firewall Management Center でインターフェイスを同期すると、ハードウェアの変更がより効果的に検出されます。

新規/変更された画面:

サポートされるプラットフォーム:Firepower 1000、2100、Cisco Secure Firewall 3100

|

|

Firepower 1100/2100 シリーズ ファイバ インターフェイスで、自動ネゴシエーションの無効化がサポートされるようになりました。

|

6.7.0

|

6.7.0

|

フロー制御とリンク ステータス ネゴシエーションを無効化するように Firepower 1100/2100 シリーズ ファイバ インターフェイスを設定できるようになりました。

以前は、これらのデバイスでファイバインターフェイス速度(1000 または 10000 Mbps)を設定すると、フロー制御とリンク ステータス ネゴシエーションが自動的に有効になり、無効にはできませんでした。

[自動ネゴシエーション(Auto-negotiation)] の選択を解除し、速度を 1000 に設定してフロー制御とリンク ステータス ネゴシエーションを無効化できるようになりました。10000 Mbps でネゴシエーションを無効化することはできません。

新規/変更された画面:[デバイス(Devices)] > [デバイス管理(Device Management)] > [インターフェイス(Interfaces)] > [ハードウェア構成(Hardware Configuration)] > [速度(Speed)]

|

)

)

![[インターフェイス(Interface)] ページへの移動](/c/dam/en/us/td/i/400001-500000/460001-470000/464001-465000/464696.jpg)

)

)

フィードバック

フィードバック