レルムのライセンス要件

Threat Defense ライセンス

いずれか(Any)

従来のライセンス

Control

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

次のトピックでは、レルムとアイデンティティ ポリシーについて説明します。

いずれか(Any)

Control

任意

任意

管理者

アクセス管理者

ネットワーク管理者

レルムなしで ISE/ISE-PIC を設定する場合は、Secure Firewall Management Centerでのユーザーの表示方法に影響するユーザー セッション タイムアウトがあることに注意してください。詳細については、レルム フィールドを参照してください。

次の手順では、レルム(Firewall Management Center と Active Directory レルム間の接続)とディレクトリ(Firewall Management Center と LDAP サーバーまたは Active Directory ドメインコントローラ間の接続)を作成できます。

(推奨)Firewall Management Center から Active Directory サーバーに安全に接続するには、まず次のタスクを実行します。

Microsoft 社は、2020 年に Active Directory サーバーで LDAP バインディングと LDAP 署名の適用を開始すると発表しました。Microsoft 社がこれらを要件にするのは、デフォルト設定で Microsoft Windows を使用する場合に権限昇格の脆弱性が存在するために、中間者攻撃者が認証要求を Windows LDAP サーバーに正常に転送できる可能性があるからです。詳細については、Microsoft 社のサポートサイトで「2020 LDAP channel binding and LDAP signing requirement for Windows」を参照してください。

レルムおよびディレクトリの設定フィールドに関する詳細については、レルム フィールドと[レルムディレクトリ(Realm Directory)] および [同期(Synchronize)] フィールドを参照してください。

クロスドメイン信頼を使用してレルムを設定する段階的手順の例については、クロスドメイン信頼のために Firewall Management Center を設定する:セットアップを参照してください。

Active Directory グローバルカタログサーバーは、レルムディレクトリとしてサポートされていません。グローバルカタログサーバーの詳細については、learn.microsoft.com の「Global Catalog」を参照してください。

(注) |

すべての Microsoft Active Directory(AD)レルムに固有の [ADプライマリドメイン(AD Primary Domain)] を指定する必要があります。異なる Microsoft AD レルムに同じ [ADプライマリドメイン(AD Primary Domain)] を指定することはできますが、システムが適切に機能しなくなります。これは、システムにより各レルム内のすべてのユーザーとグループに 1 つの固有 ID が割り当てられるためです。そのため、システムは特定のユーザまたはグループを明確に識別することができません。ユーザーとグループが適切に識別されないため、同じ [ADプライマリドメイン(AD Primary Domain)] を使用して複数のレルムを指定することはできません。これは、システムが一意の ID を各レルムのすべてのユーザーとグループに割り当てるために発生します。そのため、システムは特定のユーザーまたはグループを明確に識別できません。 |

レルムなしで ISE/ISE-PIC を設定する場合は、Secure Firewall Management Centerでのユーザーの表示方法に影響するユーザー セッション タイムアウトがあることに注意してください。詳細については、レルム フィールドを参照してください。

キャプティブポータルに Kerberos 認証を使用している場合は、開始する前に次のセクションを参照してください:Kerberos 認証の前提条件。

重要 |

Secure Firewall Management Center と Active Directory ドメインコントローラ間の遅延を削減するには、地理的に Secure Firewall Management Center にできるだけ近いレルムディレクトリ(つまり、ドメインコントローラ)を構成することを強くお勧めします。 たとえば、Secure Firewall Management Center が北米にある場合は、同様に北米にあるレルムディレクトリを構成します。このように構成しないと、ユーザーやグループのダウンロードがタイムアウトするなどの問題が発生する可能性があります。 |

|

ステップ 1 |

Secure Firewall Management Center にログインします。 |

||||||||||||

|

ステップ 2 |

をクリックします。 |

||||||||||||

|

ステップ 3 |

新しいレルムを作成するには、[レルムの追加(Add Realm)] ドロップダウンリストから選択します。 |

||||||||||||

|

ステップ 4 |

その他のタスク(レルムの有効化、無効化、削除など)を実行する場合は、レルムの管理を参照してください。 |

||||||||||||

|

ステップ 5 |

レルム フィールドで説明したように、レルム情報を入力します。 |

||||||||||||

|

ステップ 6 |

[ディレクトリサーバー設定(Directory Server Configuration)] セクションで、[レルムディレクトリ(Realm Directory)] および [同期(Synchronize)] フィールドの説明に従ってディレクトリを入力します。 |

||||||||||||

|

ステップ 7 |

(オプション)このレルムに別のドメインを設定するには、[Add another directory] をクリックします。 |

||||||||||||

|

ステップ 8 |

[Configure Groups and Users] をクリックします。

|

||||||||||||

|

ステップ 9 |

[レルム設定(Realm Configuration)] タブをクリックします。 |

||||||||||||

|

ステップ 10 |

[Group Attribute] を入力し、(キャプティブポータルにケルベロス認証を使用する場合)[AD Join Username] と [AD Join Password] を入力します。詳細については、[レルムディレクトリ(Realm Directory)] および [同期(Synchronize)] フィールドを参照してください。 |

||||||||||||

|

ステップ 11 |

Kerberos 認証を使用する場合は、[テスト(Test)] をクリックします。テストが失敗した場合は、少し待ってから再試行してください。 |

||||||||||||

|

ステップ 12 |

[ISE/ISE-PICユーザー(ISE/ISE-PIC Users)]、[ターミナルサーバーエージェントユーザー(Terminal Server Agent Users)]、[キャプティブポータルユーザー(Captive Portal Users)]、[失敗したキャプティブポータルユーザー(Failed Captive Portal Users)]、および [ゲストキャプティブポータルユーザー(Guest Captive Portal Users)] のユーザー セッション タイムアウト値を分単位で入力します。 |

||||||||||||

|

ステップ 13 |

レルムの設定が完了したら、[Save] をクリックします。 |

レルムの編集、削除、有効化、または無効化を行います。レルムの管理を参照してください

必要に応じて、タスクのステータスをモニターします。Cisco Secure Firewall Management Center アドミニストレーション ガイドの「Viewing Task Messages」を参照してください。

レルムとは、Secure Firewall Management Center とモニタリング対象のサーバー上にあるユーザーアカウントの間の接続です。レルムでは、サーバの接続設定と認証フィルタの設定を指定します。レルムでは次のことを実行できます。

アクティビティをモニターするユーザーとユーザー グループを指定する。

権限のあるユーザー、および権限のない一部のユーザー(トラフィックベースの検出で検出された POP3 および IMAP ユーザー、およびトラフィックベースの検出、TS エージェント、ISE/ISE-PIC によって検出されたユーザー)のユーザーメタデータについてユーザーリポジトリをクエリする。

レルムシーケンスは、アイデンティティポリシーで使用する 2 つ以上の Active Directory レルムの順序付きリストです。レルムシーケンスをアイデンティティルールに関連付けると、レルムシーケンスで指定されている順序で、最初から最後まで Active Directory ドメインが検索されます。

レルム内のディレクトリとして複数のドメイン コントローラを追加できますが、同じ基本レルム情報を共有する必要があります。レルム内のディレクトリは、LDAP サーバのみ、または Active Directory(AD)サーバのみである必要があります。レルムを有効にすると、保存された変更は次回 Secure Firewall Management Centerがサーバに照会するときに適用されます。

ユーザ認識を行うには、サポートされるすべてのサーバ タイプのレルムを設定する必要があります。システムは、これらの接続を使用して、POP3 および IMAP ユーザーに関連するデータについてサーバーにクエリし、トラフィック ベースの検出で検出された LDAP ユーザーに関するデータを収集します。

システムは、POP3 および IMAP ログイン内の電子メールアドレスを使用して、Active Directoryまたは OpenLDAP 上の LDAP ユーザーに関連付けます。たとえば、LDAP ユーザーと電子メール アドレスが同じユーザーの POP3 ログインを管理対象デバイスが検出すると、システムは LDAP ユーザーのメタデータをそのユーザーに関連付けます。

ユーザー制御を実行するために以下のいずれかを設定できます。

Active Directoryサーバー、または ISE/ISE-PIC のレルムまたはレルムシーケンス

(注) |

SGT ISE 属性条件を設定する予定で、ユーザー、グループ、レルム、エンドポイントロケーション、エンドポイントプロファイルの条件を設定する予定はない場合、または ID ポリシーのみを使用してネットワークトラフィックをフィルタ処理する場合、Microsoft AD レルムやレルムシーケンスの設定は任意です。 |

TS エージェント用の Microsoft AD サーバーのレルムまたはレルムシーケンス。

キャプティブポータルの場合は、LDAP レルム。

LDAP 用のレルムシーケンスはサポートされていません。

未定の ネストできます。 Secure Firewall Management Center はそれらのグループとグループに含まれるユーザーをダウンロードします。LDAP レルムまたは Active Directory レルムおよびレルムディレクトリの作成の説明に従い、必要に応じて、ダウンロードするグループとユーザーを制限できます。

次のような特定の検出されたユーザーに関して、ユーザーとユーザーグループのメタデータを取得するために、Firewall Management Center と LDAP サーバーまたは Microsoft AD サーバー間の接続を確立するためのレルムまたはレルムシーケンスを設定できます。

キャプティブポータルで認証されたか、または ISE/ISE-PIC で報告された LDAP および Microsoft AD のユーザー。このメタデータは、ユーザ認識とユーザ制御に使用できます。

トラフィック ベースの検出で検出された POP3 と IMAP ユーザー ログイン(ユーザーが LDAP または AD ユーザーと同じ電子メール アドレスを持つ場合)。このメタデータは、ユーザ認識に使用できます。

Firewall Management Centerは、ユーザーごとに次の情報とメタデータを取得します。

LDAP ユーザー名

姓と名

電子メール アドレス(Email address)

部署名(Department)

電話番号(Telephone number)

重要 |

Secure Firewall Management Center と Active Directory ドメインコントローラ間の遅延を削減するには、地理的に Secure Firewall Management Center にできるだけ近いレルムディレクトリ(つまり、ドメインコントローラ)を構成することを強くお勧めします。 たとえば、Secure Firewall Management Center が北米にある場合は、同様に北米にあるレルムディレクトリを構成します。このように構成しないと、ユーザーやグループのダウンロードがタイムアウトするなどの問題が発生する可能性があります。 |

ユーザ アクティビティ データはユーザ アクティビティ データベースに保存され、ユーザのアイデンティティ データはユーザ データベースに保存されます。アクセス制御で保存できる使用可能なユーザーの最大数は Firewall Management Center モデルによって異なります。含めるユーザとグループを選択するときは、ユーザの総数がモデルの上限より少ないことを確認してください。アクセス制御パラメータの範囲が広すぎる場合、Firewall Management Center はできるだけ多くのユーザーに関する情報を取得し、取得できなかったユーザーの数をメッセージ センターの [タスク(Tasks)] タブ ページで報告します。

オプションで、管理対象デバイスがユーザー認識データを監視するサブネットを制限するには、Cisco Secure Firewall Threat Defense コマンドリファレンスで説明されている configure identity-subnet-filter コマンドを使用できます。

(注) |

ユーザー リポジトリからシステムによって検出されたユーザーを削除しても、Firewall Management Center はユーザー データベースからそのユーザーを削除しません。そのため、手動で削除する必要があります。ただし、LDAP に対する変更は、次に権限のあるユーザーのリストを Firewall Management Center が更新したときにアクセス 制御ルールに反映されます。 |

Firewall Management Center で Microsoft Active Directory(AD)レルムを構成すると、Microsoft Active Directory または LDAP ドメインに関連付けられます。

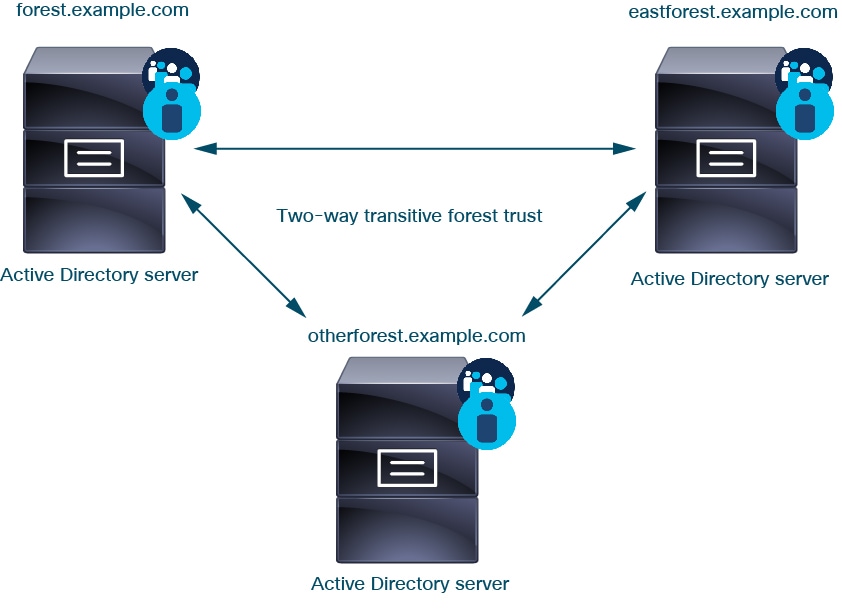

互いに信頼する Microsoft Active Directory(AD)ドメインのグループ化は、一般的にフォレストと呼ばれます。この信頼関係により、ドメインは異なる方法で互いのリソースにアクセスできます。たとえば、ドメイン A で定義されたユーザー アカウントに、ドメイン B で定義されたグループのメンバーとしてマークを付けることができます。

システムは、信頼関係で設定されている AD フォレストをサポートします。信頼関係にはいくつかのタイプがあります。このガイドでは、双方向の推移的なフォレストの信頼関係について説明します。次の簡単な例は、2 つのフォレストを示しています。forest.example.com と eastforest.example.com 各フォレスト内のユーザーとグループは、他のフォレスト内の AD によって認証されます(フォレストをそのように設定している場合)。

ドメインごとに 1 つのレルムとドメインコントローラごとに 1 つのディレクトリを使用して設定したシステムでは、最大 100,000 の外部セキュリティプリンシパル(ユーザーとグループ)を検出できます。これらの外部セキュリティプリンシパルが別のレルムでダウンロードされたユーザーと一致する場合は、アクセス コントロール ポリシーで使用できます。

アクセス コントロール ポリシーで使用するユーザーが存在しないドメインには、レルムを設定する必要はありません。

この例を続けるために、3 つの AD フォレスト(1 つはサブドメインまたは独立したフォレスト)があり、すべてが双方向の推移的なフォレストの関係として設定されていて、すべてのユーザーとグループが 3 つすべてのフォレストとシステムで使用可能だとします。(前述の例のように、3 つすべての AD ドメインをレルムとして設定し、すべてのドメインコントローラをそれらのレルムのディレクトリとして設定する必要があります)。

最後に、双方向の推移的なフォレストの信頼関係を持つ 2 フォレストシステムのユーザーとグループに ID ポリシーを適用できるように Firewall Management Center を設定することが可能です。各フォレストに少なくとも 1 つのドメインコントローラがあり、それぞれが異なるユーザーとグループを認証するとします。Firewall Management Center がこれらのユーザーとグループに ID ポリシーを適用できるようにするには、関連するユーザーを含む各ドメインを Firewall Management Center レルムとして、また各ドメインコントローラをそれぞれのレルムの Firewall Management Center ディレクトリとして設定する必要があります。

Firewall Management Center を正しく設定しないと、一部のユーザーとグループがポリシーで使用できなくなります。この場合、ユーザーとグループの同期を試みると警告が表示されます。

前述の例を使用して、Firewall Management Center を次のように設定します。

アクセス コントロール ポリシーで制御するユーザーを含む forest.example.com のドメインのレルム

AMERICAS.forest.example.com のレルム内のディレクトリ

ASIA.forest.example.com のレルム内のディレクトリ

アクセス コントロール ポリシーで制御するユーザーを含む eastforest.example.com のドメインのレルム

EUROPE.eastforest.example.com のレルム内のディレクトリ

(注) |

Firewall Management Center は AD フィールド msDS-PrincipalName を使用して参照を解決し、各ドメインコントローラでユーザー名とグループ名を検索します。msDS-PrincipalName は NetBIOS 名を返します。 |

レルムを設定して次のサーバー タイプに接続すると、Firewall Management Centerからの TCP/IP アクセスを提供できます。

|

サーバー タイプ(Server Type) |

ISE/ISE-PIC によるデータ取得のサポート |

TS エージェントによるデータ取得のサポート |

キャプティブ ポータルによるデータ取得のサポート |

|---|---|---|---|

|

Windows Server 2012、2016、および 2019 上の Microsoft Active Directory |

はい |

はい |

はい |

|

Linux 上の OpenLDAP |

いいえ |

非対応 |

はい |

Active Directory グローバルカタログサーバーは、レルムディレクトリとしてサポートされていません。グローバルカタログサーバーの詳細については、learn.microsoft.com の「Global Catalog」を参照してください。

(注) |

TS エージェントが別のパッシブ認証 ID ソース(ISE/ISE-PIC)と共有されている Windows Server 上の Microsoft Active Directory にインストールされている場合、Firewall Management Center は TS エージェントのデータを優先します。TS エージェントとパッシブ ID ソースが同じ IP アドレスによるアクティビティを報告した場合は、TS エージェントのデータのみが Firewall Management Center に記録されます。 |

サーバー グループの設定に関して次の点に注意してください。

ユーザー グループまたはグループ内のユーザーに対してユーザー制御を実行するには、LDAP または Active Directory サーバーでユーザー グループを設定する必要があります。

グループ名は LDAP で内部的に使用されているため、S- で開始することはできません。

グループ名または組織単位名には、アスタリスク(*)、イコール(=)、バックスラッシュ(\)などの特殊文字は使用できません。使用すると、それらのグループまたは組織単位内のユーザーはダウンロードされず、アイデンティティポリシーでは使用できません。

必要に応じて、より多くのユーザーをサポートするため、このデフォルトの制限を引き上げるよう Active Directory サーバーの設定を変更できます。

リモート デスクトップ サービス環境でサーバーにより報告されるユーザーを一意に識別するには、Cisco Terminal Services(TS)エージェントを設定する必要があります。TS エージェントをインストールし、設定すると、このエージェントは各ユーザーに別個のポートを割り当て、システムはこれらのユーザーを一意に識別できるようになります。(Microsoft により、ターミナル サービスという名称はリモート デスクトップ サービスに変更されました)。

TS エージェントの詳細については、『Cisco Terminal Services (TS) Agent Guide』を参照してください。

Secure Firewall Management Center がサーバからユーザ メタデータを取得できるようにするには、レルム内のサーバが、次の表に記載されている属性名を使用する必要があります。サーバ上の属性名が正しくない場合、Secure Firewall Management Center はその属性の情報を使ってデータベースに入力できなくなります。

|

メタデータ(Metadata) |

Firewall Management Center 属性 |

LDAP オブジェクト クラス |

Active Directory 属性 |

OpenLDAP 属性 |

|---|---|---|---|---|

|

LDAP ユーザー名 |

Username |

|

samaccountname |

cn uid |

|

名 |

First Name |

givenname |

givenname |

|

|

姓 |

Last Name |

sn |

sn |

|

|

電子メール アドレス |

|

userprincipalname(mail に値が設定されていない場合) |

|

|

|

department |

部署名 |

部署 distinguishedname(department に値が設定されていない場合) |

ou |

|

|

telephone number |

Phone |

telephonenumber |

telephonenumber |

(注) |

グループの LDAP オブジェクト クラスは、group、groupOfNames(Active Directory の場合は group-of-names)、または groupOfUniqueNames です。 |

オブジェクト クラスと属性の詳細については、次のリファレンスを参照してください。

キャプティブ ポータル ユーザーの認証に Kerberos を使用している場合は、次の点に注意してください。

Kerberos 認証を使用している場合、管理対象デバイスのホスト名は 15 文字未満にする必要があります(Windows で設定されている NetBIOS の制限)。そのようにしないと、キャプティブポータル認証が失敗します。管理対象デバイスのホスト名は、デバイスのセットアップ時に設定します。詳細については、Microsoft のマニュアルサイト「Naming conventions in Active Directory for computers, domains, sites, and OUs」で、次のような記事を参照してください。

DNS はホスト名に対して 64KB 以下の応答を返す必要があります。それ以外の場合、AD 接続テストは失敗します。この制限は両方向に適用され、RFC 6891 セクション 6.2.5 で説明されています。

次のフィールドを使用して、レルムを設定します。

これらの設定は、レルム内のすべての Active Directory サーバまたはドメイン コントローラ(別名ディレクトリ)に適用されます。

レルムの一意の名前。

アイデンティティ ポリシーにレルムを使用する場合、英数字や特殊文字に対応しています。

RA VPN 設定でレルムを使用する場合は、英数字、ハイフン(-)、下線(_)、プラス(+)に対応しています。

レルムのタイプで、Microsoft Active Directory 用の [AD]、その他のサポートされている LDAP リポジトリ用の [LDAP]、または [Local] です。サポートされている LDAP リポジトリの一覧については、レルムがサポートされているサーバーを参照してください。LDAP リポジトリを使用してキャプティブ ポータル ユーザーを認証できます。他はすべて Active Directory が必要です。

(注) |

キャプティブ ポータルのみ、LDAP レルムをサポートします。 |

Microsoft Active Directory レルム専用です。ユーザー認証が必要となる Active Directory サーバーのドメインです。

(注) |

すべての Microsoft Active Directory(AD)レルムに固有の [ADプライマリドメイン(AD Primary Domain)] を指定する必要があります。異なる Microsoft AD レルムに同じ [ADプライマリドメイン(AD Primary Domain)] を指定することはできますが、システムが適切に機能しなくなります。これは、システムにより各レルム内のすべてのユーザーとグループに 1 つの固有 ID が割り当てられるためです。そのため、システムは特定のユーザまたはグループを明確に識別することができません。ユーザーとグループが適切に識別されないため、同じ [ADプライマリドメイン(AD Primary Domain)] を使用して複数のレルムを指定することはできません。これは、システムが一意の ID を各レルムのすべてのユーザーとグループに割り当てるために発生します。そのため、システムは特定のユーザーまたはグループを明確に識別できません。 |

取得するユーザ情報に適切なアクセス権を持っているユーザの識別用のユーザ名とパスワード。

次の点に注意してください。

Microsoft Active Directory の一部のバージョンでは、ユーザーとグループを読み取るために特定の権限が必要な場合があります。詳細については、Microsoft Active Directory に付属しているマニュアルを参照してください。

OpenLDAP では、ユーザーのアクセス権限は、OpenLDAP の仕様書のセクション 8 で説明されている <level> パラメータにより決定されます。ユーザーの <level> は、auth 以上にする必要があります。

ユーザ名は完全修飾名である必要があります(たとえば、administrator ではなく administrator@mydomain.com を使用します)。

(注) |

SHA-1 ハッシュアルゴリズムでは Active Directory サーバーにパスワードが保存されて安全ではないため、使用しないでください。詳細については、Open Web Application Security Project の Web サイトにある「Migrating your Certification Authority Hashing Algorithm from SHA1 to SHA2 on Microsoft TechNet」や「Password Storage Cheat Sheet」などの参考資料を参照してください。 Active Directory との通信には SHA-256 を使用することを推奨します。 |

(オプション)Secure Firewall Management Centerがユーザー データの検索を開始するサーバーのディレクトリ ツリー。ベース DN を指定しない場合、サーバーに接続できる場合、システムは最上位 DN を取得します。

通常、ベース識別名(DN)には企業ドメイン名および部門を示す基本構造があります。たとえば、Example 社のセキュリティ部門のベース DN は、ou=security,dc=example,dc=com となります。

(オプション)Secure Firewall Management Centerがグループ属性を持つユーザーを検索するサーバーのディレクトリ ツリー。サポートされているグループ属性の一覧については、サポートされているサーバー オブジェクト クラスと属性名を参照してください。グループ DN を指定しない場合、サーバーに接続できる場合、システムは最上位 DN を取得します。

(注) |

次に、ディレクトリサーバーのユーザー、グループ、DN でシステムがサポートする文字のリストを示します。次に示す文字以外を使用すると、システムがユーザーとグループをダウンロードできなくなる可能性があります。

ユーザー名では、どの場所でも(末尾を含む)スペースはサポートされていません。 |

既存のレルムを編集する場合、次のフィールドを使用できます。

これらの設定は、レルム内の個々のサーバー(Active Directory ドメイン コントローラなど)に適用されます。

キャプティブポータルの認証に Kerberos を使用している場合は、次のことも理解してください。

Kerberos 認証を使用している場合、管理対象デバイスのホスト名は 15 文字未満にする必要があります(Windows で設定されている NetBIOS の制限)。そのようにしないと、キャプティブポータル認証が失敗します。管理対象デバイスのホスト名は、デバイスのセットアップ時に設定します。詳細については、Microsoft のマニュアルサイト「Naming conventions in Active Directory for computers, domains, sites, and OUs」で、次のような記事を参照してください。

DNS はホスト名に対して 64KB 以下の応答を返す必要があります。それ以外の場合、AD 接続テストは失敗します。この制限は両方向に適用され、RFC 6891 セクション 6.2.5 で説明されています。

サーバーのポート。

(強く推奨)使用する暗号化方式。

STARTTLS:暗号化 LDAP 接続

LDAPS:暗号化 LDAP 接続

なし:非暗号化 LDAP 接続(保護されていないトラフィック)

Active Directory サーバーと安全に通信するには、Active Directory または LDAP に安全に接続するを参照してください。

サーバーへの認証に使用する TLS/SSL 証明書。TLS/SSL 証明書を使用するために、STARTTLS または LDAPS を [暗号化(Encryption)] タイプとして設定できます。

認証に証明書を使用する場合、証明書のサーバー名は、サーバーの [Hostname/IP Address] と一致する必要があります。たとえば、IP アドレスとして 10.10.10.250 を使用しているのに、証明書で computer1.example.com を使用している場合は、接続が失敗します。

ルーテッド インターフェイス グループだけを選択できます。詳細については、インターフェイス(Interface)を参照してください。

次のいずれかをクリックします。ルートルックアップによる解決:ルーティングを使用して Active Directory サーバーに接続します。

[インターフェイスの選択(Choose an interface)]:Active Directory サーバーに接続する特定の管理対象デバイス インターフェイス グループを選択します。

Microsoft Active Directory レルム専用です。ユーザー認証が必要となる Active Directory サーバーのドメインです。

(注) |

すべての Microsoft Active Directory(AD)レルムに固有の [ADプライマリドメイン(AD Primary Domain)] を指定する必要があります。異なる Microsoft AD レルムに同じ [ADプライマリドメイン(AD Primary Domain)] を指定することはできますが、システムが適切に機能しなくなります。これは、システムにより各レルム内のすべてのユーザーとグループに 1 つの固有 ID が割り当てられるためです。そのため、システムは特定のユーザまたはグループを明確に識別することができません。ユーザーとグループが適切に識別されないため、同じ [ADプライマリドメイン(AD Primary Domain)] を使用して複数のレルムを指定することはできません。これは、システムが一意の ID を各レルムのすべてのユーザーとグループに割り当てるために発生します。そのため、システムは特定のユーザーまたはグループを明確に識別できません。 |

[Base DN]:

(オプション)Firewall Management Center がユーザー データの検索を開始するサーバーのディレクトリ ツリー。

通常、ベース識別名(DN)には企業ドメイン名および部門を示す基本構造があります。たとえば、Example 社のセキュリティ部門のベース DN は、ou=security,dc=example,dc=com となります。

ユーザー認識用およびユーザー制御用にユーザーとグループをダウンロードできるようになります。

ポリシーで使用できるグループを制限します。

[使用可能なグループ(Available Groups)] フィールドに表示されているグループは、グループを [含めるグループとユーザー(Included Groups and Users)] または [除外するグループとユーザー(Excluded Groups and Users)] フィールドに移動しない限り、ポリシーで利用できます。

グループを [含めるグループとユーザー(Included Groups and Users)] フィールドに移動させた場合は、それらのグループとそれらのグループに含まれるユーザーだけがダウンロードされ、ユーザーデータはユーザー認識やユーザー制御に利用できます。

グループを [除外するグループとユーザー(Excluded Groups and Users)] フィールドに移動させた場合は、それ以外のすべてのグループとそれらのグループに含まれるユーザーがダウンロードされ、ユーザー認識やユーザー制御に利用できます。

含まれないグループのユーザーを含めるには、[ユーザーの包含(User Inclusion)] の下のフィールドにそのユーザー名を入力し、[追加(Add)] をクリックします。

除外されないグループのユーザーを除外するには、[ユーザーの除外(User Exclusion)] の下のフィールドにそのユーザー名を入力し、[追加(Add)] をクリックします。

(注) |

Firewall Management Center にダウンロードされるユーザーは、数式 R = I - (E+e) + i を使用して計算されます。

|

Active Directory または LDAP サーバーおよび Secure Firewall Management Center(強く推奨)間でセキュアな接続を確立するには、次のすべてのタスクを実行する必要があります。

サーバーのルート証明書をエクスポートします。

ルート証明書を信頼できる CA 証明書()として Secure Firewall Management Center にインポートします。

サーバーの完全修飾名を検索します。

レルムディレクトリを作成します。

詳細については、次のいずれかのタスクを参照してください。

Firewall Management Center でレルムディレクトリを設定するには、次の手順で説明するように、完全修飾サーバー名を把握しておく必要があります。

これらのタスクは、Microsoft Active Directory にのみ適用されます。LDAP を使用する場合は、手順について適切な参考資料を参照してください。

コンピュータの名前を表示できる権限を持つユーザーとして Active Directory サーバーにログインする必要があります。

|

ステップ 1 |

Active Directory サーバーにログインします。 |

|

ステップ 2 |

[開始(Start)] をクリックします。 |

|

ステップ 3 |

[この PC(This PC)] を右クリックします。 |

|

ステップ 4 |

[プロパティ(Properties)] をクリックします。 |

|

ステップ 5 |

[Advanced System Settings] をクリックします。 |

|

ステップ 6 |

[コンピュータ名(Computer Name)] タブをクリックします。 |

|

ステップ 7 |

[フルコンピュータ名(Full computer name)] の値をメモします。 |

次のタスクでは、Active Directory サーバーのルート証明書をエクスポートする方法について説明します。これは、ユーザーアイデンティティ情報を取得するために Firewall Management Center に安全に接続する際に必要になります。

これらのタスクは、Microsoft Active Directory にのみ適用されます。LDAP を使用する場合は、手順について適切な参考資料を参照してください。

Active Directory サーバーのルート証明書の名前が分かっている必要があります。ルート証明書の名前がドメインと同じである場合も異なっている場合もあります。次の手順は、名前を確認する一つの方法を示しています。ただし、他の方法も考えられます。

|

ステップ 1 |

以下は、Active Directory サーバーのルート証明書の名前を確認する一つの方法です。詳細については、Microsoft 社のドキュメントを参照してください。 |

|

ステップ 2 |

certutil コマンドを使用して証明書をエクスポートします。 これは、証明書をエクスポートする一つの方法に過ぎません。これは、証明書をエクスポートする便利な方法です。特に、Web ブラウザを実行して Active Directory サーバーから Firewall Management Center に接続できる場合に便利です。 |

ユーザーとグループの同期とは、グループとグループ内のユーザーに対して設定したレルムとディレクトリに対して、Firewall Management Center がクエリを実行することを意味します。Firewall Management Center が検出したすべてのユーザーを ID ポリシーで使用できます。

問題が見つかった場合は、Firewall Management Center がロードできないユーザーとグループを含むレルムを追加する必要があります。詳細は、レルムおよび信頼できるドメインを参照してください。

各 Active Directory ドメインの Secure Firewall Management Center レルムと、各フォレストの Active Director ドメインコントローラごとの Firewall Management Center ディレクトリを作成します。LDAP レルムまたは Active Directory レルムおよびレルムディレクトリの作成 を参照してください。

ユーザー制御で使用するユーザーを含むドメインに対してのみレルムを作成する必要があります。

未定の ネストできます。 Secure Firewall Management Center はそれらのグループとグループに含まれるユーザーをダウンロードします。LDAP レルムまたは Active Directory レルムおよびレルムディレクトリの作成の説明に従い、必要に応じて、ダウンロードするグループとユーザーを制限できます。

ドメインの代替ユーザープリンシパル名(UPN)サフィックスではなく、ドメインの元のドメイン名を使用してレルムを作成する必要があります。そうしない場合、ユーザーとグループはダウンロードに失敗し、アイデンティティポリシーは適用されません。たとえば、元のドメインが

domain.example.com で、代替の UPN 名が domain2.mydomain.com の場合は、domain.example.com を使用するようにレルムを設定する必要があります。代替の UPN サフィックスの設定の詳細については、learn.microsoft.com の「Configuring Alternate Login ID」などのリソースを参照してください。

|

ステップ 1 |

Secure Firewall Management Center にログインしていない場合はログインします。 |

||||||

|

ステップ 2 |

をクリックします。 |

||||||

|

ステップ 3 |

各レルムの横にある [ダウンロード(download)]( |

||||||

|

ステップ 4 |

結果を表示するには、[Sync Results] タブをクリックします。

|

次の手順で、レルムシーケンスを作成できます。レルムシーケンスは、システムがアイデンティティポリシーを適用するときに検索するレルムの順序付きリストです。レルムを追加する場合とまったく同じ方法で、アイデンティティルールにレルムシーケンスを追加します。違いは、システムがアイデンティティポリシーを適用するときに、レルムシーケンスで指定された順序ですべてのレルムが検索されることです。

Active Directory サーバーとの接続にそれぞれ対応する、少なくとも 2 つのレルムを作成して有効にする必要があります。LDAP レルムのレルムシーケンスは作成できません。

LDAP レルムまたは Active Directory レルムおよびレルムディレクトリの作成の説明に従って、レルムを作成します。

|

ステップ 1 |

Secure Firewall Management Center にログインしていない場合はログインします。 |

|

ステップ 2 |

をクリックします。 |

|

ステップ 3 |

[レルムシーケンス(Realm Sequences)] タブをクリックします。 |

|

ステップ 4 |

[シーケンスを追加(Add Sequence)] をクリックします。 |

|

ステップ 5 |

[Name] フィールドに、レルムシーケンスを識別するための名前を入力します。 |

|

ステップ 6 |

(オプション)[Description] フィールドに、レルムシーケンスの説明を入力します。 |

|

ステップ 7 |

[Realms]で、[追加(Add)] ( |

|

ステップ 8 |

シーケンスに追加する各レルムの名前をクリックします。 検索を絞り込むには、[Filter] フィールドにレルム名のすべてまたは一部を入力します。 |

|

ステップ 9 |

[OK] をクリックします。 |

|

ステップ 10 |

[Add Realm Sequence] ダイアログボックスで、システムが検索する順序でレルムをドラッグアンドドロップします。

|

|

ステップ 11 |

[Save] をクリックします。 |

「アイデンティティ ポリシーの作成」を参照してください。

ここでは、いくつかのトピックを通じて、クロスドメイン信頼を持つ 2 つのレルムを使用した Firewall Management Center の設定方法を解説します。

この段階的な手順の例には、2 つのフォレスト:forest.example.com と eastforest.example.com が含まれます。フォレストは、各フォレスト内の特定のユーザーおよびグループが他のフォレスト内の Microsoft AD によって認証されるように設定されます。

次に、この例で使用する設定例を示します。

前述の例を使用して、Firewall Management Center を次のように設定します。

アクセス コントロール ポリシーで制御するユーザーを含む forest.example.com 内の任意のドメインのレルムとディレクトリ

アクセス コントロール ポリシーで制御するユーザーを含む eastforest.example.com 内の任意のドメインのレルムとディレクトリ

この例の各レルムには、Firewall Management Center でディレクトリとして設定されている 1 つのドメインコントローラがあります。この例のディレクトリは、次のように設定されています。

forest.example.com

ユーザーのベース識別名(DN):ou=UsersWest,dc=forest,dc=example,dc=com

グループのベース DN:ou=EngineringWest,dc=forest,dc=example,dc=com

eastforest.example.com

ユーザーのベース DN:ou=EastUsers,dc=eastforest,dc=example,dc=com

グループのベース DN:ou=EastEngineering,dc=eastforest,dc=example,dc=com

これは、クロスドメインの信頼関係で設定された Active Directory サーバーを認識するように Firewall Management Center を設定する方法を説明する、段階的な手順の最初のタスクです。この設定は、企業組織で一般的になりつつあります。この設定例の概要については、クロスドメイン信頼のために Firewall Management Center を設定する:セットアップを参照してください。

ドメインごとに 1 つのレルムとドメインコントローラごとに 1 つのディレクトリを使用して設定したシステムでは、最大 100,000 の外部セキュリティプリンシパル(ユーザーとグループ)を検出できます。これらの外部セキュリティプリンシパルが別のレルムでダウンロードされたユーザーと一致する場合は、アクセス コントロール ポリシーで使用できます。

Microsoft Active Directory サーバーは、クロスドメインの信頼関係で設定する必要があります。詳細については、レルムおよび信頼できるドメインを参照してください。

LDAP でユーザーを認証する場合、この手順は使用できません。

|

ステップ 1 |

Secure Firewall Management Center にログインしていない場合はログインします。 |

||

|

ステップ 2 |

をクリックします。 |

||

|

ステップ 3 |

をクリックします。 |

||

|

ステップ 4 |

forest.example.com を設定するために、次の情報を入力します。

|

||

|

ステップ 5 |

[Test] をクリックし、テストが成功することを確認してから続行します。 |

||

|

ステップ 6 |

[Configure Groups and Users] をクリックします。 |

||

|

ステップ 7 |

設定が成功すると、次のようなページが表示されます。

|

||

|

ステップ 8 |

このページまたはタブページで変更を行った場合は、[Save] をクリックします。 |

||

|

ステップ 9 |

をクリックします。 |

||

|

ステップ 10 |

[レルムを追加(Add Realm)] をクリックします。 |

||

|

ステップ 11 |

eastforest.example.com を設定するために、次の情報を入力します。

|

||

|

ステップ 12 |

[Test] をクリックし、テストが成功することを確認してから続行します。 |

||

|

ステップ 13 |

[Configure Groups and Users] をクリックします。 |

||

|

ステップ 14 |

設定が成功すると、次のようなページが表示されます。

|

クロスドメインの信頼関係を持つ 2 つ以上の Active Directory サーバーを設定したら、ユーザーとグループをダウンロードする必要があります。このプロセスでは、Active Directory の設定で問題が発生する可能性があります(一方の Active Directory ドメインにはグループまたはユーザーがダウンロードされていて、もう一方にはダウンロードされていない場合など)。

クロスドメイン信頼のために Secure Firewall Management Center を設定する。ステップ 1:レルムとディレクトリの設定 で説明されている作業を実行したことを確認します。

|

ステップ 1 |

Secure Firewall Management Center にログインしていない場合はログインします。 |

|

ステップ 2 |

をクリックします。 |

|

ステップ 3 |

クロスドメイン信頼の任意のレルムの行の末尾で、[今すぐダウンロード(Download Now)]( |

|

ステップ 4 |

チェックマーク( グループとユーザーのダウンロードに失敗した場合は、再試行してください。後続の試行が失敗した場合は、レルム フィールドおよび[レルムディレクトリ(Realm Directory)] および [同期(Synchronize)] フィールドの説明に従い、レルムとディレクトリの設定を確認します。 |

|

ステップ 5 |

をクリックします。 |

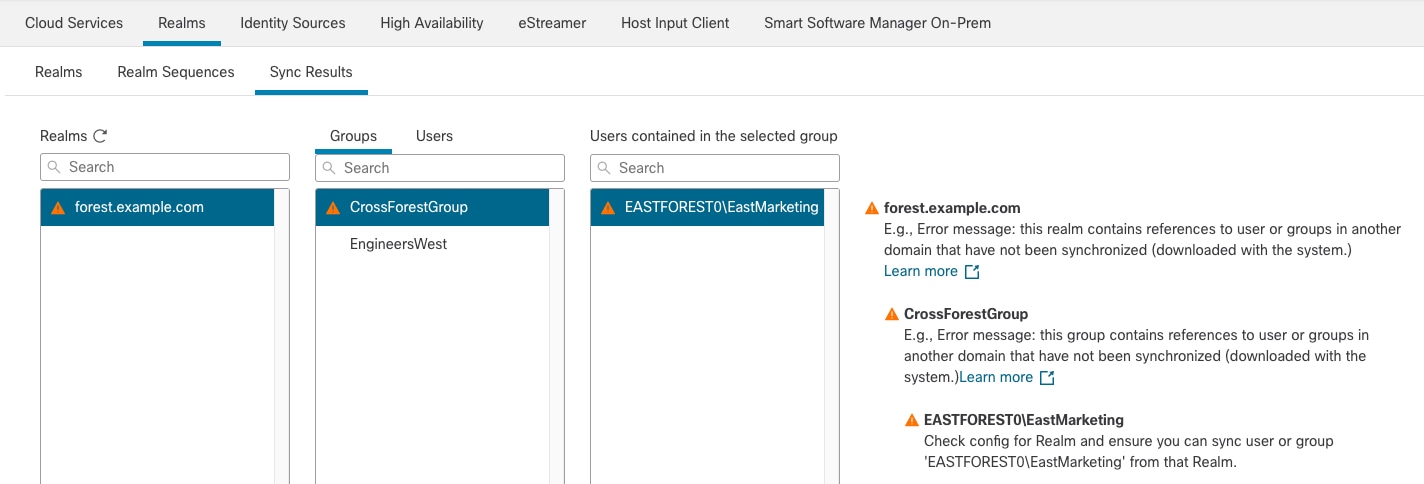

Firewall Management Center でクロスドメイン信頼を設定する最後の手順は、ユーザーとグループがエラーなしでダウンロードされるようにすることです。ユーザーとグループが適切にダウンロードされない一般的な理由は、ユーザーとグループが属するレルムが Firewall Management Center にダウンロードされていないことです。

このトピックでは、ドメインコントローラ階層でグループを検索するようにレルムが設定されていないため、1 つのフォレストで参照されているグループをダウンロードできないことを診断する方法について説明します。

|

ステップ 1 |

Secure Firewall Management Center にログインしていない場合はログインします。 |

|

ステップ 2 |

をクリックします。 [Realms] 列で、レルムの名前の横に 黄色い三角形( |

|

ステップ 3 |

問題を表示するレルムからユーザーとグループを再度ダウンロードします。

|

|

ステップ 4 |

[Sync Results] タブページをクリックします。 ![[黄色い三角形(yellow triangle)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446466.jpg) ) が表示されている場合は、問題のあるレルムの横にある 黄色い三角形( ) が表示されている場合は、問題のあるレルムの横にある 黄色い三角形(![[黄色い三角形(yellow triangle)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446466.jpg) ) をクリックします。 ) をクリックします。

|

|

ステップ 5 |

中央の列で、[Groups] または [Users] をクリックして詳細情報を検索します。 |

|

ステップ 6 |

[Groups] または [Users] タブページで、黄色い三角形( 右側の列には、問題の原因を特定できる十分な情報が表示されます。

前述の例では、forest.example.com には、Firewall Management Center によってダウンロードされていない別のグループ EastMarketingUsers を含むクロスドメイングループ CrossForestInvalidGroup が含まれています。eastforest.example.com レルムを再度同期した後、エラーが解決しない場合は、Active Directory ドメインコントローラに EastMarketingUsers が含まれていない可能性があります。 この問題を解決するには、次を実行します。

|

この項では、[レルム(Realms)] ページ上のコントロールを使用して、レルムに関するさまざまなメンテナンスタスクを実行する方法について説明します。

コントロールが淡色表示されている場合、設定は先祖ドメインに属しており、設定を変更する権限がありません。。 代わりに [表示(View)]( ) 表示される場合、設定は先祖ドメインに属しており、設定を変更する権限がありません。

) 表示される場合、設定は先祖ドメインに属しており、設定を変更する権限がありません。

|

ステップ 1 |

Secure Firewall Management Center にログインしていない場合はログインします。 |

|

ステップ 2 |

をクリックします。 |

|

ステップ 3 |

レルムを削除するには、[削除(Delete)]( |

|

ステップ 4 |

レルムを編集するには、レルムの横にある [編集(Edit)]( |

|

ステップ 5 |

レルムを有効にするには、[状態(State)] を右にスライドします。レルムを無効にするには、左にスライドします。 |

|

ステップ 6 |

ユーザーおよびユーザーグループをダウンロードするには、[ダウンロード(download)]( |

|

ステップ 7 |

レルムをコピーするには、[コピー(Copy)]( |

|

ステップ 8 |

レルムを比較する方法については、レルムの比較を参照してください。 |

このタスクを実行するには、管理者、アクセス管理者、ネットワーク管理者、またはセキュリティ承認者である必要があります。

|

ステップ 1 |

Secure Firewall Management Center にログインしていない場合はログインします。 |

|

ステップ 2 |

をクリックします。 |

|

ステップ 3 |

[レルムの比較(Compare Realms)] をクリックします。 |

|

ステップ 4 |

[比較対象(Compare Against)] リストから [レルムの比較(Compare Realm)] を選択します。 |

|

ステップ 5 |

[レルム A(Realm A)] および [レルム B(Realm B)] リストから比較するレルムを選択します。 |

|

ステップ 6 |

[OK] をクリック |

|

ステップ 7 |

個々の変更を選択するには、タイトル バーの上の [前へ(Previous)] または [次へ(Next)] をクリックします。 |

|

ステップ 8 |

(オプション)[比較レポート(Comparison Report)] をクリックして、レルム比較レポートを生成します。 |

|

ステップ 9 |

(オプション)[新しい比較(New Comparison)] をクリックして、新しいレルム比較ビューを生成します。 |

予期しないサーバー接続の動作に気付いたら、レルム設定、デバイス設定、またはサーバー設定の調整を検討してください。関連の他のトラブルシューティングについては、次を参照してください。

Secure Firewall Management Center のヘルスモニターは、ユーザーまたはレルムの不一致を通知します。これらは次のように定義されています。

ユーザーの不一致:ユーザーは、ダウンロードされることなく Secure Firewall Management Center に報告されます。

ユーザーの不一致の一般的な理由は、ユーザーが Secure Firewall Management Center へのダウンロードから除外されたグループに属していることです。Review the information discussed in Cisco Secure Firewall Management Center デバイス構成ガイド.

レルムの不一致:ユーザーが、Firewall Management Center に認識されていないレルムに対応するドメインにログインした場合に不一致が起きます。

たとえば、Firewall Management Center で domain.example.com というドメインに対応するレルムを定義していても、another-domain.example.com というドメインからログインがレポートされる場合、これはレルムの不一致となります。このドメイン内のユーザーは Firewall Management Center によって [不明(Unknown)] と識別されます。

あるヘルス警告がトリガーされると、パーセンテージの不一致のしきい値を設定します。次に例を示します。

50% のデフォルトの不一致のしきい値を使用すると、2 つのミスマッチ レルム 8 つの着信セッションでは、不一致割合は、25% と警告はトリガーされません。

30% の不一致のしきい値を設定すると、3 つのミスマッチ レルム 5 つの着信セッションでは、不一致割合は、60% および警告がトリガーされます。

不明なユーザー アイデンティティ ルールに一致しないには、ポリシーに適用されていません。(不明ユーザーに対してアイデンティティ ルールをセットアップすることはできますが、ユーザーとレルムを正確に識別することによってルールの数を最小限に保つことをお勧めします。)

詳細については、レルムまたはユーザーの不一致の検出を参照してください。

考えられる原因は次のとおりです。

レルムの [タイプ(Type)] が正しく設定されていない場合は、システムにより必要とされる属性とリポジトリにより提供される属性が一致しないため、ユーザーとグループをダウンロードできません。たとえば、Microsoft Active Directory レルムの [タイプ(Type)] を [LDAP] として設定すると、システムでは uid 属性が必要になり、この属性は Active Directory では none に設定されています。(Active Directory リポジトリでは、ユーザ ID に sAMAccountName が使用されます。)

ソリューション:レルムの [タイプ(Type)] フィールドを適切に設定します。Microsoft Active Directory の場合は [AD] に設定し、サポートされている別の LDAP リポジトリの場合は [LDAP] に設定します。

グループ名または組織単位名に特殊文字が使用されている Active Directory グループのユーザーは、アイデンティティ ポリシー ルールで使用できない可能性があります。たとえば、グループ名または組織単位名にアスタリスク(*)、イコール(=)、バックスラッシュ(\)などの特殊文字が含まれている場合、これらのグループ内のユーザーはダウンロードされず、アイデンティティ ポリシーで使用できません。

解決策:グループ名または組織単位名から特殊文字を削除します。

重要 |

Secure Firewall Management Center と Active Directory ドメインコントローラ間の遅延を削減するには、地理的に Secure Firewall Management Center にできるだけ近いレルムディレクトリ(つまり、ドメインコントローラ)を構成することを強くお勧めします。 たとえば、Secure Firewall Management Center が北米にある場合は、同様に北米にあるレルムディレクトリを構成します。このように構成しないと、ユーザーやグループのダウンロードがタイムアウトするなどの問題が発生する可能性があります。 |

考えられる原因は次のとおりです。

1 つのレルムで最大数を超えるユーザーをダウンロードしようとすると、最大ユーザー数でダウンロードが停止し、正常性アラートが表示されます。ユーザーダウンロードの制限は、Secure Firewall Management Center モデルごとに設定されています。詳細については、Microsoft Active Directory のユーザー制限を参照してください。

すべてのユーザーは、グループのメンバーである必要があります。グループのメンバーでないユーザーはダウンロードされません。

この解決策は、他の AD ドメインとの信頼関係にある AD ドメインに適用されます。以下の説明で、外部ドメイン ドメインは、ユーザーがログインするドメイン以外のドメインを指します。

ユーザーが信頼されている外部ドメインで定義されたグループに属している場合、Secure Firewall Management Center は外部ドメインのメンバーシップを追跡しません。たとえば、次のシナリオを考えてください。

ドメイン コントローラ 1 と 2 は相互に信頼している

グループ A はドメイン コントローラ 2 で定義されている

コントローラ 1 のユーザー mparvinder はグループ A のメンバーである

ユーザー mparvinder はグループ A に属しているものの、メンバーシップグループ A を指定する Secure Firewall Management Center のアクセス コントロール ポリシー ルールが一致しません。

解決策:グループ A に属する、すべてのドメイン 1 のアカウントを含むドメイン コントローラ 1 に同様のグループを作成します。グループ A またはグループ B のすべてのメンバーに一致するように、アクセス コントロール ポリシー ルールを変更します。

ユーザーが親ドメインの子であるドメインに属している場合、Firepower はドメイン間の親/子関係を追跡しません。たとえば、次のシナリオを考えてください。

ドメイン child.parent.com はドメイン parent.com の子である

ユーザー mparvinder は child.parent.com で定義されている

ユーザー mparvinder が子ドメインに属しているが、parent.com と一致する Firepower アクセス コントロール ポリシーが child.parent.com ドメインの mparvinder と一致しません。

解決策:parent.com または child.parent.com のいずれかのメンバーシップに一致するようにアクセス コントロール ポリシー ルールを変更します。

ディレクトリ ページの [テスト(Test)] ボタンは、入力したホスト名または IP アドレスに LDAP クエリを送信します。失敗した場合は、次を確認してください。

入力した [ホスト名(Hostname)] が、LDAP サーバまたは Active Directory ドメイン コントローラの IP アドレスに解決される。

入力した [IPアドレス(IP Address)] が有効である。

レルム設定ページの [AD参加のテスト(Test AD Join)] ボタンは、次のことを確認します。

DNS が、[ADプライマリドメイン(AD Primary Domain)] を LDAP サーバーまたは Active Directory ドメイン コントローラの IP アドレスに解決される。

[AD参加ユーザ名(AD Join Username)] と [AD参加パスワード(AD Join Password)] が正しい。

[AD参加ユーザ名(AD Join Username)] は完全修飾名である必要があります(たとえば、administrator ではなく administrator@mydomain.com を使用します)。

ドメイン内にコンピュータを作成し、ドメインに Secure Firewall Management Center をドメインコンピュータとして参加させるための十分な権限がユーザーにある。

予期しない間隔でユーザータイムアウトが実行されていることに気付いたら、ISE/ISE-PIC サーバーの時間が Secure Firewall Management Center の時間と同期されていることを確認します。アプライアンスが同期されていないと、予想外の間隔でユーザーのタイムアウトが実行される可能性があります。

予期しない間隔でユーザータイムアウトが実行されていることに気付いたら、ISE/ISE-PIC、または TS エージェントサーバーの時間が Secure Firewall Management Center の時間と同期されていることを確認します。アプライアンスが同期されていないと、予想外の間隔でユーザーのタイムアウトが実行される可能性があります。

システムはデータがまだデータベースにない ISE/ISE-PIC または TS エージェントユーザーのアクティビティを検出すると、サーバーからそれらに関する情報を取得します。状況によっては、システムが Microsoft Windows サーバーからこの情報を正常に取得するためにさらに時間がかかることもあります。データ取得が成功するまで、ISE/ISE-PIC または TS エージェントユーザーから見えるアクティビティは Web インターフェイスに表示されません。

これにより、アクセスコントロールルールを使ったユーザートラフィックの処理も妨げられることがある点に注意してください。

ユーザーやユーザーアクティビティイベントに想定外の IP アドレスが含まれる場合は、レルムを確認します。複数のレルムに同一の [AD プライマリ ドメイン(AD Primary Domain)] の値を設定することはできません。

導入されている構成にターミナルサーバーが含まれ、これに接続されている 1 つまたは複数のサーバーにレルムが設定されている場合は、ターミナルサーバー環境でのユーザーログインを正確に報告するため Cisco Terminal Services(TS)エージェントを設定する必要があります。TS エージェントをインストールし、設定すると、このエージェントは各ユーザーに別個のポートを割り当て、システムはこれらのユーザーを Web インターフェイスで一意に識別できるようになります。

TS エージェントの詳細については、『Cisco Terminal Services (TS) Agent Guide』を参照してください。

この項では、レルムまたはユーザーの不一致を検出する方法について説明します。これらは次のように定義されています。

ユーザーの不一致:ユーザーは、ダウンロードされることなく Secure Firewall Management Center に報告されます。

ユーザーの不一致の一般的な理由は、ユーザーが Secure Firewall Management Center へのダウンロードから除外されたグループに属していることです。Review the information discussed in Cisco Secure Firewall Management Center デバイス構成ガイド.

レルムの不一致:ユーザーが、Firewall Management Center に認識されていないレルムに対応するドメインにログインした場合に不一致が起きます。

詳細については、レルムとユーザーのダウンロードのトラブルシュートを参照してください。

不明なユーザー アイデンティティ ルールに一致しないには、ポリシーに適用されていません。(不明ユーザーに対してアイデンティティ ルールをセットアップすることはできますが、ユーザーとレルムを正確に識別することによってルールの数を最小限に保つことをお勧めします。)

|

ステップ 1 |

レルムまたはユーザーの不一致の検出を有効にします。 |

|

ステップ 2 |

次の方法のいずれかでユーザーとレルムの不一致を表示します。

|

|

ステップ 3 |

[ヘルス モニター(Health Monitor)] ページの [表示(Display)] 列で、[レルム:ドメイン(Realm: Domain)] または [レルム:ユーザー(Realm: User)] を展開し、不一致に関する詳細を表示します。 |

クロスドメイン信頼の Management Center 設定のトラブルシューティングに関する一般的な問題は次のとおりです。

共有グループを持つすべてのフォレストにレルムまたはディレクトリを追加していない。

ユーザーをダウンロード対象から除外し、除外したユーザーが別のレルムのグループで参照されるようにレルムを設定します。

特定の一時的な問題。

Management Center がユーザーとグループを Active Directory フォレストと同期できる問題が存在する場合、次のような [Sync Results(同期結果)] タブページが表示されます。

次の表で、情報の解釈方法について説明します。

|

列 |

意味 |

|---|---|

|

[Realms] |

システムに設定されているすべてのレルムを表示します。[更新(Refresh)]( 黄色い三角形( すべてのユーザーとグループが正常に同期された場合、レルムの横には何も表示されません。 |

|

Groups |

[Groups] をクリックして、レルム内のすべてのグループを表示します。レルムと同様、黄色い三角形( 黄色い三角形( |

|

ユーザー |

[Users] をクリックして、すべてのユーザーをグループ別にソートして表示します。 |

|

選択したグループに含まれるユーザー |

[Groups] 列で選択したグループ内のすべてのユーザーを表示します。黄色い三角形( |

|

選択したユーザーを含むグループ |

選択したユーザーが属するすべてのグループを表示します。黄色い三角形( |

|

エラーの詳細情報(テーブルの右側に表示)。 |

同期できなかった NetBIOS フォレスト名とグループ名が表示されます。ユーザーとグループを同期できない一般的な理由は次のとおりです。

|

問題が一時的なものである可能性がある場合は、すべてのレルムのユーザーとグループをダウンロードします。

まだ Management Center にログインしていない場合は、ログインします。

をクリックします。

[ダウンロード(download)](![[ダウンロード(download)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447584.jpg) ) をクリックします。

) をクリックします。

[Sync Results] タブページをクリックします。

[Realms] 列のエントリに対するインジケータが表示されない場合、問題は解決しています。

次の設定を確認します。

ID ポリシーで使用するユーザーが存在する各フォレストの Management Center レルム。

ID ポリシーで使用するユーザーを含むフォレスト内の各ドメインコントローラの Management Center ディレクトリ。

次の図は例を示しています。

|

機能 |

最小 Firewall Management Center |

最小 Firewall Threat Defense |

詳細 |

|---|---|---|---|

|

プロキシシーケンス。 |

7.2.0 |

7.2.0 |

プロキシシーケンスは、レルムシーケンスと同様に、Cisco Defense Orchestrator が LDAP または Active Directory サーバーと通信できない場合に Cisco Defense Orchestrator と通信できる、1 つ以上の管理対象デバイスです。 新規/変更された画面: |

|

Active Directory ドメインのクロスドメイン信頼。 |

7.2.0 |

7.0.0 |

互いに信頼する Microsoft Active Directory(AD)ドメインのグループ化は、一般的にフォレストと呼ばれます。この信頼関係により、ドメインは異なる方法で互いのリソースにアクセスできます。たとえば、ドメイン A で定義されたユーザー アカウントに、ドメイン B で定義されたグループのメンバーとしてマークを付けることができます。 Firewall Management Center は、アイデンティティルールのために Active Directory フォレストからユーザーを取得できます。 |

|

レルムシーケンス。 |

7.2.0 |

6.7.0 |

レルムシーケンスは、アイデンティティルールを適用する 2 つ以上のレルムの順序付きリストです。レルムシーケンスをアイデンティティポリシーに関連付けると、Firepower システムは、レルムシーケンスで指定されている順序で、最初から最後まで Active Directory ドメインを検索します。 新規/変更された画面: |

|

ユーザー制御用のレルム。 |

7.2.0 |

すべて |

レルムは、Firewall Management Center と、Active Directory または LDAP のユーザーリポジトリ間の接続です。 |