VPN タイプ

Firewall Management Center は次のタイプの VPN 接続をサポートします。

-

Firewall Threat Defense デバイス上のリモート アクセス VPN。

リモート アクセス VPN は、リモート ユーザと会社のプライベート ネットワーク間のセキュアな暗号化接続、またはトンネルです。接続は、社内のプライベート ネットワークのエッジにある、VPN クライアント機能を備えたワークステーションやモバイル デバイスである VPN エンドポイント デバイス、VPN ヘッドエンド デバイス、またはセキュア ゲートウェイで構成されます。

Secure Firewall Threat Defense デバイスは SSL 経由のリモート アクセス VPN または Firewall Management Center による IPsec IKEv2 をサポートするように設定できます。このデバイスは、この容量でセキュアなゲートウェイとして機能して、リモート ユーザを認証し、アクセスを許可し、データを暗号化してネットワークへのセキュアな接続を提供します。Firewall Management Center によって管理されるその他のタイプのアプライアンスは、リモート アクセス VPN 接続をサポートしていません。

Secure Firewall Threat Defense セキュア ゲートウェイは、Secure Client の完全なトンネル クライアントをサポートしています。このクライアントは、リモート ユーザにセキュアな SSL IPsec IKEv2 接続を提供するために必要です。接続時にクライアント プラットフォームに展開できるため、このクライアントにより、ネットワーク管理者がリモート コンピュータにクライアントをインストールして設定しなくても、リモート ユーザはクライアントを活用できます。これは、エンドポイント デバイスでサポートされている唯一のクライアントです。

-

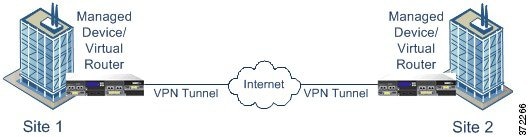

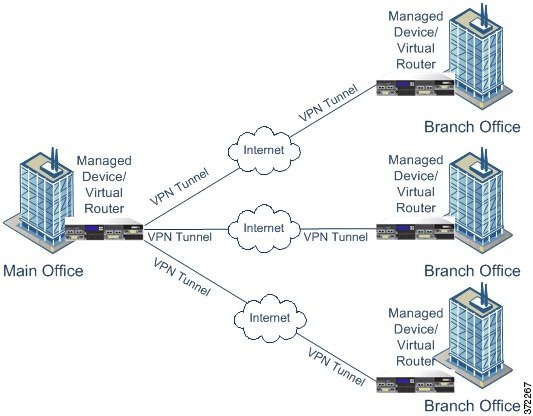

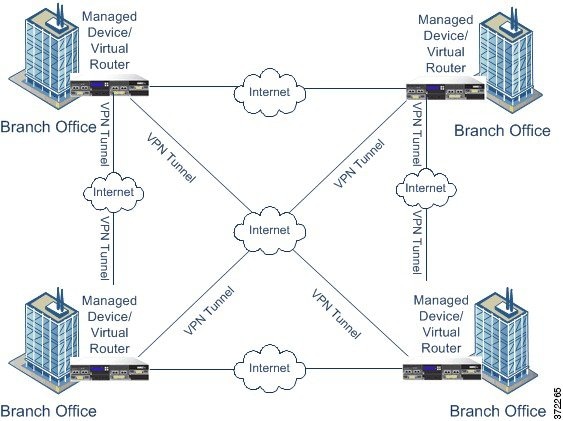

Firewall Threat Defense デバイス上のサイト間 VPN。

サイト間 VPN は、地理的に異なる場所にあるネットワークを接続します。管理対象デバイス間、および管理対象デバイスと関連するすべての規格に準拠するその他のシスコまたはサードパーティのピアとの間で、サイト間 IPsec 接続を作成できます。これらのピアは、IPv4 アドレスと IPv6 アドレスの内部と外部の任意の組み合わせを持つことができます。サイト間トンネルは、Internet Protocol Security(IPsec)プロトコル スイートと IKEv1 または IKEv2 を使用して構築されます。VPN 接続が確立されると、ローカル ゲートウェイの背後にあるホストはセキュアな VPN トンネルを介して、リモート ゲートウェイの背後にあるホストに接続することができます。

フィードバック

フィードバック