|

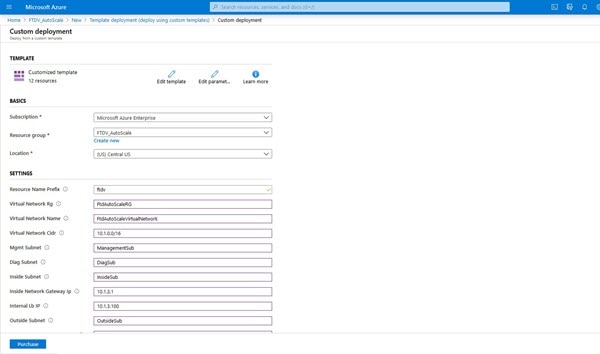

resourceNamePrefix

|

Chaîne* (3 à 10 caractères)

|

Toutes les ressources sont créées avec un nom contenant ce préfixe.

Remarque : utilisez uniquement des lettres minuscules.

Exemple : ftdv

|

New (Nouvelle)

|

|

virtualNetworkRg

|

Chaîne

|

Le nom du groupe de ressources du réseau virtuel.

Exemple : cisco-virtualnet-rg

|

Existant

|

|

virtualNetworkName

|

Chaîne

|

Le nom du réseau virtuel (déjà créé).

Exemple : cisco-virtualnet

|

Existant

|

|

virtualNetworkCidr

|

Format CIDR

x.x.x.x/y

|

CIDR du réseau virtuel (déjà créé)

|

Existant

|

|

mgmtSubnet

|

Chaîne

|

Le nom du sous-réseau de gestion (déjà créé).

Exemple : cisco-mgmt-subnet

|

Existant

|

|

diagSubnet

|

Chaîne

|

Le nom du sous-réseau de diagnostic (déjà créé).

Exemple : cisco-diag-subnet

|

Existant

|

|

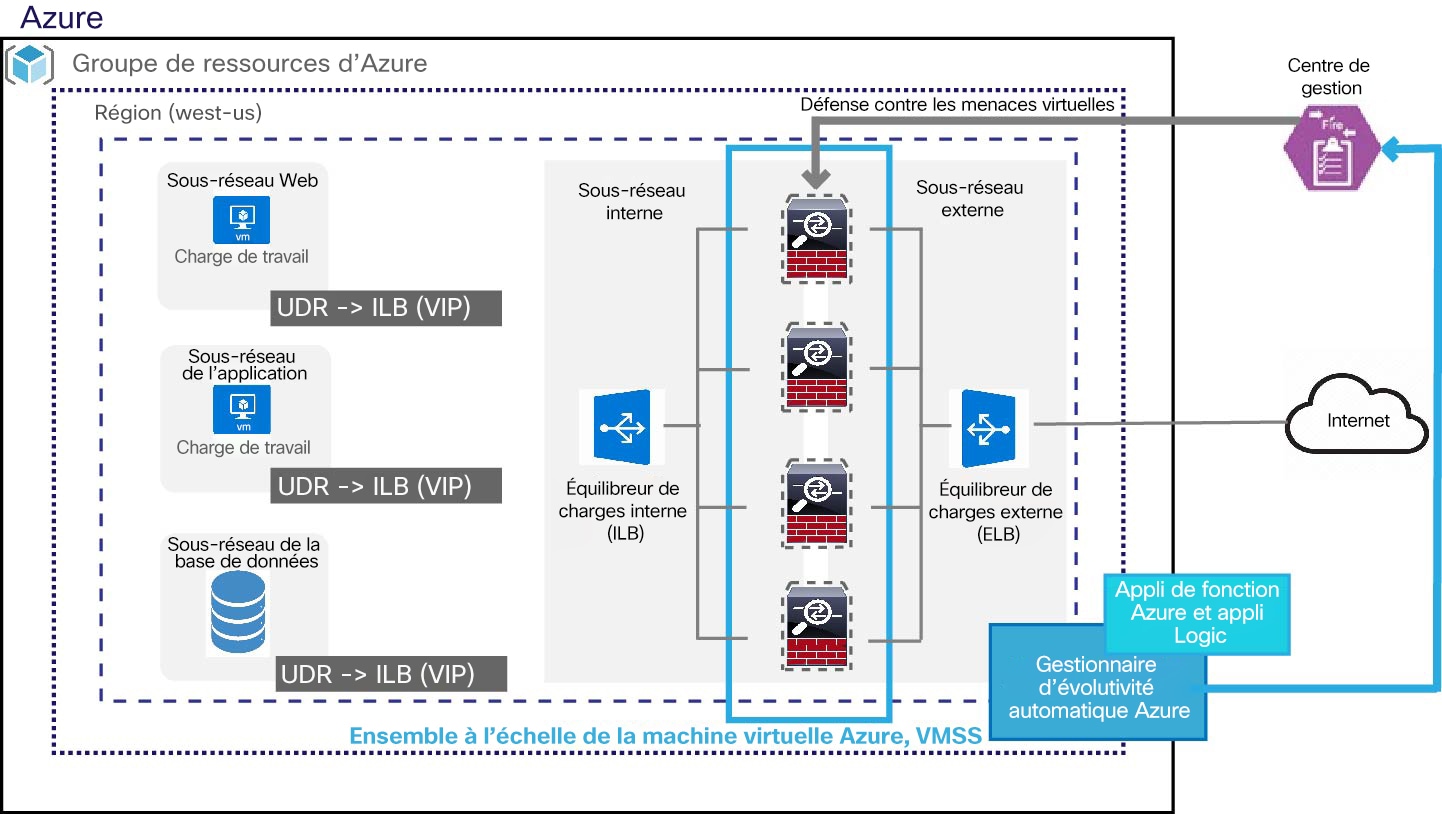

insideSubnet

|

Chaîne

|

Le nom du sous-réseau interne (déjà créé).

Exemple : cisco-inside-subnet

|

Existant

|

|

internalLbIp

|

Chaîne

|

L’adresse IP de l’équilibreur de charges interne pour le sous-réseau interne (déjà créé).

Exemple : 1.2.3.4

|

Existant

|

|

insideNetworkGatewayIp

|

Chaîne

|

L’adresse IP de la passerelle du sous-réseau interne (déjà créé).

|

Existant

|

|

outsideSubnet

|

Chaîne

|

Le nom du sous-réseau externe (déjà créé).

Exemple : cisco-outside-subnet

|

Existant

|

|

outsideNetworkGatewayIp

|

Chaîne

|

L’adresse IP de la passerelle du sous-réseau externe (déjà créé).

|

Existant

|

|

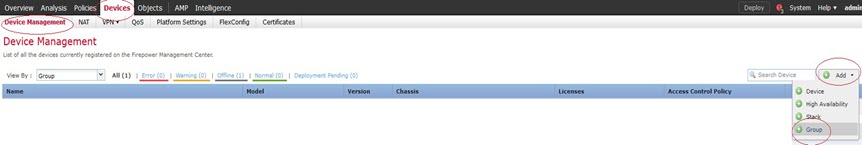

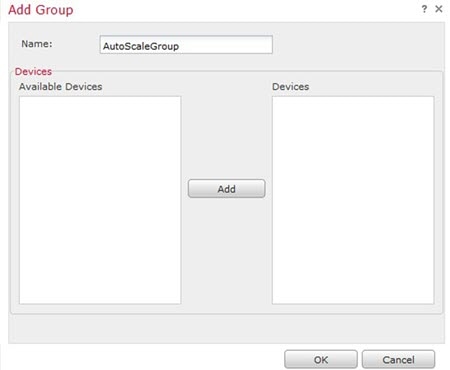

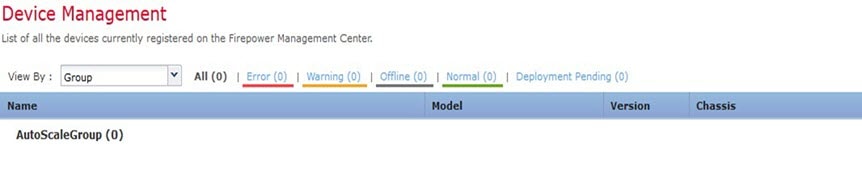

deviceGroupName

|

Chaîne

|

Groupe d’appareils dans centre de gestion (déjà créé)

|

Existant

|

|

insideZoneName

|

Chaîne

|

Nom de la zone interne dans centre de gestion (déjà créé)

|

Existant

|

|

outsideZoneName

|

Chaîne

|

Nom de la zone externe dans centre de gestion (déjà créé)

|

Existant

|

|

softwareVersion

|

Chaîne

|

La version défense contre les menaces virtuelles (sélectionnée dans la liste déroulante pendant le déploiement).

|

Existant

|

|

vmSize

|

Chaîne

|

Taille de l’instance défense contre les menaces virtuelles (sélectionné dans la liste déroulante pendant le déploiement).

|

S. O.

|

|

ftdLicensingSku

|

Chaîne

|

Mode de licence de Défense contre les menaces virtuelles (PAYG/BYOL)

Remarque : le protocole PAYG est pris en charge dans la version 6.5 et ultérieures.

|

S. O.

|

|

licenseCapability

|

Chaîne séparée par des virgules

|

BASE, PROGRAMME MALVEILLANT, FILTRAGE D’URL, MENACE

|

S. O.

|

|

ftdVmManagementUserName

|

Chaîne*

|

Le nom d’utilisateur de l’administrateur de gestion des machines virtuelles défense contre les menaces virtuelles.

Cela ne peut pas être « admin ». Consultez Azure pour connaître les lignes directrices relatives au nom d’utilisateur de l’administrateur

des VM.

|

New (Nouvelle)

|

|

ftdVmManagementUserPassword

|

Chaîne*

|

Mot de passe de l’utilisateur de l’administrateur de gestion des VM défense contre les menaces virtuelles.

Les mots de passe doivent comporter de 12 à 72 caractères et doivent contenir : des minuscules, des majuscules, des chiffres

et des caractères spéciaux; et ne doivent pas comporter plus de deux caractères répétés.

|

Remarque

|

Il n’y a pas de vérification de conformité pour cela dans le modèle.

|

|

New (Nouvelle)

|

|

fmcIpAddress

|

Chaîne

x.x.x.x

|

L’adresse IP publique du centre de gestion (déjà créé)

|

Existant

|

|

fmcUserName

|

Chaîne

|

Nom d’utilisateur Centre de gestion, avec privilèges d’administrateur (déjà créé)

|

Existant

|

|

fmcPassword

|

Chaîne

|

Mot de passe Centre de gestion pour le nom d’utilisateur centre de gestion ci-dessus (déjà créé)

|

Existant

|

|

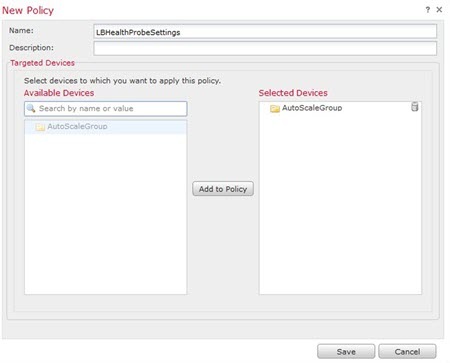

policyName

|

Chaîne

|

Politique de sécurité créée dans le centre de gestion (déjà créé)

|

Existant

|

|

scalingPolicy

|

POLITIQUE-1 / POLITIQUE-2

|

POLITIQUE-1 : l’évolutivité à la hausse sera déclenchée lorsque la charge moyenne de n’importe quel défense contre les menaces virtuelles dépassera le seuil d’évolutivité à la hausse pour la durée configurée.

POLITIQUE-2 : l’évolutivité à la hausse sera déclenchée lorsque la charge moyenne de tous les appareils défense contre les menaces virtuelles du groupe d’évolutivité automatique dépassera le seuil d’évolutivité à la hausse pour la durée configurée.

Dans les deux cas, la logique d’évolutivité à la baisse reste la même : l’évolutivité à la baisse sera déclenchée lorsque

la charge moyenne de tous les appareils défense contre les menaces virtuelles sera inférieure au seuil d’évolutivité à la baisse pour la durée configurée.

|

S. O.

|

|

scalingMetricsList

|

Chaîne

|

Mesures utilisées pour prendre la décision d’évolutivité.

Autorisé : CPU

CPU, MÉMOIRE

Par défaut : CPU

|

S. O.

|

|

cpuScaleInThreshold

|

Chaîne

|

Le seuil d’évolutivité à la baisse en pourcentage pour les mesures du CPU.

Par défaut : 10

Lorsque la mesure défense contre les menaces virtuelles passe en dessous de cette valeur, l’évolutivité à la baisse est déclenchée.

Consultez Logique d’évolutivité automatique.

|

S. O.

|

|

cpuScaleOutThreshold

|

Chaîne

|

Le seuil d’évolutivité à la hausse en pourcentage pour les mesures du CPU.

Par défaut : 80

Lorsque la mesure défense contre les menaces virtuelles dépasse cette valeur, l’évolutivité à la hausse est déclenchée.

La valeur « cpuScaleOutThreshold » doit toujours être supérieure à la valeur « cpuScaleInThreshold ».

Consultez Logique d’évolutivité automatique.

|

S. O.

|

|

memoryScaleInThreshold

|

Chaîne

|

Le seuil d’évolutivité à la baisse en pourcentage pour les mesures de la mémoire.

Par défaut : 0

Lorsque la mesure défense contre les menaces virtuelles passe en dessous de cette valeur, l’évolutivité à la baisse est déclenchée.

Consultez Logique d’évolutivité automatique.

|

S. O.

|

|

memoryScaleOutThreshold

|

Chaîne

|

Le seuil d’évolutivité à la hausse en pourcentage pour les mesures de la mémoire.

Par défaut : 0

Lorsque la mesure défense contre les menaces virtuelles dépasse cette valeur, l’évolutivité à la hausse est déclenchée.

La valeur « memoryScaleOutThreshold » doit toujours être supérieure à la valeur « memoryScaleInThreshold ».

Consultez Logique d’évolutivité automatique.

|

S. O.

|

| minFtdCount |

Nombre entier

|

Le nombre minimal d’instances défense contre les menaces virtuelles disponibles dans l’ensemble d’évolutivité à tout moment.

Exemple : 2

|

S. O.

|

|

maxFtdCount

|

Nombre entier

|

Le nombre maximal d’instances défense contre les menaces virtuelles autorisées dans l’ensemble d’évolutivité.

Exemple : 10

|

Remarque

|

Ce nombre est limité par la capacité de centre de gestion.

La logique d’évolutivité automatique ne vérifiera pas la plage de cette variable. Remplacez donc cette variable avec soin.

|

|

S. O.

|

|

metricsAverageDuration

|

Nombre entier

|

Sélectionnez une option dans la liste déroulante.

Ce nombre représente la durée (en minutes) sur laquelle les mesures sont calculées en moyenne.

Si la valeur de cette variable est 5 (c.-à-d. 5min), lorsque le gestionnaire d’évolutivité automatique est planifié, il vérifiera

la moyenne des mesures des 5 dernières minutes et en fonction de cela, il prendra une décision en matière d’évolutivité.

|

Remarque

|

Seuls les chiffres 1, 5, 15 et 30 sont valides en raison des limites d’Azure.

|

|

S. O.

|

|

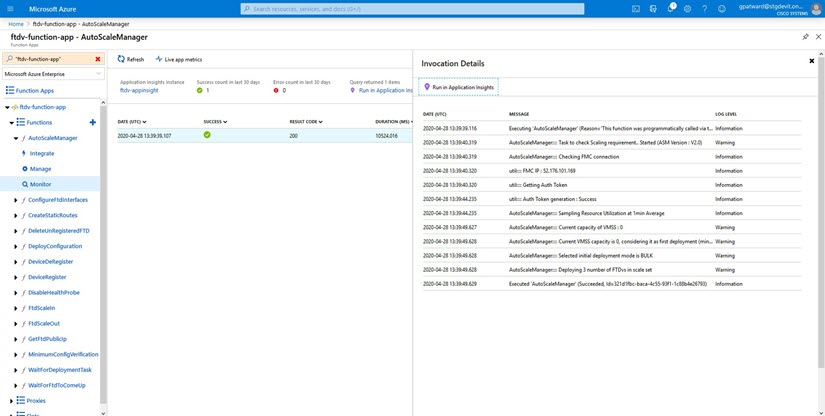

initDeploymentMode

|

LOT/ÉTAPE

|

Applicable principalement pour le premier déploiement ou lorsque l’ensemble d’évolutivité ne contient aucune instance défense contre les menaces virtuelles.

BULK (LOT) : le gestionnaire d’évolutivité automatique tentera de déployer un nombre « minFtdCount » d’instances défense contre les menaces virtuelles en parallèle à la fois.

|

Remarque

|

Le lancement se fait en parallèle, mais l’enregistrement avec centre de gestion est séquentiel en raison des limites de centre de gestion.

|

STEP (ÉTAPE) : le gestionnaire d’évolutivité automatique déploiera le nombre « minFtdCount » d’appareils défense contre les menaces virtuelles un par un à chaque intervalle planifié.

|

Remarque

|

L’option STEP (ÉTAPE) prendra longtemps pour que le nombre « minFtdCount » d’instances soit lancé et configuré avec centre de gestion et devienne opérationnel, mais utile pour le débogage.

L’option BULK (LOT) prend le même temps pour lancer tous les nombres « minFtdCount’ » de défense contre les menaces virtuelles qu’un lancement défense contre les menaces virtuelles (car il s’exécute en parallèle), mais l’enregistrement du centre de gestion est séquentiel.

La durée totale du déploiement de « minFtdCount » est de défense contre les menaces virtuelles = (heure de lancement d’un défense contre les menaces virtuelles + heure d’enregistrement/configuration d’un défense contre les menaces virtuelles *minFtdCount).

|

|

|

|

* Azure a des restrictions sur la convention de dénomination des nouvelles ressources. Vérifiez les limites ou utilisez simplement

des minuscules. N’utilisez pas d’espaces ni d’autres caractères spéciaux.

|

Commentaires

Commentaires