Aperçu

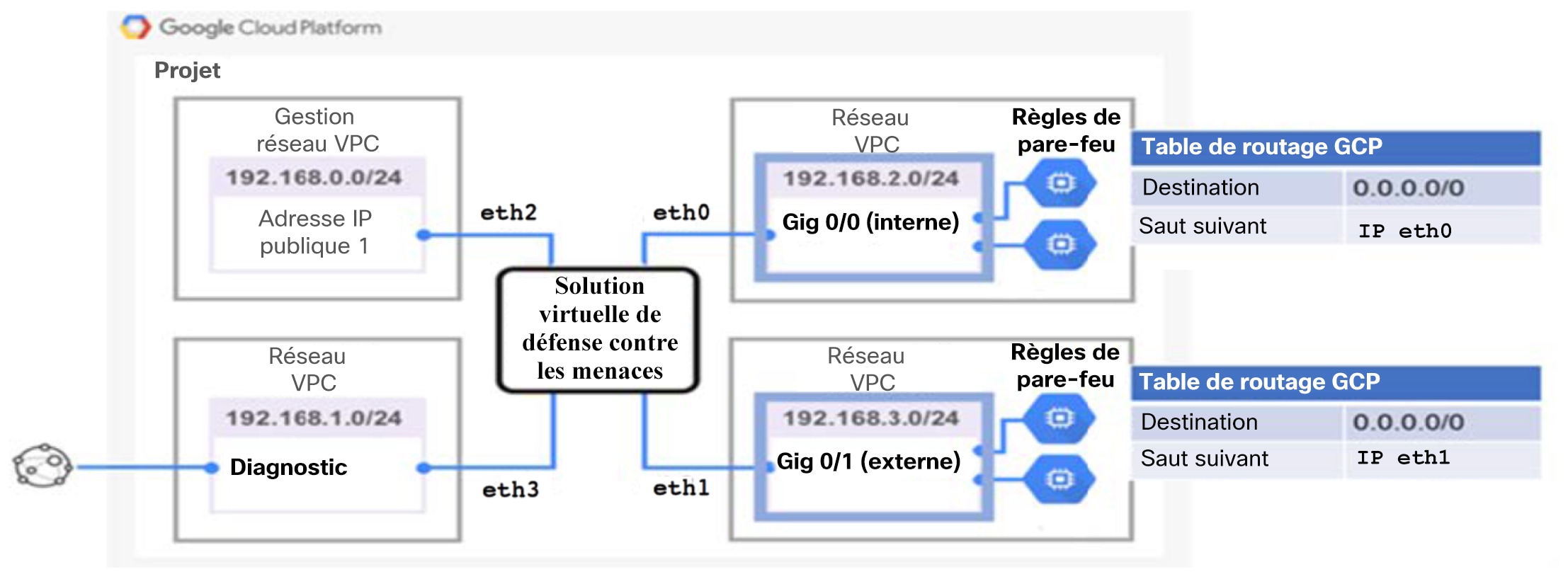

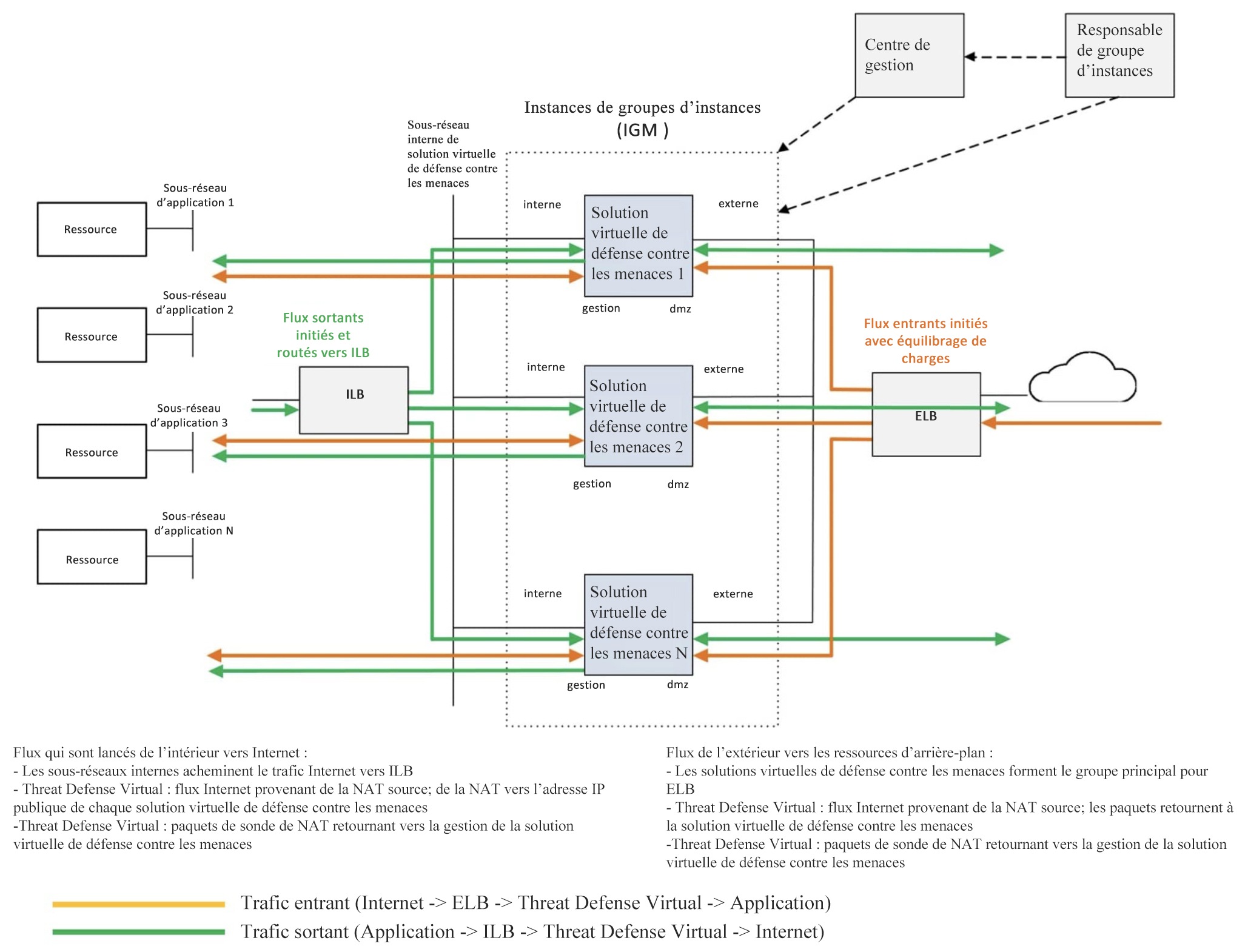

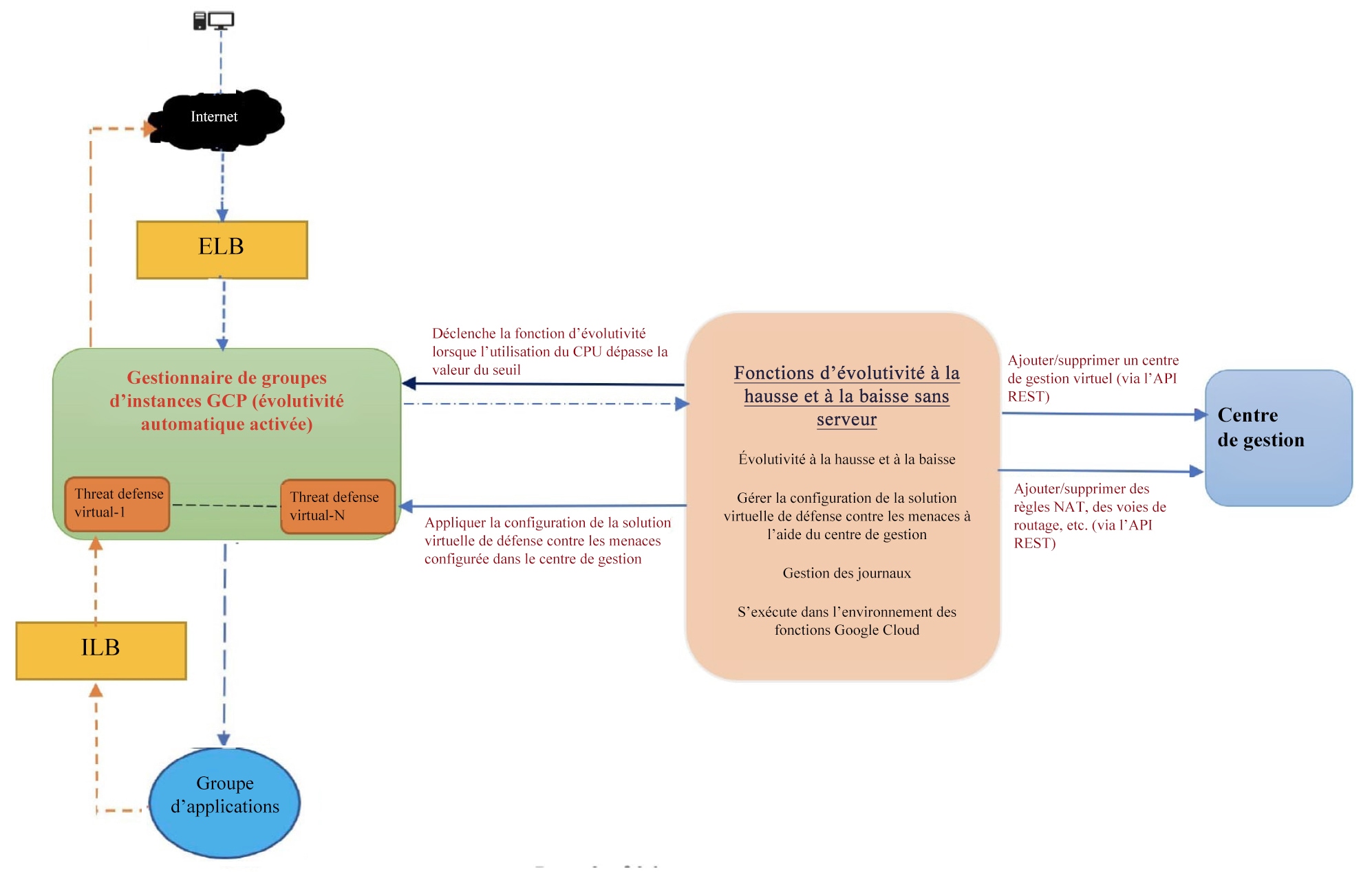

défense contre les menaces virtuelles exécute le même logiciel que Cisco Secure Firewall Threat Defense physique (anciennement Firepower Threat Defense) pour offrir des fonctionnalités de sécurité éprouvées dans un format virtuel. défense contre les menaces virtuelles peut être déployé dans le GCP public. Il peut ensuite être configuré pour protéger les charges de travail des centres de données virtuels et physiques qui se développent, se contractent ou changent d’emplacement au fil du temps.

Configuration système requise

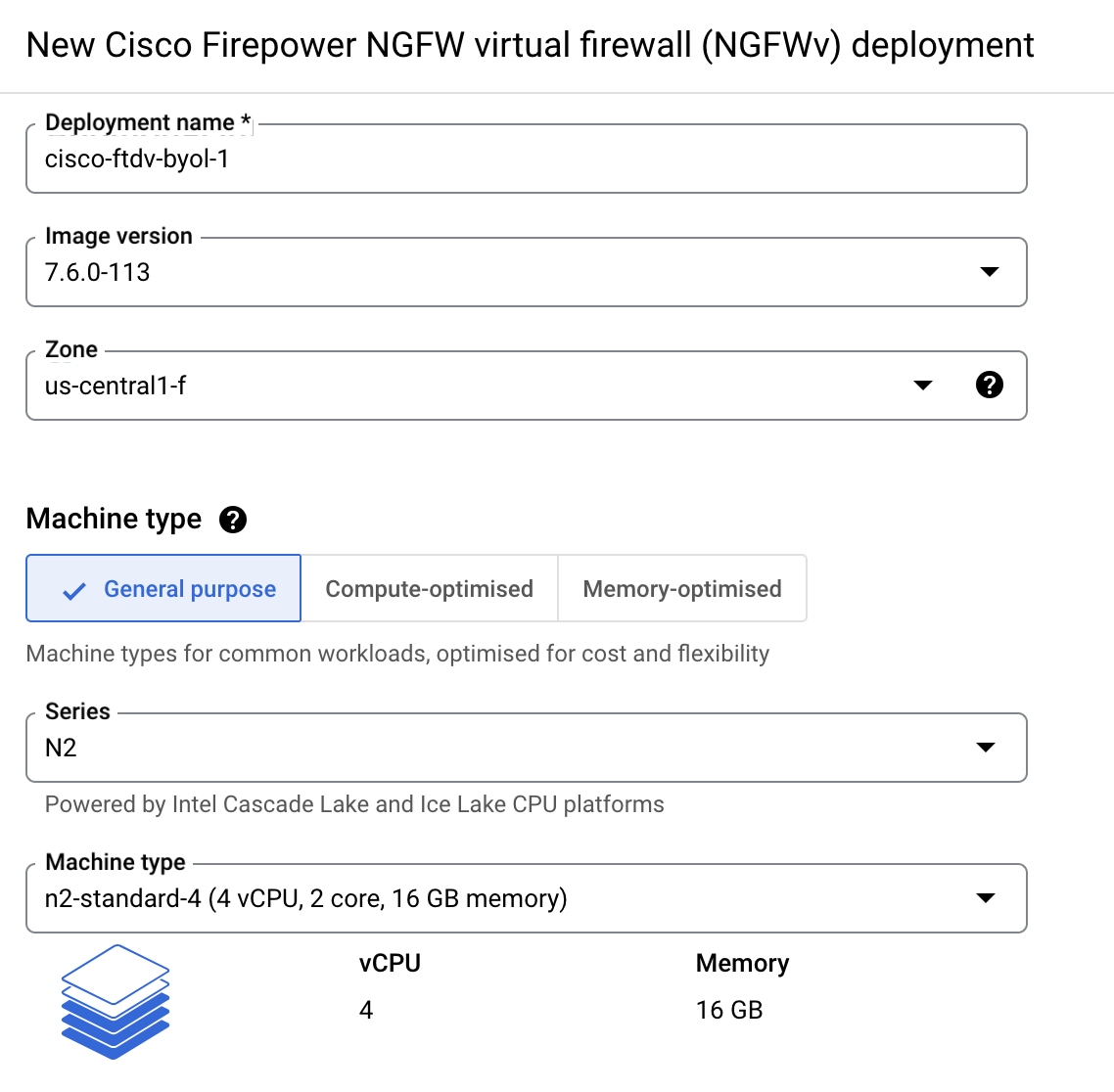

Sélectionnez le type et la taille de machine virtuelle Google qui répondent à vos besoins défense contre les menaces virtuelles. Actuellement, défense contre les menaces virtuelles prend en charge les machines de calcul optimisé et les machines à usage général (types de machines standard, à mémoire élevée et à processeur élevé).

Remarque |

Les types de machines pris en charge peuvent changer sans préavis. |

|

Types de machines optimisées pour le calcul |

Attributs |

||

|---|---|---|---|

|

vCPU |

RAM (Go) |

Cartes vNIC |

|

|

c2-standard-4 |

4 |

16 Go |

4 |

|

c2-standard-8 |

8 |

32 Go |

8 |

|

c2-standard-16 |

16 |

64 Go |

8 |

|

Types de machines à usage général |

Attributs |

||

|---|---|---|---|

|

vCPU |

RAM (Go) |

Cartes vNIC |

|

|

n1-standard-4 |

4 |

15 |

4 |

|

n1-standard-8 |

8 |

30 |

8 |

|

n1-standard-16 |

16 |

60 |

8 |

|

n2-standard-4 |

4 |

16 |

4 |

|

n2-standard-8 |

8 |

32 |

8 |

|

n2-standard-16 |

16 |

64 |

8 |

|

n2-highmem-4 |

4 |

32 |

4 |

|

n2-highmem-8 |

8 |

64 |

8 |

-

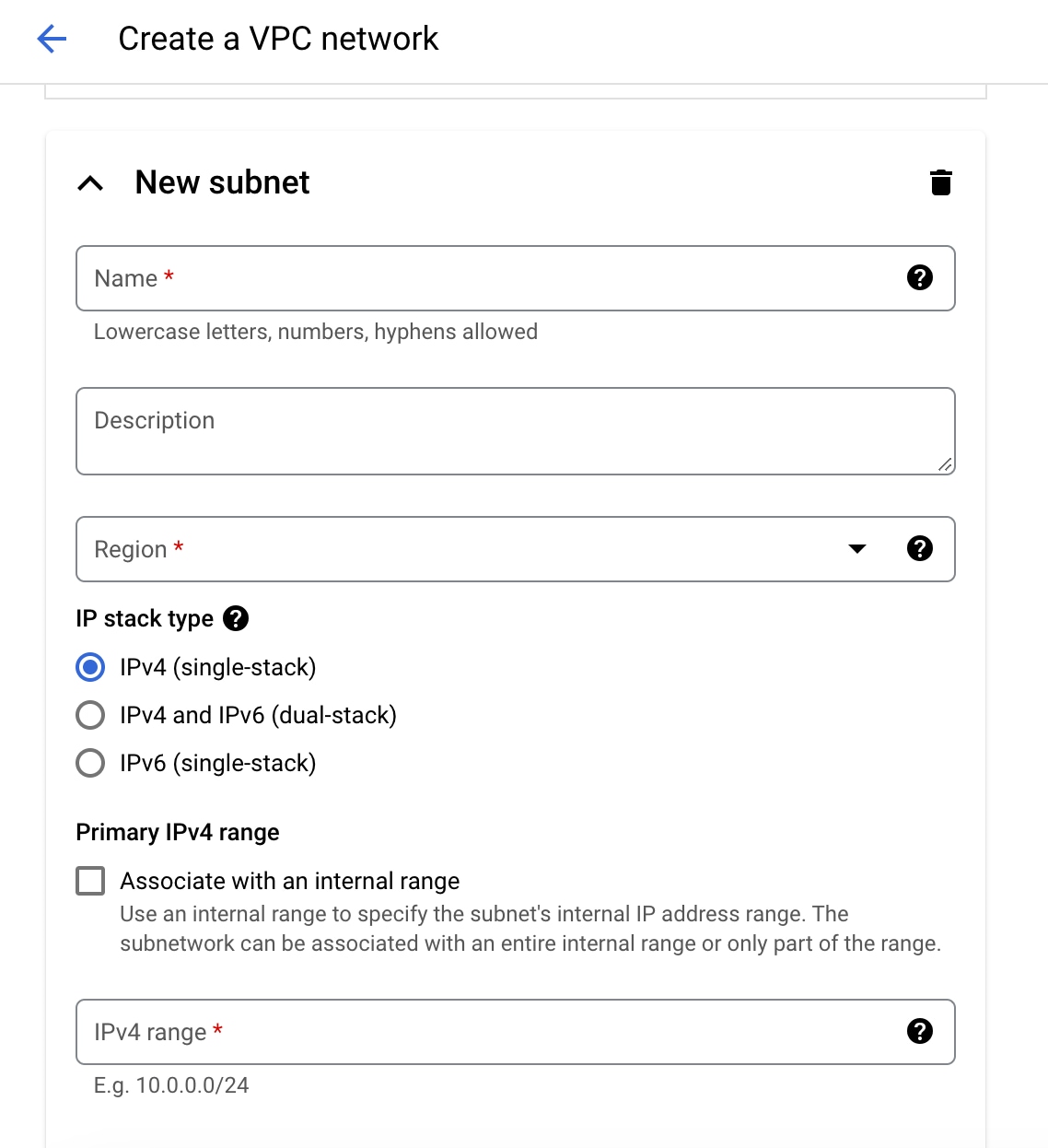

Le défense contre les menaces virtuelles nécessite un minimum de 4 interfaces.

-

Le maximum de vCPU pris en charge est de 16.

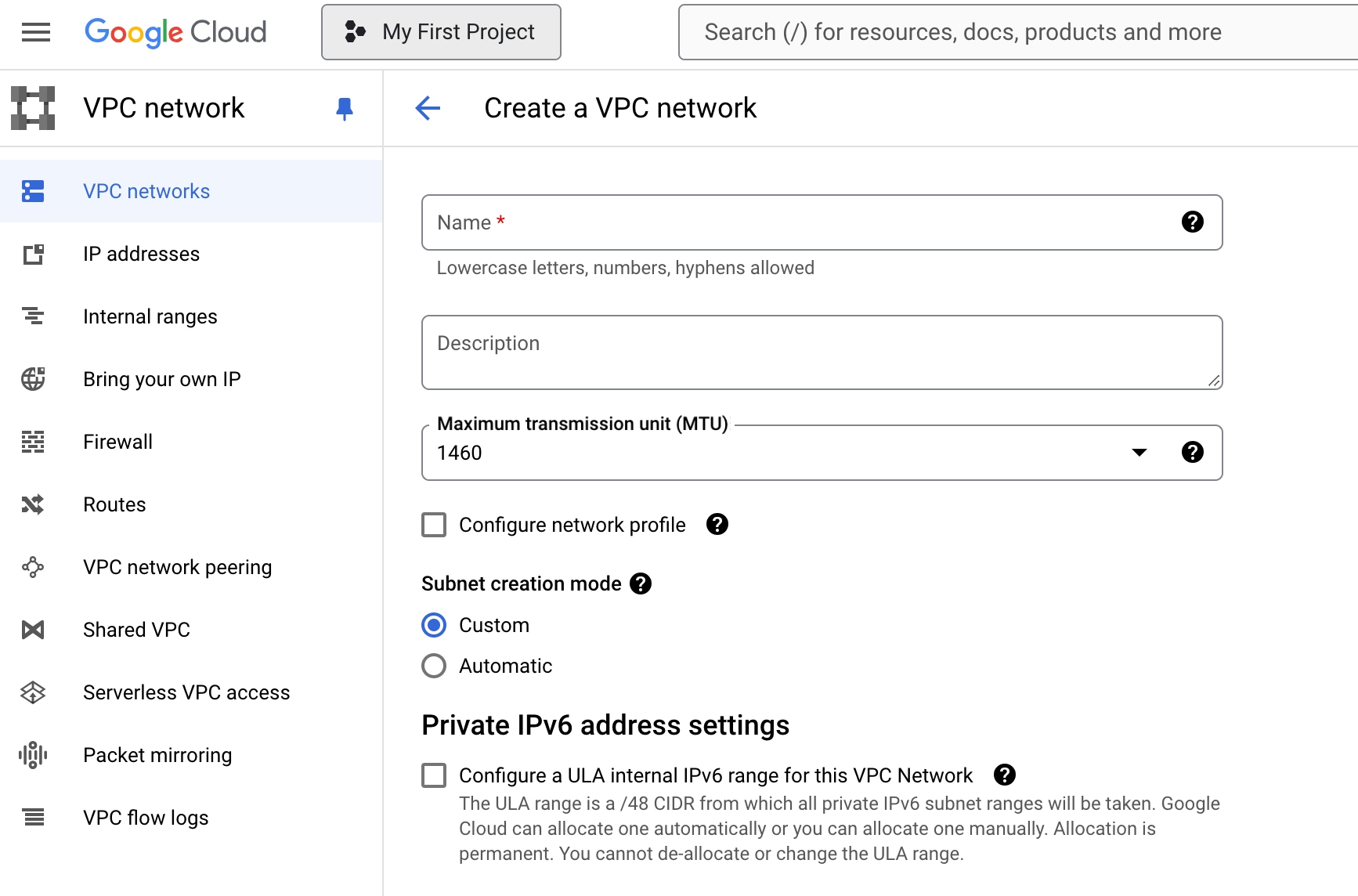

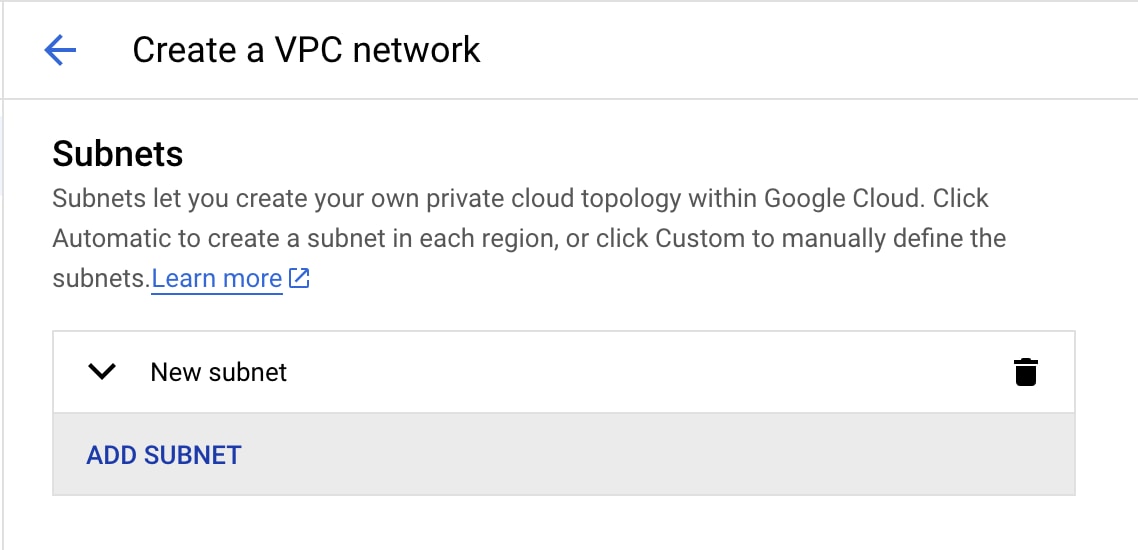

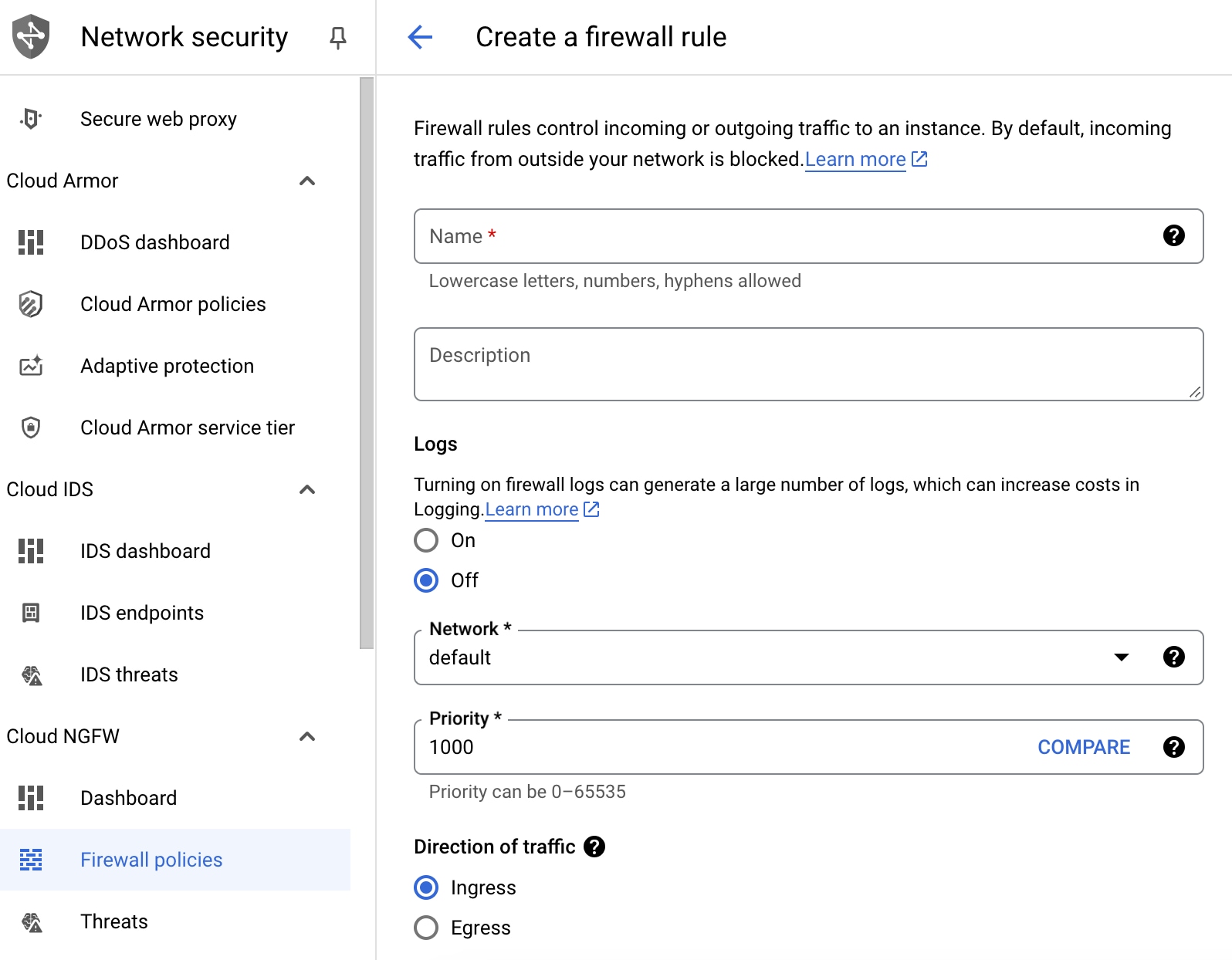

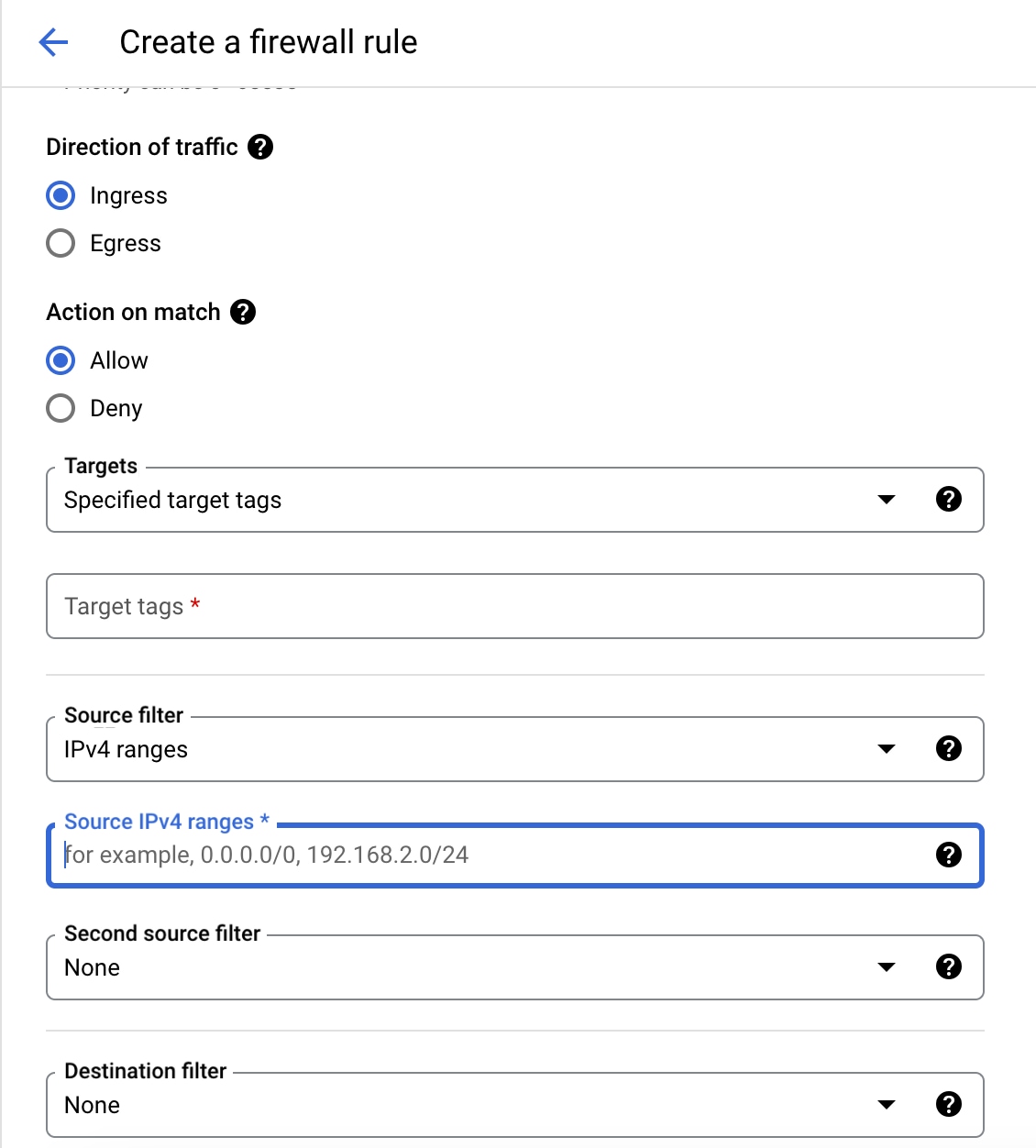

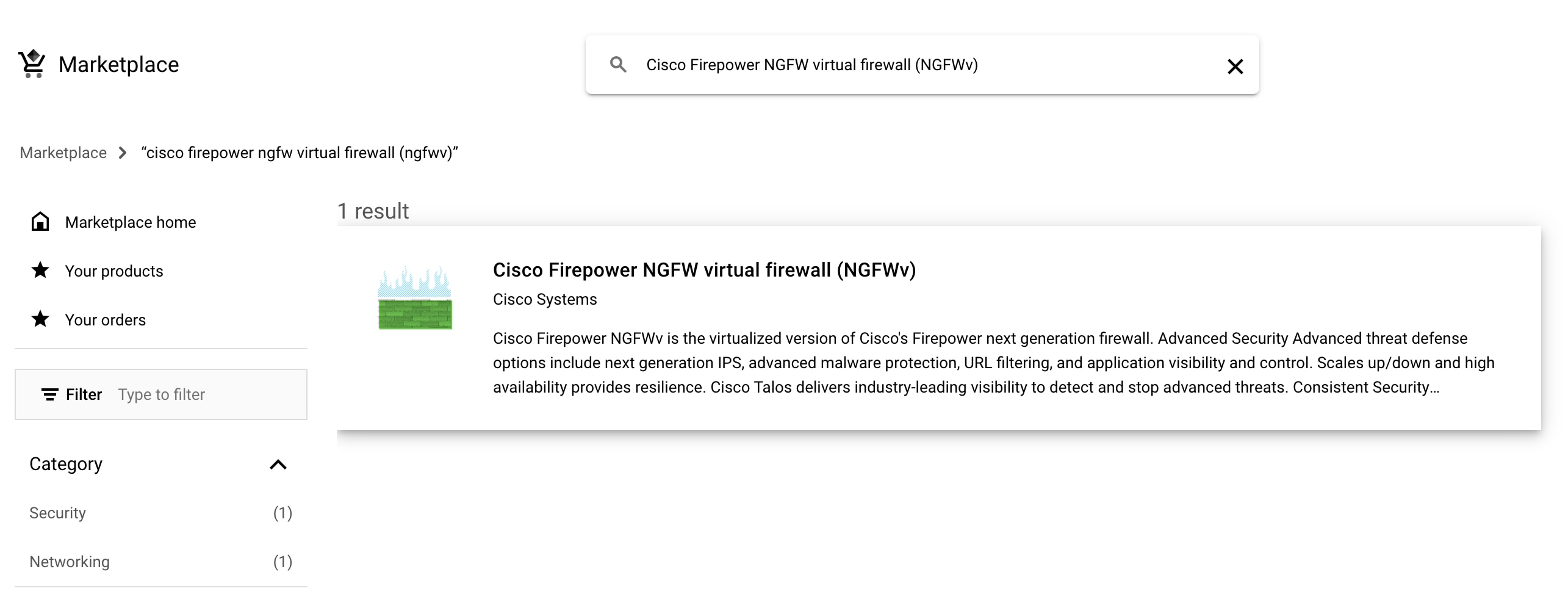

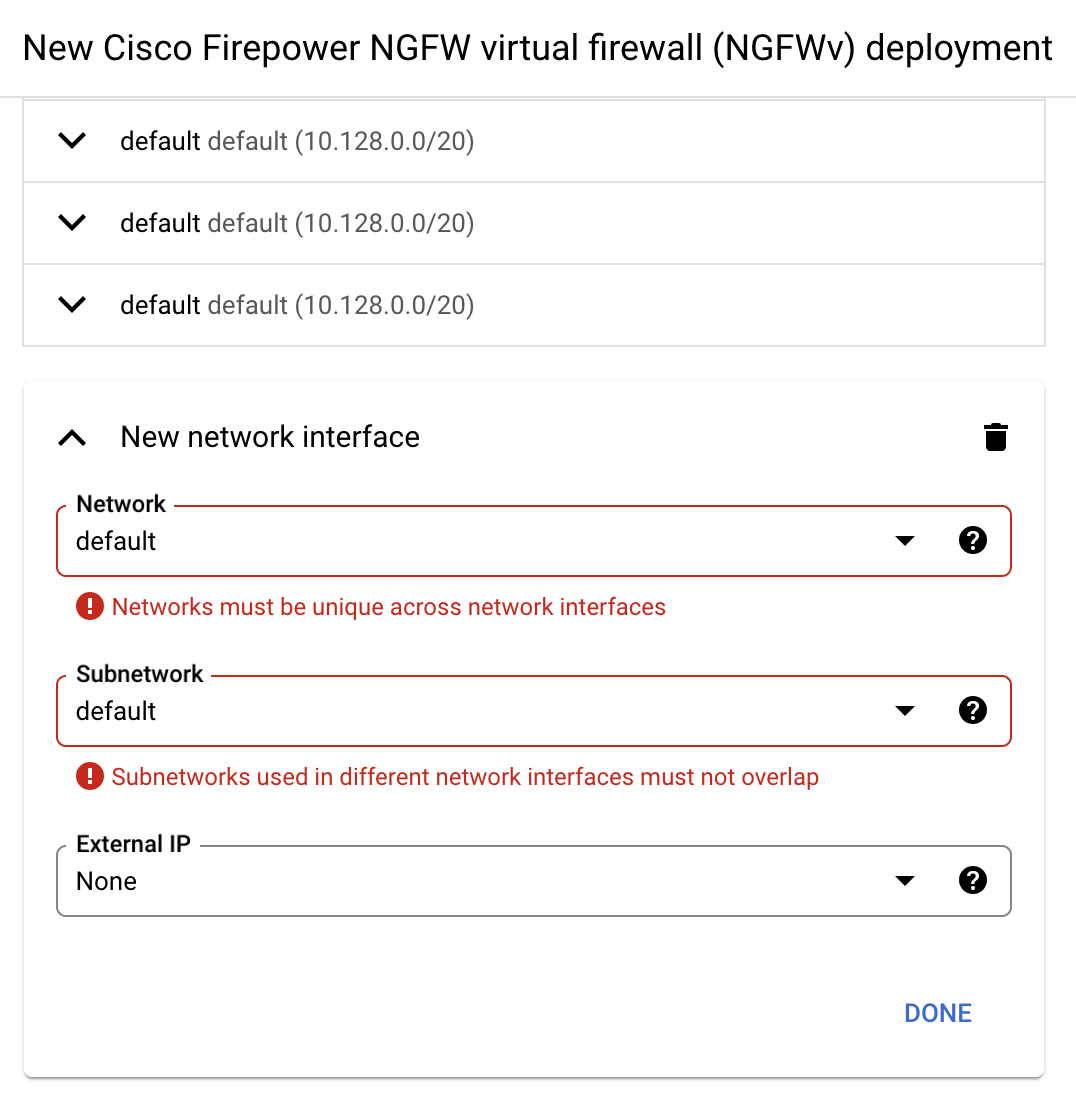

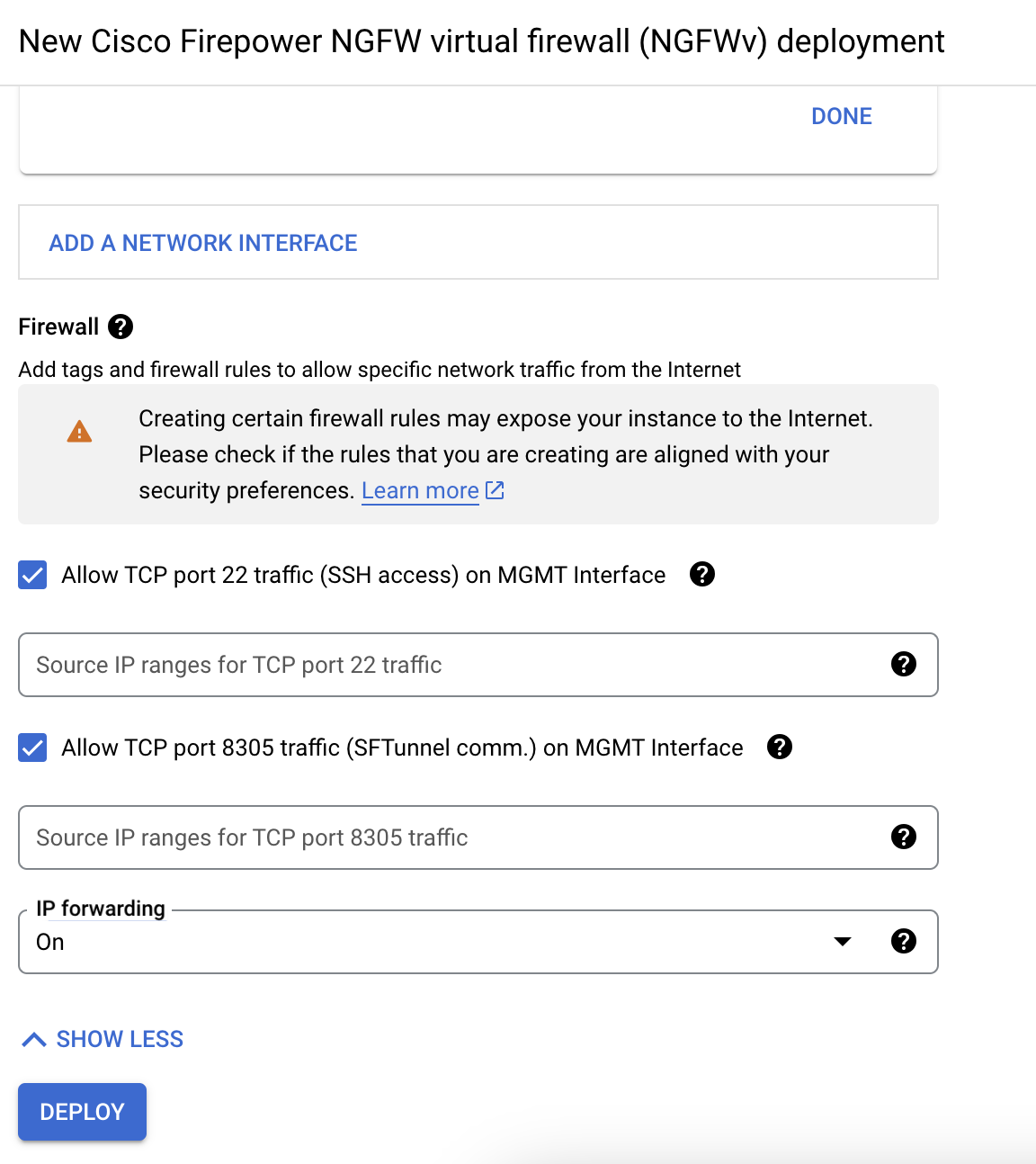

Vous créez un compte sur GCP, lancez une instance de VM à l’aide de l’offre de pare-feu virtuel Cisco Firepower NGFW (NGFWv) sur GCP Marketplace et choisissez un type de machine GCP.

Commentaires

Commentaires