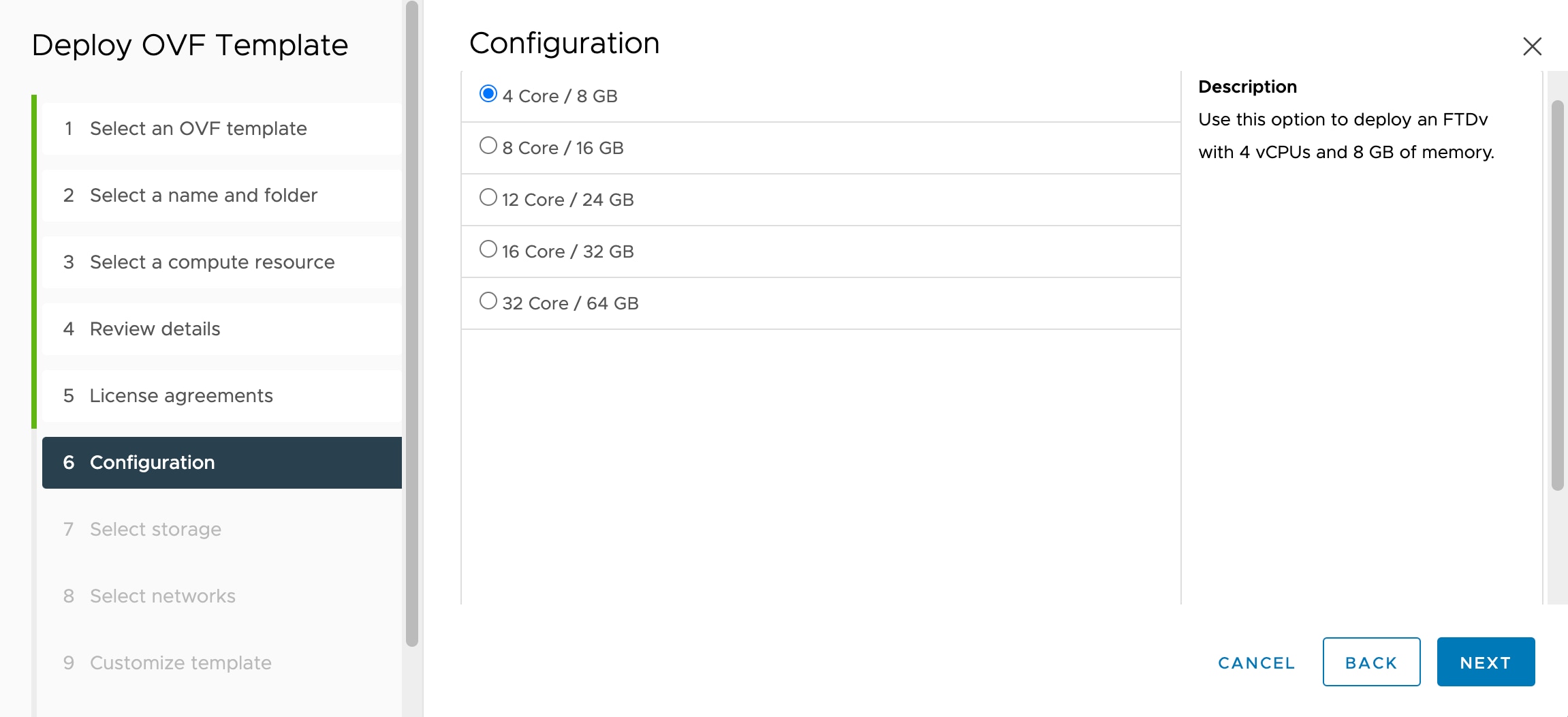

Niveaux de performance pour les licences Smart Défense contre les menaces virtuelles

Le défense contre les menaces virtuelles prend en charge les licences par niveau de performance qui fournissent différents niveaux de débit et limites de connexion

VPN en fonction des exigences de déploiement.

Tableau 3. Défense contre les menaces virtuelles Limites des fonctionnalités sous licence en fonction des droits

|

Niveau de performance

|

Caractéristiques du périphérique (cœur/RAM)

|

Limite du débit

|

Limite de session RA VPN

|

|

FTDv5, 100 Mbit/s

|

4 cœurs/8 Go

|

100 Mbit/s

|

50

|

|

FTDv10, 1 Gbit/s

|

4 cœurs/8 Go

|

1 Gbit/s

|

250

|

|

FTDv20, 3 Gbit/s

|

4 cœurs/8 Go

|

3 Gbit/s

|

250

|

|

FTDv30, 5 Gbit/s

|

8 cœurs/16 Go

|

5 Gbit/s

|

250

|

|

FTDv50, 10 Gbit/s

|

12 cœurs/24 Go

|

10 Gbit/s

|

750

|

|

FTDv100, 16 Gbit/s

|

16 cœurs/32 Go

|

16 Gbit/s

|

10 000

|

Consultez le chapitre sur les licences dans le Guide d'administration Cisco Secure Firewall Management Center pour connaître les consignes relatives à l’octroi de licences pour votre périphérique défense contre les menaces virtuelles.

Mode gestion

-

Vous avez deux options pour gérer votre appareil Cisco Secure Firewall Threat Defense (anciennement Firepower Threat Defense) :

-

Vous devez installer une nouvelle image (version 6.2.2 ou ultérieure) pour obtenir la prise en charge de gestionnaire d'appareil. Vous ne pouvez pas mettre à niveau une machine défense contre les menaces virtuelles existante à partir d’une version antérieure (à 6.2.2) puis passer à gestionnaire d'appareil.

-

Gestionnaire d'appareil (gestionnaire local) est activé par défaut.

Remarque

|

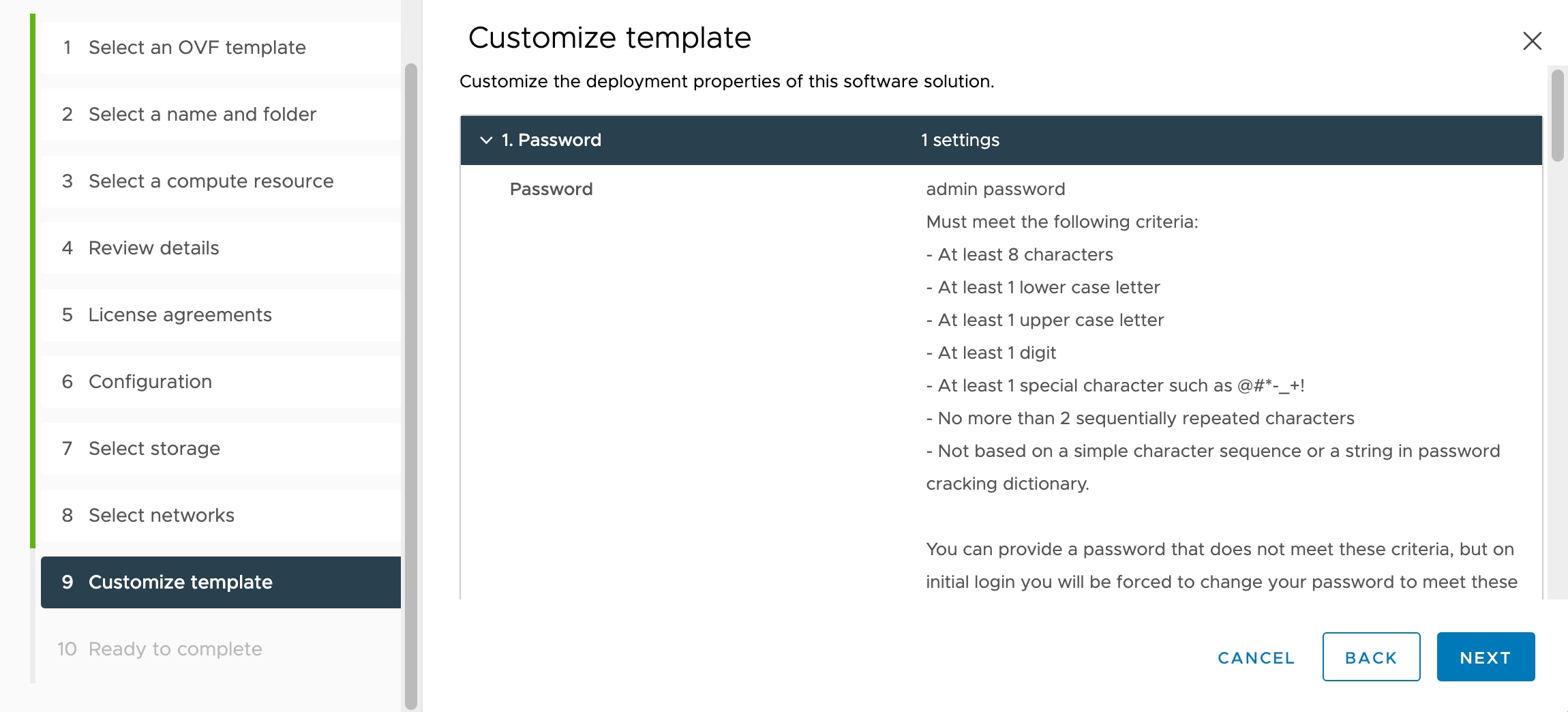

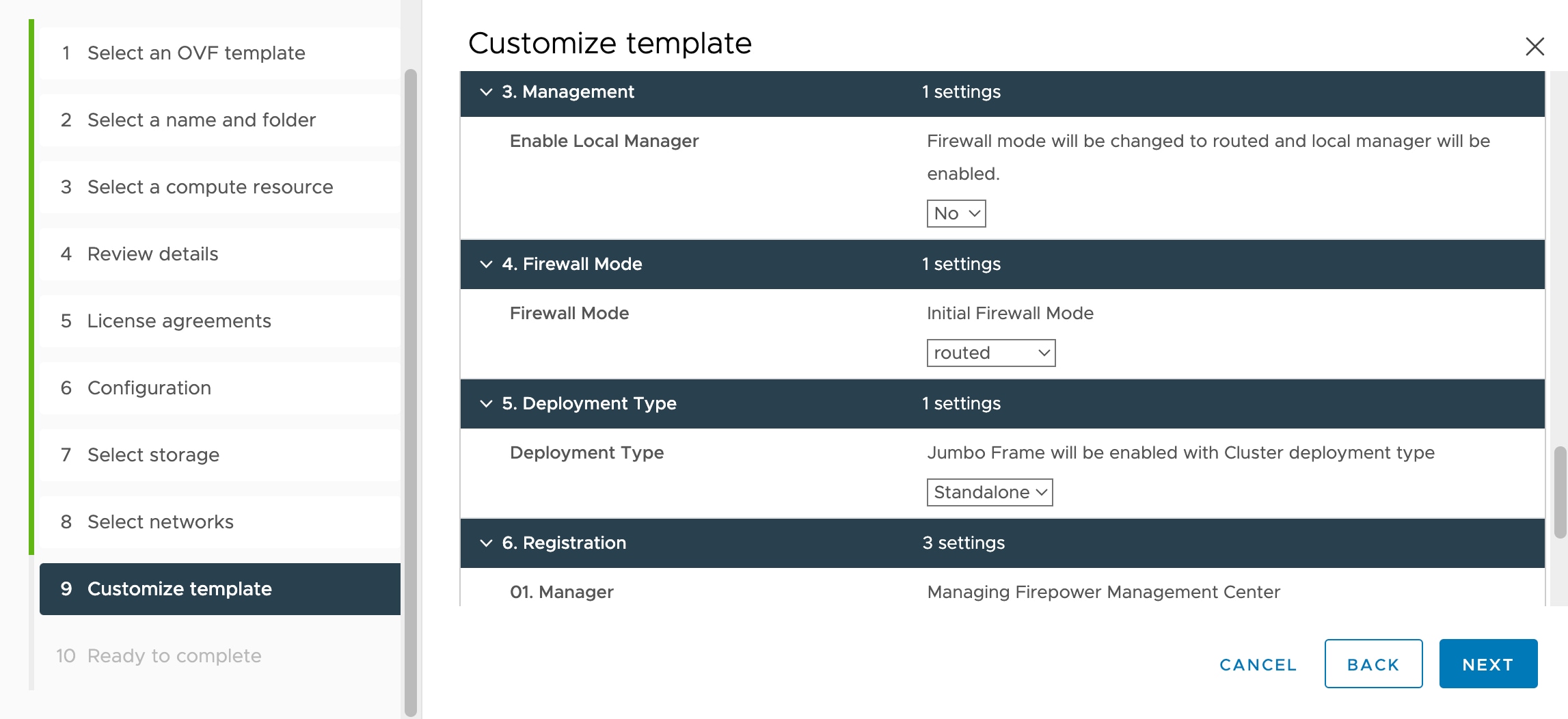

Lorsque vous choisissez Yes (oui) pour Enable Local Manager (activer le gestionnaire local), le mode de pare-feu passe à « routed » (avec routage). C’est le seul mode pris en charge

lors de l’utilisation de gestionnaire d'appareil.

|

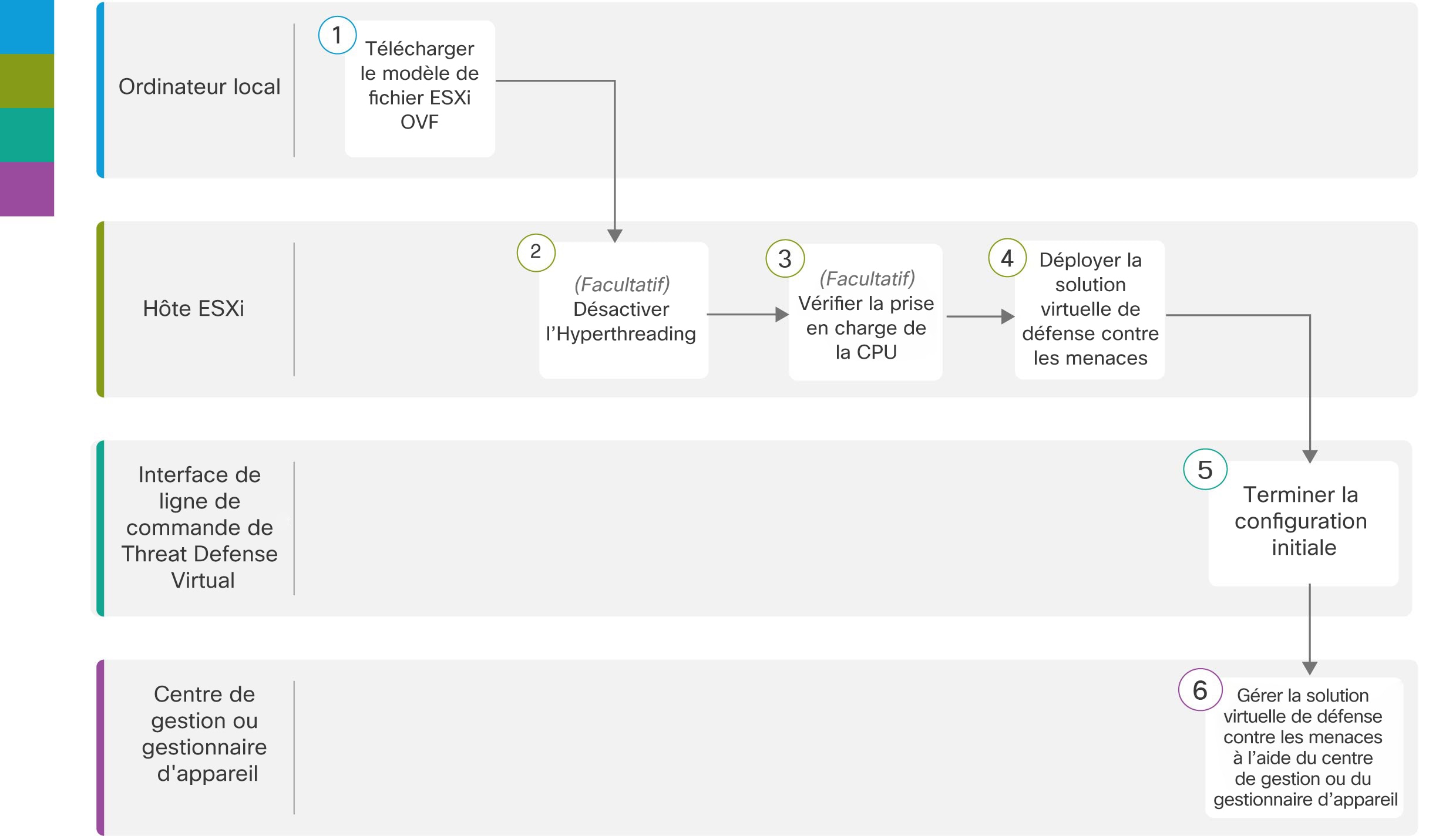

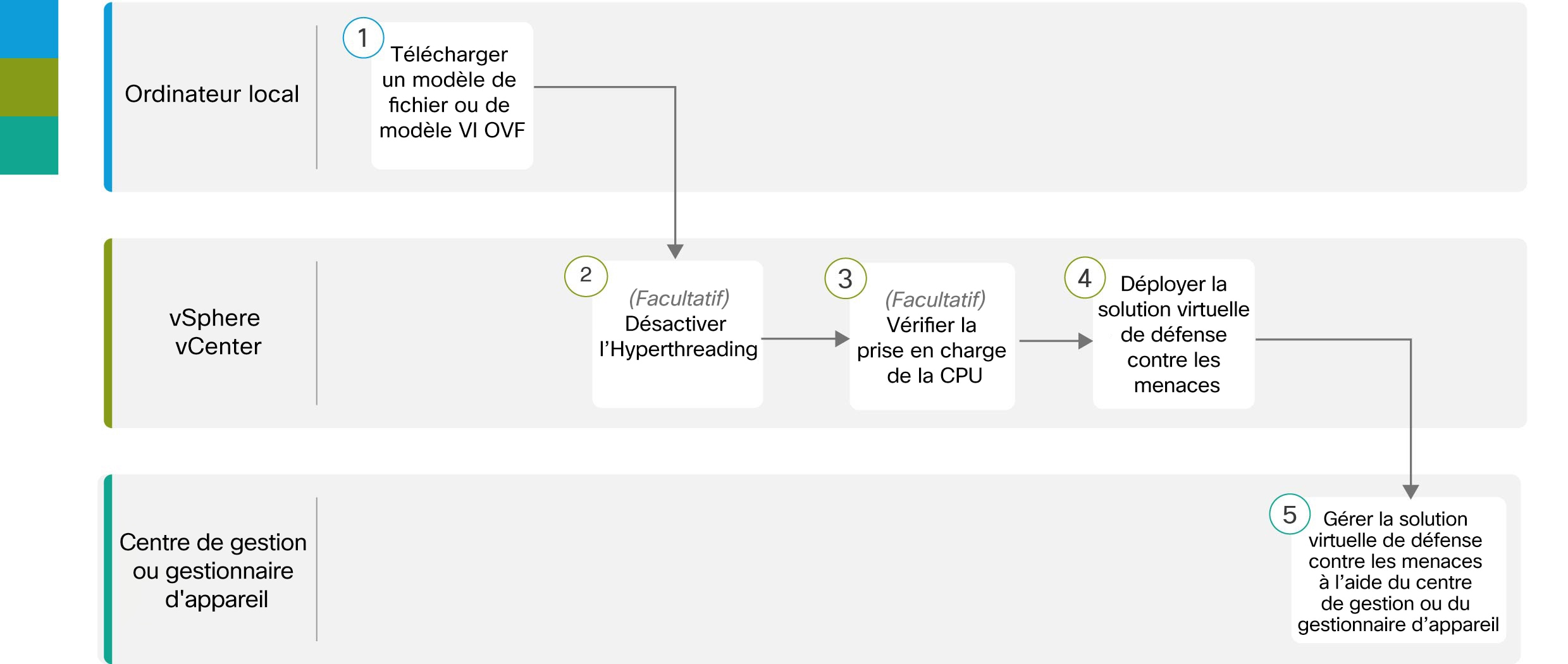

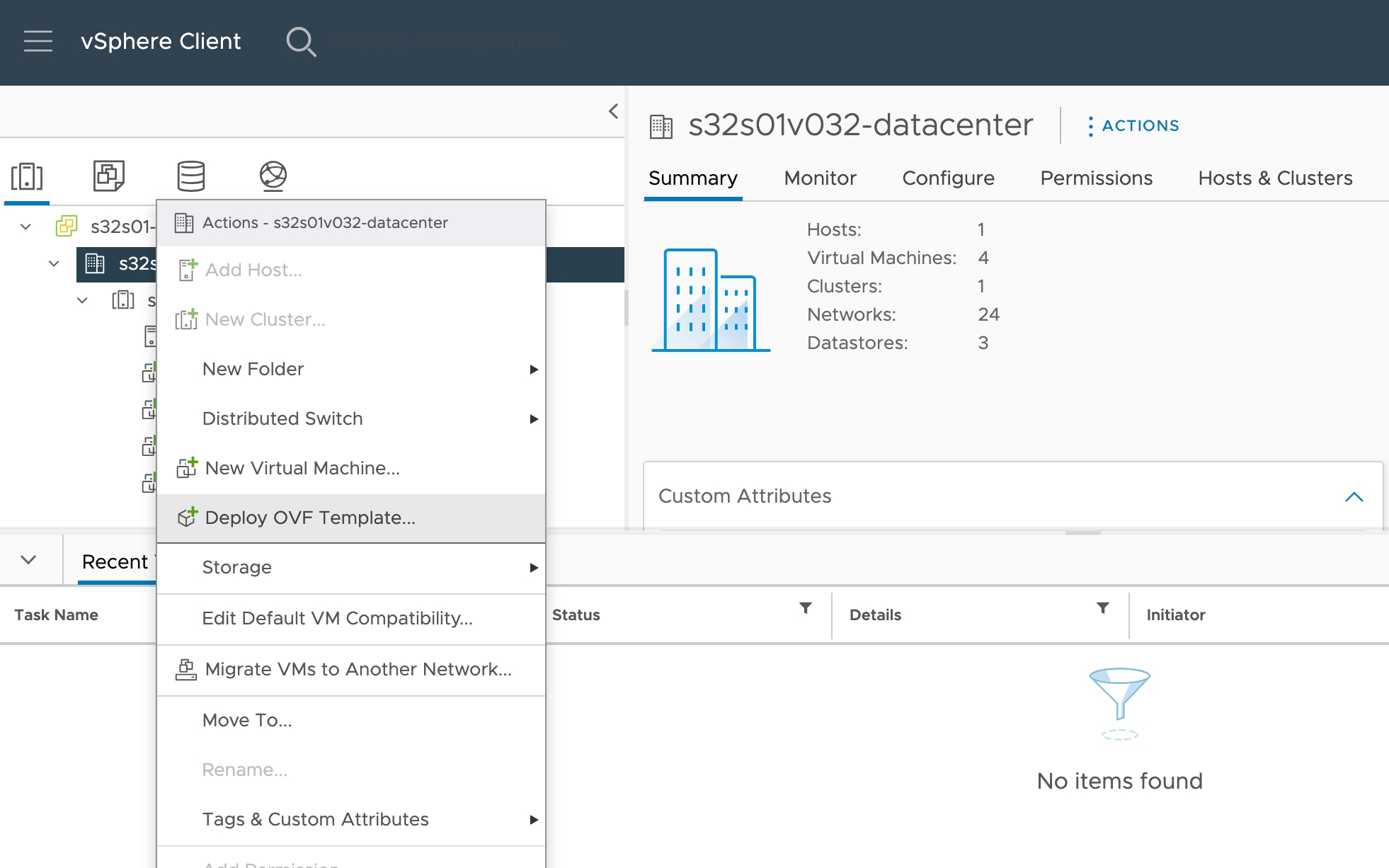

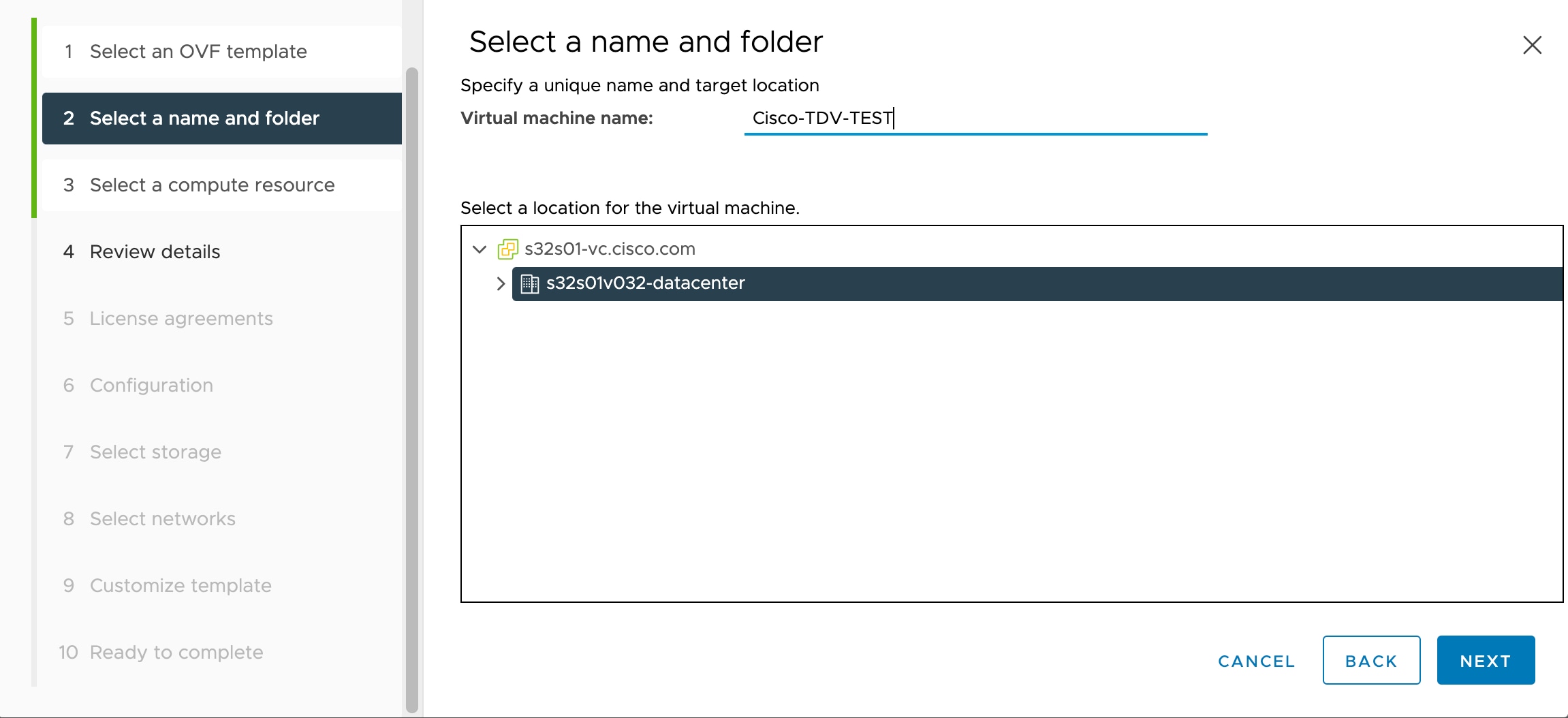

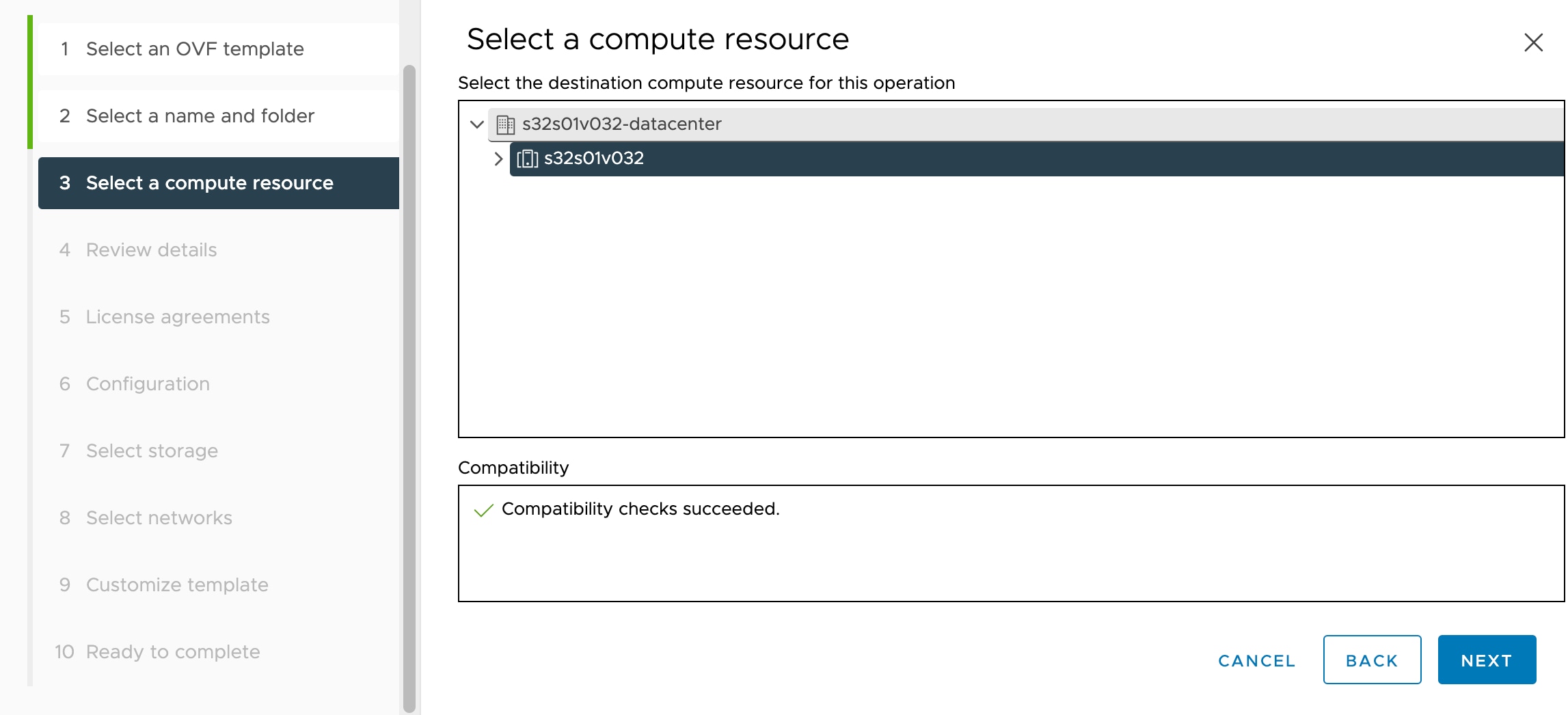

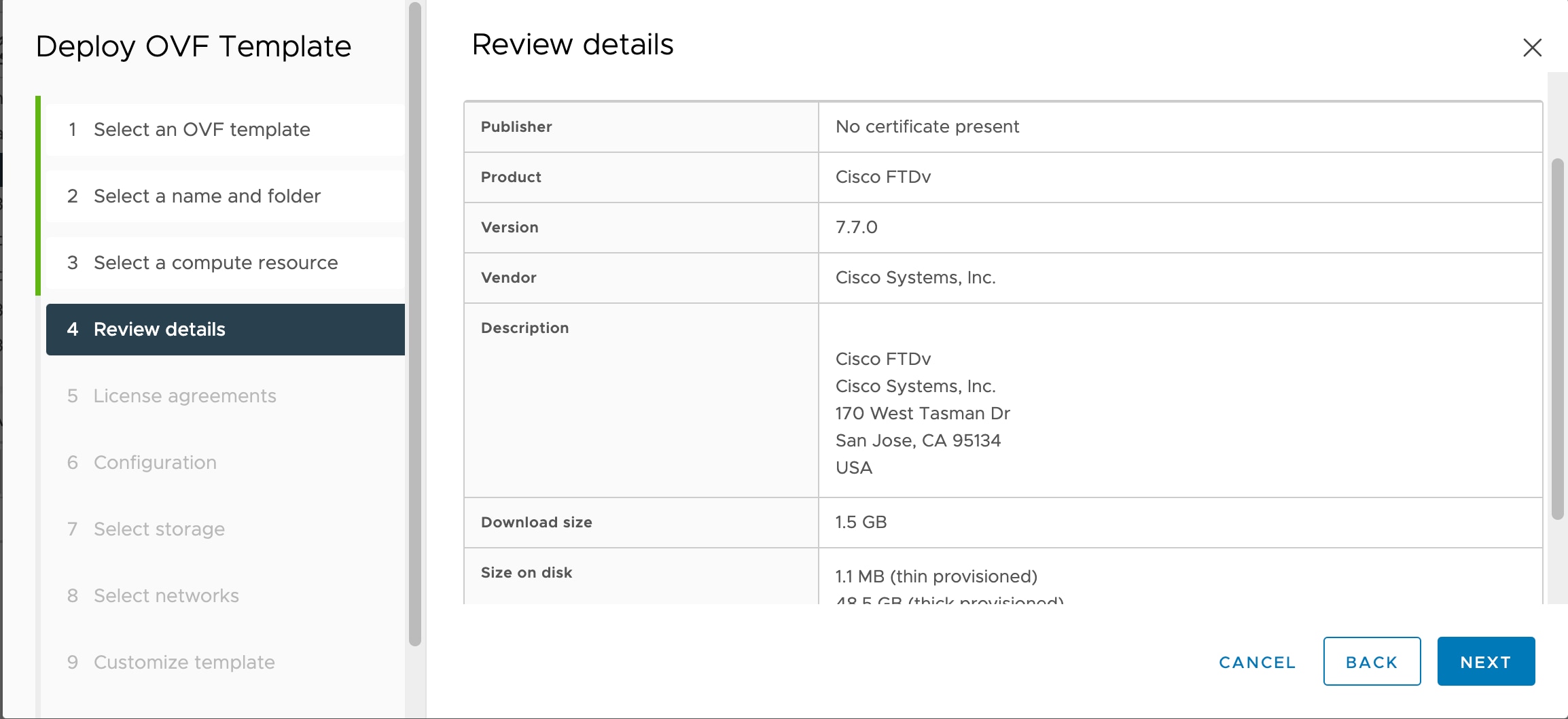

Lignes directrices relatives aux fichiers OVF

Les options suivantes s’offrent pour l’installation d’un appareil défense contre les menaces virtuelles :Cisco_Firepower_Threat_Defense_Virtual-VI-X.X.X-xxx.ovf

Cisco_Firepower_Threat_Defense_Virtual-ESXi-X.X.X-xxx.ovf

où X.X.X-xxx est la version et le numéro de version du fichier d’archive que vous avez téléchargé.

-

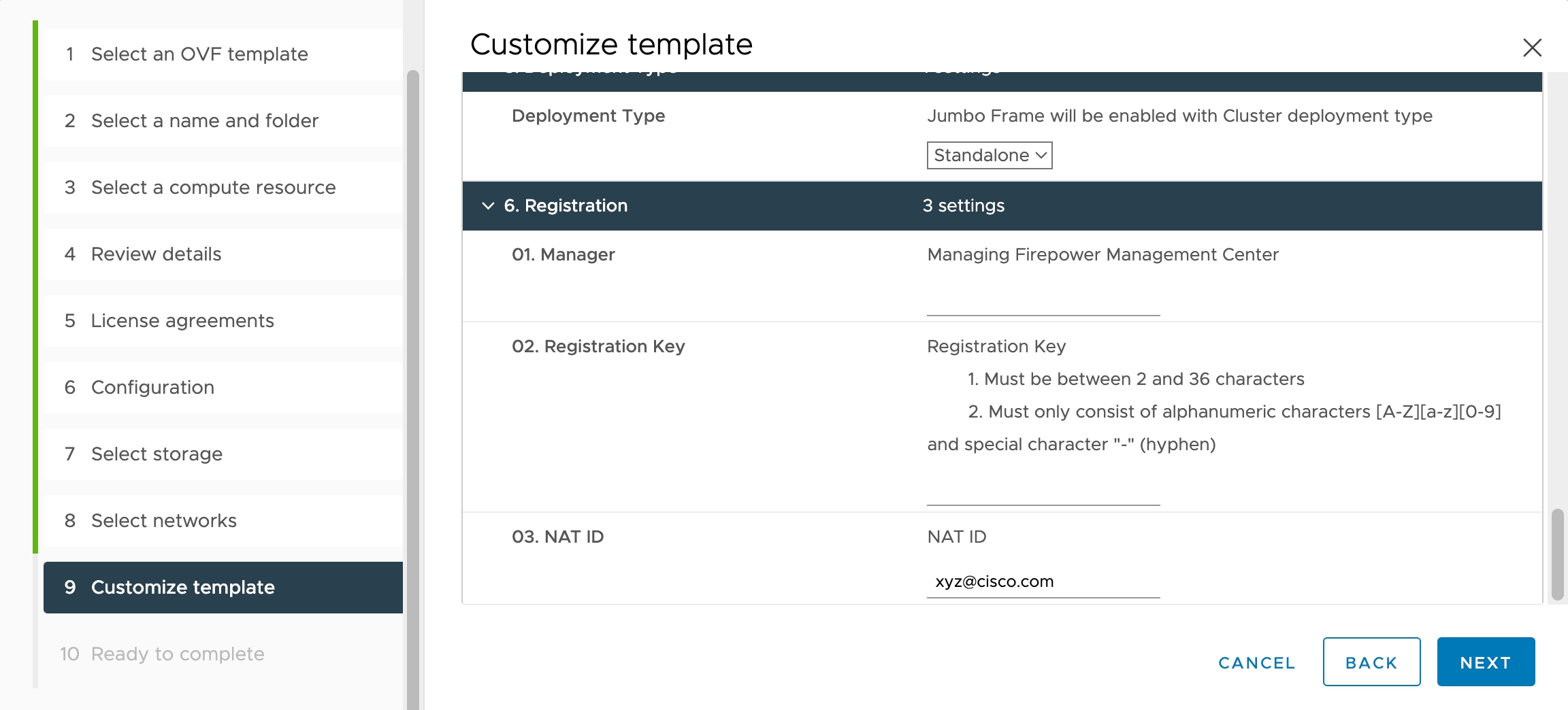

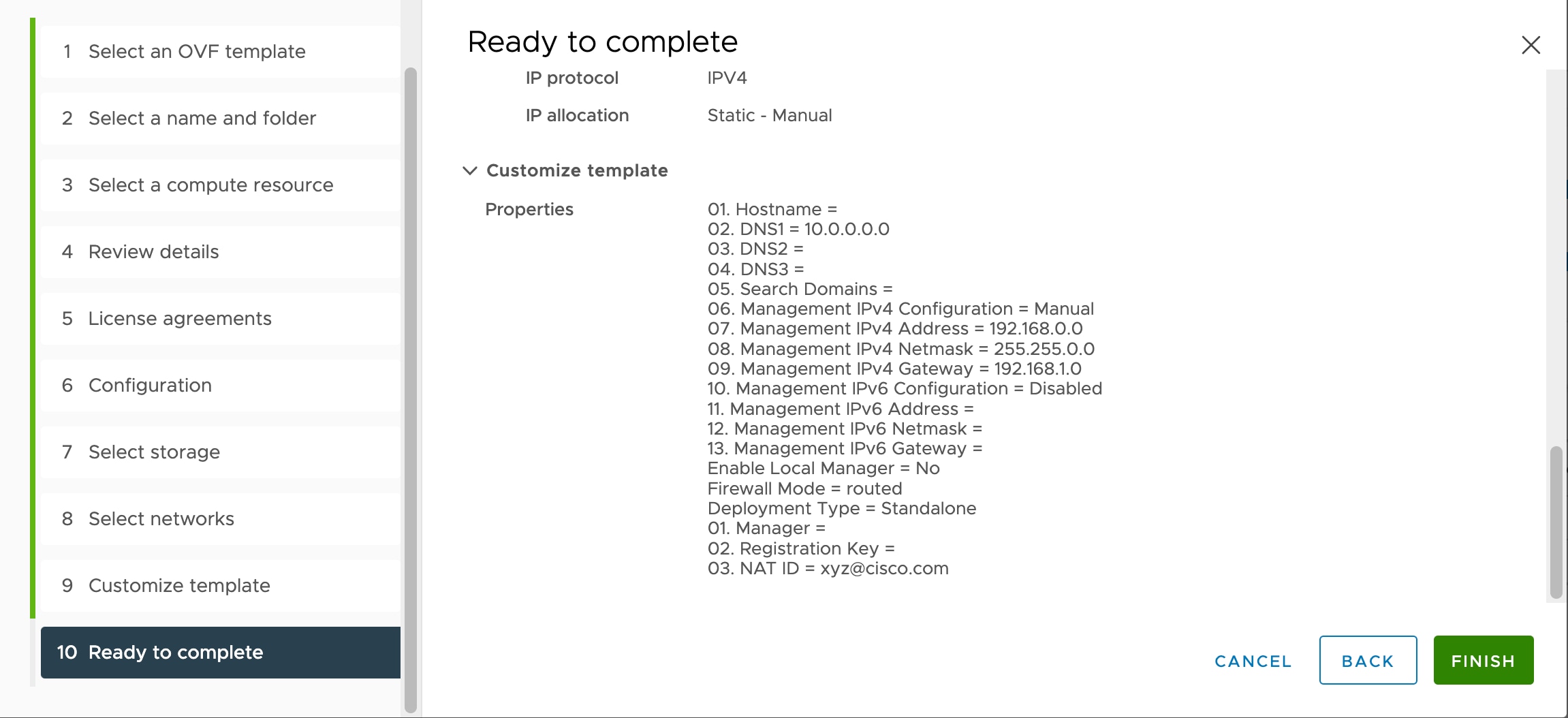

Si vous effectuez le déploiement avec un modèle VI OVF, le processus d’installation vous permet d’effectuer la configuration

initiale complète de l’appareil défense contre les menaces virtuelles. Vous pouvez préciser :

-

Un nouveau mot de passe du compte administrateur.

-

Paramètres réseau qui permettent à l’appareil de communiquer sur votre réseau de gestion.

-

La gestion, soit la gestion locale à l’aide du gestionnaire d'appareil (par défaut), soit la gestion à distance à l’aide du centre de gestion.

-

Mode de pare-feu : lorsque vous choisissez Yes (oui) pour Enable Local Manager (activer le gestionnaire local), le mode de

pare-feu passe à « routed » (avec routage). C’est le seul mode pris en charge lors de l’utilisation de gestionnaire d'appareil.

Remarque

|

Vous devez gérer cette appliance virtuelle à l’aide de VMware vCenter.

|

-

Si vous effectuez un déploiement à l’aide d’un modèle OVF ESXi, vous devez configurer les paramètres requis par le système

après l’installation. Vous gérez défense contre les menaces virtuelles en tant qu’appareil autonome sur ESXi; consultez Déployer Défense contre les menaces virtuelles sur un hôte ESXi vSphere pour de plus amples renseignements.

Impossible d'enregistrer la configuration de la machine virtuelle (VM) dans vSphere 7.0.2

Si vous utilisez vSphere 7.0.2, vous ne serez peut-être pas autorisé à enregistrer la configuration de la machine virtuelle.

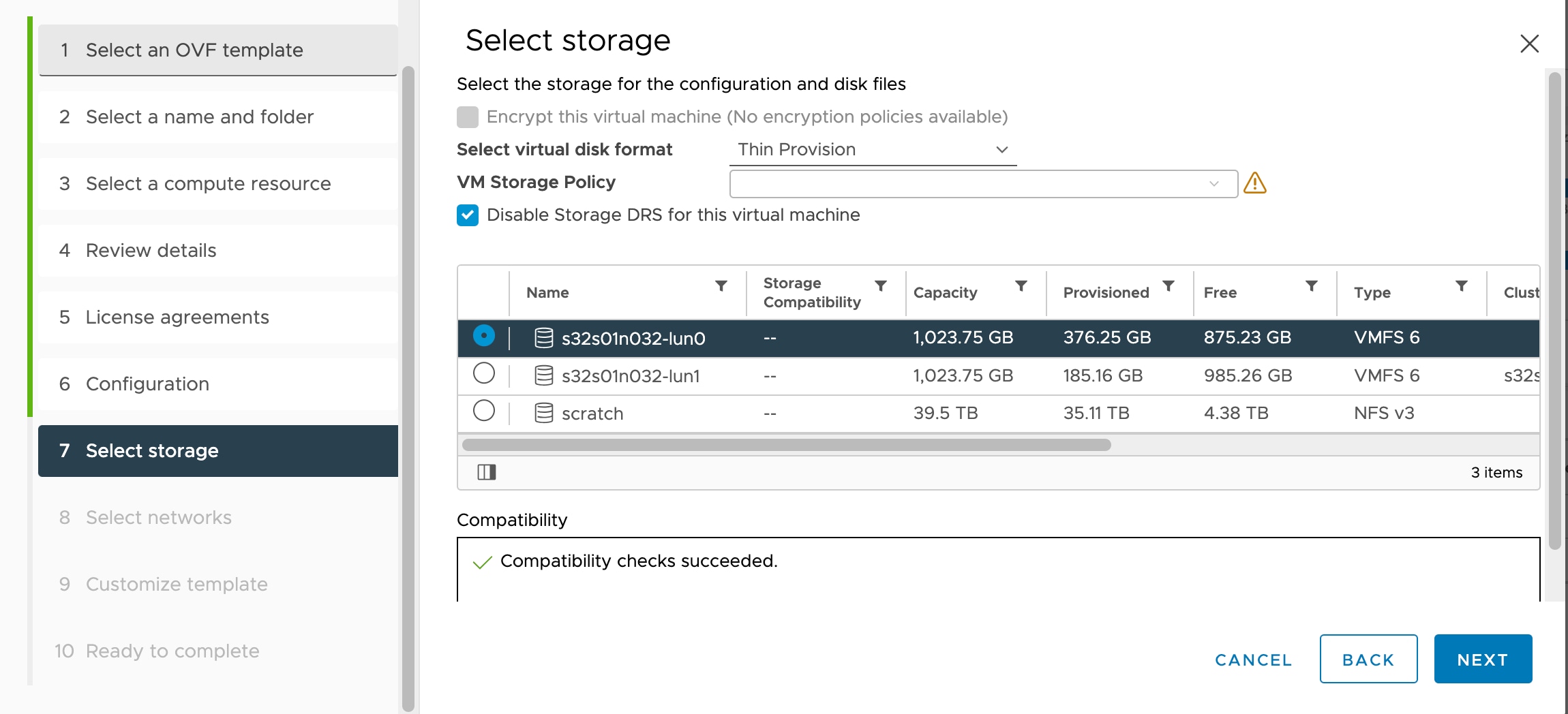

Prise en charge de vMotion

Nous vous recommandons d’utiliser le stockage partagé uniquement si vous prévoyez utiliser vMotion. Pendant le déploiement,

si vous avez une grappe d’hôtes, vous pouvez provisionner le stockage localement (sur un hôte précis) ou sur un hôte partagé.

Cependant, si vous essayez d’utiliser vMotion pour Cisco Secure Firewall Management Center Virtual (anciennement Firepower Management Center Virtual) vers un autre hôte, l’utilisation du stockage local produira une erreur.

Traitement simultané Hyperthreading non recommandé

La technologie Hyperthreading permet à un seul cœur de processeur physique de se comporter comme deux processeurs logiques.

Nous vous recommandons de désactiver l’hyperthreading pour vos systèmes qui exécutent défense contre les menaces virtuelles. Le processus Snort optimise déjà les ressources de traitement dans un cœur de CPU. Lorsque vous tentez de pousser deux fils

d’utilisation de CPU dans chaque processeur, vous n’obtenez aucune amélioration des performances. Vous pouvez en fait constater

une diminution des performances en raison du surdébit requis pour le processus d’hyperthreading.

Symptôme des messages d’erreur de relecture INIT

Vous pouvez voir le message d’erreur suivant sur la console défense contre les menaces virtuelles s’exécutant sur ESXi 6 et ESXi 6.5 :

"INIT: Id "ftdv" respawning too fast: disabled for 5 minutes"

Solution de contournement : modifiez les paramètres de la machine virtuelle dans vSphere pour ajouter un port série lorsque le périphérique est hors

tension.

-

Faites un clic droit sur la machine virtuelle et sélectionnez Edit Settings (modifier les paramètres).

-

Sous l’onglet Virtual Hardware (matériel virtuel), sélectionnez Serial port (port série) dans le menu déroulant New device (nouveau périphérique), puis cliquez sur Add (ajouter).

Le port série apparaît au bas de la liste des périphériques virtuels.

-

Sous l’onglet Virtual Hardware (matériel virtuel), développez Serial port (port série) et sélectionnez le type de connexion Use physical serial port (port série physique).

-

Décochez la case Connect at power on (connecter à l’alimentation).

Cliquez sur OK pour enregistrer les paramètres.

Exclure les machines virtuelles de la protection de pare-feu

Dans un environnement vSphere où le serveur vCenter est intégré à VMware NSX Manager, un pare-feu distribué (DFW) s’exécute

dans le noyau en tant que paquet VIB sur toutes les grappes d’hôtes ESXi qui sont prêtes pour NSX. La préparation de l’hôte

active automatiquement DFW sur les grappes d’hôte ESXi.

défense contre les menaces virtuelles fonctionne avec le mode de proximité, et les performances des machines virtuelles qui nécessitent ce mode peuvent être affectées

de manière négative si ces machines virtuelles sont protégées par un pare-feu distribué. VMware vous recommande d’exclure

de la protection par pare-feu distribuée les machines virtuelles qui nécessitent un mode de proximité.

-

Accédez aux paramètres de la liste d’exclusion.

-

Dans NSX 6.4.1 et les versions ultérieures, accédez à .

-

Dans NSX 6.4.0, accédez à .

-

Cliquez sur Add (ajouter).

-

Déplacez les machines virtuelles que vous souhaitez exclure vers Selected Objects (objets sélectionnés).

-

Cliquez sur OK.

Si une machine virtuelle a plusieurs cartes vNIC, toutes sont exclues de la protection. Si vous ajoutez des cartes vNIC à

une machine virtuelle après qu’elle a été ajoutée à la liste d’exclusion, le pare-feu est automatiquement déployé sur les

vNIC nouvellement ajoutées. Pour exclure les nouvelles vNIC de la protection par pare-feu, vous devez supprimer la machine

virtuelle de la liste d’exclusion, puis l’ajouter de nouveau à la liste d’exclusion. Une autre solution de contournement consiste

à exécuter un cycle d’alimentation (éteindre puis rallumer) la machine virtuelle, mais la première option est moins perturbatrice.

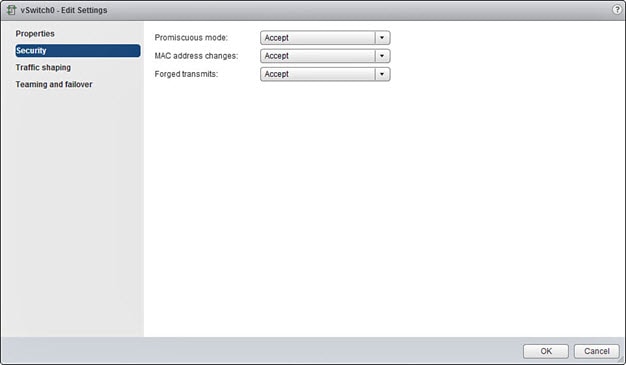

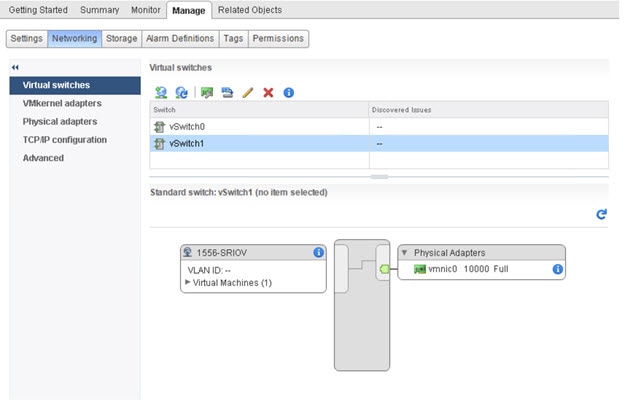

Modifier les paramètres de la politique de sécurité pour un commutateur standard vSphere

Pour un commutateur standard vSphere, les trois éléments de la politique de sécurité de couche 2 sont le mode de proximité,

les changements d’adresses MAC et les transmissions falsifiées. Défense contre les menaces virtuelles utilise le mode de proximité pour fonctionner, et le bon fonctionnement de défense contre les menaces virtuellesla haute accessibilité virtuelle dépend du changement d’adresse MAC entre l’unité active et l’unité en veille.

Les paramètres par défaut bloqueront le bon fonctionnement de défense contre les menaces virtuelles. Consultez les paramètres requis suivants :

Tableau 4. Options de politique de sécurité du commutateur standard vSphere

|

Option

|

Paramètre requis

|

Action

|

|

Mode de proximité

|

Accepter

|

Vous devez modifier la politique de sécurité d’un commutateur standard vSphere dans le client Web vSphere et définir l’option

du mode de proximité (Promiscuous mode) sur Accept pour l’accepter.

Les pare-feu, les analyses de ports, les systèmes de détection d’intrusion, etc. doivent fonctionner en mode de proximité.

|

|

Modifications d’adresses MAC :

|

Accepter

|

Vous devez vérifier la politique de sécurité d’un commutateur standard vSphere dans le client Web vSphere et confirmer que

l’option de changements d’adresse MAC (MAC address changes) est réglée sur Accept pour l’accepter.

|

|

Transmissions forgées

|

Accepter

|

Vous devez vérifier la politique de sécurité d’un commutateur standard vSphere dans le client Web vSphere et confirmer que

l’option de transmissions forgées (Forged transmits) est réglée sur Accept pour l’accepter.

|

Remarque

|

Nous n’avons aucune recommandation pour la configuration des paramètres de politique de sécurité NSX-T pour un commutateur

standard vSphere, car l’utilisation de VMware avec NSX-T n’a pas été mise à l’essai.

|

Snort

-

Si vous observez un comportement anormal comme un délai d’arrêt du Snort long, un ralentissement de la machine virtuelle en

général ou l’exécution d’un processus spécifique, collectez les journaux de défense contre les menaces virtuelles et de l’hôte VM. La collecte de l’utilisation globale du processeur, de la mémoire, de l’utilisation des E/S et de la vitesse

de lecture/écriture vous aidera à résoudre les problèmes.

-

Une utilisation élevée de la CPU et des E/S est observée lors de l’arrêt Snort. Si un certain nombre d’instances défense contre les menaces virtuelles ont été créées sur un seul hôte avec une mémoire insuffisante et aucun processeur dédié, Snort mettra beaucoup de temps à

s’arrêter, ce qui entraînera la création de cœurs Snort.

Commentaires

Commentaires