Aperçu

Cisco Cisco Secure Firewall Threat Defense Virtual (anciennement Firepower Threat Defense Virtual) apporte la fonctionnalité de pare-feu sécurisé de Cisco à des environnements virtualisés, ce qui permet à des politiques de sécurité cohérentes de faire le suivi des charges de travail dans vos environnements physiques, virtuels et en nuage, et entre les nuages.

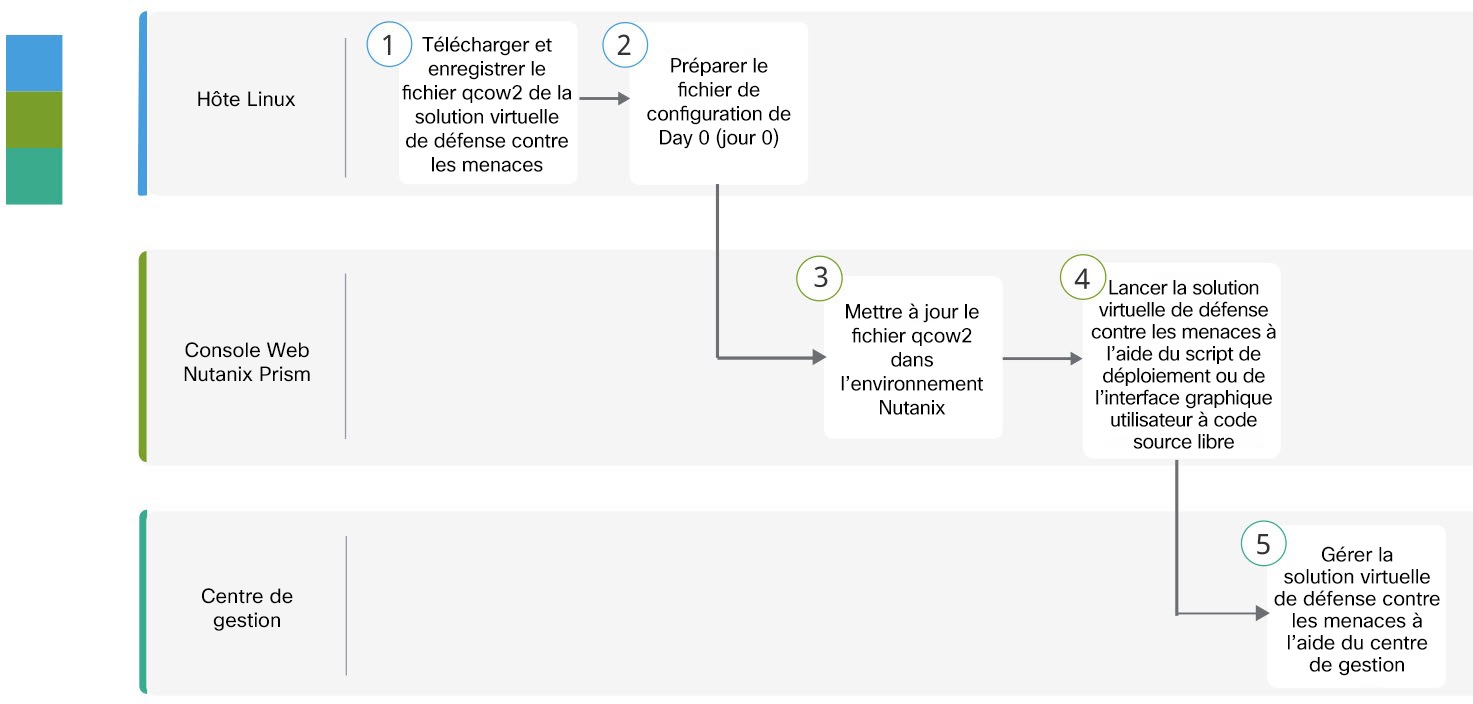

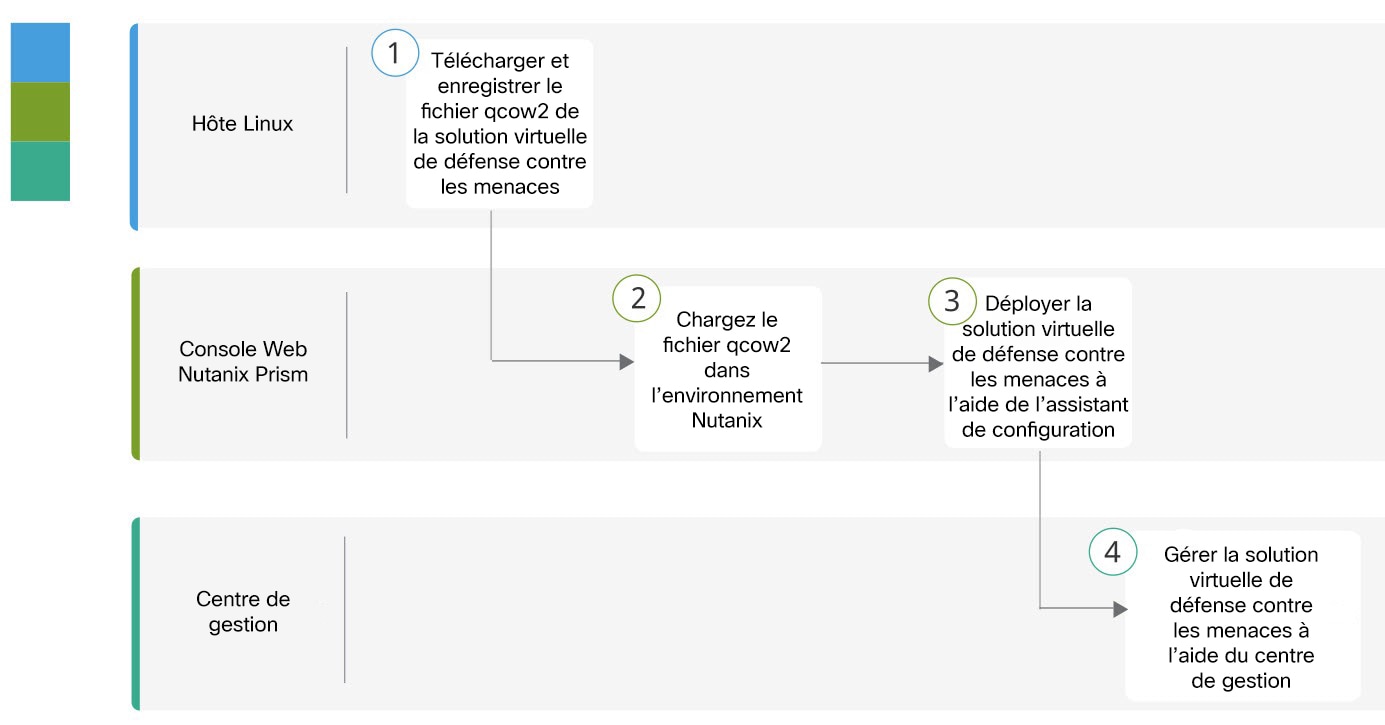

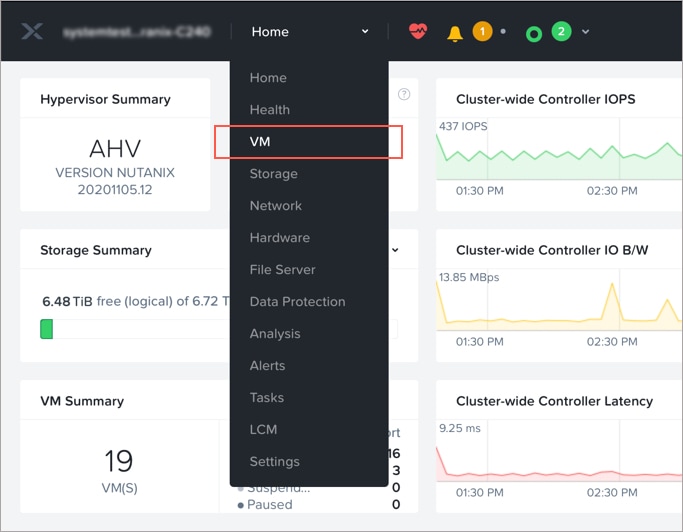

Ce chapitre décrit comment le défense contre les menaces virtuelles fonctionne dans l'environnement Nutanix avec l'hyperviseur AHV, y compris la prise en charge des fonctionnalités, les exigences du système, les directives et les limites. Ce chapitre décrit également vos options pour la gestion de défense contre les menaces virtuelles.

Il est important que vous compreniez vos options de gestion avant de commencer votre déploiement. Vous pouvez gérer et surveiller défense contre les menaces virtuelles à l'aide de Cisco Secure Firewall Management Center. (anciennement Cisco Firepower Management Center)

Commentaires

Commentaires