Aperçu

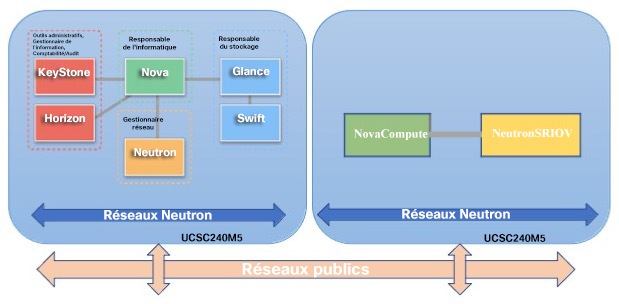

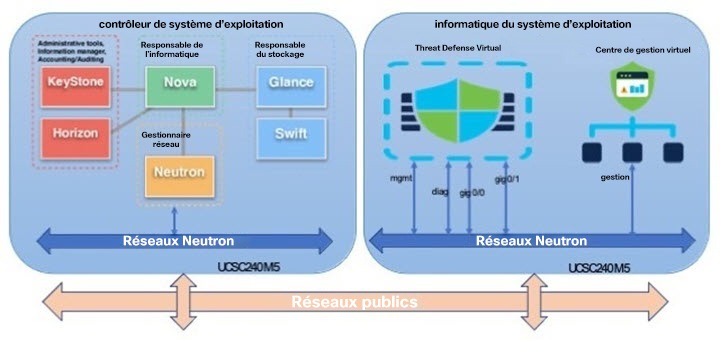

Ce guide décrit comment déployer défense contre les menaces virtuelles dans un environnement OpenStack. OpenStack est une plateforme informatique en nuage standard ouverte et gratuite, déployée principalement comme infrastructure en tant que service (IaaS) dans des nuages publics et privés où des serveurs virtuels et d’autres ressources sont mis à la disposition des utilisateurs.

Ce déploiement utilise un hyperviseur KVM pour gérer les ressources virtuelles. KVM est une solution de virtualisation complète pour Linux sur du matériel x86 contenant des extensions de virtualisation (comme Intel VT). Il se compose d’un module de noyau chargeable, kvm.ko, qui fournit l’infrastructure de virtualisation de base et d’un module propre au processeur, tel que kvm-intel.ko.

Vous pouvez exécuter plusieurs machines virtuelles avec des images de système d’exploitation non modifiées. Chaque machine virtuelle dispose d’un matériel virtualisé privé : une carte réseau, un disque, un adaptateur graphique, etc.

Comme les périphériques sont déjà pris en charge sur l’hyperviseur KVM, aucun progiciel de noyau ou pilote supplémentaire n’est nécessaire pour activer la prise en charge d’OpenStack.

Remarque |

Défense contre les menaces virtuelles sur OpenStack peut être installé dans n’importe quel environnement multi-nœuds optimisé. |

Commentaires

Commentaires