ユーザ アクセスの概要

次の項目を設定して、Cisco Unified Communications Manager に対するユーザ アクセスを管理します。

-

[アクセス制御グループ(Access Control Groups)]

-

[ロール(Roles)]

-

[ユーザ ランク(User Rank)]

アクセス制御グループの概要

アクセス制御グループは、ユーザのリストと、それらのユーザに割り当てられているロールのリストです。 エンド ユーザ、アプリケーション ユーザ、または管理者ユーザをアクセス制御グループに割り当てると、そのユーザは、そのグループに関連付けられているロールのアクセス権限を取得します。 類似するアクセス権限を持つユーザを、必要なロールとアクセス許可のみを含むアクセス制御グループに割り当てることによって、システム アクセスを管理できます。

アクセス制御グループには、次の 2 つのタイプがあります。

-

標準アクセス制御グループ:これらは定義済みのデフォルト グループであり、一般的な導入ニーズを満たすロールが割り当てられています。 標準グループ内のロール割り当てを編集することはできません。 ただし、ユーザの追加または削除、ユーザのランク要件の編集は可能です。 標準アクセス制御グループのリストと、それらに関連付けられているロールについては、「標準ロールとアクセス制御グループ」を参照してください。

-

カスタム アクセス制御グループ:必要条件を満たすロールの権限が標準のグループに含まれていない場合は、独自のアクセス制御グループを作成します。

ユーザ ランクのフレームワークによって、ユーザの割り当てが可能なアクセス制御グループに対する一連の制御が提供されます。 アクセス制御グループにユーザを割り当てるためには、そのグループの最小ランク要件をユーザが満たしている必要があります。 たとえば、ユーザランクが 4 のエンドユーザは、最小ランク要件が 4 から 10 までのアクセス制御グループにのみ割り当てることができます。最小ランク要件が 1 のグループに割り当てることはできません。

例:アクセス制御グループを使用したロールの権限

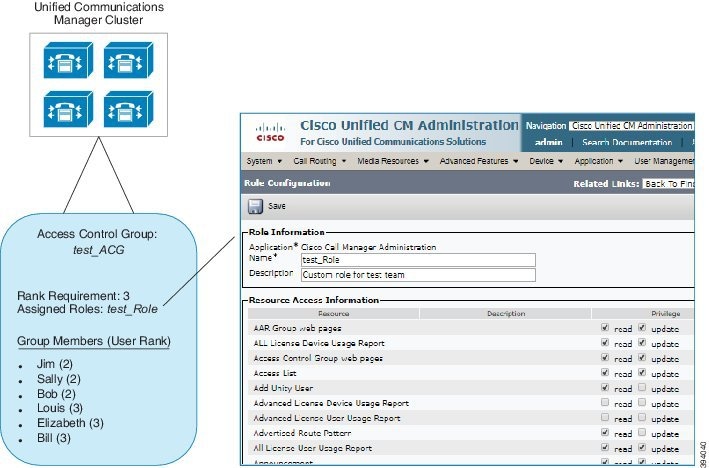

次の例は、テスト チームのメンバーがアクセス制御グループ test_ACG に割り当てられているクラスタを示しています。 右側のスクリーン キャプチャには、このアクセス制御グループに関連付けられているロールである test_Role のアクセス設定が表示されています。 また、このアクセス制御グループの最小ランク要件は 3 であるため、グループに参加するには、グループのすべてのメンバーのランクが 1 以上 3 以下であることが必要です。

ロールの概要

ユーザは、そのユーザがメンバーとなっているアクセス制御グループに関連付けられたロールを介して、システム アクセス権限を取得します。 各ロールには、Cisco Unified CM Administration または CDR Analysis and Reporting などの特定のリソースまたはアプリケーションに割り当てられた一連の権限が含まれています。 Cisco Unified CM Administration などのアプリケーションの場合、ロールには、アプリケーション内の特定の GUI ページを表示または編集できるアクセス許可が含まれている場合があります。 リソースまたはアプリケーションに割り当てることができるアクセス許可には、次の 3 つのレベルがあります。

-

[読み取り(Read)]:ユーザがリソースの設定を表示することを許可します。

-

[更新(Update)]:ユーザはリソースの設定を編集できます。

-

[アクセスなし(No Access)]:ユーザが読み取りと更新のどちらのアクセス権も持っていない場合、そのユーザは、特定のリソースの設定を表示も編集もできません。

ロール タイプ

ユーザをプロビジョニングする場合は、適用するロールを決定してから、そのロールを含むアクセス制御グループにユーザを割り当てる必要があります。 Cisco Unified Communications Manager には、主に 2 つのロール タイプがあります。

-

標準ロール:一般的な展開のニーズを満たすように設計された、プレインストールされたデフォルトのロールです。 標準ロールの権限を編集することはできません。

-

カスタム ロール:必要な権限を持つ標準ロールがない場合に、カスタム ロールを作成します。 さらに細かいレベルのアクセス制御が必要な場合は、高度な設定を適用して、管理者がキーのユーザ設定を編集できるように制御することができます。 詳細については、該当する項を参照してください。

高度なロール設定

カスタマイズされたロールを作成する際に、[アプリケーション ユーザ(Application User)] と [エンド ユーザ(End User)] 設定ウィンドウで選択されたフィールドに、詳細レベルの制御を追加できます。

[高度なロール設定(Advanced Role Configuration)]ウィンドウでは、Cisco Unified CM Administration へのアクセスを設定する一方で、次のようなタスクの使用を制限できます。

-

ユーザの追加

-

パスワードを編集

-

ユーザランクの編集

-

アクセス制御グループの編集

次の表に、この構成で適用できるその他のコントロールを詳しく示します。

| 高度なリソース | アクセス制御 | ||||

|---|---|---|---|---|---|

| 権限情報 |

アクセス制御グループを追加または編集する機能を制御します:

|

||||

|

ユーザは自分のユーザの権限情報を更新できる |

ユーザが自分のアクセス権を編集できるかどうかを制御します。

|

||||

| [ユーザ ランク(User Rank)] |

ユーザランクを変更する機能を制御します。

|

||||

|

ユーザは自分のユーザのランクを更新できる |

ユーザが自分のユーザランクを編集できるかどうかを制御します。

|

||||

| 新規ユーザの追加 |

新しいユーザを追加する機能を制御します。

|

||||

| [パスワード(Password)] |

パスワードを変更する機能を制御します。

|

ユーザ ランクの概要

ユーザ ランクのアクセス制御では、管理者がエンド ユーザやアプリケーション ユーザに提供できるアクセス レベルに対する一連の制御を行います。

エンド ユーザやアプリケーション ユーザをプロビジョニングする場合、管理者は各ユーザのユーザ ランクを割り当てる必要があります。 管理者は、各アクセス制御グループにもユーザ ランクを割り当てる必要があります。 Conttrol グループにアクセスするユーザを追加する場合、管理者は、ユーザのユーザのランク要件がグループのランク要件を満たしているグループにのみユーザを割り当てることができます。 たとえば、あるユーザのユーザランクが 3 の場合、ユーザランク要件が 3 ~ 10 であるアクセス制御グループに割り当てることはできますが、ユーザランク要件が 1 または 2 であるアクセス制御グループに割り当てることはできません。

管理者は、[ユーザ順位の設定] ウィンドウ内に独自のユーザランク階層を作成し、ユーザをプロビジョニングし、アクセス制御グループを使用して、その階層を使用することができます。 ユーザランクの階層を設定しない場合や、ユーザをプロビジョニングするとき、または conrol グループにアクセスするときにユーザランクの設定を指定しない場合は、すべてのユーザとアクセス制御グループにはデフォルトのユーザランク 1 (可能な限り高いランク) が割り当てられます。

フィードバック

フィードバック