概要

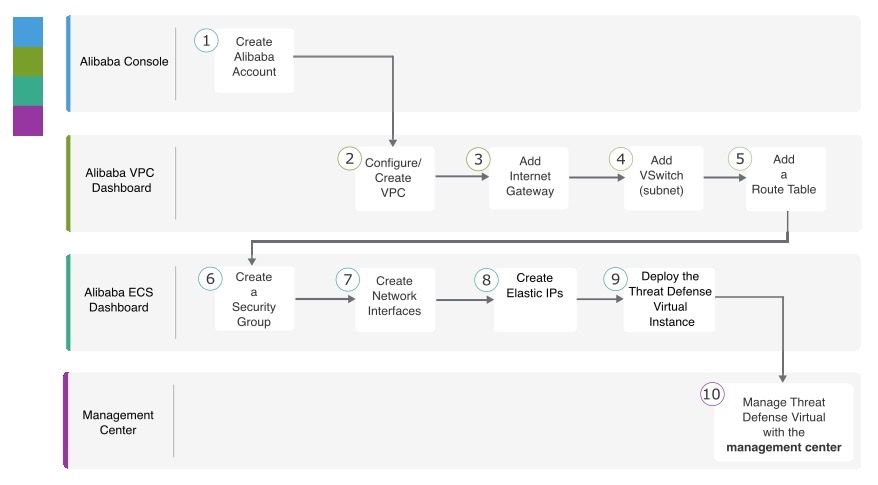

Alibaba Cloud はパブリッククラウド環境です。Threat Defense Virtual は、Alibaba Cloud 環境でゲストとして実行されます。

Alibaba がサポートするインスタンスタイプ

Alibaba 上の Threat Defense Virtual では、次のインスタンスタイプを使用できます。

|

ネットワーク拡張マシンタイプ |

|||

|---|---|---|---|

|

設定 |

vCPU の数 |

メモリ(GB) |

サポートされるインターフェイスの最大数 |

|

ecs.g5ne.xlarge |

4 |

16 |

4 |

|

ecs.g5ne.2xlarge |

8 |

32 |

[6] |

|

ecs.g5ne.4xlarge |

16 |

64 |

8 |

Note |

Threat Defense Virtual では、インスタンスをサポートするために少なくとも 4 つのインターフェイス(ENI)が必要です。 |

Note |

インスタンスタイプのサイズ変更と Threat Defense Virtual の展開はサポートされていません。新規展開でのみ、異なるインスタンスサイズで Threat Defense Virtual を展開できます。 |

ネットワーク要件

-

Threat Defense Virtual の基本サポート用に、4 つの Vswitch(サブネット)を備えた VPC を 1 つ作成できます。

-

管理 Vswitch は、インスタンスの展開先と同じゾーン内に必要があります。同じゾーン内にない場合は、作成する必要があります。

関連資料

インスタンスタイプとその設定の詳細については、『Alibaba Cloud』を参照してください。

フィードバック

フィードバック