概要

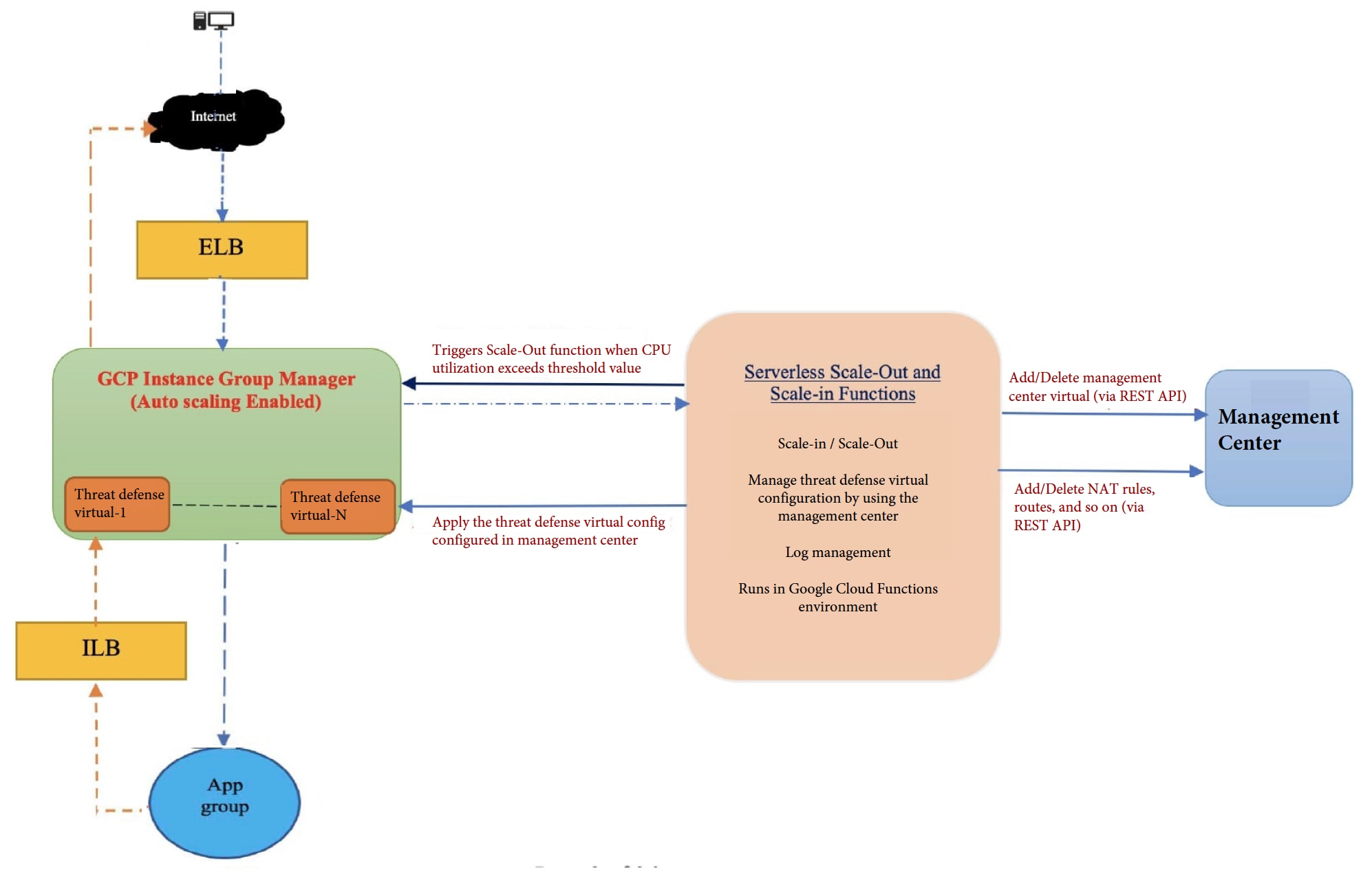

Threat Defense Virtual は、物理的な Secure Firewall Threat Defense(旧称 Firepower Threat Defense)と同じソフトウェアを実行して、仮想フォームファクタにおいて実証済みのセキュリティ機能を提供します。Threat Defense Virtualは、パブリック GCP に展開できます。その後設定を行うことで、時間の経過とともにロケーションを展開、契約、またはシフトする仮想および物理データセンターのワークロードを保護できます。

システム要件

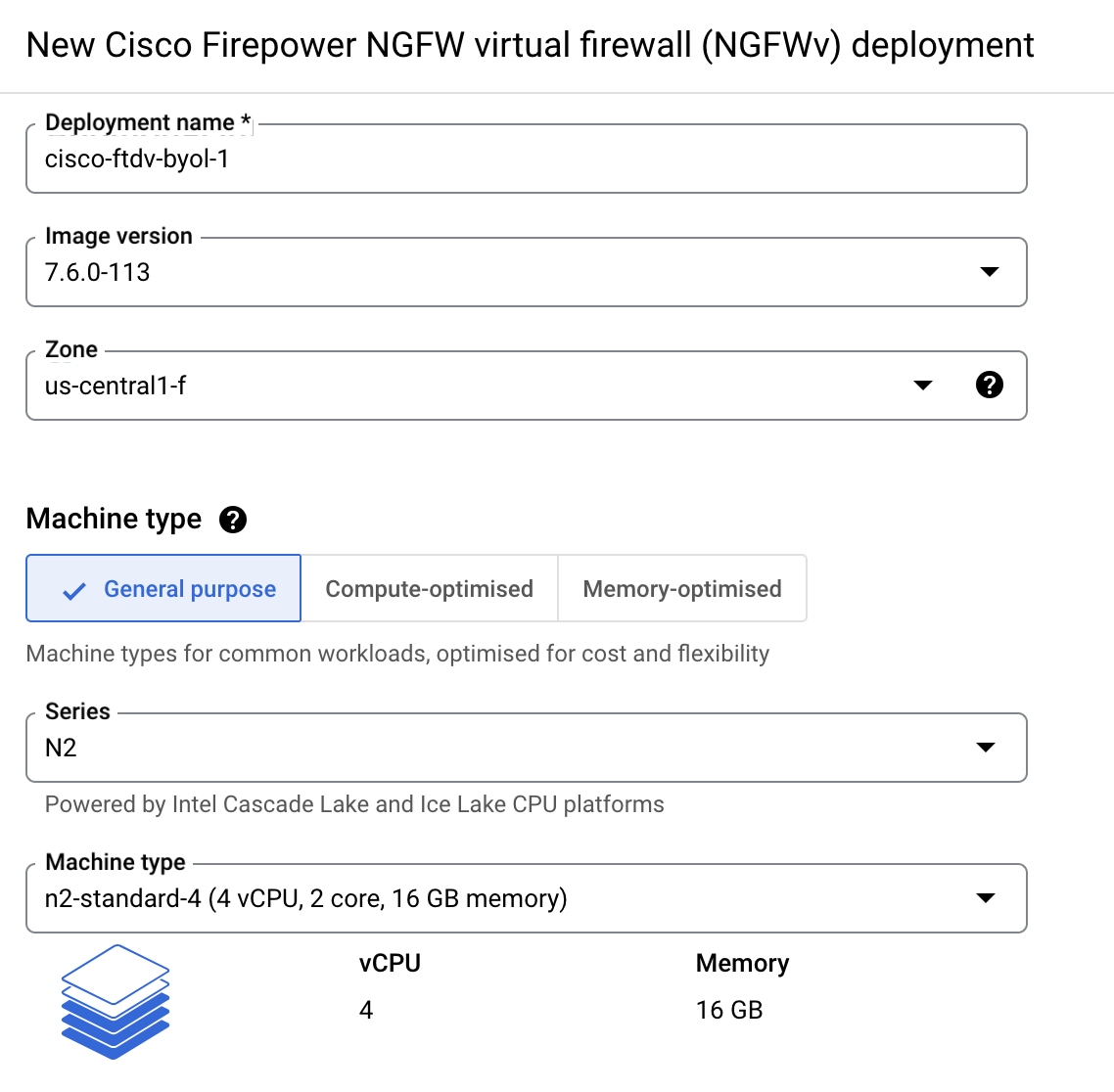

Threat Defense Virtual のニーズに合わせて Google 仮想マシンのタイプとサイズを選択します。現在、Threat Defense Virtual はコンピューティング最適化マシンと汎用マシン(標準タイプ、大容量メモリタイプ、高性能 CPU タイプ)のいずれもサポートしています。

(注) |

サポートされるマシンタイプは、予告なく変更されることがあります。 |

|

コンピューティング最適化マシンタイプ |

属性 |

||

|---|---|---|---|

|

vCPU |

RAM(GB) |

vNIC |

|

|

c2-standard-4 |

4 |

16 GB |

4 |

|

c2-standard-8 |

8 |

32 GB |

8 |

|

c2-standard-16 |

16 |

64 GB |

8 |

|

汎用マシンタイプ |

属性 |

||

|---|---|---|---|

|

vCPU |

RAM(GB) |

vNIC |

|

|

n1-standard-4 |

4 |

15 |

4 |

|

n1-standard-8 |

8 |

30 |

8 |

|

n1-standard-16 |

16 |

60 |

8 |

|

n2-standard-4 |

4 |

16 |

4 |

|

n2-standard-8 |

8 |

32 |

8 |

|

n2-standard-16 |

16 |

64 |

8 |

|

n2-highmem-4 |

4 |

32 |

4 |

|

n2-highmem-8 |

8 |

64 |

8 |

|

n1-highmem-4 |

4 |

8 |

4 |

|

n1-highmem-8 |

8 |

16 |

8 |

|

n1-highmem-16 |

16 |

32 |

8 |

|

n2d-standard-4 |

4 |

8 |

4 |

|

n2d-standard-8 |

8 |

16 |

8 |

|

n2d-standard-16 |

16 |

32 |

8 |

|

c2d-standard-4 |

4 |

8 |

4 |

|

c2d-standard-8 |

8 |

16 |

8 |

|

c2d-standard-16 |

16 |

32 |

8 |

-

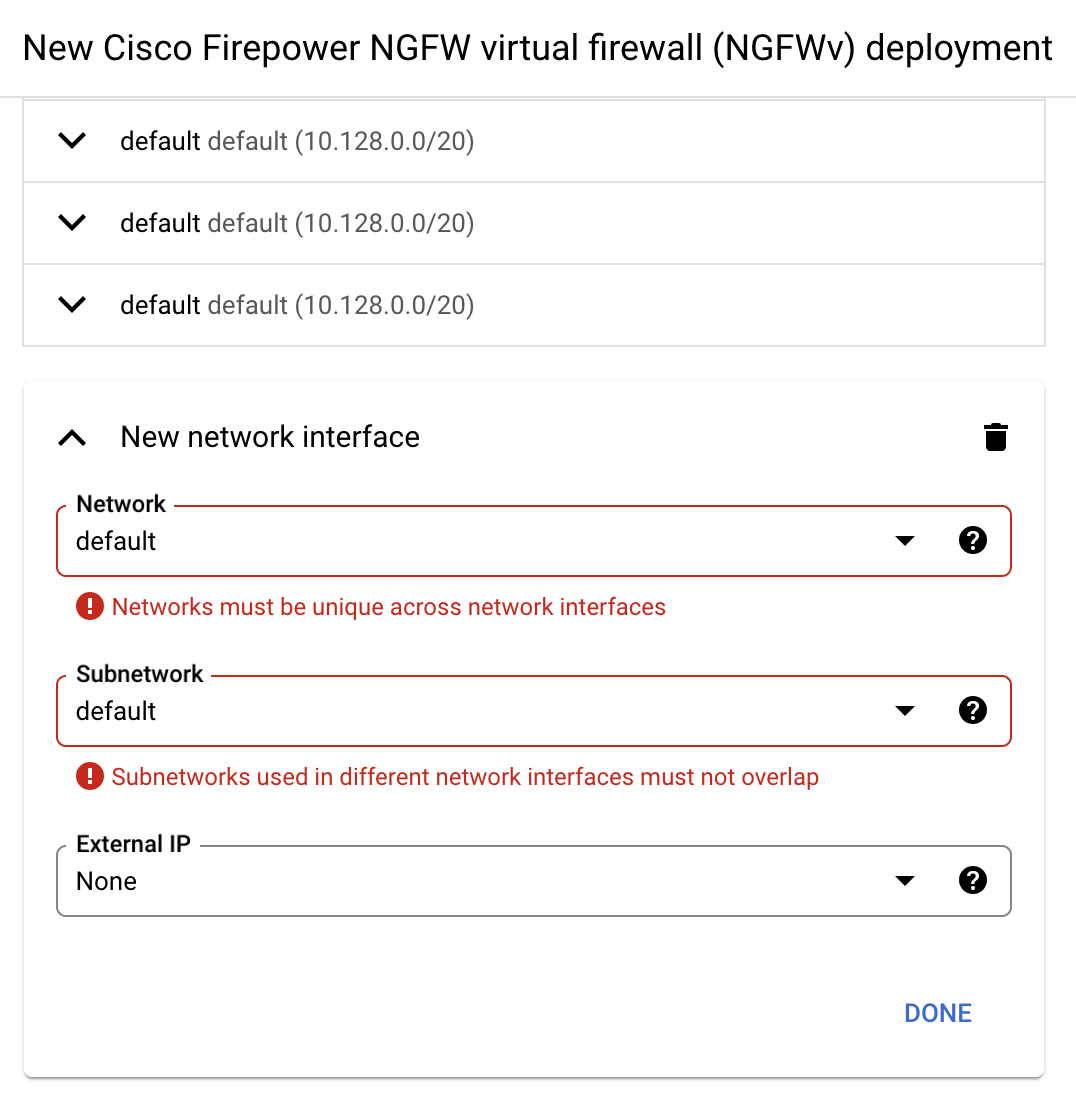

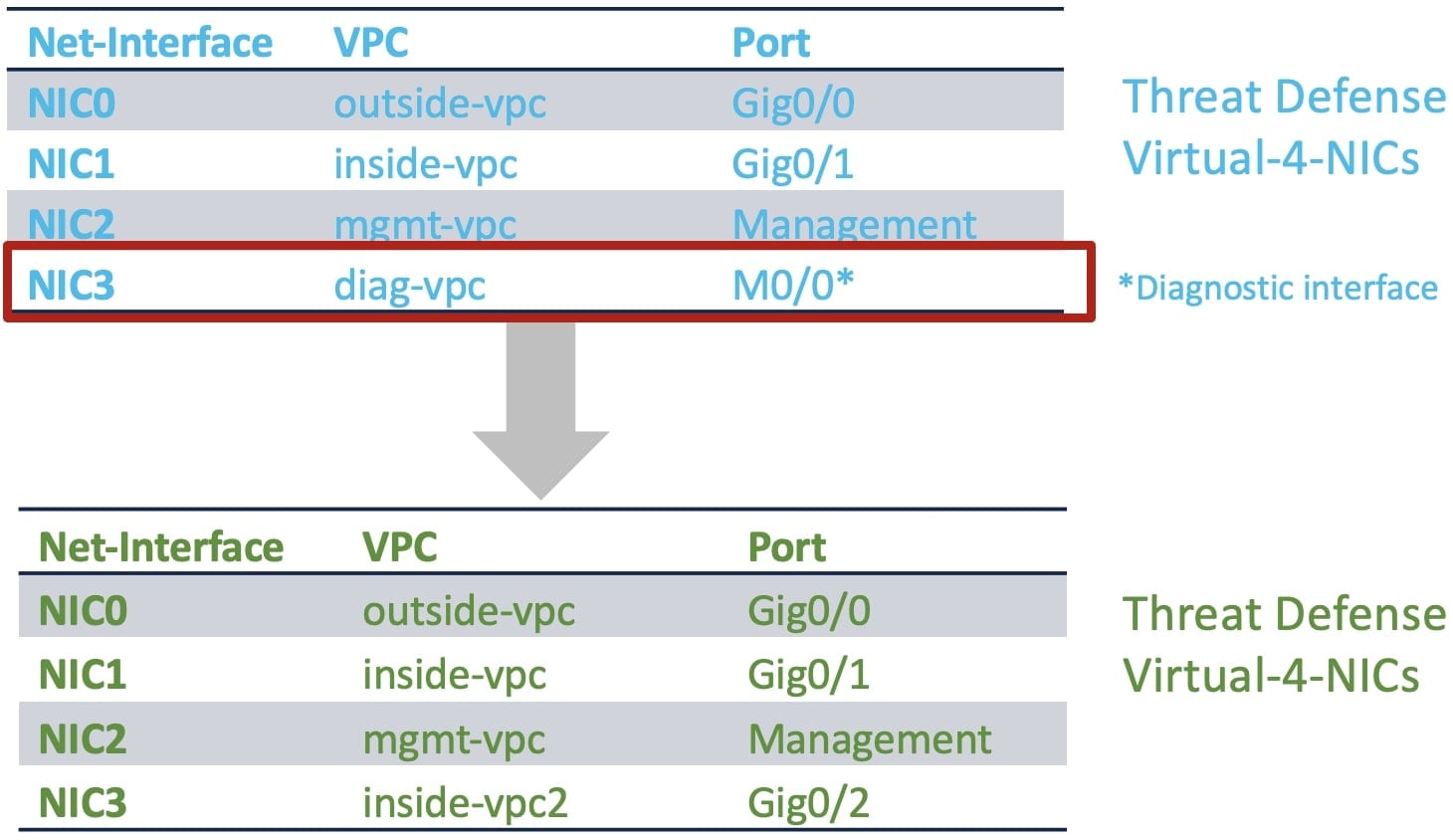

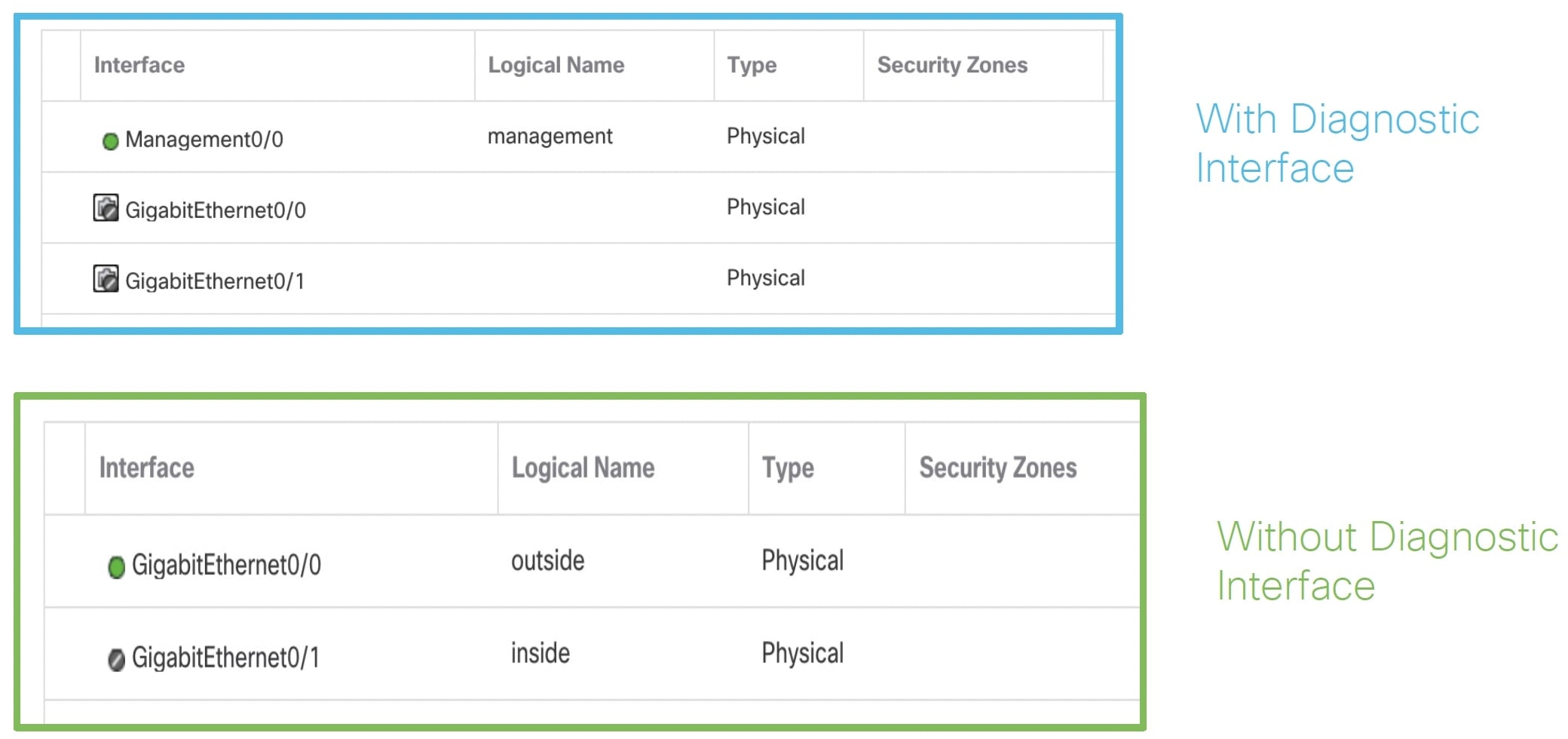

Threat Defense Virtual には、少なくとも 4 つのインターフェイスが必要です。

-

サポートされる vCPU の最大数は 16 です。

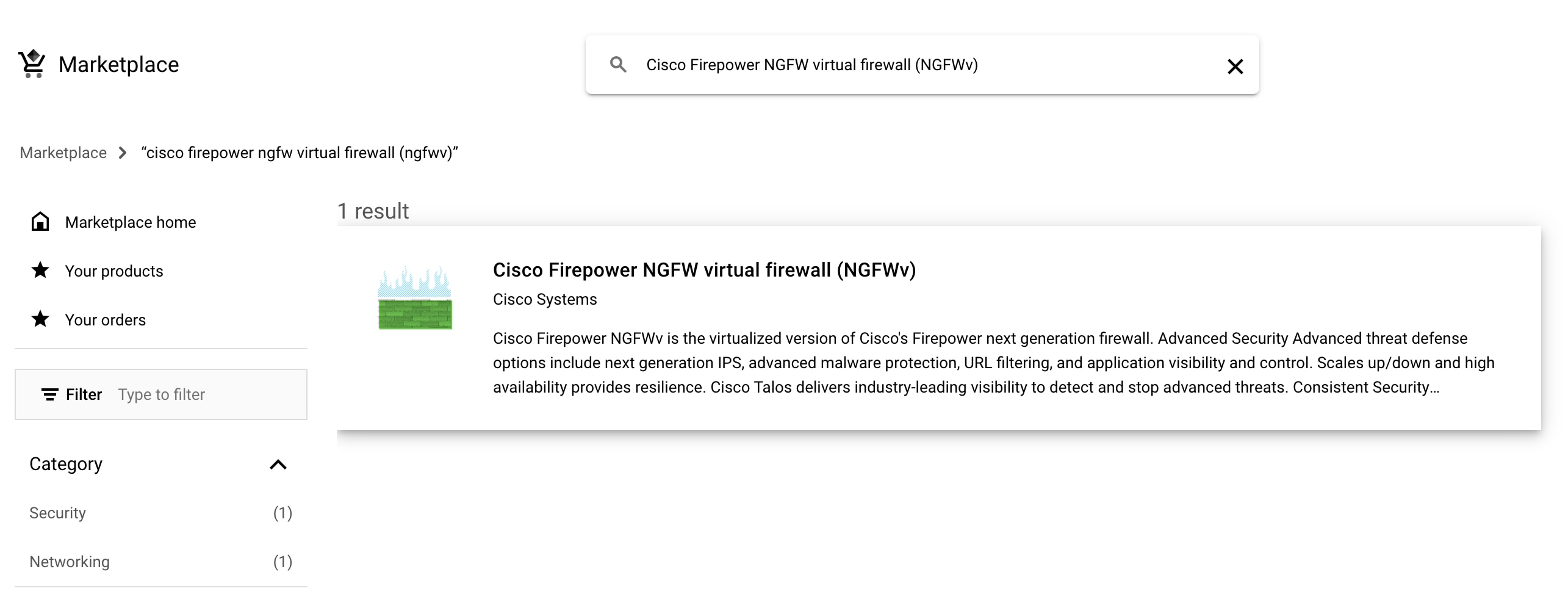

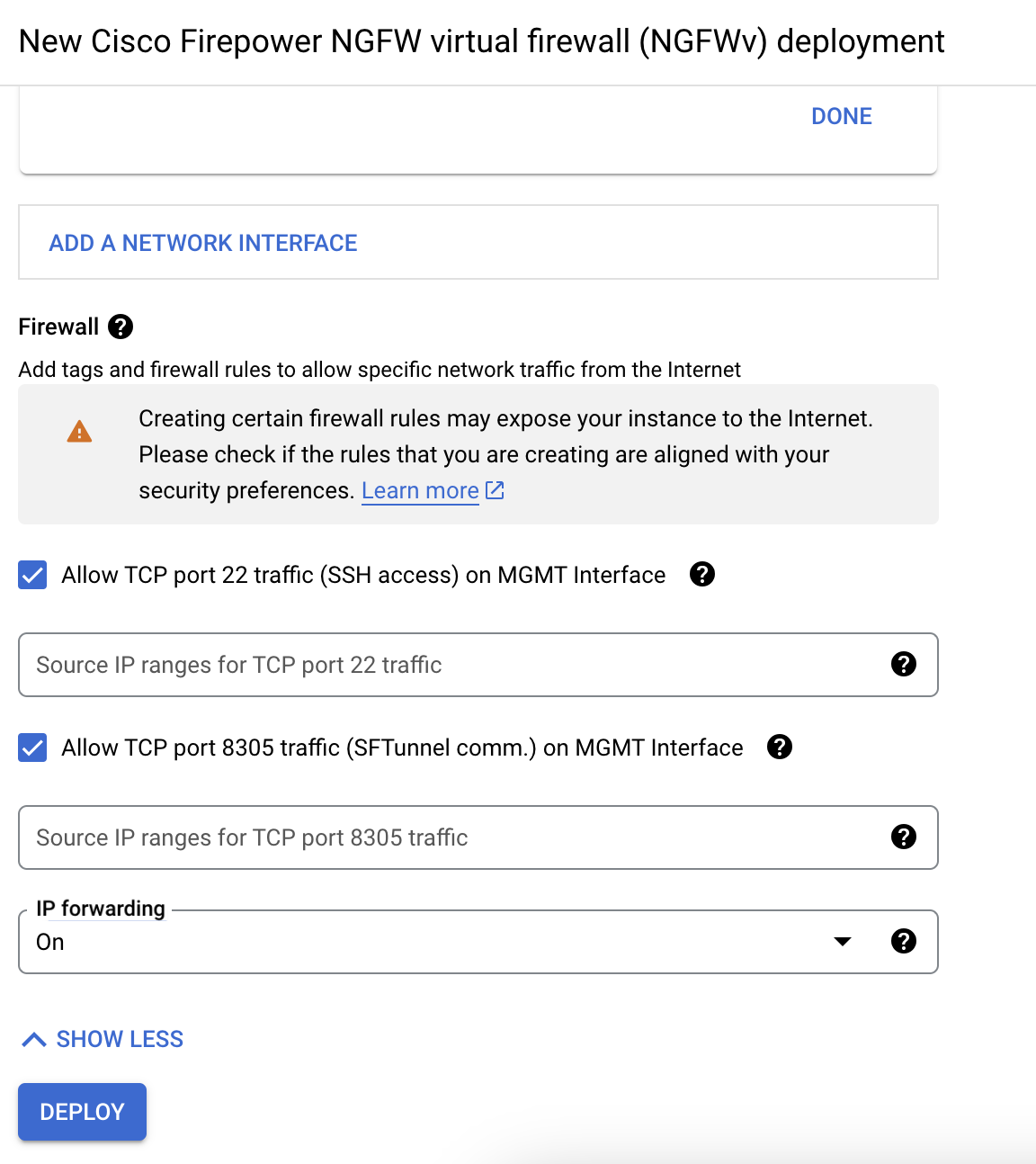

ユーザーは、GCP でアカウントを作成し、GCP Marketplace の Cisco Firepower NGFW 仮想ファイアウォール(NGFWv)製品を使用して VM インスタンスを起動し、GCP マシンタイプを選択します。

フィードバック

フィードバック