概要

Cisco Secure Firewall Threat Defense Virtual は、物理的な Cisco 脅威に対する防御 と同じソフトウェアを実行して、仮想フォームファクタにおいて実証済みのセキュリティ機能を提供します。Threat Defense Virtual は、パブリック OCI で展開できます。その後設定を行うことで、時間の経過とともにロケーションを展開、契約、またはシフトする仮想および物理データセンターのワークロードを保護できます。

OCI のコンピューティングシェイプ

シェイプは、インスタンスに割り当てられる CPU の数、メモリの量、およびその他のリソースを決定するテンプレートです。Threat Defense Virtual は、次の OCI のシェイプタイプをサポートします。

|

OCI シェイプ |

サポートされている Threat Defense Virtual のバージョン |

属性 |

インターフェイス |

|

|---|---|---|---|---|

|

oCPU |

RAM(GB) |

|||

|

インテル VM.DenseIO2.8 |

7.3.x 以降 |

8 |

120 |

最小 4、最大 8 |

|

インテル VM.StandardB1.4 |

7.3.x 以降 |

4 |

48 |

最小 4、最大 4 |

|

インテル VM.StandardB1.8 |

7.3.x 以降 |

4 |

96 |

最小 4、最大 8 |

|

インテル VM.Standard1.4 |

7.3.x 以降 |

4 |

28 |

最小 4、最大 4 |

|

インテル VM.Standard1.8 |

7.3.x 以降 |

8 |

56 |

最小 4、最大 8 |

|

インテル VM.Standard2.4 |

7.1、7.2.x、および 7.3.x |

4 |

60 |

最小 4、最大 4 |

|

インテル VM.Standard2.8 |

7.1、7.2.x、および 7.3.x |

8 |

120 |

最小 4、最大 8 |

|

インテル VM.Standard3.Flex* |

7.3.x 以降 |

4 |

16 |

最小 4、最大 4 |

|

7.3.x 以降 |

6 |

24 |

最小 4、最大 6 |

|

|

7.3.x 以降 |

8 |

32 |

最小 4、最大 8 |

|

|

インテル VM.Optimized3.Flex* |

7.3.x 以降 |

4 |

16 |

最小 4、最大 8 |

|

7.3.x 以降 |

6 |

24 |

最小 4、最大 10 |

|

|

7.3.x 以降 |

8 |

32 |

最小 4、最大 10 |

|

|

AMD VM.Standard.E4.Flex |

7.3.x 以降 |

4 |

16 |

最小 4、最大 4 |

|

7.3.x 以降 |

6 |

24 |

最小 4、最大 6 |

|

|

7.3.x 以降 |

8 |

32 |

最小 4、最大 8 |

|

-

*SR-IOV モードは、バージョン 7.4.x 以降、Flex シェイプでサポートされています。

-

OCI では、1 つの oCPU は 2 つの vCPU に相当します。

-

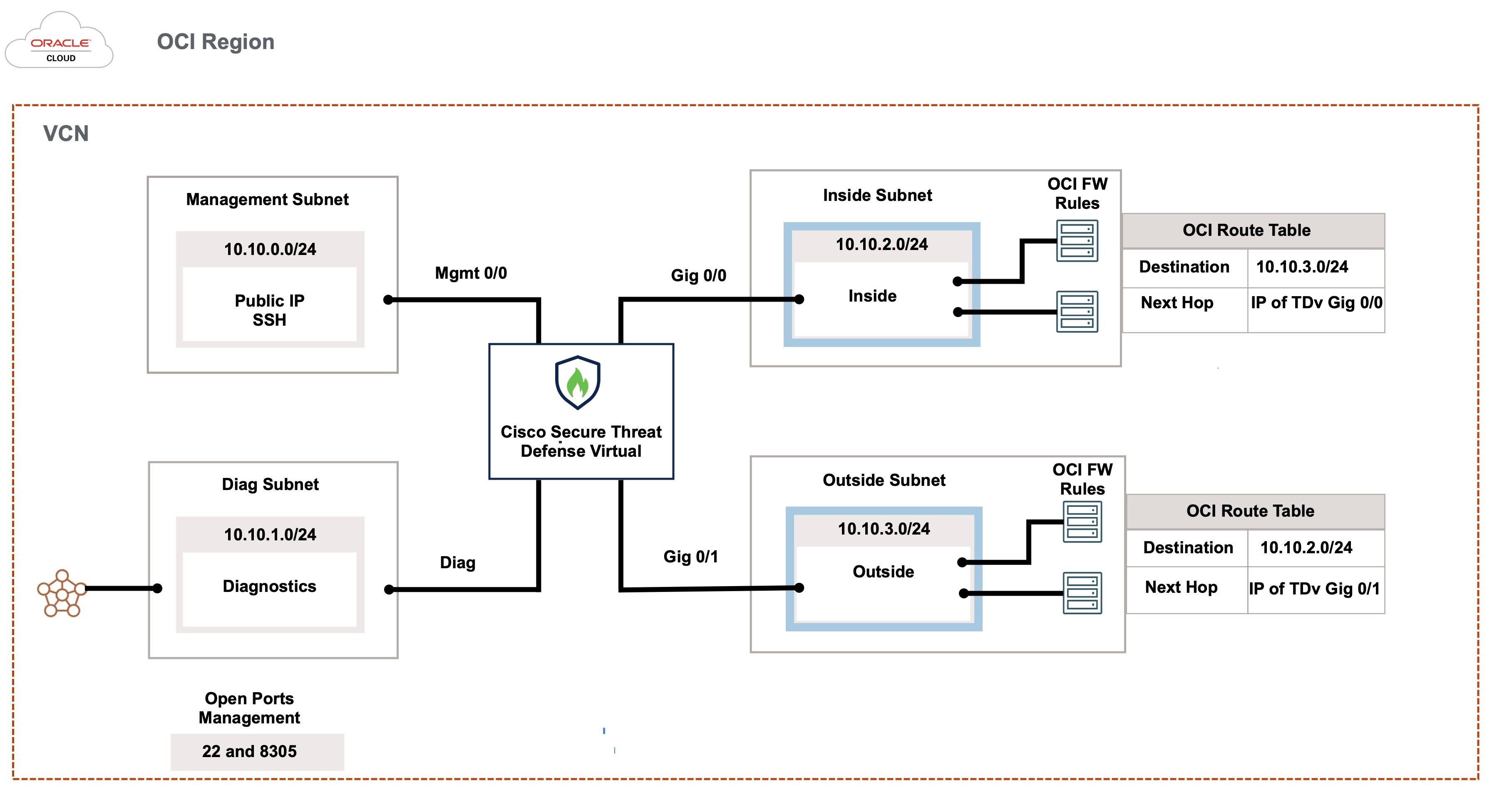

Threat Defense Virtual には、少なくとも 4 つのインターフェイスが必要です。

バージョン Threat Defense Virtual7.3 以降でサポートされている OCI コンピューティングシェイプの使用に関する推奨事項。

-

OCI マーケットプレイス イメージ バージョン 7.3.0-69-v3 以降は、Threat Defense Virtual 7.3 以降の OCI コンピューティングシェイプとのみ互換性があります。

-

Threat Defense Virtual 7.3 以降でサポートされている OCI コンピューティングシェイプは、新しい展開でのみ使用できます。

-

OCI コンピューティング シェイプ バージョン 7.3.0-69-v3 以降は、Threat Defense Virtual 7.3 より前の OCI コンピューティング シェイプ バージョンを使用して Threat Defense Virtual で展開された VM をアップグレードすることと互換性がありません。

-

インスタンスをシャットダウンした後でも、VM.DenseIO2.8 コンピューティング シェイプ サブスクリプションの課金は継続されます。詳細については、OCI のドキュメントを参照してください。

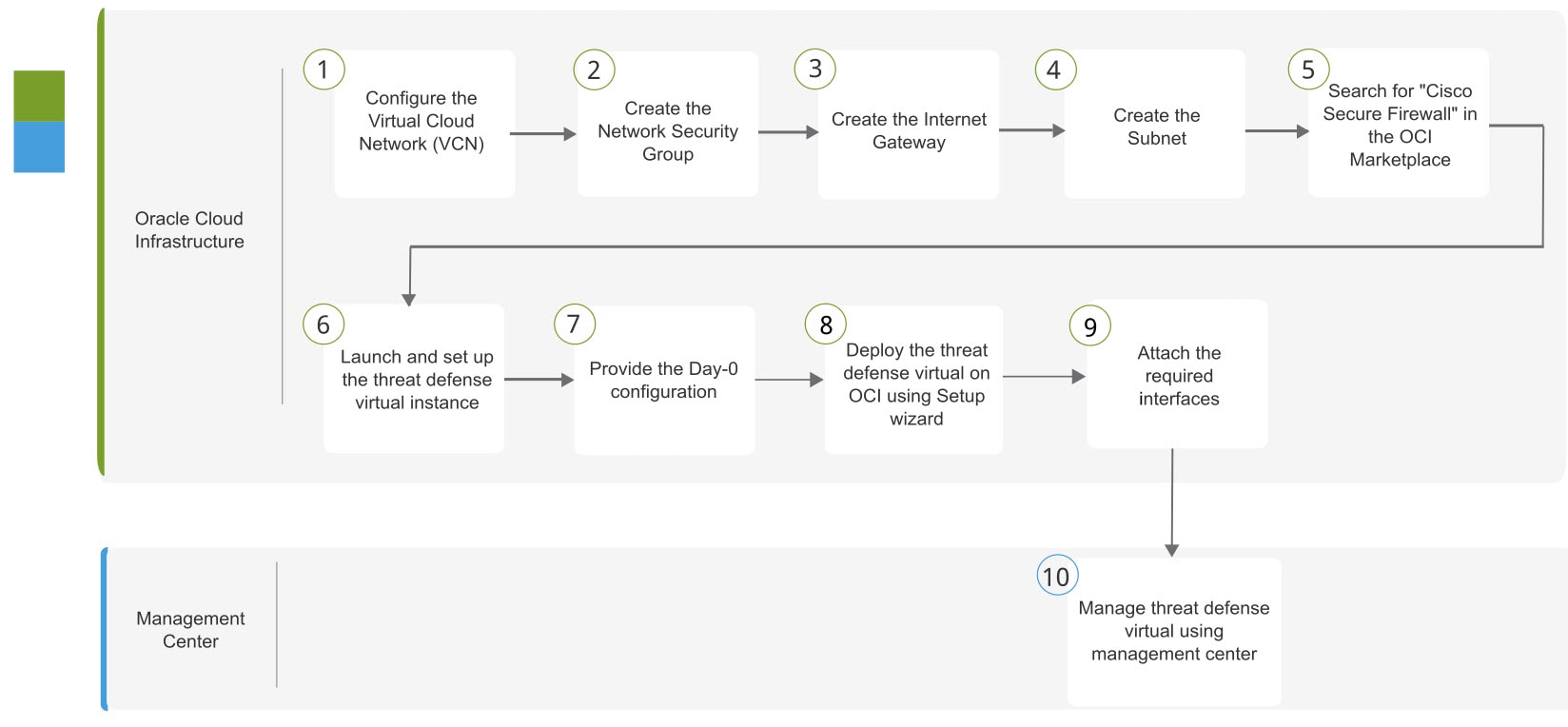

ユーザーは、OCI でアカウントを作成し、Oracle Cloud Marketplace の Cisco Firepower NGFW 仮想ファイアウォール(NGFWv)製品を使用してコンピューティング インスタンスを起動し、OCI のシェイプを選択します。

フィードバック

フィードバック