電子メール パイプラインの概要

電子メールパイプラインは電子メールゲートウェイで処理されるため、電子メールフローです。これには 3 フェーズあります。

- 受信:着信電子メールを受信するように電子メールゲートウェイはリモートホストに接続されるため、設定された制限やその他の受信ポリシーに従います。たとえば、ホストがユーザのメールを送信できることを確認し、受信接続とメッセージ制限を適用し、メッセージの受信者を検証します。

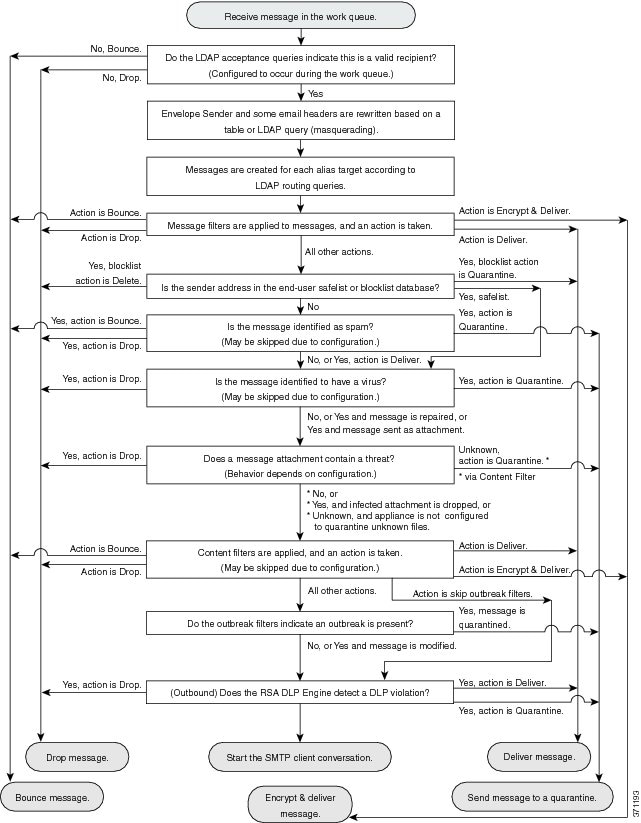

- ワークキュー:電子メールゲートウェイは着信および発信メールを処理し、フィルタリング、セーフリスト/ブロックリストスキャン、スパム対策およびウイルス対策スキャン、アウトブレイクフィルタ、隔離などを実行します。

- 配信:発信電子メールを送信するように電子メールゲートウェイは接続されるため、設定された配信制限とポリシーに従います。たとえば、発信接続制限を適用し、指定された配信不能メッセージを処理します。

フィードバック

フィードバック