Cisco Secure Email and Web Manager サービスの概要

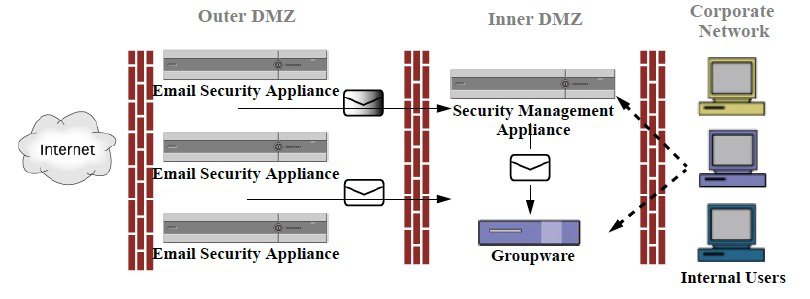

Cisco Secure Email and Web Manager(M-Series アプライアンス)は、複数の 電子メールゲートウェイ上の特定のサービスに対して一元化されたインターフェイスを提供する外部または「オフボックス」ロケーションです。

Cisco Secure Email and Web Manager には次の機能が含まれています。

-

外部スパム隔離。エンドユーザ向けのスパム メッセージおよび陽性と疑わしいスパム メッセージを保持しており、エンドユーザおよび管理者は、スパムとフラグ付けされたメッセージをレビューしてから最終的な決定を下すことができます。

-

一元化されたスパム、ポリシー、ウイルス、およびアウトブレイク隔離。アンチ ウイルス スキャン、アウトブレイク フィルタおよびポリシーにより隔離されたメッセージを保存し管理するために、ファイアウォールの内側の 1 つの場所を提供します。

-

中央集中型レポーティング。複数の 電子メールゲートウェイからの集計データに関するレポートを実行します。

-

中央集中型トラッキング。複数の 電子メールゲートウェイを通過する電子メールメッセージを追跡します。

Cisco Secure Email and Web Manager の設定および使用に関する詳細については、『 Cisco Secure Email and Web Manager User Guide』を参照してください。

フィードバック

フィードバック