電子メール認証の概要

AsyncOS では、電子メールの偽造を防止するために、電子メール検証と署名をサポートします。着信メールを検証するために、AsyncOS は SPF(Sender Policy Framework)、SIDF(Sender ID Framework)、DKIM(DomainKeys Identified Mail)、DMARC(Domain-based Message Authentication, Reporting and Conformance)、および偽装電子メール検出をサポートします。送信メールを認証するために、AsyncOS は DomainKeys および DKIM 署名をサポートしています。

関連項目

DomainKeys と DKIM 認証

DomainKeys または DKIM 電子メール認証では、送信側が公開キー暗号化を使用して、電子メールに署名します。これにより、検証済みのドメインを使用して、電子メールの From:(または Sender:)ヘッダーのドメインと比較して、偽造を検出できます。

DomainKeys と DKIM は、署名と検証の 2 つの主要部分から構成されます。AsyncOS では、DomainKeys の「署名」部分のプロセスをサポートし、DKIM の署名と検証の両方をサポートします。バウンスおよび遅延メッセージで DomainKeys および DKIM 署名を使用することもできます。

関連項目

DomainKeys と DKIM 認証ワークフロー

- 管理者(ドメイン所有者)が公開キーを DNS 名前空間にパブリッシュします。

- 管理者は発信メール転送エージェント(MTA)に秘密キーをロードします。

- そのドメインの権限のあるユーザによって送信される電子メールが、各秘密キーによってデジタル署名されます。署名は DomainKey または DKIM 署名ヘッダーとして電子メールに挿入され、電子メールが送信されます。

- 受信側 MTA は、電子メールのヘッダーから DomainKeys または DKIM 署名と、要求された送信側ドメイン(Sender: または From: ヘッダーによって)を抽出します。DomainKeys または DKIM 署名ヘッダー フィールドから抽出された要求された署名ドメインから、公開キーが取得されます。

- 公開キーは、DomainKeys または DKIM 署名が適切な秘密キーによって生成されているかどうかを確認するために使われます。

Yahoo! または Gmail アドレスを使用して、送信 DomainKeys 署名をテストできます。これらのサービスは無料で提供され、DomainKeys 署名されている着信メッセージを検証します。

AsyncOS の DomainKeys および DKIM 署名

AsyncOS の DomainKeys および DKIM 署名は、ドメイン プロファイルによって実装され、メール フロー ポリシー(一般に、発信「リレー」ポリシー)によってイネーブルにされます。詳細については、「Configuring the Gateway to Receive Mail」の章を参照してください。メッセージの署名は、メッセージ送信前に電子メールゲートウェイによって実行される最後の操作です。

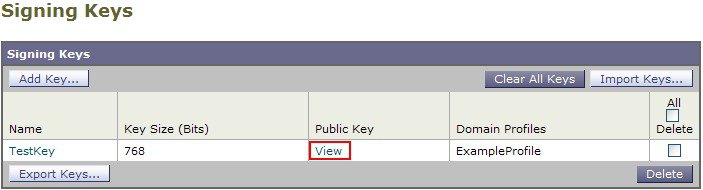

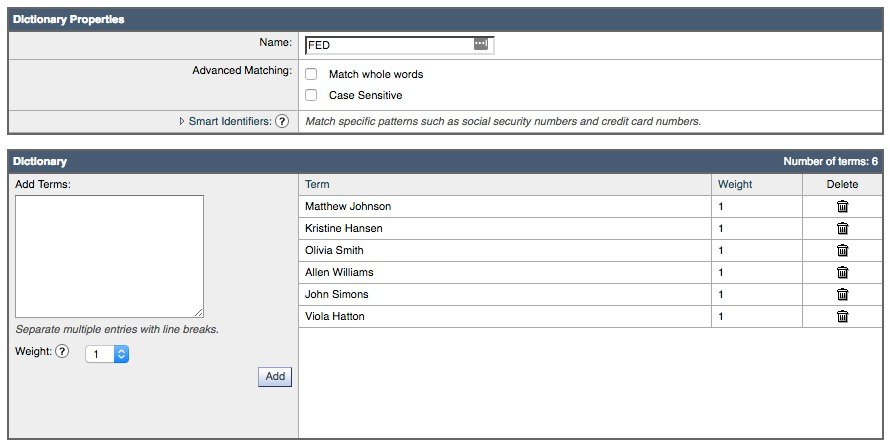

ドメイン プロファイルはドメインとドメイン キー情報(署名キーと関連情報)を関連付けます。電子メールは、電子メールゲートウェイで、メールフローポリシーによって送信され、いずれかのドメインプロファイルに一致する送信側電子メールアドレスが、ドメインプロファイルに指定されている署名キーを使用して DomainKeys 署名されます。DKIM と DomainKeys の両方の署名をイネーブルにすると、DKIM 署名が使われます。DomainKeys および DKIM プロファイルは、domainkeysconfig CLI コマンドまたは GUI の [メールポリシー(Mail Policies)] > [ドメインプロファイル(Domain Profiles)] および [メールポリシー(Mail Policies)] > [署名キー(Signing Keys)] ページを使用して実装します。

DomainKeys および DKIM 署名は次のように機能します。ドメイン所有者はパブリック DNS(そのドメインに関連付けられた DNS TXT レコード)に格納される公開キーと、電子メールゲートウェイに格納され、そのドメインから送信されるメール(発信されるメール)の署名に使われる秘密キーの 2 つのキーを生成します。

-

Sender: ヘッダーがない。

-

Web インターフェイスの [DKIMグローバル設定(DKIM Global Setting)] ページで [DKIM署名のFromヘッダーの使用(Use From Header for DKIM Signing)] オプションを選択している。

(注) |

AsyncOS 10.0 以降、Web インターフェイスの [DKIMグローバル設定(DKIM Global Setting)] ページで [DKIM署名へのFromヘッダーの使用(Use From Header for DKIM Signing)] オプションを選択できるようになっています。DKIM 署名に From ヘッダーを使用することが重要なのは、主に、適切な DMARC 検証のためです。 |

有効なアドレスが見つからない場合、メッセージは署名されず、イベントが mail_logs に記録されます。

(注) |

DomainKey および DKIM プロファイルの両方を作成した(およびメール フロー ポリシーで署名をイネーブルにしている)場合、AsyncOS は DomainKeys と DKIM の両方の署名で送信メッセージを署名します。 |

有効な送信側アドレスが見つかった場合、送信側アドレスが既存のドメイン プロファイルに対して照合されます。一致しているものが見つかった場合、メッセージは署名されます。見つからない場合、メッセージは署名なしで送信されます。メッセージに既存の DomainKeys(「DomainKey-Signature:」ヘッダー)がある場合、メッセージは、元の署名の後に新しい送信側アドレスが追加されている場合にのみ、署名されます。メッセージに既存の DKIM 署名がある場合、新しい DKIM 署名がメッセージに追加されます。

AsyncOS はドメインに基づいて電子メールに署名するメカニズムに加えて、署名キーを管理する(新しいキーの作成または既存のキーの入力)方法を提供します。

このマニュアルのコンフィギュレーションの説明は、署名と検証の最も一般的な使用方法を示しています。着信電子メールのメール フロー ポリシーで DomainKeys および DKIM 署名をイネーブルにすることも、発信電子メールのメール フロー ポリシーで DKIM 検証をイネーブルにすることもできます。

(注) |

クラスタ環境にドメイン プロファイルと署名キーを設定する場合、[ドメイン キー プロファイル(Domain Key Profile)] 設定と [署名キー(Signing Key)] 設定がリンクしていることに注意します。そのため、署名キーをコピー、移動、または削除した場合、同じ操作が関連プロファイルに対して行われます。 |

フィードバック

フィードバック