|

接続

|

|

最大メッセージ サイズ(Maximum message size)

|

このリスナーが許可するメッセージの最大サイズ。最大メッセージ サイズの最小値は 1 KB です。

|

|

単一 IP からの最大同時接続数(Maximum concurrent connections from a single IP)

|

単一の IP アドレスからこのリスナーに接続することが許可される最大同時接続数。

|

|

接続あたりの最大メッセージ数

|

リモート ホストからの接続に対して、このリスナーを通じて送信できる最大メッセージ数。

|

|

メッセージあたりの最大受信者数

|

このホストから許可されるメッセージあたりの受信者の最大数。

|

|

SMTP バナー

|

|

カスタム SMTP バナー コード(Custom SMTP Banner Code)

|

このリスナーとの接続が確立されたときに返される SMTP コード。

|

|

カスタム SMTP バナー テキスト(Custom SMTP Banner Text)

|

このリスナーとの接続が確立されたときに返される SMTP バナー テキスト。

|

(注)

|

このフィールドには一部の変数を使用できます。詳細については、HAT 変数の構文を参照してください。

|

|

|

カスタム SMTP 拒否バナー コード(Custom SMTP Reject Banner Code)

|

このリスナーにより接続が拒否されたときに返される SMTP コード。

|

|

カスタム SMTP 拒否バナー テキスト(Custom SMTP Reject Banner Text)

|

このリスナーにより接続が拒否されたときに返される SMTP バナー テキスト。

|

|

SMTP バナー ホスト名を上書き(Override SMTP Banner Host Name)

|

デフォルトでは、SMTP バナーをリモートホストに表示するときに、リスナーのインターフェイスに関連付けられているホスト名が 電子メールゲートウェイに追加されます(たとえば、220- hostname ESMTP)。ここに異なるホスト名を入力することで、このバナーを変更できます。また、ホスト名フィールドを空白のままにすることで、ホスト名をバナーに表示しないこともできます。

|

|

ホストのレート制限

|

|

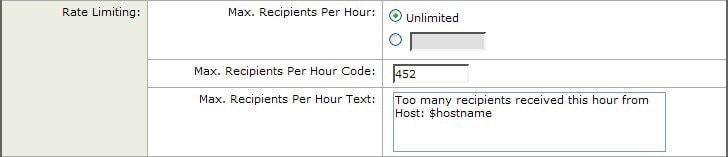

1 時間あたりの最大受信者数(Max. Recipients per Hour)

|

このリスナーが 1 台のリモート ホストから受信する、時間あたりの最大受信者数。送信者 IP アドレスあたりの受信者の数は、グローバルに追跡されます。各リスナーは各レート制限のしきい値を追跡します。ただし、すべてのリスナーは単一のカウンタに対して検証するので、同じ

IP アドレス(送信者)が複数のリスナーに接続されるとレート制限を超える可能性が高くなります。

|

(注)

|

このフィールドには一部の変数を使用できます。詳細については、HAT 変数の構文を参照してください。

|

|

|

時間コードあたりの最大受信者数(Max. Recipients per Hour Code)

|

ホストが、このリスナーに対して定義されている時間あたりの最大受信者数を超えた場合に返される SMTP コード。

|

|

1 時間あたりの最大受信者数の超過テキスト(Max. Recipients Per Hour Exceeded Text)

|

ホストが、このリスナーに対して定義されている時間あたりの最大受信者数を超えた場合に返される SMTP バナー テキスト。

|

|

送信者のレート制限

|

|

時間間隔あたりの最大受信者数(Max. Recipients per Time Interval)

|

このリスナーがメール送信者アドレスに基づいて一義的なエンベロープ送信者から受信する指定した期間中の最大受信者数。最大受信者数はグローバルに追跡されません。各リスナーは各レート制限のしきい値を追跡します。ただし、すべてのリスナーは単一のカウンタに対して検証するので、同じメール送信者アドレスからのメッセージが複数のリスナーによって受信されるとレート制限を超える可能性が高くなります。

デフォルトの最大受信者数を使用するか、無制限の受信者を許可するか、または別の最大受信者数を指定するか選択します。

他のメール フロー ポリシーによってデフォルトで使用される、最大受信者数と時間間隔を指定するデフォルトのメール フロー ポリシー設定を使用します。時間間隔はデフォルトのメール フロー ポリシーを使用してしか指定できません。

|

|

送信者のレート制限超過エラー コード(Sender Rate Limit Exceeded Error Code)

|

SMTP コードは、エンベロープがこのリスナーに対して定義された時間間隔の最大受信者数を超えた場合に返されます。

|

|

送信者のレート制限超過エラー テキスト(Sender Rate Limit Exceeded Error Text)

|

SMTP バナー テキストは、エンベロープの送信者がこのリスナーに対して定義された時間間隔の最大受信者数を超えた場合に返されます。

|

|

例外

|

特定のエンベロープ送信者を定義されているレート制限から免除する場合は、そのエンベロープ送信者を含むアドレス リストを選択します。詳細については、着信接続ルールへの送信者アドレス リストの使用を参照してください。

|

|

フロー制御(Flow Control)

|

|

Use SenderBase for Flow Control

|

このリスナーに対して IP レピュテーションサービスでの「検索」を有効にします。

|

|

IP アドレスの類似性でグループ化:(有効ビット範囲 0 ~ 32)(Group by Similarity of IP Addresses: (significant bits 0-32))

|

リスナーのホスト アクセス テーブル(HAT)内のエントリを大規模な CIDR ブロックで管理しつつ、IP アドレスごとに着信メールを追跡およびレート制限するために使用します。レート制限のために類似の IP アドレスをグループ化するための有効ビットの範囲(0~32)を定義しつつ、その範囲内の

IP アドレスごとに個別のカウンタを保持します。[SenderBaseを使用(Use SenderBase)] をディセーブルにする必要があります。HAT Significant Bits の詳細については、ルーティングおよび配信機能の設定を参照してください。

|

|

ディレクトリ獲得攻撃防御(DHAP)

|

|

ディレクトリ獲得攻撃防止:1 時間あたりの最大無効受信大数

|

このリスナーがリモート ホストから受け取る無効な受信者の 1 時間あたりの最大数です。このしきい値は、RAT 拒否と SMTP コールアヘッドサーバプロファイル拒否の総数を表します。これは、無効な LDAP 受信者宛てのため SMTP カンバセーション中にドロップされたメッセージの総数と、ワーク

キュー内でバウンスされたメッセージの合計です(関連付けられたリスナーの LDAP 承認設定に設定されたとおり)。LDAP アクセプト クエリーの DHAP の設定の詳細については、LDAP クエリに関する作業を参照してください。

|

|

ディレクトリ獲得攻撃防御:SMTP 対話内で DHAP しきい値に到達した場合、接続をドロップ(Directory Harvest Attack Prevention: Drop Connection if DHAP threshold

is Reached within an SMTP Conversation)

|

電子メールゲートウェイは、無効な受信者のしきい値に達するとホストへの接続をドロップします。

|

|

時間コードあたりの無効な受信者の最大数(Max. Invalid Recipients Per Hour Code):

|

接続をドロップするときに使用するコードを指定します。デフォルトのコードは 550 です。

|

|

時間テキストあたりの無効な受信者の最大数(Max. Invalid Recipients Per Hour Text):

|

ドロップした接続に対して使用するテキストを指定します。デフォルトのテキストは「Too many invalid recipients」です。

|

|

SMTP 対話内で DHAP しきい値に到達した場合、接続をドロップ(Drop Connection if DHAP threshold is reached within an SMTP Conversation)

|

SMTP カンバセーション中に DHAP しきい値に達した場合の接続のドロップをイネーブルにします。

|

|

時間コードあたりの無効な受信者の最大数(Max. Invalid Recipients Per Hour Code)

|

SMTP カンバセーション中の DHAP により接続をドロップするときに使用するコードを指定します。デフォルトのコードは 550 です。

|

|

時間テキストあたりの無効な受信者の最大数(Max. Invalid Recipients Per Hour Text):

|

SMTP カンバセーション中の DHAP により接続をドロップするときに使用するテキストを指定します。

|

|

スパム検出

|

|

アンチスパム スキャン(Anti-spam scanning)

|

このリスナー上でアンチスパム スキャンを有効にします。

|

|

ウイルス検出

|

|

アンチウイルス スキャン

|

このリスナー上でアンチウイルス スキャンを有効にします。

|

|

送信者ドメインのレピュテーションの検証

|

|

送信者ドメインのレピュテーションの検証

|

送信者ドメインのレピュテーションの検証を有効にします。

|

|

暗号化と認証

|

|

TLS

|

このリスナーに対する SMTP カンバセーションのトランスポート レイヤ セキュリティ(TLS)の拒否、推奨、必須を設定します。

[推奨(Preferred)] を選択すると、ドメインおよび電子メール アドレスを指定するアドレス リストを選択することによって、特定のドメインまたは特定の電子メール アドレスを持つドメインのエンベロープ送信者に対して TLS を必須に設定できます。このリストのドメインまたはアドレスに一致するエンベロープ送信者が

TLS を使用しない接続経由でメッセージを送信しようとすると、 電子メールゲートウェイは接続を拒否し、送信者は再び TLS を使用して送信を試みる必要があります。

[クライアント証明書の検証(Verify Client Certificate)] オプションは、クライアント認証が有効な場合、 電子メールゲートウェイがユーザのメールアプリケーションと TLS 接続を確立するように指示します。TLS 推奨設定にこのオプションを選択した場合、ユーザが証明書を持たない場合にも 電子メールゲートウェイは非 TLS 接続を許可しますが、ユーザが無効な証明書を持っている場合は、接続を拒否します。TLS 必須設定の場合、このオプションを選択すると、 電子メールゲートウェイが接続を許可するために有効な証明書が必要になります。

アドレス リストの作成の詳細については、着信接続ルールへの送信者アドレス リストの使用を参照してください。

TLS 接続のクライアント証明書を使用する方法については、電子メールゲートウェイからの TLS 接続の確立を参照してください。

|

|

SMTP 認証

|

リスナーに接続するリモート ホストからの SMTP 認証を許可、禁止、義務付けます。SMTP 認証については、「LDAP クエリー」の章で詳細を説明します。

|

|

TLS と SMTP 認証の両方が有効化されている場合(If Both TLS and SMTP Authentication are enabled):

|

TLS に SMTP 認証を提供するよう義務付けます。

|

|

ドメイン キー/DKIM署名(Domain Key/DKIM Signing)

|

このリスナーでドメイン キーまたは DKIM署名を有効にします。(承認およびリレーのみ)。

|

|

DKIM検証

|

DKIM 検証をイネーブルにします。

|

|

S/MIME の復号と検証

|

|

S/MIME の復号/検証

|

- S/MIME の復号または検証を有効にします。

- S/MIME の検証後、デジタル署名を維持するかメッセージから削除するかを選択します。トリプル ラップされたメッセージの場合、内部署名のみが維持または削除されます。

|

|

S/MIME 公開キーの収集

|

|

S/MIME 公開キーの収集

|

S/MIME 公開キーの収集をイネーブルにします。

|

|

検証エラー時の証明書の収集

|

署名された着信メッセージの検証に失敗した場合、公開キーを収集するかどうかを選択します。

|

|

更新された証明書の保存

|

更新された公開キーを収集するかどうかを選択します。

|

|

SPF/SIDF 検証

|

|

SPF/SIDF検証のイネーブル化(Enable SPF/SIDF Verification)

|

このリスナーで SPF/SIDF 署名をイネーブルにします。詳細については、電子メール認証を参照してください。

|

|

準拠レベル(Conformance Level)

|

SPF/SIDF 準拠レベルを設定します。[SPF]、[SIDF]、[SIDF互換(SIDF Compatible)] のいずれかを選択します。詳細は、電子メール認証を参照してください。

|

|

「Resent-Sender:」または「Resent-From:」を使用した場合、PRA 検証結果をダウングレードします:(Downgrade PRA verification result if 'Resent-Sender:'

or 'Resent-From:' were used:)

|

準拠レベルとして [SIDF互換(SIDF Compatible)] を選択した場合、メッセージ中に Resent-Sender: ヘッダーまたは Resent-From: ヘッダーが存在する場合に、PRA Identity 検証の結果 Pass

を None にダウングレードするかどうかを設定します。このオプションはセキュリティ目的で選択します。

|

|

HELOテスト(HELO Test)

|

HELO ID に対してテストを実行するかどうかを設定します([SPF] および [SIDF互換(SIDF Compatible)] 準拠レベルで使用します)。

|

|

DMARC 検証

|

|

DMARC検証のイネーブル化(Enable DMARC Verification)

|

このリスナーで DMARK 検証をイネーブルにします。詳細については、DMARC 検証を参照してください。

|

|

DMARC検証プロファイルを使用(Use DMARC Verification Profile)

|

このリスナーで使用する DMARK 検証プロファイルを選択します。

|

|

DMARCフィードバックレポート(DMARC Feedback Reports)

|

DMARC 集計フィードバック レポートの送信をイネーブルにします。

DMARC 集計フィードバックレポートの詳細については、DMARC 集計レポートを参照してください。

|

(注)

|

DMARC を指定するには、フィードバック レポート メッセージが DMARC に準拠している必要があります。これらのメッセージに DKIM 署名が付いていることを確認するか、または適切な SPF レコードをパブリッシュする必要があります。

|

|

|

タグなしバウンス

|

|

タグなしバウンスを有効と見なす(Consider Untagged Bounces to be Valid)

|

バウンス検証タギング(「ルーティングおよび配信機能の設定」の章で説明)がイネーブルになっている場合にだけ適用されます。デフォルトでは、アプライアンスはタグのないバウンスを無効とみなし、バウンス検証の設定に応じて、バウンスを拒否するか、カスタム

ヘッダーを追加します。タグの付いていないバウンスを有効とみなすことを選択した場合、 電子メールゲートウェイはバウンスメッセージを受け入れます。

|

|

エンベロープ送信者の DNS 検証

|

|

|

送信者の検証を参照してください。

|

|

例外テーブル

|

|

例外テーブルを使用(Use Exception Table)

|

送信者検証ドメイン例外テーブルを使用します。例外テーブルは 1 つだけ使用できますが、メール フロー ポリシーごとにイネーブルにできます。詳細については、送信者検証例外テーブルを参照してください。

|

フィードバック

フィードバック