アウトブレイク フィルタ機能のアウトブレイク隔離エリアは、メッセージが脅威であると確認されるか、ユーザに配信しても安全であることが確認されるまで、一時的にメッセージを保管しておくための保持領域です。(詳細については、アウトブレイク ライフサイクルおよびルール発行を参照してください。)隔離されたメッセージは、複数の方法でアウトブレイク隔離エリアから解放できます。新しいルールがダウンロードされると、アウトブレイク隔離エリアにあるメッセージは、CASE によって計算された推奨再スキャン間隔に基づいて再評価されます。更新されたメッセージの脅威レベルが隔離保持のしきい値よりも低くなった場合、メッセージは自動的に(アウトブレイク隔離の設定に関係なく)隔離解除されるため、メッセージが隔離されている時間を最小限に抑えることができます。メッセージの再評価中に新しいルールが発行された場合は、再スキャンが開始されます。

ウイルス攻撃として隔離されるメッセージは、新しいアンチウイルス シグニチャが使用可能な場合は、自動的にアウトブレイク隔離エリアからリリースされることはないため、注意してください。新しいルールは、新しいアンチウイルス シグニチャを参照している場合と、参照していない場合があります。ただし、アウトブレイク

ルールによりメッセージの脅威レベルが設定されている脅威レベルのしきい値よりも低いスコアに変更されない限り、アンチウイルス エンジンがアップデートされたことによって、メッセージが隔離解除されることはありません。

CASE の推奨保持期間が経過した場合も、メッセージはアウトブレイク隔離エリアから解放されます。CASE は、メッセージの脅威レベルに基づいて保持期間を計算します。ウイルス アウトブレイクおよび非ウイルス性の脅威に対して別々の最大保持期間を定義できます。CASE

の推奨保持期間がその脅威タイプの最大保持期間を超える場合、 電子メールゲートウェイは、最大保持期間が経過した時点でメッセージを解放します。ウイルス性のメッセージのデフォルトの最大隔離期間は 1 日です。非ウイルス性の脅威を隔離するデフォルト期間は 4 時間です。メッセージを、手動で隔離解除できます。

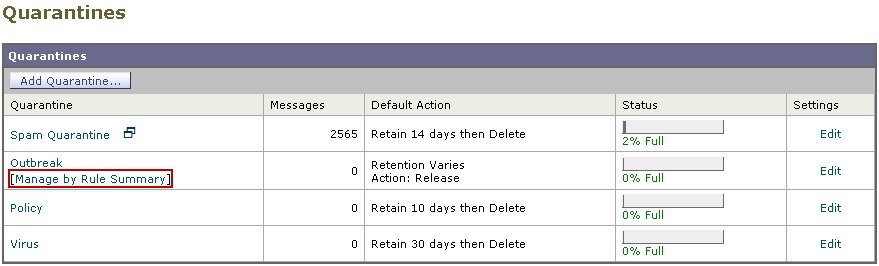

また、隔離エリアがいっぱいであるときに、追加のメッセージが挿入されると、 電子メールゲートウェイもメッセージを解放します(これはオーバーフローと呼ばれます)。オーバーフローは、アウトブレイク隔離エリアが容量の 100 % まで使用されているときに、新しいメッセージが隔離エリアに追加された場合のみ発生します。このとき、メッセージが隔離解除される優先順位は次のとおりです。

- アダプティブ ルールにより隔離されたメッセージ(最も早く隔離解除されるようにスケジュール設定されているものから)

- アウトブレイク ルールにより隔離されたメッセージ(最も早く隔離解除されるようにスケジュール設定されているものから)

アウトブレイク隔離エリアの使用量が容量の 100 % を下回った時点で、オーバーフローは停止します。隔離エリアのオーバーフローの処理方法に関する詳細については、隔離内のメッセージの保持期間および隔離メッセージに自動的に適用されるデフォルト アクションを参照してください。

アウトブレイク隔離エリアから解放されたメッセージは、アンチウイルスおよびアンチスパム エンジンがメール ポリシーでイネーブルとなっている場合、アンチウイルスおよびアンチスパム エンジンによって再度スキャンされます。このときに既知のウイルスまたはスパムとしてマークされた場合は、このメッセージはメール

ポリシー設定に従って処理されます(ウィルス隔離エリアまたはスパム隔離エリアに隔離される場合もあります)。詳細については、アウトブレイク フィルタ機能とアウトブレイク隔離を参照してください。

このため、メッセージのライフタイムの間に、メッセージは 2 回隔離される場合がある(1 回はアウトブレイク フィルタ機能により、もう 1 回はアウトブレイク隔離エリアから解放されたとき)と注意しておくことが重要です。各スキャン(アウトブレイク

フィルタの前およびアウトブレイク隔離エリアから解放されたとき)照合の結果、何らかの判断がなされたメッセージは、2 回隔離されることはありません。また、アウトブレイク フィルタ機能により、メッセージに対して最終的なアクションが実行されることはないことにも注意してください。アウトブレイク

フィルタ機能は、(後続の処理のために)メッセージを隔離するか、またはメッセージをパイプラインの次の手順に移動します。

フィードバック

フィードバック