|

APIC-EM コントローラ

|

APIC コントローラの読み取りアクセス(Apic Controller Read Access)

|

ユーザーは APIC-EM コントローラの詳細を読み取ることができます。

|

|

APIC コントローラの書き込みアクセス(Apic Controller Write Access)

|

ユーザーは APIC-EM コントローラの詳細を作成または更新できます。

|

|

APIC グローバル PnP の読み取りアクセス(Apic Global PnP Read Access)

|

ユーザーは APIC グローバル PnP/Ztd の設定を読み取ることができます。

|

|

APIC グローバル PnP の書き込みアクセス(Apic Global PnP Write Access)

|

ユーザーは APIC グローバル PnP/Ztd の設定を作成または更新できます。

|

|

アクティブ セッション(Active Sessions)

|

アクセスの強制ログアウト(Force Logout Access)

|

ユーザーは、アクティブなセッションからその他のユーザーを強制的にログアウトさせることができます。

|

|

Administrative Operations

|

アプライアンス

|

ユーザーは [管理(Administration)] > [設定(Settings)] > [アプライアンス(Appliance)] メニューにアクセスできます。

|

|

アプリケーションサーバーの管理アクセス(Application Server Management Access)

|

ユーザーは NAM サーバーリストを管理できます。

|

|

アプリケーションおよびサービスへのアクセス(Application and Services Access)

|

ユーザーはカスタムのアプリケーションとサービスを作成、変更、削除できます。

|

|

データの移行

|

|

|

設計エンドポイントサイトの関連付けアクセス(Design Endpoint Site Association Access)

|

ユーザーは保証サイトの分類ルールを作成できます。

|

|

デバイス詳細 UDF(Device Detail UDF)

|

ユーザーはデバイス詳細 UDF にアクセスできます。

|

|

監査ログのエクスポート(Export Audit Logs Access)

|

ユーザーは [管理メガ(Admin Mega)] メニューから [インポートポリシーの更新(Import Policy Update)] にアクセスできます。

|

|

ヘルスモニターの詳細(Health Monitor Details)

|

ユーザーはサイトのヘルススコア定義を変更できます。

|

|

ハイ アベイラビリティ設定

|

ユーザーはプライマリサーバーとセカンダリサーバーのペアリングに [ハイアベイラビリティ(High Availability)] を設定できます。

|

|

インポートポリシーの更新(Import Policy Update)

|

ユーザーはポリシーの更新を手動でダウンロードし、コンプライアンスおよび監査マネージャエンジンにインポートできます。

|

|

ライセンスセンター/スマートライセンス(License Center/Smart License)

|

ユーザーはライセンスセンター/スマートライセンスにアクセスできます。

|

|

ログ

|

ユーザーは製品のログレベルを設定できるメニュー項目にアクセスできます。

|

|

スケジュールされたタスクとデータコレクション(Scheduled Tasks and Data Collection)

|

バックグラウンドタスクを表示する画面へのアクセスを制御します。

|

|

システム設定(System Settings)

|

[管理(Administration)] > [システム設定(System Settings)] メニューへのアクセスを制御します。

|

|

ツール

|

ユーザーは [管理(Administration)] > [システム設定(System Settings)] メニューにアクセスできます。

|

|

ユーザー設定

|

[管理(Administration)] > [ユーザー設定(User Preference)] メニューへのアクセスを制御します。

|

|

監査ログの表示へのアクセス(View Audit Logs Access)

|

ユーザーは [ネットワーク(Network)] および [システム監査(System audits)] を表示できます。

|

|

Alerts and Events

|

ACK アラートおよび UNACK アラート(Ack and Unack Alerts)

|

ユーザーは既存のアラームの確認応答または確認応答解除を実行できます。

|

|

アラームポリシー(Alarm Policies)

|

ユーザーはアラームポリシーにアクセスできます。

|

|

アラームポリシーの編集アクセス(Alarm Policies Edit Access)

|

ユーザーはアラームポリシーを編集できます。

|

|

アラートの削除およびクリア(Delete and Clear Alerts)

|

ユーザーはアクティブアラームをクリアおよび削除できます。

|

|

通知ポリシーの読み取りアクセス(Notification Policies Read Access)

|

ユーザーはアラーム通知ポリシーを表示できます。

|

|

通知ポリシーの読み取り/書き込みアクセス(Notification Policies Read-Write Access)

|

ユーザーはアラーム通知ポリシーを設定できます。

|

|

アラートの選択および選択解除(Pick and Unpick Alerts)

|

ユーザーはアラートを選択および選択解除できます。

|

|

Syslog ポリシー

|

[Syslog ポリシー(Syslog Policies)] ページへのアクセス権を付与します。

|

|

Syslog ポリシーの編集へのアクセス(Syslog Policies Edit Access)

|

Syslog ポリシーを作成、変更、削除できます。

|

|

トラブルシューティング

|

ユーザーはアラームで traceroute や ping などの基本的なトラブルシューティングを実行できます。

|

|

アラート状態の表示(View Alert Condition)

|

ユーザーはアラート条件を表示できます。 |

|

アラートとイベントの表示(View Alerts and Events)

|

ユーザーはイベントおよびアラームのリストを表示できます。

|

|

設定アーカイブ(Configuration Archive)

|

設定アーカイブの読み取り専用タスク(figuration Archive Read-Only Task)

|

ユーザーはアーカイブされた設定の表示と、設定のアーカイブ収集ジョブのスケジュールができます。

|

|

設定アーカイブの読み取り/書き込みタスク(Configuration Archive Read-Write Task)

|

ユーザーはすべての設定アーカイブ操作を実行できます。

|

|

診断タスク(Diagnostic Tasks)

|

診断情報(Diagnostic Information)

|

[診断(Diagnostic)] ページへのアクセスを制御します。

|

|

フィードバックタスクとサポートのタスク

|

自動フィードバック(Automated Feedback)

|

自動フィードバックにアクセスできます。

|

|

TAC ケース管理ツール(TAC Case Management Tool)

|

ユーザーは TAC ケースを開くことができます。

|

|

グローバル変数の設定(Global Variable Configuration)

|

グローバル変数へのアクセス(Global Variable Access)

|

ユーザーはグローバル変数にアクセスできます。

|

|

グループ管理(Groups Management)

|

グループメンバーの追加(Add Group Members)

|

ユーザーはデバイスやポートなどのエンティティをグループに追加できます。

|

|

グループの追加(Add Groups)

|

ユーザーはグループを作成できます。

|

|

グループメンバーの削除(Delete Group Members)

|

ユーザーはグループからメンバーを削除できます。

|

|

グループの削除

|

ユーザーはグループを削除できます。

|

|

グループのエクスポート(Export Groups)

|

ユーザーはグループをエクスポートできます。

|

|

グループのインポート(Import Groups)

|

ユーザーはグループをエクスポートできます。

|

|

グループの変更(Modify Groups)

|

ユーザーは名前、親、ルールなどのグループ属性を編集できます。

|

|

ジョブ管理

|

ジョブの承認(Approve Job)

|

ユーザーは別のユーザーに承認を得るためにジョブを送信できます。

|

|

ジョブのキャンセル(Cancel Job)

|

ユーザーは実行中のジョブをキャンセルできます。

|

|

[ジョブの削除(Delete Job)]

|

ユーザーは [ジョブ(Jobs)] ダッシュボードからジョブを削除できます。

|

|

[ジョブの編集(Edit Job)]

|

ユーザーは [ジョブ(Jobs)] ダッシュボードからジョブを編集できます。

|

|

ジョブの一時停止(Pause Job)

|

ユーザーは実行中のジョブとシステムジョブを一時停止できます。

|

|

ジョブのスケジュール(Schedule Job)

|

ユーザーはジョブをスケジュールできます。

|

|

ジョブの表示(Schedule Job)

|

ユーザーはジョブをスケジュールできます。

|

|

編集ジョブの展開の設定(Config Deploy Edit Job)

|

ユーザーは展開済みのジョブの設定を編集できます。

|

|

デバイス設定バックアップジョブの編集アクセス(Device Config Backup Job Edit Access)

|

ユーザーはリポジトリやファイル暗号化パスワードなどの外部バックアップ設定を変更できます。

|

|

ジョブ通知メール(Job Notification Mail)

|

ユーザーはさまざまなジョブタイプに関して通知メールを設定できます。

|

|

ジョブの実行(Run Job)

|

ユーザーは一時停止されたジョブとスケジュール済みのジョブを実行できます。

|

|

[システムジョブ(System Jobs)] タブへのアクセス

|

ユーザーはシステムジョブを表示できます。

|

|

マップ(Maps)

|

クライアント ロケーション

|

ユーザーは地図上にクライアントの場所を表示できます。

|

|

地図の読み取り専用(Maps Read Only)

|

ユーザーは地図を読み取り専用モードで表示できます。

|

|

地図の読み取り/書き込み(Maps Read Write)

|

ユーザーは AP 配置などの地図内の要素を表示し、操作することもできます。

|

|

プランニング モード(Planning Mode)

|

ユーザーはプランニングモードツールを起動できます。

|

|

不正位置

|

ユーザーは地図上に不正な AP の場所を表示できます。

|

|

モビリティ サービス

|

モビリティサービス管理(Mobility Service Management)

|

ユーザーはモビリティサービスエンジンのプロパティとパラメータを編集し、セッションとトラップの宛先を表示し、ユーザーとグループアカウントを管理し、ステータス情報を管理できます。

|

|

CAS の通知のみの表示(View CAS Notifications Only)

|

ユーザーは CAS の通知を表示できます。

|

|

ネットワーク構成

|

デバイスの追加アクセス(Add Device Access)

|

ユーザーは Prime Infrastructure にデバイスを追加できます。

|

|

管理テンプレートへの書き込みアクセス(Admin Templates Write Access)

|

ユーザー定義ロールの管理テンプレートへの書き込みアクセスを有効にするには、このチェックボックスをオンにします。

|

|

自動プロビジョニング(Auto Provisioning)

|

自動プロビジョニングにアクセスできます。

|

|

コンプライアンス監査の修正アクセス(Compliance Audit Fix Access)

|

ユーザーはコンプライアンス修正ジョブおよびレポートを表示、スケジュール、エクスポートできます。

|

|

コンプライアンス監査 PAS へのアクセス(Compliance Audit PAS Access)

|

ユーザーは「PSIRT」および「EOX」のジョブおよびレポートを表示、スケジュール、エクスポートできます。

|

|

コンプライアンス監査ポリシーへのアクセス(Compliance Audit Policy Access)

|

ユーザーはコンプライアンスポリシーを作成、変更、削除、インポート、エクスポートできます。

|

|

コンプライアンス監査プロファイルへのアクセス(Compliance Audit Profile Access)

|

ユーザーはコンプライアンス監査ジョブまたはレポートについては表示、スケジュール、エクスポートでき、違反概要については表示およびダウンロードできます。

|

|

コンプライアンス監査プロファイル編集アクセス(Compliance Audit Profile Edit Access)

|

ユーザーはコンプライアンスプロファイルについては作成、変更、削除でき、コンプライアンス監査ジョブまたはレポートについては表示、スケジュール、エクスポートでき、違反概要については表示およびダウンロードできます。

|

|

設定テンプレートへの読み取りアクセス(Configuration Templates Read Access)

|

読み取り専用モードで設定テンプレートにアクセスできます。

|

|

ACS View Server の設定(Configure ACS View Servers)

|

ACS View Server にアクセスして管理できます。

|

|

アクセスポイントの設定

|

ユーザーはアクセスポイントを設定できます。

|

|

Autonomous アクセス ポイント テンプレートの設定(Configure Autonomous Access Point Templates)

|

Prime Infrastructure の 自律型 AP テンプレートにアクセスして設定できます。

|

|

チョークポイントの設定(Configure Choke Points)

|

ユーザーはチョークポイントにアクセスして設定できます。

|

|

設定グループの設定(Configure Config Groups)

|

設定グループにアクセスできます。

|

|

コントローラの設定

|

ユーザーはワイヤレスコントローラの機能を設定できます。

|

|

イーサネットスイッチポートの設定(Configure Ethernet Switch Ports)

|

DWC でデバイスのイーサネットの詳細を表示するときの設定機能へのアクセスを制御します。

|

|

イーサネットスイッチの設定(Configure Ethernet Switches)

|

DWC でデバイスのイーサネットの詳細を表示するときの設定機能へのアクセスを制御します。

|

|

ISE サーバーの設定

|

ユーザーは Prime Infrastructure で ISE サーバーを管理できます。

|

|

Lightweight アクセス ポイント テンプレートの設定(Configure Lightweight Access Point Templates)

|

Prime Infrastructure の Lightweight アクセス ポイント テンプレートを設定できます。

|

|

モビリティデバイスの設定(Configure Mobility Devices)

|

ユーザーは CAS、WIPS、モバイル コンシェルジュ サービス、ロケーション分析サービスを設定してモビリティ手順を示すことができます。

|

|

Spectrum Expert の設定(Configure Spectrum Experts)

|

ユーザーは Spectrum Expert を設定できます。

|

|

スイッチ位置設定テンプレートの設定(Configure Switch Location Configuration Templates)

|

ユーザーは設定テンプレートを変更できます。

|

|

テンプレートの設定(Configure Templates)

|

ユーザーは DWC で機能テンプレートの CRUD 操作を実行してテンプレートを設定できます。

|

|

サードパーティ製コントローラおよびアクセスポイントの設定(Configure Third Party Controllers and Access Point)

|

ユーザーは Prime Infrastructure でサードパーティ製コントローラとアクセスポイントを設定できます。

|

|

WIPS プロファイルの設定(Configure WIPS Profiles)

|

ユーザーは WIPS プロファイルにアクセスできます。

|

|

WiFi TDoA レシーバの設定(Configure WiFi TDOA Receivers)

|

ユーザーは WiFi TDoA レシーバを設定できます。

|

|

クレデンシャルプロファイルの Add_Edit へのアクセス(Credential Profile Add_Edit Access)

|

ユーザーはクレデンシャルプロファイルを追加および編集できます。

|

|

クレデンシャルプロファイルの削除アクセス(Credential Profile Delete Access)

|

ユーザーはクレデンシャルプロファイルを削除できます。

|

|

クレデンシャルプロファイルの表示アクセス(Credential Profile View Access)

|

ユーザーはクレデンシャルプロファイルを表示できます。

|

|

デバイスアクセスの削除(Delete Device Access)

|

ユーザーは Prime Infrastructure からデバイスを削除できます。

|

|

アクセス設定の展開(Deploy Configuring Access)

|

ユーザーは設定と IWAN テンプレートを展開できます。

|

|

設計設定テンプレートへのアクセス(Design Configuration Template Access)

|

ユーザーは、[設定(Configuration)] から共有ポリシー オブジェクト テンプレートや設定グループテンプレートを作成できます。

|

|

デバイス一括インポートアクセス(Device Bulk Import Access)

|

ユーザーは CSV ファイルからデバイスの一括インポートを実行できます。

|

|

デバイス表示設定アクセス(Device View configuration Access)

|

ユーザーはデバイスワークセンターでデバイスを設定できます。

|

|

デバイスアクセスの編集(Edit Device Access)

|

ユーザーはデバイスクレデンシャルやデバイスのその他の詳細情報を編集できます。

|

|

デバイスアクセスのエクスポート(Export Device Access)

|

ユーザーはクレデンシャルなどのデバイスのリストを CSV ファイルとしてエクスポートできます。

|

|

グローバル SSID グループ(Global SSID Groups)

|

ユーザーはグローバル SSID グループを設定できます。

|

|

移行テンプレート(Migration Templates)

|

ユーザーは自律型 AP の移行テンプレートを作成できます。

|

|

[ネットワーク デバイス(Network Devices)]

|

ユーザーはネットワークデバイスにアクセスできます。

|

|

ネットワークトポロジの編集(Network Topology Edit)

|

ユーザーはトポロジマップでデバイス、リンク、ネットワークを作成でき、手動で作成したリンクを編集して、インターフェイスを割り当てることができます。

|

|

スケジュール済みの設定タスク(Scheduled Configuration Tasks)

|

ユーザーは設定テンプレート、設定グループ、ソフトウェア ダウンロード タスクおよびテンプレートを作成してスケジュールできます。

|

|

TrustSec 準備状況評価(TrustSec Readiness Assessment)

|

ユーザーがネットワーク内の TrustSec を設定できる TrustSec メニューにアクセスできます。

|

|

コンピューティング デバイスの表示

|

データセンターのコンピューティングサーバーと、Prime Infrastructure で管理されているホストや仮想マシンなどの仮想要素にアクセスします。

|

|

WIPS サービス(WIPS Service)

|

ユーザーは WIPS サービスを設定できます。

|

|

ワイヤレス セキュリティ

|

ユーザーは、ワイヤレスセキュリティ設定ウィザードを使用して不正ポリシー、不正ルール、WIPS プロファイルを設定できます。

|

|

ネットワーク モニタリング

|

セキュリティインデックスの問題の ACK および UNACK(Ack and Unack Security Index Issues)

|

ユーザーはセキュリティインデックス侵害を確認応答または確認応答解除できます。

|

|

管理ダッシュボードへのアクセス(Admin Dashboard Access)

|

ユーザーは管理ダッシュボードにアクセスできます。

|

|

設定監査ダッシュボード(Config Audit Dashboard)

|

ユーザーは設定監査ダッシュボードにアクセスできます。

|

|

データ収集管理アクセス(Data Collection Management Access)

|

ユーザーは [保証データソース(Assurance Data Sources)] ページにアクセスできます。

|

|

詳細ダッシュボードへのアクセス(Details Dashboard Access)

|

ユーザーは詳細ダッシュボードにアクセスできます。

|

|

クライアントの無効化(Disable Clients)

|

ユーザーは [無効なクライアント(Disabled Clients)] ページにアクセスできます。

|

|

不明ユーザーの識別(Identify Unknown Users)

|

ユーザーは [不明ユーザーの識別(Identify Unknown Users)] ページにアクセスできます。

|

|

インシデントアラームイベントへのアクセス(Incidents Alarms Events Access)

|

ユーザーはインシデントアラームイベントにアクセスできます。

|

|

最新の設定監査レポート(Latest Config Audit Report)

|

ユーザーは最新の設定監査レポートを表示できます。

|

|

Lync モニタリングアクセス(Lync Monitoring Access)

|

ユーザーは [Lync モニタリング(Lync monitoring)] ページにアクセスして表示できます。

|

|

モニター アクセス ポイント

|

ユーザーは [アクセスポイントのモニター(Monitor Access Points)] ページを表示できます。

|

|

チョークポイントのモニター

|

ユーザーは [チョークポイントのモニター(Monitor Chokepoints)] ページにアクセスできます。

|

|

クライアントのモニター(Monitor Clients)

|

ユーザーは [クライアントのモニター(Monitor Clients)] ページにアクセスできます。

|

|

イーサネットスイッチのモニター(Monitor Ethernet Switches)

|

ユーザーはイーサネットインターフェイス、VLAN スイッチポート、およびイーサネットスイッチの VLAN トランクをモニターできます。

|

|

干渉源のモニター(Monitor Interferers)

|

ユーザーは [干渉源のモニター(Monitor Interferers)] ページにアクセスできます。

|

|

[モニター(Monitor)] [メディアストリーム(Media Streams)]

|

ユーザーは名前、開始アドレスと終了アドレス、最大帯域幅、動作ステータス、平均パケットサイズ、RRC の更新、優先度、違反など、メディアストリームの設定情報をモニターできます。

|

|

モバイルデバイスのモニター(Monitor Mobility Devices)

|

ユーザーはモビリティ統計情報、モビリティレスポンダの統計情報、モビリティイニシエータの統計情報などのモビリティグループのイベントをモニターできます。

|

|

モニターのセキュリティ

|

ユーザーは RADIUS 認証、RADIUS アカウンティング、管理フレーム保護、不正 AP ルール、ゲストユーザーなど、コントローラのセキュリティ情報をモニターできます。

|

|

Spectrum Expert のモニター(Monitor Spectrum Experts)

|

ユーザーは Spectrum Expert をモニターできます。

|

|

タグのモニター

|

ユーザーはタグをモニターできます。

|

|

サードパーティ製コントローラおよびアクセスポイントのモニター(Monitor Third Party Controllers and Access Point)

|

ユーザーは [サードパーティ製コントローラとアクセスポイントのモニター(Monitor Third Party Controllers and Access Point)] ページにアクセスできます。

|

|

WiFi TDOA レシーバのモニター

|

ユーザーは [WiFi TDoAレシーバのモニター(Monitor WiFi TDOA Receivers)] ページにアクセスできます。

|

|

モニタリング ポリシー

|

ユーザーは最も使用されたルールを特定し、特定のルールをトラブルシューティングして、選択したルールのヒットを確認できます。

|

|

ネットワーク トポロジ(Network Topology)

|

ユーザーはネットワークトポロジマップを起動し、マップ内のデバイスとリンクを表示できます。

|

|

パケットキャプチャアクセス(Packet Capture Access)

|

ユーザーは NAM およびサポートされているルータのパケットキャプチャを開始できます。

|

|

パフォーマンス ダッシュボードへのアクセス(Performance Dashboard Access)

|

ユーザーはパフォーマンス ダッシュボードにアクセスできます。

|

|

PfR モニタリングアクセス(PfR Monitoring Access)

|

ユーザーは [PfR モニタリング(PfR Monitoring)] ページにアクセスして表示できます。

|

|

RRM ダッシュボード

|

ユーザーは RRM ダッシュボードページにアクセスできます。

|

|

クライアントの削除(Remove Clients)

|

ユーザーは [クライアントの削除(Remove Clients)] ページにアクセスできます。

|

|

サービス状態へのアクセス(Service Health Access)

|

ユーザーは [サービスの状態(Service Health Access)] ページにアクセスして表示できます。

|

|

サイト可視性へのアクセス(Site Visibility Access)

|

ユーザーはサイトの可視性にアクセスできます。

|

|

クライアントの追跡(Track Clients)

|

ユーザーは [クライアントの追跡(Track Clients)] ページにアクセスできます。

|

|

セキュリティインデックスの問題の表示(View Security Index Issues)

|

ユーザーは [セキュリティインデックスの問題(Security Index Issues)] ページにアクセスできます。

|

|

音声診断(Voice Diagnostics)

|

ユーザーは音声診断情報にアクセスできます。

|

|

ワイヤレスダッシュボードへのアクセス(Wireless Dashboard Access)

|

ユーザーはワイヤレスダッシュボードを表示できます。

|

|

オペレーションセンタータスク(Operations Center Tasks)

|

[サーバーの管理とモニター(Manage and Monitor Servers)] ページでの管理者権限(Administrative privileges under Manage and Monitor Servers page)

|

M&M ページでサーバーの追加/削除/編集/アクティブ化/非アクティブ化などの管理タスクを実行できます。

|

|

NBI 読み取りアクセス権だけを持つユーザーがレポートおよびダッシュレットを使用できます。

|

レポートを生成し、すべてのダッシュレットに入力できるよう、NBI 読み取りアクセス権を持つユーザー向けにこのオプションを有効にします。

|

|

[サーバーの管理とモニター(Manage and Monitor Servers)] ページへのアクセス(Manage and Monitor Servers Page Access)

|

[サーバーの管理とモニター(Manage & Monitor Servers)] ページにアクセスできます。

|

|

プラグアンドプレイの設定(Plug n Play Configuration)

|

PnP 展開履歴への読み取りアクセス(PnP Deploy History Read Access)

|

ユーザーはプロビジョニング済みのデバイスのステータスを読み取ることができます。

|

|

PnP 展開履歴への読み取り/書き込みアクセス(PnP Deploy History Read-Write Access)

|

ユーザーはプロビジョニング済みデバイスで操作の読み取りおよび削除を実行できます。

|

|

PnP ユーザー設定への読み取りアクセス

|

ユーザーはプラグアンドプレイのユーザー設定を表示できます。

|

|

PnP ユーザー設定への読み取り/書き込みアクセス(PnP Preferences Read-Write Access)

|

ユーザーはプラグアンドプレイのユーザー設定を編集できます。

|

|

PnP プロファイル展開への読み取りアクセス(PnP Profile Deploy Read Access)

|

ユーザーはプラグアンドプレイのプロビジョニング プロファイルを表示できます。

|

|

PnP プロファイル展開への読み取り/書き込みアクセス(PnP Profile Deploy Read-Write Access)

|

ユーザーはプラグアンドプレイのプロビジョニング プロファイルを作成、変更、削除できます。

|

|

PnP プロファイルへの読み取りアクセス(PnP Profile Read Access)

|

ユーザーはプラグアンドプレイのプロファイルを表示できます。

|

|

PnP プロファイルへの読み取り/書き込みアクセス(PnP Profile Read-Write Access)

|

ユーザーはプラグアンドプレイのプロファイルを作成、削除、変更できます。

|

|

WorkflowsReadWriteAccess

|

ユーザーはシスコの IOS スイッチおよびアクセスデバイスを設定できます。

|

|

製品使用状況レポート

|

製品のフィードバック

|

ユーザーは [フィードバック(Help Us Improve)] ページにアクセスできます。

|

|

レポート

|

Autonomous AP レポート

|

ユーザーは新しい自律型 AP レポートを作成できます。

|

|

読み取り専用自律型 AP レポート(Autonomous AP Reports Read Only)

|

ユーザーは自律型 AP レポートを表示できます。

|

|

CleanAir レポート

|

ユーザーは新しい CleanAir レポートを作成できます。

|

|

読み取り専用 CleanAir レポート(CleanAir Reports Read Only)

|

ユーザーは CleanAir レポートを表示できます。

|

|

クライアント レポート

|

ユーザーはクライアントレポートを作成できます

|

|

読み取り専用クライアントレポート(Client Reports Read Only)

|

ユーザーはクライアントレポートを表示できます。

|

|

コンプライアンス レポート

|

ユーザーは設定監査、ネットワーク一の不一致、PCI DSS 詳細レポートおよび PCI DSS サマリーレポート、PSIRT 詳細レポートおよび PSIRT サマリーレポートをカスタマイズできます。

|

|

読み取り専用コンプライアンスレポート(Compliance Reports Read Only)

|

ユーザーは設定監査、ネットワーク一の不一致、PCI DSS 詳細レポートおよび PCI DSS サマリーレポート、PSIRT 詳細レポートおよび PSIRT サマリーレポートを表示できます。

|

|

コンテキスト認識型レポート(Context Aware Reports)

|

ユーザーはコンテキスト認識型/ロケーション固有のレポートを実行できます。

|

|

読み取り専用コンテキスト認識型レポート(Context Aware Reports Read Only)

|

ユーザーはコンテキスト認識型/ロケーション固有のレポートを実行できます。

|

|

カスタムコンポジットレポート(Custom Composite Report)

|

ユーザーは 2 つ以上(最大 5 つのレポート)の既存のレポートテンプレートを使用して「カスタム」レポートを単一レポートに作成できます。

|

|

カスタム NetFlow レポート(Custom NetFlow Reports)

|

ユーザーは NetFlow カスタムレポートにアクセスできます。

|

|

読み取り専用 NetFlow カスタムレポート

|

ユーザーは NetFlow カスタム レポートを表示できます。

|

|

デバイス レポート

|

ユーザーはデバイスに関連する特定のレポートのモニタリングに固有のレポートを実行できます。

|

|

読み取り専用デバイスレポート(Device Reports Read Only)

|

ユーザーは生成されたデバイスレポートを読むことができます。

|

|

ゲスト レポート

|

ユーザーはゲストレポートを作成できます。

|

|

読み取り専用ゲストレポート(Guest Reports Read Only)

|

ユーザーはゲストレポートを表示できます。

|

|

MSAP レポート

|

ユーザーはモバイルコンシェルジュのレポートを実行できます。

|

|

読み取り専用 MSAP レポート(MSAP Reports Read Only)

|

ユーザーはモバイルコンシェルジュのレポートを実行できます。

|

|

メッシュレポート(Mesh Reports)

|

ユーザーはメッシュレポートを作成できます。

|

|

読み取り専用メッシュレポート(Mesh Reports Read Only)

|

ユーザーはメッシュレポートを表示できます。

|

|

Network Summary レポート

|

ユーザーはネットワーク サマリー レポートを作成および実行できます。

|

|

読み取り専用ネットワーク サマリー レポート(Network Summary Reports Read Only)

|

ユーザーはすべてのサマリーレポートを表示できます。

|

|

パフォーマンス レポート

|

ユーザーはパフォーマンスレポートを作成できます。

|

|

読み取り専用パフォーマンスレポート(Performance Reports Read Only)

|

ユーザーはパフォーマンスレポートを表示できます。

|

|

Raw NetFlow レポート

|

ユーザーは NetFlow レポートを表示できます。

|

|

読み取り専用 Raw NetFlow レポート(Raw NetFlow Reports Read Only)

|

ユーザーは Raw NetFlow レポートを表示できます。

|

|

レポート ラウンチ パッド

|

ユーザーは [レポート(Report)] ページにアクセスできます。

|

|

レポート実行履歴(Report Run History)

|

ユーザーはレポート履歴を表示できます。

|

|

レポートリストの実行(Run Reports List)

|

ユーザーはレポートを実行できます。

|

|

保存済みレポートリスト(Saved Reports List)

|

ユーザーはレポートを保存できます。

|

|

読み取り専用保存済みレポートリスト(Saved Reports List Read Only)

|

ユーザーは保存済みレポートを表示できます。

|

|

セキュリティ レポート

|

ユーザーはセキュリティレポートを作成できます。

|

|

読み取り専用セキュリティレポート(Security Reports Read Only)

|

ユーザーは不正な AP、WIPS などに関連するワイヤレス セキュリティ レポートを表示できます。

|

|

仮想ドメインリスト(Virtual Domains List)

|

ユーザーは仮想ドメインの関連のレポートを作成できます。

|

|

音声監査レポート(Voice Audit Report)

|

ユーザーは仮想ドメインの関連のレポートを作成できます。

|

|

ソフトウェア イメージの管理

|

ソフトウェアイメージ管理サーバーの追加(Add Software Image Management Servers)

|

ユーザーはソフトウェアイメージ管理サーバーを追加できます。

|

|

ソフトウェアイメージのアクセス権限(Software Image Access Privilege)

|

ユーザーは [インベントリ(Inventory)] > [ソフトウェアイメージ(Software Images)] にアクセスできます。

|

|

ソフトウェアイメージの有効化(Software Image Activation)

|

ユーザーはネットワーク内のデバイスを管理するソフトウェアバージョンをアップグレードおよびダウングレードできます。

|

|

ソフトウェアイメージの収集(Software Image Collection)

|

ユーザーは、デバイス、Cisco.com、または URL など、さまざまな場所からイメージを収集できます。

|

|

ソフトウェアイメージの削除(Software Image Delete)

|

ユーザーはプラグアンドプレイのプロファイルに含まれるイメージを除き、[ソフトウェアイメージ(Software Images)] ページからイメージを削除できます。

|

|

ソフトウェアイメージの詳細の表示(Software Image Details View)

|

ユーザーはイメージの詳細を表示できます。

|

|

ソフトウェアイメージの配布(Software Image Distribution)

|

ユーザーはネットワーク内の管理対象デバイスにソフトウェアバージョンを配布できます。

|

|

ソフトウェアイメージ情報の更新(Software Image Info Update)

|

ユーザーは最小 RAM、最小 FLASH、最小ブート ROM のバージョンなど、イメージのプロパティを編集して保存できます。

|

|

ソフトウェアイメージ管理サーバー管理プロトコル(Software Image Management Server-Manage Protocols)

|

ユーザーはプロトコルを管理できます。

|

|

ソフトウェアイメージのユーザー設定の保存(Software Image Preference Save)

|

ユーザーは [ソフトウェアイメージ(Software Images)] ページでユーザー設定のオプションを保存できます。

|

|

推奨ソフトウェアイメージ(Software Image Recommendation)

|

ユーザーは Cisco.com およびローカルリポジトリからイメージを推奨できます。

|

|

ソフトウェアイメージのアップグレード分析(Software Image Upgrade Analysis)

|

ユーザーはソフトウェアイメージを分析して、ソフトウェアのアップグレードを実行する前に、ハードウェアのアップグレード(該当する場合はブート ROM、フラッシュメモリ、RAM、ブートフラッシュ)が必要かどうかを判断できます。

|

|

ユーザー管理

|

監査証跡

|

ユーザーはユーザーのログインおよびログアウトに関する [監査証跡(Audit trails)] にアクセスできます。

|

|

RADIUS サーバー

|

ユーザーは [RADIUSサーバー(RADIUS Servers)] メニューにアクセスできます。

|

|

SSO サーバー AAA モード(SSO Server AAA Mode)

|

ユーザーは [AAA] メニューにアクセスできます。

|

|

SSO サーバー

|

ユーザーは [SSO] メニューにアクセスできます。

|

|

TACACS+ サーバー

|

ユーザーは [TACACS+サーバー(TACACS+ Servers)] メニューにアクセスできます。

|

|

ユーザーとグループ

|

ユーザーは [ユーザーとグループ(Users and Groups)] メニューにアクセスできます。

|

|

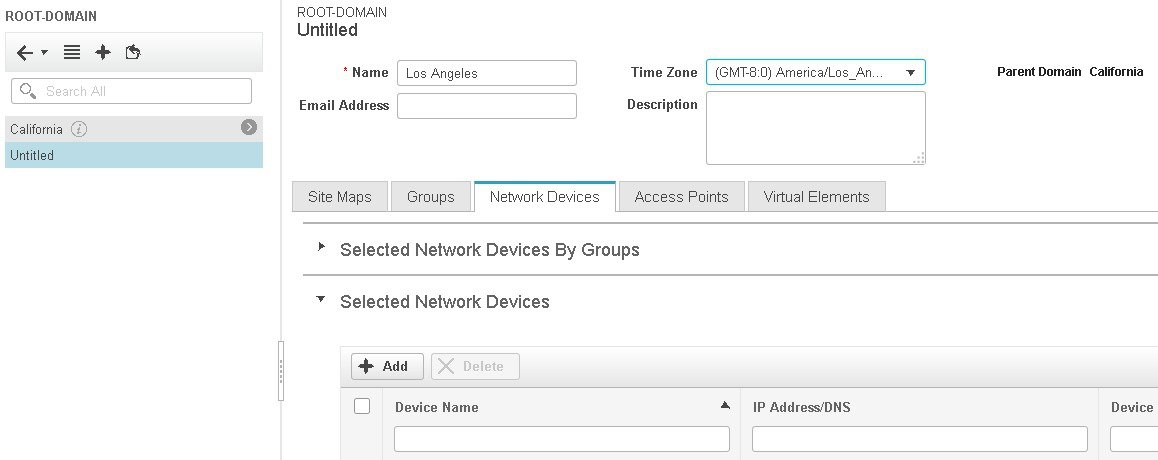

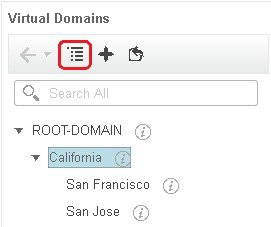

仮想ドメイン管理(Virtual Domain Management)

|

ユーザーは [仮想ドメイン管理(Virtual Domain Management)] メニューにアクセスできます。

|

|

[仮想要素(Virtual Elements)] タブへのアクセス(Virtual Elements Tab Access)

|

仮想ドメインを作成、またはメンバーを仮想ドメインにメンバーを追加する場合、ユーザーは [仮想要素(Virtual Elements)] タブにアクセスすることができ、仮想要素(データセンター、クラスタ、ホスト)を仮想ドメインに追加できます。

|

|

オンラインヘルプの表示(View Online Help)

|

OnlineHelp

|

ユーザーは Prime Infrastructure のオンラインヘルプにアクセスできます。

|

フィードバック

フィードバック