強制モードの VRF

Cisco ACI リリース 6.1(2)以降、VRF は強制モードで構成できます。リモート VXLAN EVPN ファブリックからアドバタイズされたエンドポイントとプレフィックスは、エンドポイント セキュリティ グループ オブジェクト (ESG)

によって表されるエンドポイントグループに分類できます。異なる ESG に属するエンドポイント間の通信を有効にするには、コントラクトを通じて表されるポリシーを設定する必要があります。

次のセクションでは、enforced モードでVRFを設定するために必要なさまざまなビルディング ブロックについて説明します。

Cisco ACIリリース 6.1(4)以降、リモート SGT 値はドメイン間で伝送されます。Cisco ACIボーダーゲートウェイでは、リモートVXLAN EVPN ファブリックからアドバタイズされたエンドポイントと外部プレフィックスを分類する必要はありません。

エンドポイント セキュリティ グループ エンドポイント セキュリティ グループ(ESG)は、Cisco ACI のネットワーク セキュリティ コンポーネントです。これは、物理または仮想ネットワークエンドポイントの収集を含む論理エンティティです。ESG はどのエンドポイントが ESG

に属するかを定義する特定の一致基準を持つセキュリティ コンストラクトであり、コントラクトまたはポリシーを使用してセキュリティ基準を定義します。管理者は契約を使用して、許可されているプロトコルとポートを含む ESG 間をパス可能なトラフィックの種類を選択します。

コントラクトは、アクセスコントロールリスト(ACL)に相当する Cisco ACI です。端末セキュリティ グループ(ESGs)は、コントラクト規則に従う場合に限り、他の ESG と通信できます。契約を使用して、許可されているプロトコルとポートを含む

ESG 間をパス可能なトラフィックの種類を選択することができます。ESG は、コントラクトのプロバイダー、コンシューマー、またはプロバイダーとコンシューマーの両方になることができ、複数のコントラクトを同時に使用できます。複数の ESG が優先グループに属する他の

ESG と自由に通話できるように、ESG は優先グループに属することもできます。

一致基準は、関連付けられた VRF インスタンスのブリッジドメインにまたがる IPv4 または IPv6 アドレス、またはエンドポイント MAC アドレスに関連付けられたタグなどの属性に基づく ESG セレクタと呼ばれます。異なる ESG に属するエンドポイント間の通信を有効にするには、ESG

間のコントラクトを構成する必要があります。Cisco ACI ファブリックの外部にあるデバイスと通信するには、L3Out 外部 EPG(l3extInstP )と ESG の間のコントラクトを構成する必要があります。EPG セレクタ、 IP サブネットセレクタ、タグ セレクタなどのセレクタのいずれかを使用して、L3Out 接続を通じて学習した ACI ファブリック内と外部ネットワーク プレフィックスを分類できます。

Cisco APIC で使用可能な既存のセレクタの詳細については、Cisco APIC セキュリティ構成ガイド リリース 6.1(x)の エンドポイント セキュリティ グループ セクションを参照してください。

Cisco ACIからポリシー非認識リモートVXLAN EVPN への活用例

Cisco ACI は、構成されているさまざまなセレクタに基づいて、着信トラフィックを ESG に分類します。これらのセレクタは、さまざまなマッチング基準を使用し、各 ESG の下に構成されます。

Cisco ACIリリース 6.1(2)以降、リモートVXLAN EVPN ファブリックから学習したエンドポイントと外部接続先を分類するための 2 つの新しいセレクタが追加されました。

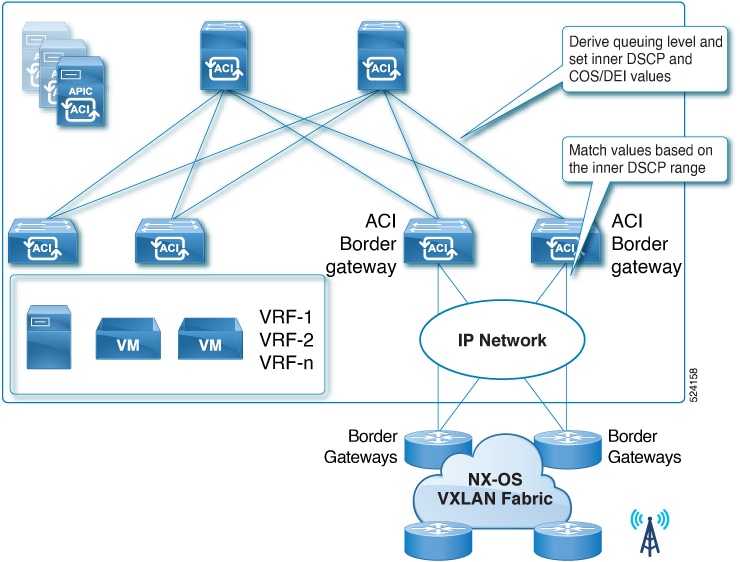

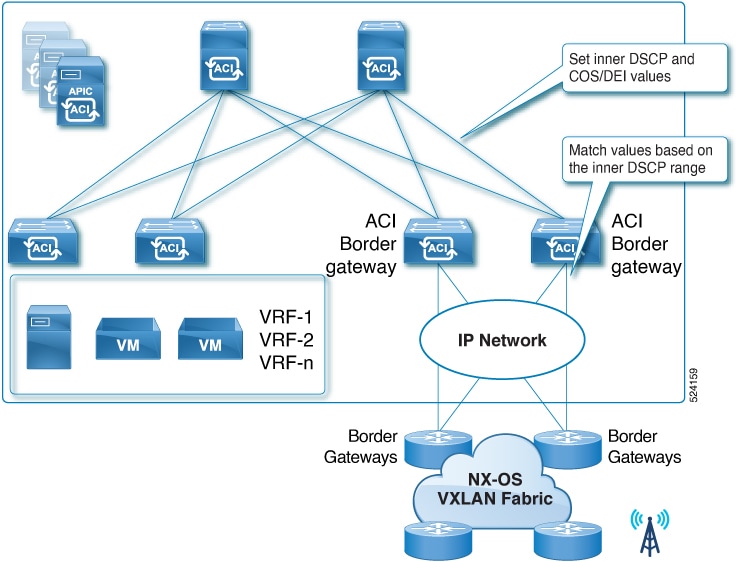

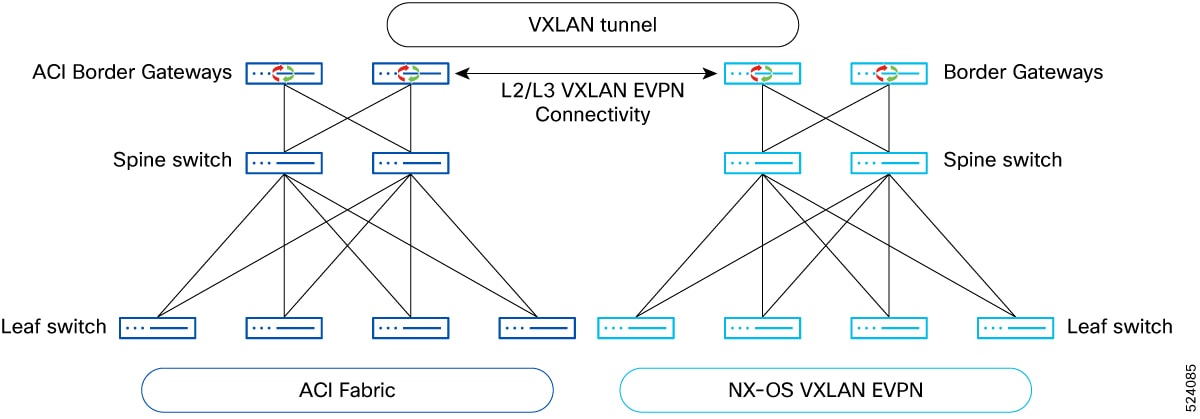

図 3. [Cisco ACI] からポリシー非認識 VXLAN EVPN オプションへ

[外部サブネット セレクタ(External Subnet Selector)] Cisco APICリリース 6.1(2)および 6.1(3)では、これはACI VXLAN ボーダー ゲートウェイ(BGW)の VXLAN 外部サブネット セレクタと呼ばれていました。Cisco APICリリース 6.1(4)以降、これは通常の

L3Out サブネットに使用できる汎用の外部サブネット セレクタとして機能拡張されています。

このセレクタは、別のファブリックからACIボーダーゲートウェイノードで受信される EVPN タイプ 5 ルートと一致します。照合は、最長プレフィックス マッチ(LPM)方式で行われます。

6.1(4)以降、このセレクタは、ボーダー ゲートウェイなしで通常の L3Out を通じて学習した外部プレフィックスともマッチします。これは、L3Out 外部 EPG の下で「外部 EPG の外部サブネット」スコープを持つ L3Out 外部サブネットの代わりに使用できます。

外部サブネット セレクタの下の「共有」フラグは、コントラクトを通じて接続された他の VRF への ESG およびプレフィックスのマッピングをリークするために使用されます。これは、L3Out 外部サブネットの場合の「共有インポート セキュリティ

サブネット」スコープに相当します。このフラグはセキュリティ情報のみをリークし、実際のルート リークはVRFレベルで個別に設定する必要があることに注意してください。

(注)

デフォルト ルート(0.0.0.0:0 または 000)を外部サブネット セレクタとして構成することはできません。回避策としては、 0.0.0.0/1 と 128.0.0.0/1 または 0::0/1 と 8000::/1 はすべてに一致するために使用できます。

詳細については、 外部サブネット セレクタ を参照してください。

VXLAN ストレッチされたブリッジ ドメイン セレクタ このセレクタを活用、リモート VXLAN ファブリックから学習した特定のストレッチ ブリッジ ドメインに関連付けられているすべての L2 MAC アドレスを対応する ESG に分類します。このセレクタは、VXLAN ストレッチのブリッジ ドメイン用にのみ構成できます。このブリッジドメインに属するすべてのリモート

ファブリックからのエンドポイントは、同じ ESG の一部として分類されます。

詳細については、 VXLAN ストレッチ ブリッジ ドメイン セレクタ を参照してください。

リモート エンドポイント サブネットの分類 ポリシー非認識 VXLAN EVPN ファブリックの場合、既存の IP サブネットセレクタを使用して、リモート VXLAN EVPN ファブリックでのみローカルに定義されている(つまり、 ACI および VXLAN EVPN ドメイン間で拡張されていない)

IP サブネットのエンドポイント(接続されたホスト)部分を分類できます。

(注)

これは、 VXLAN 外部サブネット セレクタとは異なり、つまり、正確に一致するプレフィックスのみを使用してリモート DC サブネットを分類できます。スーパーネットをカバーするプレフィックスは実現できません。

既存の MAC タグ セレクタまたは IP タグ セレクタを使用して、特定の L2 MAC アドレスと特定の L3 IP アドレスをリモート VXLAN ファブリックから ESG に分類できます。

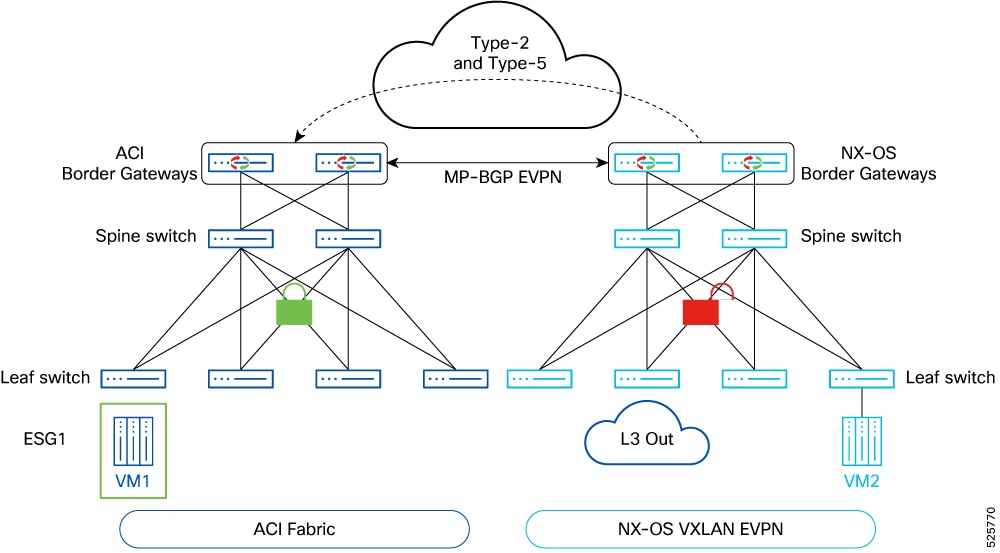

Cisco ACI からポリシー認識 VXLAN EVPN への活用例(Cisco ACIリリース 6.1(4)以降)

ACI リリース 6.1(4)および NX-OSリリース 10.5(3)からサポートされているこの最初の使用例では、Cisco ACI ドメインはポリシー認識リモート VXLAN EVPN ドメインに接続されます。ACI ボーダー ゲートウェイと

NX-OS ボーダー ゲートウェイ間の EVPN コントロール プレーンは、各ドメインで定義されたセキュリティ グループを識別するタグを伝送するように強化されました。これは、内部リソースと外部リソースの両方の分類が、各ドメイン内で独立して実行されることを意味します。

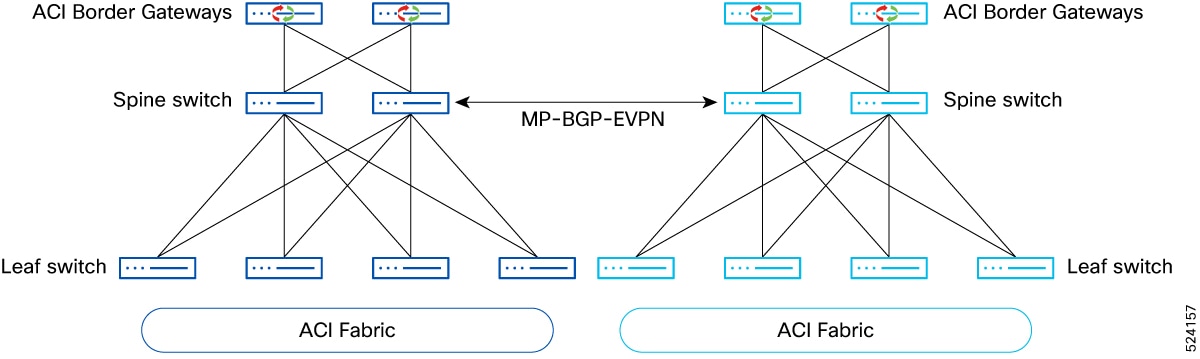

図 4. [Cisco ACI] からポリシー対応 VXLAN EVPN オプションへ

[セキュリティ グループ タグ(SGT)(Security Group Tag (SGT))] セキュリティ グループ タグ(SGT)は、属性/セレクタに基づいて分類される物理または仮想ネットワーク エンドポイントおよび外部情報技術の収集を含む論理エンティティの識別子(セキュリティ グループ)です。ACI リリース 6.1(4)以降、 ACIドメインと

VXLAN EVPN ドメイン間の EVPN コントロール プレーンを介して SGT 値を伝送する新しい機能が導入されています。ポリシー認識リモート EVPN ファブリックでは、このリモート SGT は必須の構成です。

これは、リモート VXLAN EVPN ドメインがポリシー対応であり、 ACI ボーダー ゲートウェイとリモート NX-OS ボーダー ゲートウェイ間の EVPN コントロール プレーンがポリシー情報を伝送できる場合に必要な構成です。リモート

SGT 値は、Cisco APICで Cisco ACI ファブリックでローカルに定義されたすべての ESG に関連付ける必要があります。これは、リモート VXLAN EVPN ドメインでそれらのセキュリティ グループを識別するために使用される

SGT を表すためです。

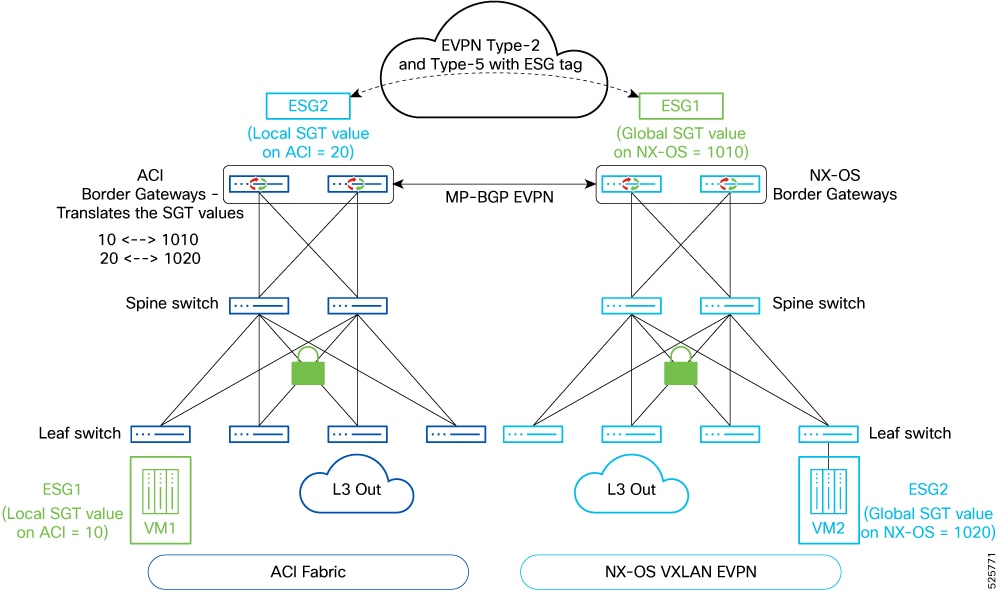

リモート セキュリティ グループ タグの使用方法を理解するために、前の図のシナリオを考えてみましょう [Cisco ACI] からポリシー対応 VXLAN EVPN オプションへ 。ESG1 は、ローカルの内部技術情報や外部技術情報を分類するために ACI ファブリックでローカルに定義され、 APIC によって SGT 値(この特定の例では 10)が割り当てられます。これは、ACI ドメインでローカルに重要です。ACI

ボーダー ゲートウェイがリモート VXLAN EVPN ドメインに向けた ESG1 の一部としてプレフィックスをアドバタイズする場合、最初にローカル値 10 をリモート VXLAN EVPN ドメインへ ESG1 と識別するグローバルに重要なリモート SGT 値(1010)へ翻訳します。同様に、ローカルの内部技術情報や外部リソースを分類するために VXLAN EVPN ドメインで ESG2 グループが定義されると、グローバル

SGT 値(1020)が割り当てられます。この値は、NX- OS ボーダー ゲートウェイによって ACI ドメインに ESG2 プレフィックスをアドバタイズするために使用されます。ACIボーダー ゲートウェイがそれらを受信すると、そのリモート

SGT 値を ACI ドメイン内の ESG2 グループを識別するローカル SGT 値(20)に変換します。その後、ESG1 と ESG2 間の通信を制御するために、グローバル セキュリティ ポリシーをプロビジョニングする必要があります。

(注)

[Cisco ACI] からポリシー対応 VXLAN EVPN オプションへ 図の中の例は、2 つの異なるセキュリティ グループが各ドメイン内で定義されているシナリオを示していますが、2 つのドメイン間でセキュリティ グループを機能的に拡張することもできます。このような場合、同じ ESG 名がそのようなグループを識別し、Cisco

ACI および VXLAN EVPN ドメイン内のリソースを分類するために使用されます。 ACI ローカル SGT 値とリモート SGT 値間の単一の変換は ACI ボーダー ゲートウェイによって実行されます。

リモート EVPN ファブリックの場合、ACI ファブリックのどの ESG にもマッピングされていない SGT タグは、値 12 として分類されます。これはデフォルトのドロップクラスです。このタグは、リモート EVPN ファブリックからのエンドポイントとプレフィックスの両方に適用できます。リモート SGT のない ESG に属するエンドポイントとプレフィックスの場合、 ACI

はタグ値 0 のタグをリモート EVPN ファブリックにアドバタイズします。0 は、NX OSベースの EVPN ファブリックのドロップ SGT タグのデフォルト値です。

[VXLAN EVPN ルート マップ(VXLAN EVPN Route-Maps)]

Cisco ACI リリース 6.1(2)以降、 ACI ボーダー ゲートウェイ機能は、拡張された VRF で構成できる VRF レベルのルート マップをサポートします。これらのルート マップは、ボーダー ゲートウェイ セットに関連付けられているすべてのリモート

ファブリックに適用できます。ルート マップの set ルールは、ルート制御プロファイル ポリシーとアクション ルール プロファイルで構成されます。一致基準に基づく [許可(Permit)] または [拒否(Deny)] ステートメントを指定します。

リモート EVPN ファブリックにインポートまたはエクスポートできるルートを制御できます。インバウンド ルート マップは、タイプ 5 およびタイプ 2 ルートのIP部分に適用されます。タイプ 2 の MAC ルートは影響を受けず、 IP インポート

ステータスに関係なくインポートされます。

発信ルート マップは、タイプ 5 ルートにのみ適用されます。

アウトバウンドおよびインバウンドのルートマップを GUI を使用して VRF ストレッチでの VXLAN の構成 使用して指定します。

ルート マップの構成方法の詳細については、 GUI を使用した VRF でのルート制御ポリシーの構成 を参照してください。

(注)

この構成は、オプションです。インポート ルート マップを構成しない場合、リモートVXLAN EVPN ファブリックから受信したすべてのルートが受け入れられます。エクスポート ルート マップを構成しない場合、すべてのローカル ブリッジドメインサブネットと外部ルートがリモート

VXLAN EVPN ファブリックにアドバタイズされます。このためには、ブリッジ ドメイン サブネットの [外部にアドバタイズ(Advertised Externally)] フラグをが有効になっていることを確認する必要があります。

次に、インバウンドルート マップとアウトバウンドルート マップの両方でサポートされている match 句と set 句のリストを示します。

[Cisco ACI Border Gateway のスイッチド ポート アナライザ( SPAN )] Switched Port Analyzer(SPAN; スイッチド ポート アナライザ)は、効率な高性能トラフィック モニタリング システムです。これは、送信元ポートまたは、VLAN から宛て先ポートまでトラフィックの指示またはミラーをします。Encapsulated

Remote SPAN (ERSPAN)は、キャプチャされたすべてのトラフィックに Generic Routing カプセル化 (GRE)を提供し、レイヤ 3 ドメイン全体に拡張できます。

ACI ボーダー ゲートウェイでは、次の SPAN 機能がサポートされています:

ローカル スパンはボーダーゲートウェイで構成する必要があります。ここで、送信元をインフラ L3Out インターフェイス、接続先をボーダーゲートウェイの別のポートとして構成します。

インフラ L3Out インターフェイスの ERSPAN モニタリング セッションは、入力通信と出力通信の両方のモニタリングをサポートします。モニタリングはポート レベルでのみ機能するため、フィルタリングはサポートされていません。

ボーダーゲートウェイでのファブリック インターフェイスの ERSPAN モニタリング セッションは、入力通信と出力通信の両方のモニタリングをサポートします。モニタリングはポート レベルでのみ機能するため、フィルタリングはサポートされていません。

オンドロップ SPAN のサポートは有効になっています。

Cisco ACIリリース 6.1(4)以降、ERSPAN のサポートが有効になり、接続先 ERSPAN がリモート VXLAN ファブリックに展開されます。ローカル ERSPAN は Cisco ACI で使用でき、接続先 ERSPAN はリモート

VXLAN ファブリックで使用できます。

次の ERSPAN ガイドラインは、 ACIボーダーゲートウェイの ERSPAN セッションに適用されます。

ERSPAN 接続先 IP は、Cisco ACI ブリッジドメイン EPG から構成する必要があります。これにより、リモート VXLAN NX-OS ファブリックの接続されたエンドポイントがマッピングされます。

リモート VXLAN ファブリックのプレフィックス サブネットを介して接続先 IP にアクセスできない、NX-OS L3Out の背後にある ERSPAN 接続先 IP は、サポートされていません。

ESG EP プレフィックスは ERSPAN 接続先として構成できません。

ERSPAN 送信元 IP は、タグを使用してリモート VXLAN ボーダーゲートウェイに存在する必要があります。

VXLAN プレフィックスの接続先への ERSPAN トラフィックのスムーズなフローを確保するには、リモート VXLAN サイト上の ERSPAN 送信元 IP と ERSPAN 接続先 IP の間に契約が存在する必要があります。

が EPG ブリッジドメインを ERSPAN 接続先として使用するようにするには、ブリッジドメインをリモート VXLAN NX-OS ファブリックから ACI ファブリックに拡張する必要があります。

ERSPAN トラフィックを確認する前に、EP の移動が正常に完了したことを確認してください。

フィードバック

フィードバック