ACI ファブリックのリモート リーフ スイッチについて

ACI ファブリックの展開では、ローカルスパインスイッチまたは APIC が接続されていない Cisco ACI リーフスイッチのリモートデータセンタに、ACI サービスと APIC 管理を拡張できます。

リモート リーフ スイッチがファブリックの既存のポッドに追加されます。メインデータセンターに展開されるすべてのポリシーはリモートスイッチで展開され、ポッドに属するローカルリーフスイッチのように動作します。このトポロジでは、すべてのユニキャスト トラフィックはレイヤ 3 上の VXLAN を経由します。レイヤ 2 ブロードキャスト、不明なユニキャスト、マルチキャスト(BUM)メッセージは、WAN を使用するレイヤ 3 マルチキャスト(bidirectional PIM)を使用することなく、 Head End Replication(HER)トンネルを使用して送信されます。スパイン スイッチ プロキシを使用する必要があるすべてのトラフィックは、メイン データセンターに転送されます。

APIC システムは、起動時にリモート リーフ スイッチを検出します。その時点から、ファブリックの一部として APIC で管理できます。

(注) |

|

リリース 4.0(1) でのリモート リーフ スイッチの動作の特性

リリース 4.0(1) 以降、リモート リーフ スイッチの動作には次の特徴があります。

-

spine-proxy からサービスを切り離すことによって WAN 帯域幅の使用量を削減します。

-

PBR:ローカル PBR デバイスまたは vPC の背後にある PBR デバイスでは、ローカル スイッチングはスパイン プロキシに移動せずに使用されます。ピア リモート リーフ上の孤立ポートの PBR デバイスでは、RL-vPC トンネルを使用します。これは、主要 DC へのスパイン リンクが機能しているか否かを問わず該当します。

-

ERSPAN:ピア接続先 EPG では、RL-vPC トンネルが使用されます。ローカルな孤立ポートまたは vPC ポート上の EPG は、宛先 EPG へのローカル スイッチングを使用します。これは、主要 DC へのスパイン リンクが機能しているか否かを問わず該当します。

-

共有サービス:パケットはスパイン プロキシ パスを使用しないため WAN 帯域幅の使用量を削減します。

-

Inter-VRF トラフィックは上流に位置するルータ経由で転送され、スパインには配置されません。

-

この機能強化は、リモート リーフ vPC ペアにのみ適用されます。リモート リーフ ペアを介した通信では、スパイン プロキシは引き続き使用されます。

-

-

spine-proxy に到達不能な場合のリモート リーフ ロケーション内の(ToR グリーニング プロセスを通じた)不明な L3 エンドポイントの解像度。

リリース4.1(2) でのリモート リーフ スイッチ動作の特性

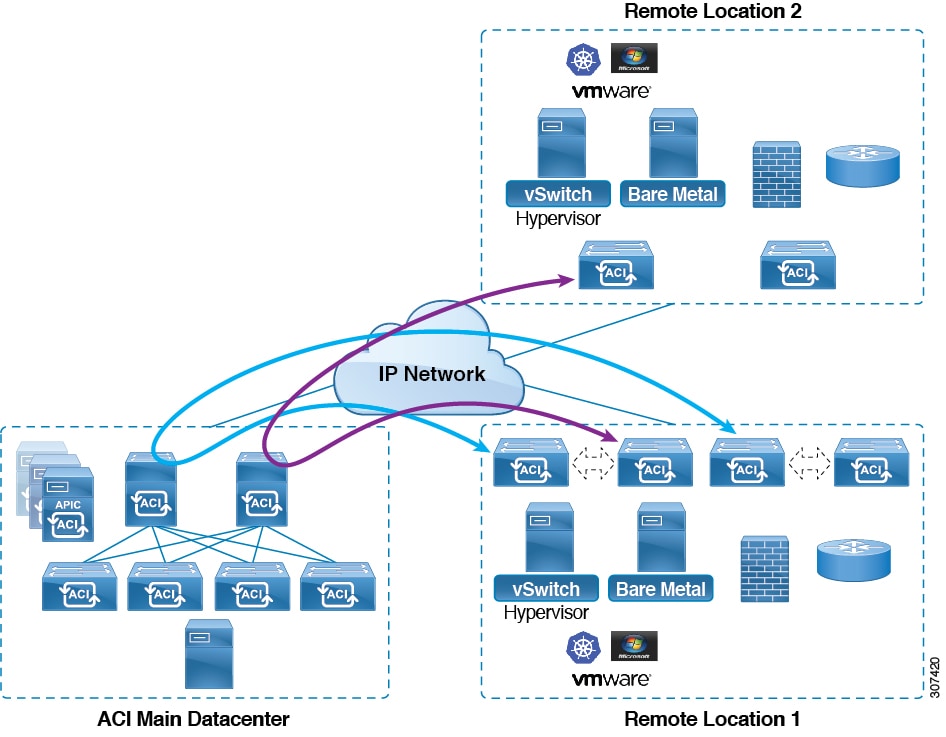

リリース4.1(2) よりも前のリリースでは、次の図に示すように、リモート リーフ ロケーション上のすべてのローカル スイッチング(リモート リーフ vPC ピア内)トラフィックは、物理的または仮想的にエンドポイント間で直接スイッチングされます。

さらに、リリース 4.1(2) よりも前では、次の図に示すように、リモート ロケーション内またはリモート ロケーション間のリモート リーフ スイッチ vPC ペア間のトラフィックは、ACI メイン データ センター ポッドのスパイン スイッチに転送されます。

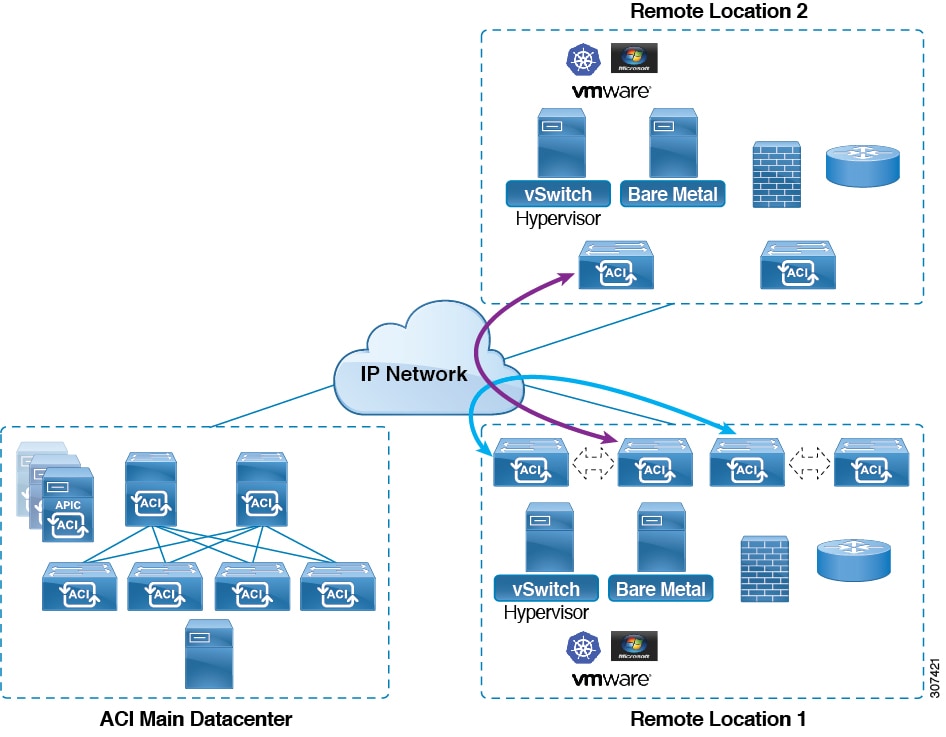

リリース 4.1(2) 以降では、異なるリモート ロケーションにあるリモート リーフ スイッチ間の直接トラフィック転送がサポートされるようになりました。この機能は、次の図に示すように、リモート ロケーション間の接続に一定レベルの冗長性と可用性を提供します。

また、リリース 4.1(2) 以降でも、リモート リーフ スイッチの動作には次の特徴があります。

-

リリース 4.1(2) 以降、ダイレクト トラフィック転送では、シングル ポッド設定内でスパイン スイッチに障害が発生すると、次のようになります。

-

ローカル スイッチングは、上記の「ローカル スイッチング トラフィック:リリース 4.1(2) 以前」に示すように、リモート リーフ スイッチ vPC ピア間の既存および新規のエンドポイント トラフィックに対して機能し続けます。

-

リモート ロケーション間のリモート リーフ スイッチ間のトラフィックの場合:

-

リモート リーフ スイッチからスパイン スイッチへのトンネルがダウンするため、新しいエンドポイント トラフィックは失敗します。リモート リーフ スイッチから、新しいエンドポイントの詳細はスパイン スイッチに同期されないため、同じまたは異なる場所にある他のリモート リーフ スイッチ ペアは、COOP から新しいエンドポイント情報をダウンロードできません。

-

単方向トラフィックの場合、既存のリモート エンドポイントは 300 秒後にエージング アウトするため、そのポイント以降のトラフィックは失敗します。ポッド内のリモート リーフ サイト内(リモート リーフ VPC ペア間)の双方向トラフィックは更新され、引き続き機能します。リモート ロケーション(リモート リーフ スイッチ)への双方向トラフィックは、900 秒のタイムアウト後に COOP によってリモート エンドポイントが期限切れになるため、影響を受けることに注意してください。

-

共有サービス(VRF 間)の場合、同じポッド内の 2 つの異なるリモート ロケーションに接続されたリモート リーフ スイッチに属するエンドポイント間の双方向トラフィックは、リモート リーフ スイッチ COOP エンドポイントのエージアウト時間(900 秒)後に失敗します。これは、リモート リーフ スイッチからスパインへの COOP セッションがこの状況でダウンするためです。ただし、2 つの異なるポッドに接続されたリモート リーフ スイッチに属するエンドポイント間の共有サービス トラフィックは、COOP 高速エージング タイムである 30 秒後に失敗します。

-

スパイン スイッチへの BGP セッションがダウンするため、L3Out 間通信は続行できません。

-

-

-

トラフィックが 1 つのリモート リーフ スイッチから送信され、別のリモート リーフ スイッチ(送信元の vPC ピアではない)に送信されるリモート リーフ直接単方向トラフィックがある場合は、300 秒のリモート エンド ポイント(XR EP)タイムアウトが発生するたびに、ミリ秒単位のトラフィック損失が発生します。

-

ACI Multi-Site 設定を使用したリモート リーフ スイッチでは、スパイン スイッチに障害が発生しても、リモート リーフ スイッチから他のポッドおよびリモート ロケーションへのすべてのトラフィックが継続します。これは、この状況ではトラフィックが代替の使用可能なポッドを通過するためです。

リモート リーフ スイッチの IPN での 10 Mbps 帯域幅のサポート

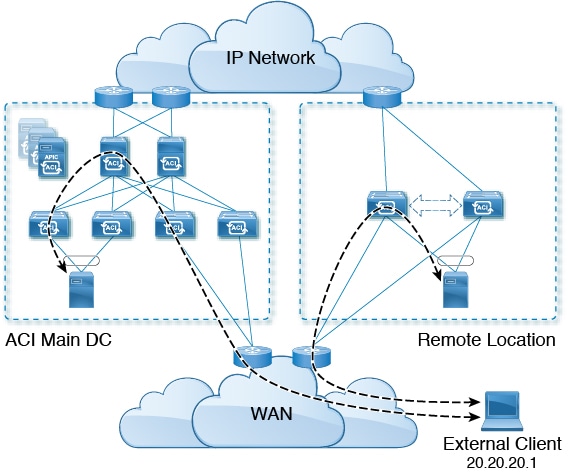

リモート リーフ スイッチからのデータ トラフィックのほとんどがローカルで、ポッド間ネットワーク(IPN)が管理目的でのみ必要な場合があります。このような状況では、100 Mbps の IPN は必要ない場合があります。これらの環境をサポートするために、リリース 4.2(4) 以降、IPN の最小帯域幅として 10 Mbps のサポートが利用可能になりました。

これをサポートするには、次の要件を満たす必要があります。

-

IPN パスは、リモート リーフ スイッチ(アップグレードおよびダウングレード、ディスカバリ、COOP、ポリシー プッシュなどの管理機能)の管理にのみ使用されます。

-

「Cisco APIC GUI を使用した DSCP 変換ポリシーの作成」の項に記載されている情報に基づいて、Cisco ACI データセンターとリモート リーフ スイッチ ペア間のコントロールおよび管理プレーン トラフィックに優先順位を付けるために、QoS 構成を使用して IPN を構成します。

-

[Cisco ACI] データセンターおよびリモート リーフ スイッチからのすべてのトラフィックは、ローカル L3Out を経由します。

-

EPG またはブリッジ ドメインは、リモート リーフ スイッチと ACI メイン データセンター間で拡張されません。

-

アップグレード時間を短縮するには、リモート リーフ スイッチにソフトウェア イメージを事前にダウンロードする必要があります。

次の図に、この機能のグラフィカル表示を示します。

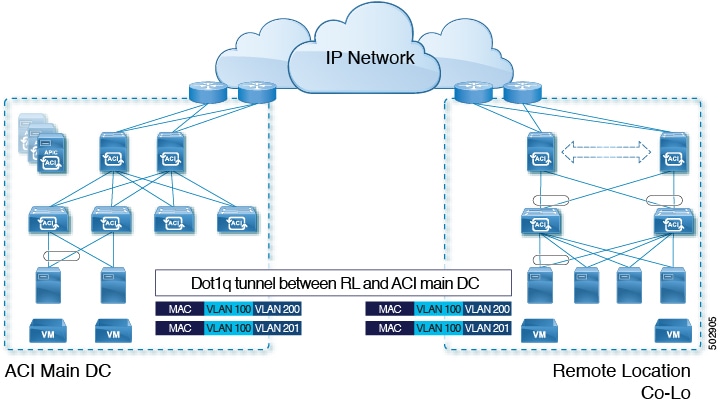

リモート リーフ スイッチでの Dot1q トンネルのサポート

状況によっては、コロケーション プロバイダーが複数のカスタマーをホストしており、各カスタマーがリモート リーフ スイッチ ペアごとに数千の VLAN を使用している場合があります。リリース 4.2(4) 以降では、リモート リーフ スイッチと ACI メイン データセンター間に 802.1Q トンネルを作成するためのサポートを利用できます。これにより、複数の VLAN を単一の 802.1Q トンネルに柔軟にマッピングできるため、EPG の拡張要件が軽減されます。

次の図に、この機能のグラフィカル表示を示します。

[Cisco APIC レイヤ 2 ネットワーク構成ガイド(Cisco APIC Layer 2 Networking Configuration Guide)]の「802.1Q Tunnels」の章に記載されている手順を使用して、リモート リーフ スイッチと ACI メイン データセンター間にこの 802.1Q トンネルを作成します。これは、 [Cisco APIC ドキュメンテーション ランディング ページ(Cisco APIC documentation landing page)]にあります。

ウィザードを使用するか(使用しない場合も)、REST API または NX-OS スタイル CLI を使用して、APIC GUI のリモート リーフ スイッチを構成できます。

![[ARL 図(ARL Diagram)]](/c/dam/en/us/td/i/500001-600000/520001-530000/524001-525000/524759.jpg)

![[ARL 図(ARL Diagram)]](/c/dam/en/us/td/i/500001-600000/520001-530000/524001-525000/524760.jpg)

![[ARL 図(ARL Diagram)]](/c/dam/en/us/td/i/500001-600000/520001-530000/524001-525000/524761.jpg)

フィードバック

フィードバック