VPN モデル

VPN オブジェクト

|

オブジェクト |

[説明(Description)] |

例 |

|---|---|---|

|

VPN |

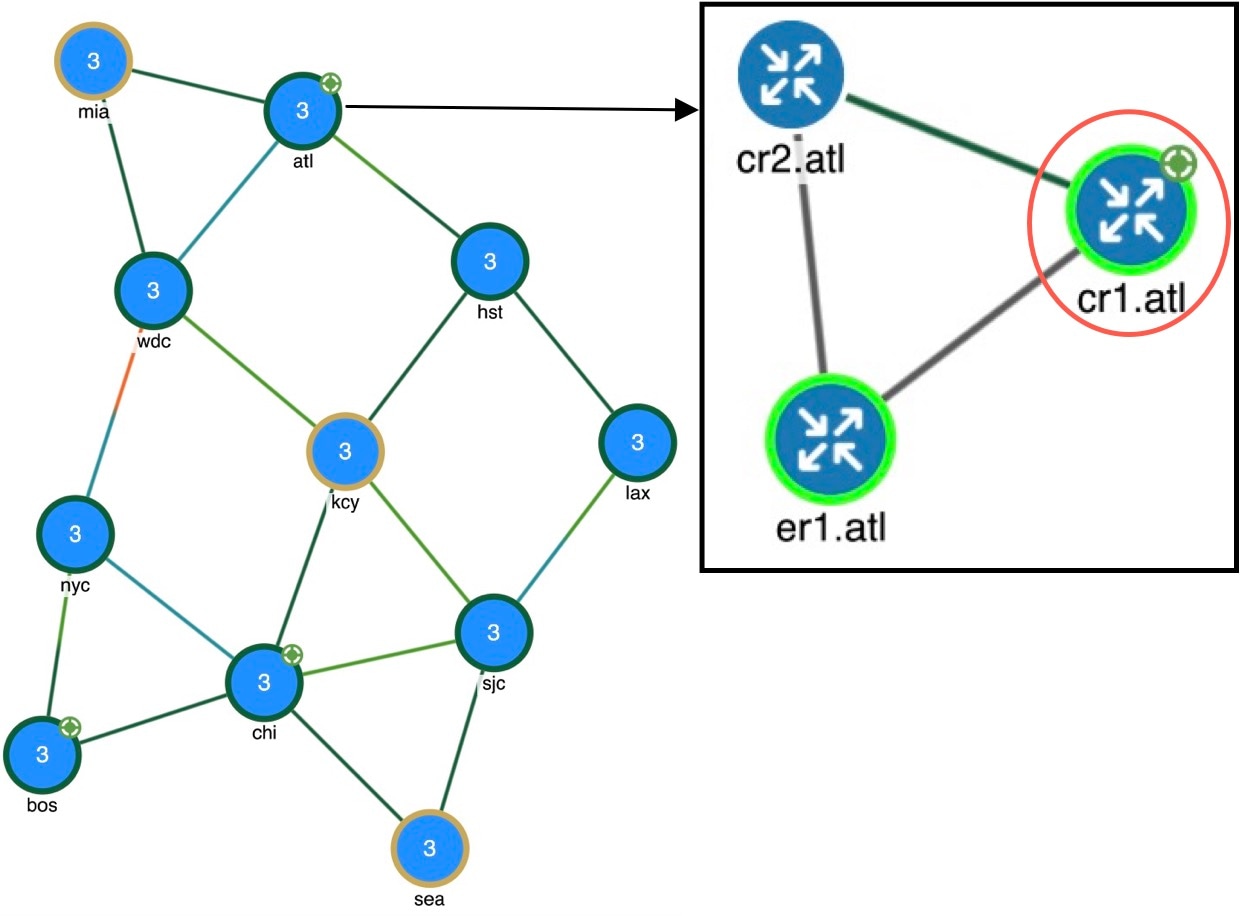

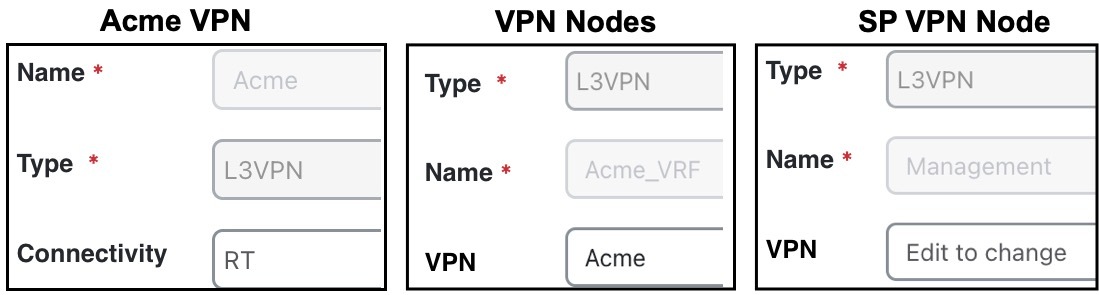

相互にデータを交換できる一連の VPN ノード。 |

|

|

VPN ノード |

VPN 内の接続ポイント。これらは標準ノードに存在し、各ノードには複数の VPN ノードを含めることができます。1 つの VPN ノードは 1 つの VPN にのみ配置できます。 |

|

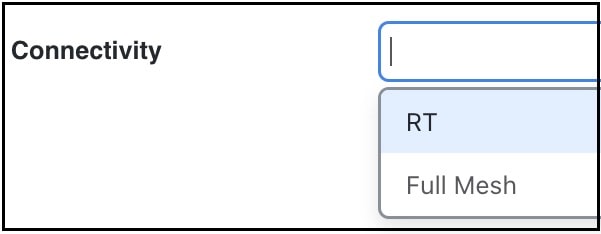

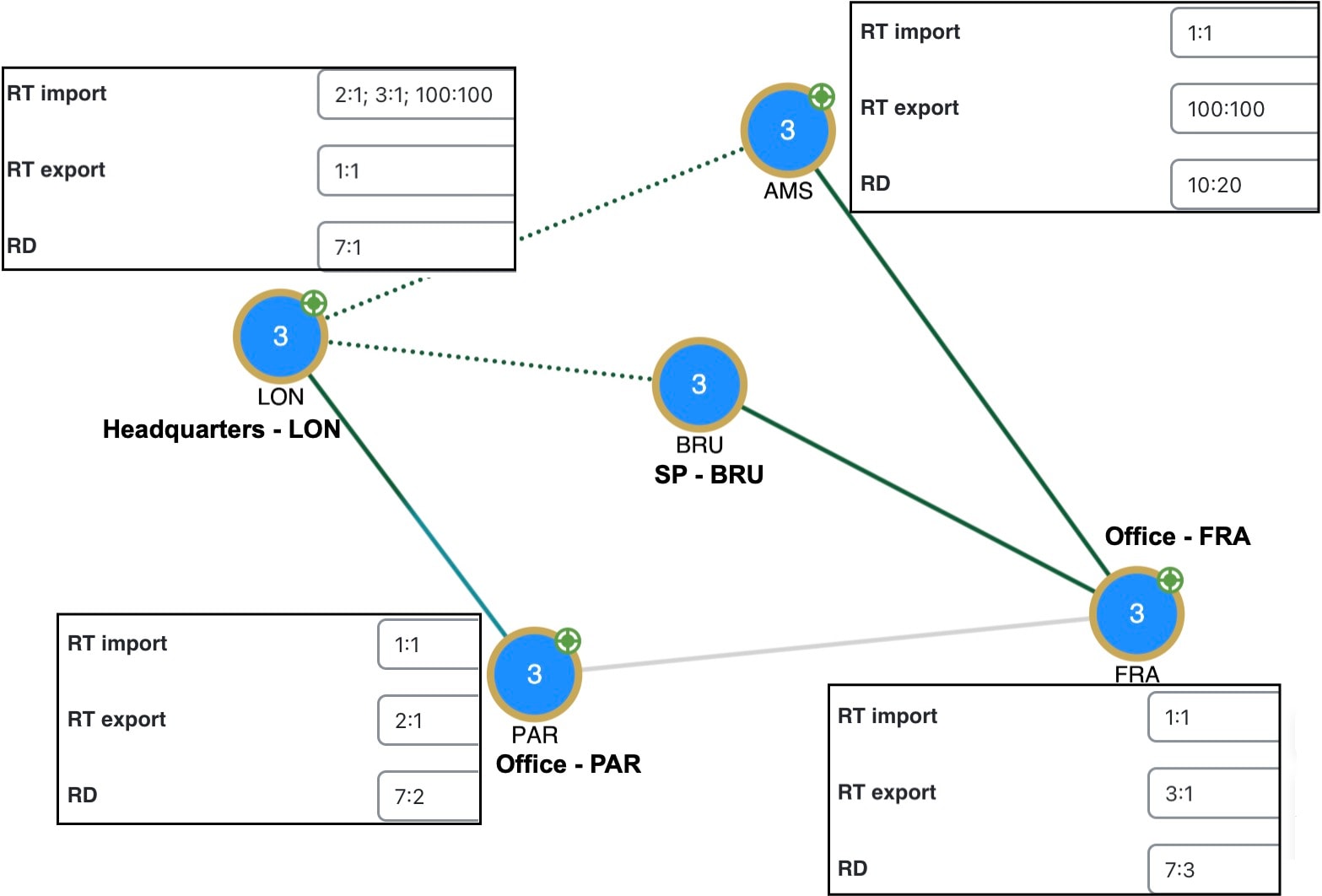

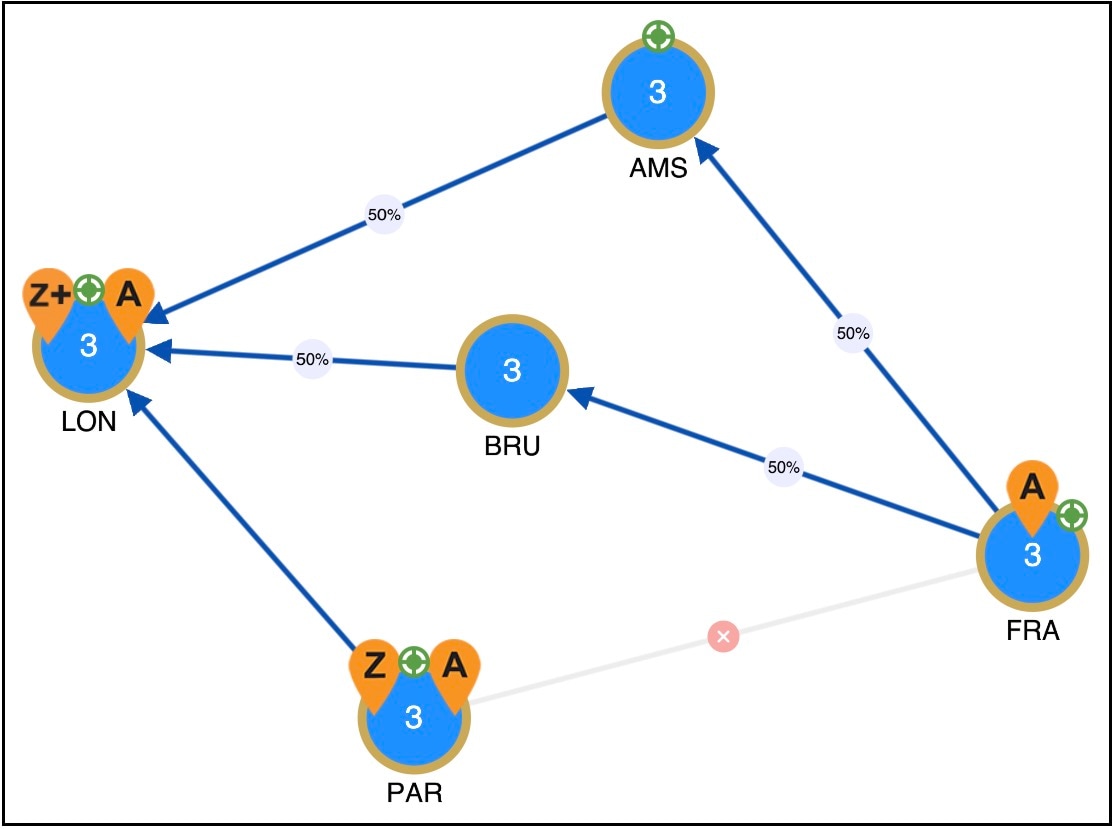

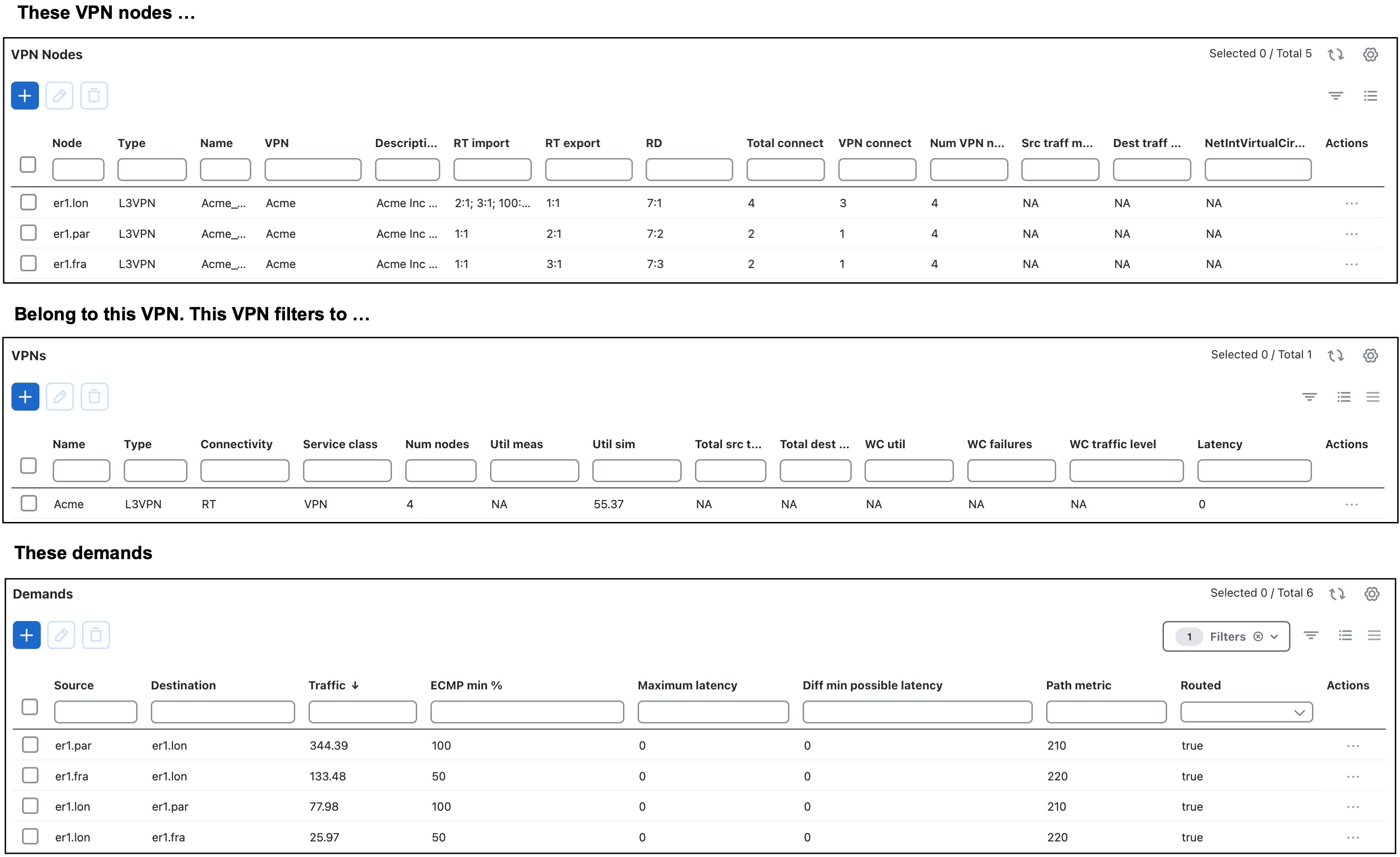

VPN のトポロジと接続

Cisco Crosswork Planning の VPN トポロジルート接続は、ルートターゲット(RT)を介して、または VPN ノードのフルメッシュを介して確立されます。[接続(Connectivity)] プロパティは、[VPNの追加/編集(Add/Edit VPN)] ウィンドウで設定されます。

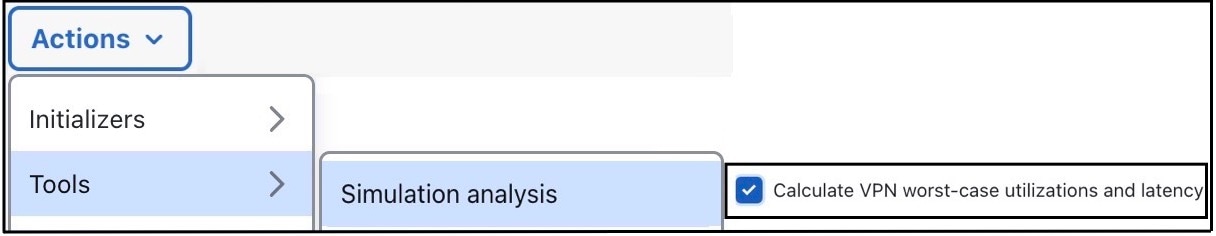

VPN のトポロジと接続を把握することで、Cisco Crosswork Planning は、特定の VPN のトラフィックを伝送する VPN ノード間のデマンドを計算でき、そのため、その VPN のトラフィックを伝送するインターフェイスを計算できます。その後、Cisco Crosswork Planning は、特定の障害および輻輳シナリオに対する VPN の脆弱性を計算できます。

次の条件が満たされている場合、デマンドは VPN に関連付けられます。つまり、その VPN のトラフィックを伝送します。

-

2 つの VPN ノードが同じ VPN 内にある。

-

デマンドが VPN と同じサービスクラスにある。

-

RT 接続を持つ VPN の場合のみ、1 つの VPN ノードの [RTエクスポート(RT export)] プロパティが別の VPN ノードの [RTインポート(RT import)] プロパティと一致する必要がある。

デマンドが VPN に関連付けられると、この設定により、同じ LAN 上にあるかのようにトラフィックを交換する関連付けられたアクセス回線がシミュレートされます。

VPN に関連付けられたデマンドには、その VPN 向けの他のトラフィックを追加で含めることができることに注意してください。

|

接続 |

[説明(Description)] |

|---|---|

|

フルメッシュ |

フルメッシュ接続は、VPN 内の VPN ノード間の接続の完全なメッシュであるため、すべてが相互に通信できます。この接続は、すべての VSI が共通の AGI に基づいて相互に識別される VPLS において一般的です。 |

|

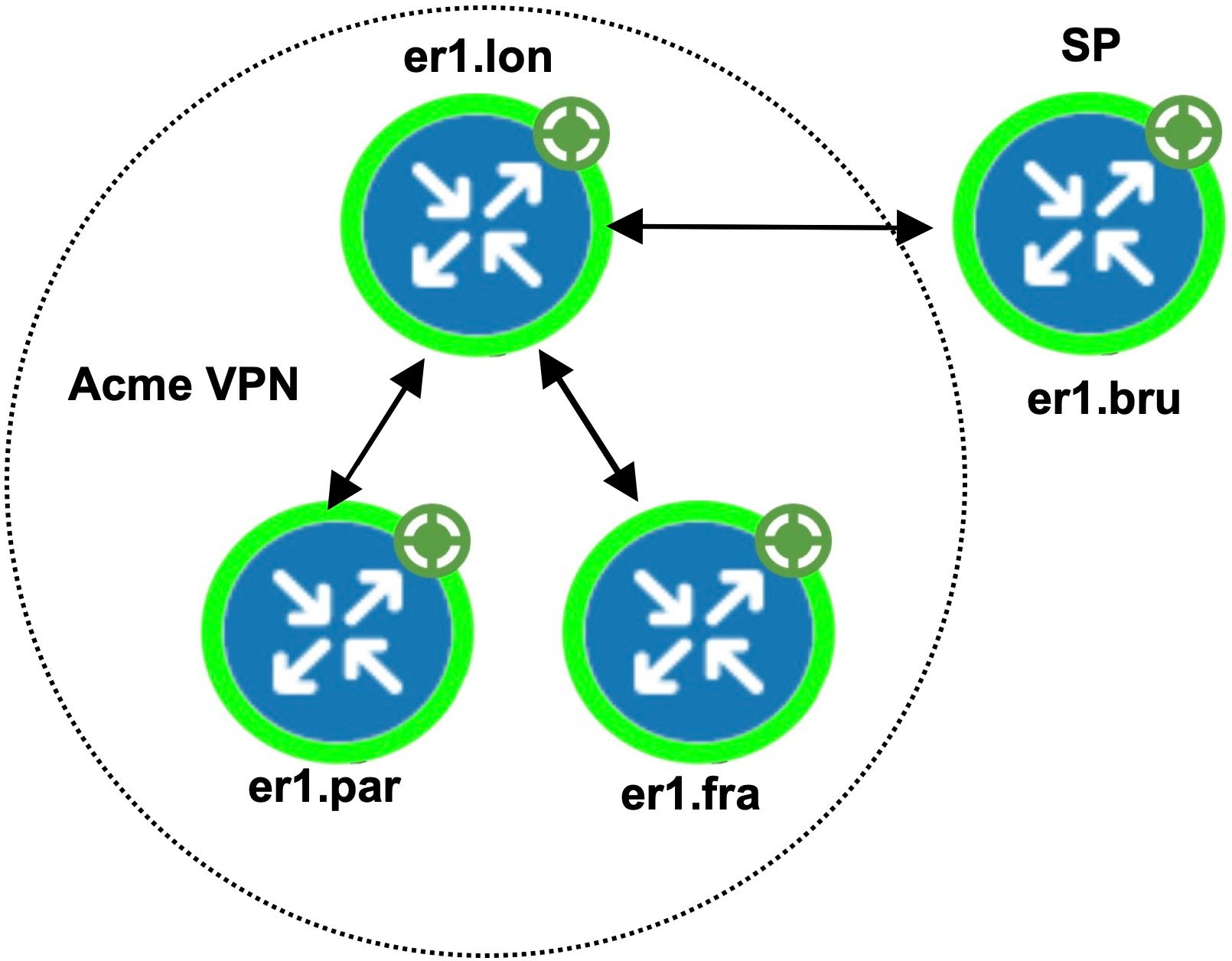

ルートターゲット(RT) |

ルートターゲットは、レイヤ 3 VPN で使用されるより複雑な接続(ハブアンドスポーク ネットワークなど)をモデル化します。ここで、VRF は、各 VPN ノードに設定された [RTエクスポート(RT export)] プロパティと [RTインポート(RT import)] プロパティの照合に基づいて、相互にデータを交換します。 インポート/エクスポートペアがあっても、双方向通信は作成されません。むしろ、トラフィックフローは、ルーティングされるアドバタイズメントとは逆の方向になります。たとえば、ノード A の RT インポートがノード B の RT エクスポートと一致する場合、ノード A から B へのトラフィックフローが可能になります。 ノード B からノード A へのトラフィックフローを実現するには、ノード B に、ノード A の RT エクスポートと一致する RT インポートが必要です。一致するインポートされる RT とエクスポートされる RT のこの組み合わせにより、どの VPN ノードがデータを交換できるかが定義されます。VPN 名により VPN 自体が識別されます。 |

フィードバック

フィードバック