Cisco Secure Firewall Threat Defense 远程接入 VPN 概述

Cisco Secure Firewall Threat Defense 提供安全的网关功能,支持远程接入 SSL 和 IPsec-IKEv2 VPN。全隧道客户端, AnyConnect 安全移动客户端,可通过 SSL 和 IPsec-IKEv2 安全地连接远程用户的安全网关。客户端与 威胁防御 设备协商 SSL VPN 连接时,会使用传输层安全 (TLS) 或数据报传输层安全 (DTLS) 进行连接

AnyConnect 是终端设备上通过远程 VPN 连接 威胁防御 设备的唯一受支持客户端。该客户端为远程用户提供了 SSL 或 IPsec-IKEv2 VPN 客户端,而无需网络管理员在远程计算机上安装和配置客户端。连接后,即可从安全网关中部署适用于 Windows、Mac 和 Linux 的 AnyConnect 安全移动客户端。从平台应用程序商店可安装适用于 Apple iOS 和 Android 设备的 AnyConnect 应用程序。

使用 管理中心 中的远程访问 VPN 策略向导可快速而轻松地设置 SSL 和 IPsec-IKEv2 远程访问 VPN 的基本功能。然后,根据需要增强策略配置并将其部署到您的 Cisco Secure Firewall Threat Defense 安全网关设备。

远程接入 VPN 功能

下表介绍了 Cisco Secure Firewall Threat Defense 远程访问 VPN 的功能:

|

说明 |

|

|---|---|

|

Cisco Secure Firewall Threat Defense 远程访问 VPN 功能 |

|

|

AAA 功能 |

|

|

VPN 隧道功能 |

|

|

远程访问 VPN 监控功能 |

|

AnyConnect 组件

AnyConnect 安全移动客户端 部署

远程接入 VPN 策略可包括 AnyConnect 客户端映像 和 AnyConnect 客户端配置文件 ,以便分发到连接终端。您也可以使用其他方法分发客户端软件。请参阅相应版本的 思科 AnyConnect 安全移动客户端管理员指南中的 部署 AnyConnect 一章。

在先前未安装客户端的情况下,远程用户可以在他们的浏览器中输入配置为接受 SSL 或 IPsec-IKEv2 VPN 连接的接口的 IP 地址。除非安全设备被配置为将 http:// 请求重定向到 https://,否则远程用户必须以 https://地址形式输入 URL。在用户输入 URL 后,浏览器将连接该接口并显示登录屏幕。

在用户登录后,如果安全网关将用户识别为需要 VPN 客户端,则会下载与远程计算机的操作系统匹配的客户端。下载后,客户端会自行安装和配置、建立安全连接并在连接停止后自行保留或卸载(取决于安全设备配置)。如果是以前安装的客户端,登录后 威胁防御 安全网关会检查客户端版本,并根据需要进行升级。

AnyConnect 安全移动客户端 操作

当客户端与安全设备协商连接时,客户端将使用传输层安全 (TLS) 以及(可选)或数据报传输层安全 (DTLS) 协议进行连接。DTLS 可避免与某些 SSL 连接关联的延迟和带宽问题,并可提高对于数据包延迟敏感的实时应用的性能。

当 IPsec-IKEv2 VPN 客户端发起到安全网关的连接时,协商包括通过互联网密钥交换 (IKE) 验证设备,然后使用 IKE 扩展身份验证 (Xauth) 进行用户验证。系统会将群组配置文件推送到 VPN 客户端,并创建 IPsec 安全关联 (SA) 来完成 VPN。

AnyConnect 客户端配置文件 和编辑器

AnyConnect 客户端配置文件 是一组以 XML 文件形式存储的配置参数,VPN 客户端使用该文件来配置客户端的操作和外观。这些参数(XML 标记)包括主机名称和地址以及设置,用于启用更多客户端功能。

您可以使用 AnyConnect 配置文件编辑器配置配置文件。此编辑器是一款方便的基于 GUI 的配置工具,作为 AnyConnect 软件包的一部分提供。该程序可独立于 管理中心 而运行。

远程访问 VPN 身份验证

远程接入 VPN 服务器身份验证

Cisco Secure Firewall Threat Defense 安全网关通常使用证书来识别和验证自己到 VPN 客户端终端的连接。

当使用远程访问 VPN 策略向导时,您可以在目标 威胁防御 设备上注册选定的证书。在向导中的访问和证书阶段,选择“在目标设备上注册所选的证书对象”选项。证书注册过程将在指定设备上自动执行。完成远程访问 VPN 策略配置时,您可以在设备证书主页下查看已注册证书的状态。该状态清晰指明了证书注册是否成功。您的远程访问 VPN 策略配置现已完成,可以进行部署。

有关如何获得安全网关证书(也称为 PKI 注册)的信息,请参阅 证书。此章详细说明了如何配置、注册和维护网关证书。

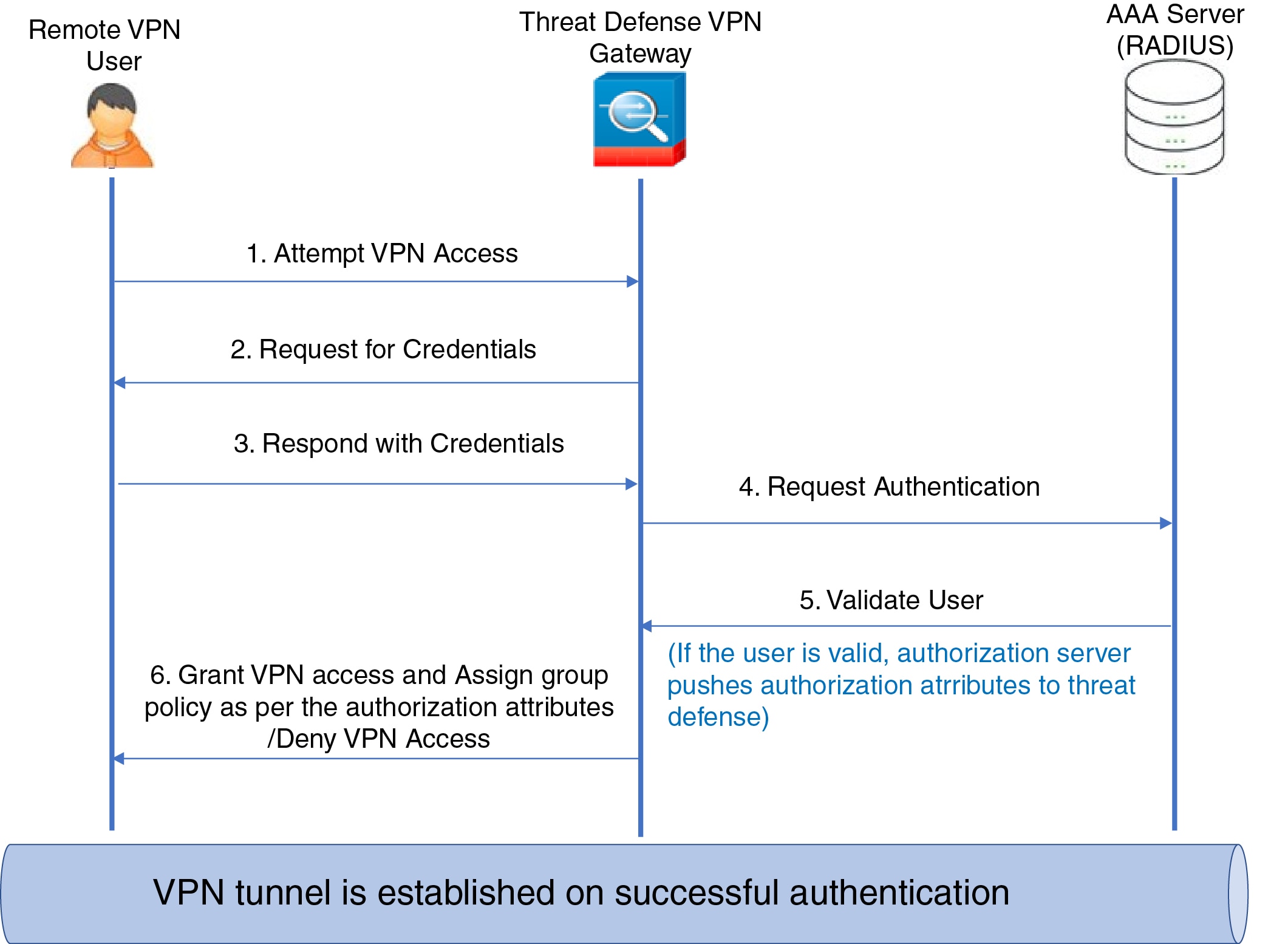

远程接入 VPN 客户端 AAA

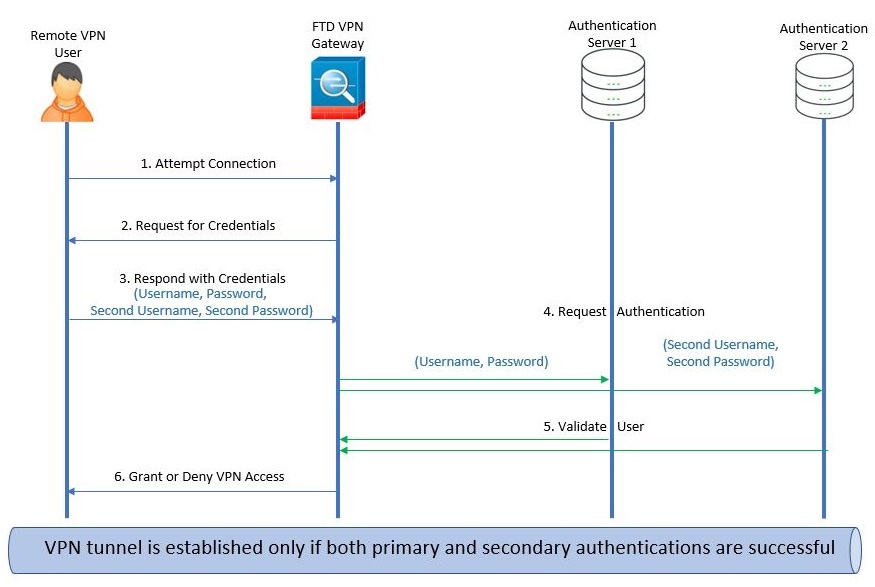

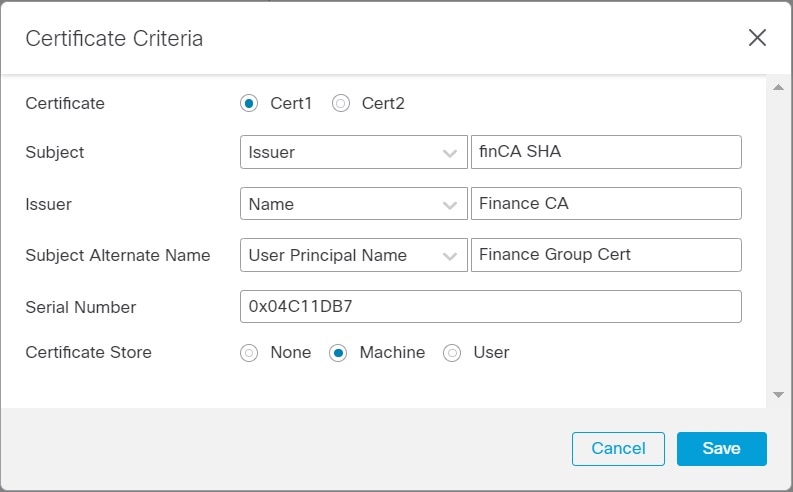

对于 SSL 和 IPsec-IKEv2,可只使用用户名和密码、只使用证书或同时使用这两种方法对远程用户进行身份验证。

注 |

如果您的部署中正在使用客户端证书,则必须将它们添加到独立于 Cisco Secure Firewall Threat Defense或 Cisco Secure Firewall Management Center的客户端平台中。不提供 SCEP 或 CA 服务等设施来为客户端填充证书。 |

AAA 服务器支持使用受管设备作为安全网关来确定用户身份(身份验证)、允许用户执行的操作(授权)以及用户执行的操作(记帐)。AAA 服务器的一些示例有 RADIUS、LDAP/AD、TACACS+ 和 Kerberos.。对于 威胁防御设备上的远程接入 VPN,支持使用 AD、LDAP 和 RADIUS AAA 服务器进行身份验证。

请参阅 了解权限和属性的策略实施 部分以了解更多有关远程接入 VPN 授权的信息。

在添加或编辑远程访问 VPN 策略之前,必须配置要指定的领域和 RADIUS 服务器组。有关详细信息,请参阅 创建 Active Directory 领域和领域目录 和 添加 RADIUS 服务器组。

如果没有配置 DNS,设备将无法解析 AAA 服务器名称、命名的 URL 和具有 FQDN 或主机名的 CA 服务器,只能解析 IP 地址。

远程用户提供的登录信息由 LDAP 或 AD 领域或 RADIUS 服务器组进行验证。这些实体与 Cisco Secure Firewall Threat Defense 安全网关相集成。

注 |

如果用户使用 Active Directory 作为身份验证源通过远程访问 VPN 进行身份验证,则用户必须使用其用户名登录;domain\username 或 username@domain 格式无效。(Active Directory 将此用户名视为 logon 名称,有时也视为 sAMAccountName。)有关详细信息,请参阅 MSDN 上的用户命名属性。 如果使用 Radius 进行身份验证,用户可以使用上述任何一种格式登录。 |

通过 VPN 连接进行身份验证后,远程用户将接受 VPN 身份。Cisco Secure Firewall Threat Defense安全网关上的身份策略将使用此 VPN 身份来识别和过滤属于此远程用户的网络流量。

身份策略与访问控制策略相关联,后者用于确定哪些人有权访问网络资源。使用访问控制策略可阻止或允许远程用户访问您的网络资源。

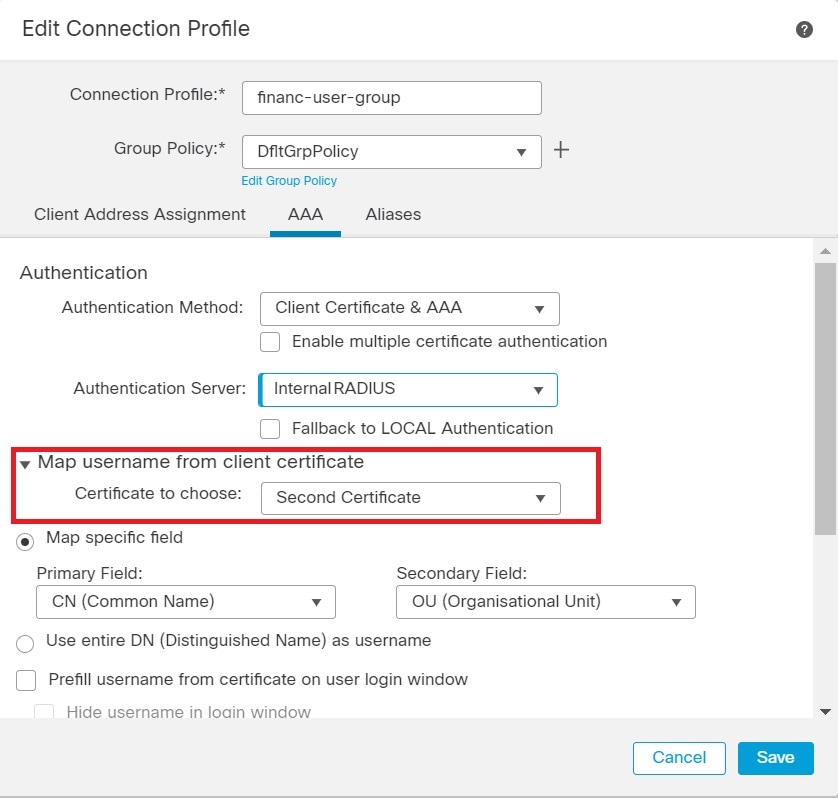

了解权限和属性的策略实施

Cisco Secure Firewall Threat Defense设备支持将用户授权属性(也称为用户权利或权限)应用于来自外部身份验证服务器和/或授权 AAA 服务器 (RADIUS) 或 威胁防御设备上的组策略的 VPN 连接。如果 威胁防御设备从与组策略上配置的属性冲突的外部 AAA 服务器接收属性,则来自 AAA 服务器的属性始终优先。

威胁防御设备按照以下顺序应用属性:

-

外部 AAA 服务器上的用户属性 - 该服务器在用户身份验证和/或授权成功后返回这些属性。

-

在 Firepower 威胁防御设备上配置的组策略 - 如果 RADIUS 服务器为用户返回 RADIUS Class 属性 IETF-Class-25 (OU=group-policy) 值, 威胁防御 设备会将该用户放在名称相同的组策略中,并实施组策略中该服务器未返回的所有属性。

-

连接配置文件 (也称为隧道组) 分配的组策略 - 连接配置文件具有该连接的初步设置,包括在进行身份验证前应用于用户的默认组策略。

注 |

威胁防御设备不支持从默认组策略 DfltGrpPolicy 继承系统默认属性。如果分配给连接配置文件的组策略上的属性没有被用户属性或来自 AAA 服务器的上述组策略所覆盖,则这些属性将用于用户会话。 |

了解 AAA 服务器连接

必须能够从 威胁防御 设备访问 LDAP、AD 和 RADIUS AAA 服务器以实现预期目的:仅用户身份处理、仅 VPN 身份验证或这两种活动。AAA 服务器在远程接入 VPN 中被用于以下活动:

-

用户身份处理 (User-identity handling) - 必须能够通过管理接口访问服务器。

在 威胁防御 设备上管理接口具有区别于VPN 所使用常规接口的单独路由过程和配置。

-

VPN 身份验证 (VPN authentication) - 必须能够通过一个常规接口:诊断接口或数据接口来访问服务器。

对于常规接口,可使用两个路由表。用于诊断接口以及为仅管理而配置的任何其他接口的仅管理路由表,以及用于数据接口的数据路由表。完成路由查找后,首先检查仅管理路由表,然后检查数据路由表。第一个匹配项被选中以连接 AAA 服务器。

注

如果将 AAA 服务器放在数据接口上,请确保仅管理路由策略与传送至数据接口的流量不匹配。例如,如果存在通过诊断接口的默认路由,流量将永远不会退回到数据路由表。使用 show route management-only 和 show route 命令验证路由确定。

对于相同 AAA 服务器上的两种活动,除了使服务器可通过处理用户身份的管理接口访问之外,还要执行下列操作之一,以便为相同的 AAA 服务器提供 VPN 身份验证权限:

-

启用和配置 IP 地址与管理接口位于相同子网的诊断接口,然后配置通过此接口到 AAA 服务器的路由。诊断接口访问将用于 VPN 活动,管理接口访问用于身份处理。

注

以这种方式配置时,不能将数据接口放在与诊断和管理接口相同的子网中。如果您希望管理接口和数据接口位于同一网络上(例如,当将设备本身用作网关时),将无法使用此解决方案,因为诊断接口必须保持禁用状态。

-

配置通过数据接口到 AAA 服务器的路由。数据接口访问将用于 VPN 活动,管理接口访问用于用户身份处理。

有关不同接口的详细信息,请参阅常规防火墙接口。

部署后,请使用以下 CLI 命令从 威胁防御设备监视和故障排除 AAA 服务器连接:

-

show aaa-server 显示 AAA 服务器统计信息。

-

show route management-only 查看仅管理路由表项。

-

show network 并且 show network-static-routes 或者查看管理接口默认路由和静态路由。

-

show route 查看数据流量路由表项。

-

ping system 和 traceroute system 以验证通过管理接口到 AAA 服务器的路径。

-

ping interface ifname 和 traceroute destination 验证通过诊断和数据接口到 AAA 服务器的路径。

-

test aaa-server authentication 和 test aaa-server authorization 测试 AAA 服务器上的身份验证和授权。

-

clear aaa-server statistics groupname 或 clear aaa-server statistics protocol protocol 按组或协议清除 AAA 服务器统计信息。

-

aaa-server groupname active host hostname 激活发生故障的 AAA 服务器;或 aaa-server groupname fail host hostname 使 AAA 服务器发生故障。

-

debug ldap level 、debug aaa authentication 、 debug aaa authorization 和 debug aaa accounting 。

) 图标,然后选择

) 图标,然后选择  )

) )

)

反馈

反馈