关于接口

Firepower 4100/9300 机箱支持物理接口、容器实例的 VLAN 子接口和 EtherChannel(端口通道)接口。EtherChannel 接口最多可以包含同一类型的 16 个成员接口。

机箱管理接口

机箱管理接口用于通过 SSH 或 机箱管理器来管理 FXOS 机箱。此接口在接口 (Interfaces) 选项卡顶部显示为 MGMT,您只可在接口 (Interfaces) 选项卡上启用或禁用此接口。此接口独立于分配给应用管理用逻辑设备的 MGMT 型接口。

要配置此接口参数,必须从 CLI 进行配置。要在 FXOS CLI 中查看此接口,请连接到本地管理并显示管理端口:

Firepower # connect local-mgmt

Firepower(local-mgmt) # show mgmt-port

请注意,即使将物理电缆或小型封装热插拨模块拔下,或者执行了 mgmt-port shut 命令,机箱管理接口仍会保持正常运行状态。

注 |

机箱管理接口不支持巨型帧。 |

接口类型

物理接口、容器实例的 VLAN 子接口, 和 EtherChannel(端口通道)接口可以是下列类型之一:

-

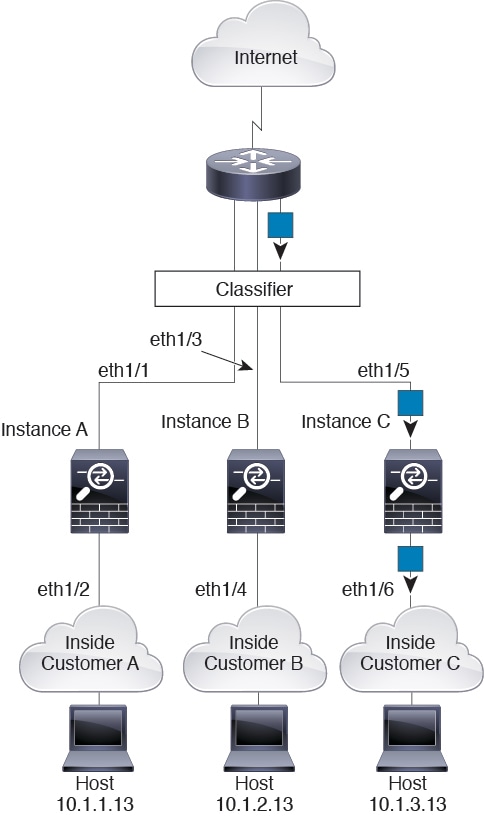

数据 - 用于常规数据。不能在逻辑设备之间共享数据接口,且逻辑设备无法通过背板与其他逻辑设备通信。对于数据接口上的流量,所有流量必须在一个接口上退出机箱,并在另一个接口上返回以到达另一个逻辑设备。

-

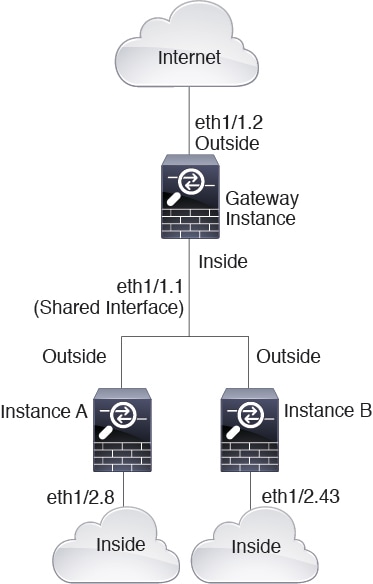

数据共享 - 用于常规数据。仅容器实例支持这些数据接口,可由一个或多个逻辑设备/容器实例(仅限威胁防御-使用-管理中心 )共享。 每个容器实例都可通过背板与共享此接口的所有其他实例通信。共享的接口可能会影响您可以部署容器实例的数量。共享接口不支持用于网桥组成员接口(在透明模式或路由模式下)、内联集、被动接口、集群或故障转移链路。

-

管理 - 用于管理应用程序实例。这些接口可以由一个或多个逻辑设备共享,以访问外部主机;逻辑设备无法通过此接口与共享接口的其他逻辑设备通信。只能为每个逻辑设备分配一个管理接口。根据您的应用和管理器,您可以稍后从数据接口启用管理;但必须将管理接口分配给逻辑设备,即使您不打算在启用数据管理后使用该接口。有关独立机箱管理接口的信息,请参阅机箱管理接口。

注

管理接口更改会导致逻辑设备重新启动,例如将管理接口从 e1/1 更改为 e1/2 会导致逻辑设备重新启动以应用新的管理接口。

-

事件 - 用作 威胁防御-using-管理中心 设备的辅助管理接口。 要使用此接口,您必须在 威胁防御 CLI 上配置其 IP 地址和其他参数。例如,您可以将管理流量从活动(例如网络活动)中分隔出来。有关详细信息,请参阅《管理中心配置指南》。事件接口可以由一个或多个逻辑设备共享,以访问外部主机;逻辑设备无法通过此接口与共享接口的其他逻辑设备通信。 如果稍后为管理配置数据接口,则无法使用单独的事件接口。

注

安装每个应用实例时,会分配一个虚拟以太网接口。如果应用不使用事件接口,则虚拟接口将处于管理员关闭状态。

Firepower # show interface Vethernet775 Firepower # Vethernet775 is down (Administratively down) Bound Interface is Ethernet1/10 Port description is server 1/1, VNIC ext-mgmt-nic5

-

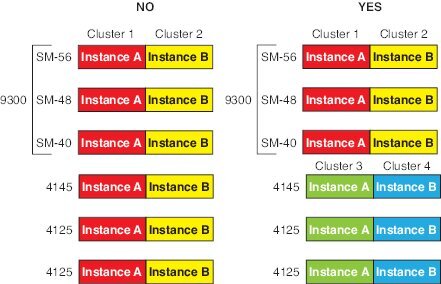

集群 - 用作集群逻辑设备的集群控制链路。默认情况下,系统会在端口通道 48 上自动创建集群控制链路。“集群”类型仅在 EtherChannel 接口上受支持。 对于多实例集群,无法在设备之间共享集群类型接口。您可以将 VLAN 子接口添加到集群 EtherChannel,以便为每个集群提供单独的集群控制链路。如果向某个集群接口添加子接口,则不能将该接口用于本地集群。设备管理器 和 CDO 不支持集群。

注 |

本章仅讨论 FXOS VLAN 子接口。您还可以在 威胁防御 应用内单独创建子接口。有关详细信息,请参阅FXOS 接口与应用接口。 |

有关独立部署和集群部署中威胁防御和 ASA 应用的接口类型支持,请参阅下表。

|

应用 |

数据 |

数据:子接口 |

数据共享 |

数据共享:子接口 |

管理 |

事件 |

集群(仅 EtherChannel) |

集群:子接口 |

|

|---|---|---|---|---|---|---|---|---|---|

|

威胁防御 |

独立本地实例 |

支持 |

— |

— |

— |

支持 |

支持 |

— |

— |

|

独立容器实例 |

支持 |

支持 |

支持 |

支持 |

支持 |

支持 |

— |

— |

|

|

集群本地实例 |

支持 (EtherChannel 仅用于机箱间集群) |

- |

— |

— |

支持 |

支持 |

支持 |

— |

|

|

集群容器实例 |

支持 (EtherChannel 仅用于机箱间集群) |

- |

— |

— |

支持 |

支持 |

支持 |

支持 |

|

|

ASA |

独立本地实例 |

支持 |

— |

— |

— |

支持 |

— |

支持 |

— |

|

集群本地实例 |

支持 (EtherChannel 仅用于机箱间集群) |

- |

— |

— |

支持 |

— |

支持 |

— |

|

FXOS 接口与应用接口

Firepower 4100/9300 管理物理接口、容器实例的 VLAN 子接口和 EtherChannel(端口通道)接口的基本以太网设置。在应用中,您可以配置更高级别的设置。例如,您只能在 FXOS 中创建 EtherChannel;但是,您可以为应用中的 EtherChannel 分配 IP 地址。

下文将介绍 FXOS 接口与应用接口之间的交互。

VLAN 子接口

对于所有逻辑设备,您可以在应用内创建 VLAN 子接口。

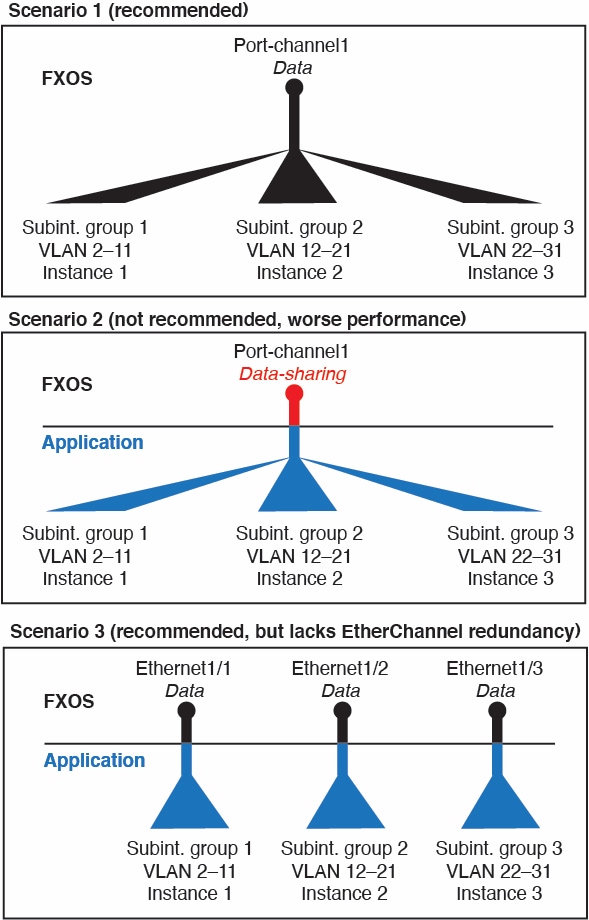

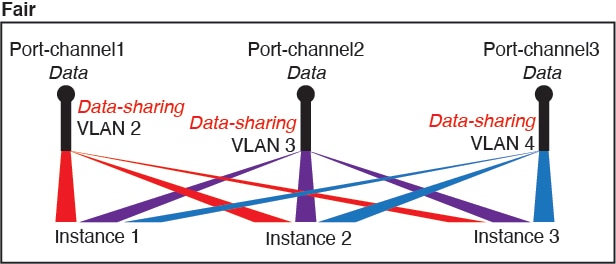

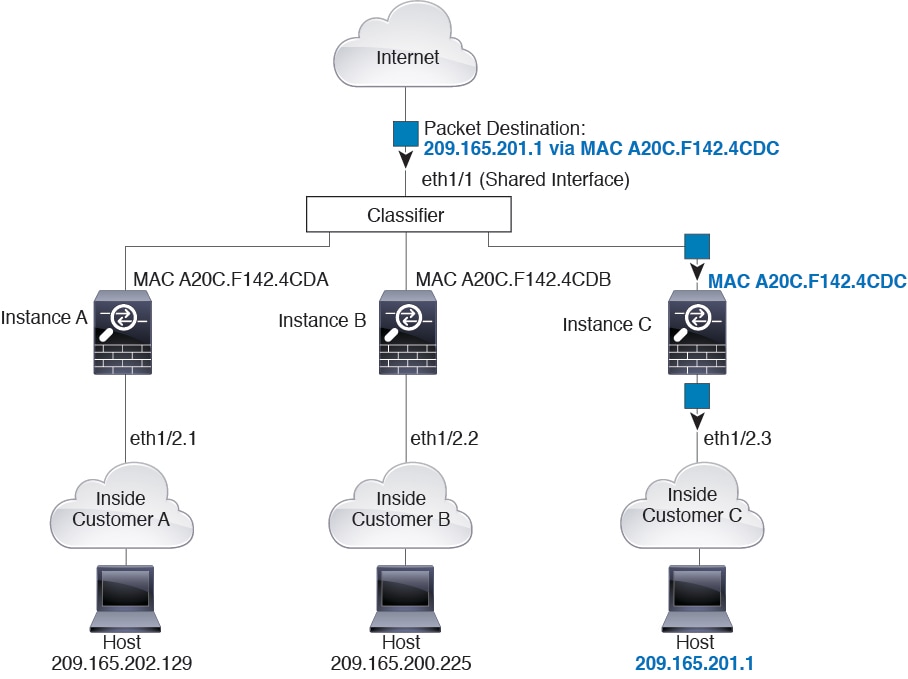

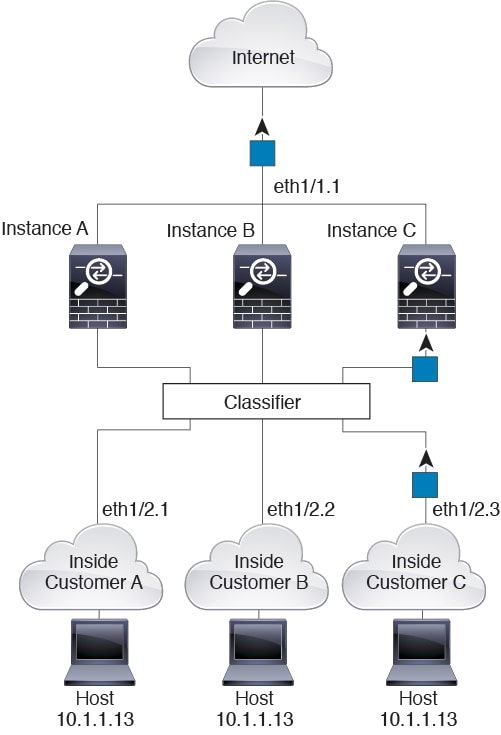

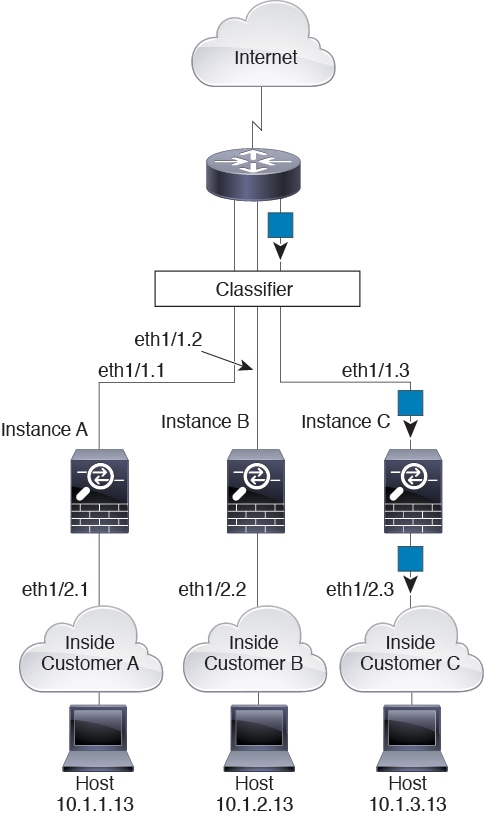

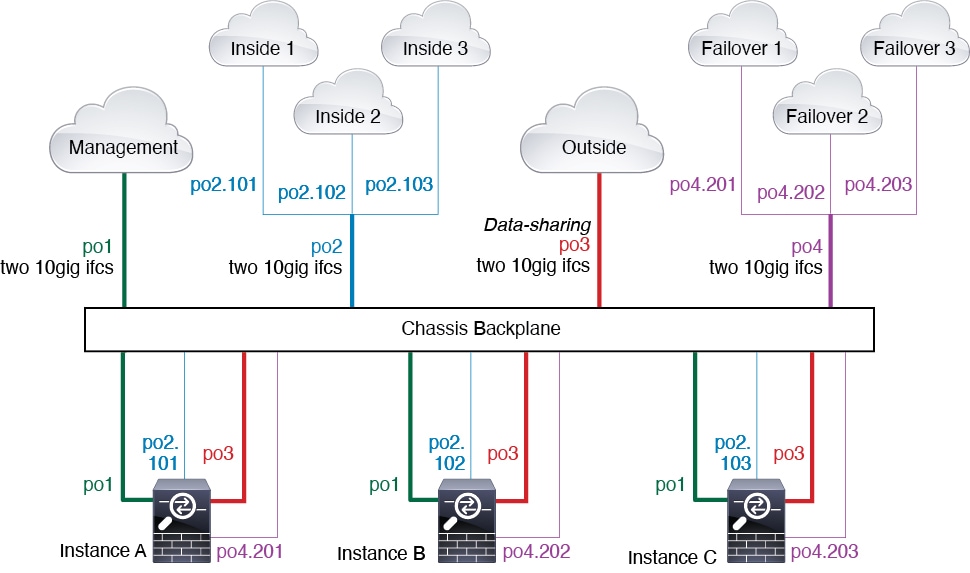

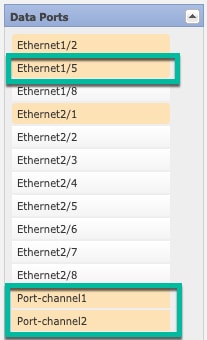

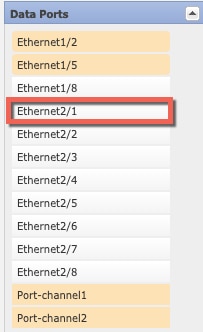

仅对于独立模式下的容器实例,您还可以在 FXOS 中创建 VLAN 子接口。 除集群类型接口外,多实例集群不支持 FXOS 中的子接口。应用定义的子接口不受 FXOS 限值的约束。选择在哪个操作系统创建子接口取决于网络部署和个人偏好。例如,要共享子接口,必须在 FXOS 中创建子接口。偏好 FXOS 子接口的另一种场景包含将单个接口上的单独子接口组分配至多个实例。例如,您想要结合使用端口通道 1 与实例 A 上的 VLAN 2-11、实例 B 上的 VLAN 12-21 和实例 C 上的 VLAN 22-31。如果您在应用内创建这些子接口,则必须在 FXOS 中共享父接口,但这可能并不合适。有关可以用于实现这种场景的三种方法,请参阅下图:

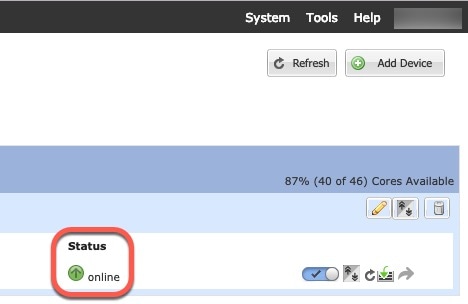

机箱和应用中的独立接口状态

您可以从管理上启用和禁用机箱和应用中的接口。必须在两个操作系统中都启用能够正常运行的接口。由于接口状态可独立控制,因此机箱与应用之间可能出现不匹配的情况。

应用内接口的默认状态取决于接口类型。例如,在应用内,默认禁用物理接口或 EtherChannel,但默认启用子接口。

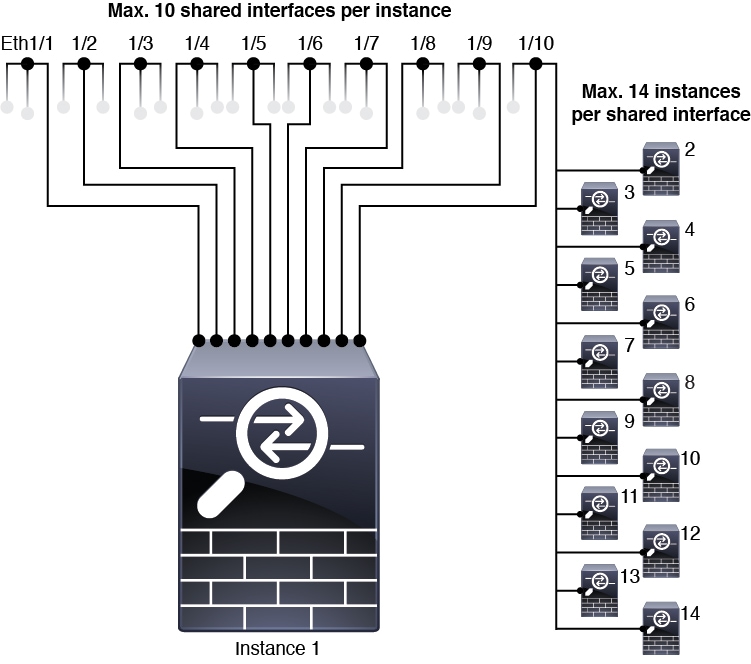

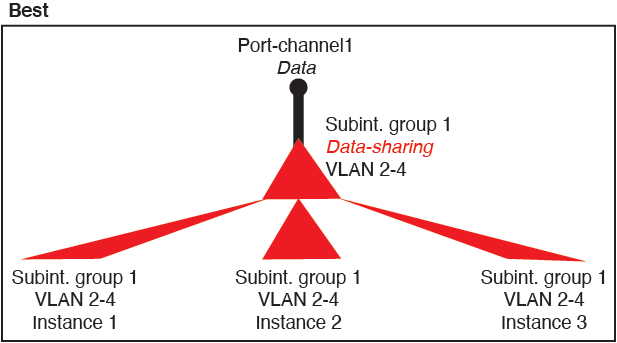

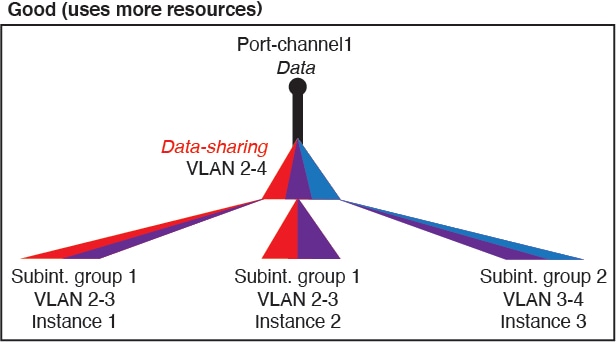

共享接口可扩展性

共享接口最佳实践

共享接口使用示例

有关接口共享示例和可扩展性,请参阅下表。以下情景假设使用一个在所有实例中共享的物理/EtherChannel 接口来实现管理,和另一个设有专用子接口的物理或 EtherChannel 接口,用于实现高可用性。

Firepower 9300(设有三个 SM-44)

下表适用于仅使用物理接口或 Etherchannel 的 9300 上的三个 SM-44 安全模块。在未设子接口的情况下,接口的最大数量受限。此外,与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

每个 SM-44 模块最多可支持 14 个实例。如有必要,系统会拆分模块之间的实例,以将实例数维持在限值范围内。

|

专用接口 |

共享接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

32:

|

0 |

4:

|

16% |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46% |

|

33:

|

3:

|

33:

|

98% |

|

33:

|

3:

|

34:

|

102% 禁止使用 |

|

30:

|

1 |

6:

|

25% |

|

30:

|

3:

|

6:

|

23% |

|

30:

|

2 |

5:

|

28% |

|

30:

|

4:

|

5:

|

26% |

|

24:

|

7 |

4:

|

44% |

|

24:

|

14:

|

4:

|

41% |

下表适用于使用单父项物理接口上子接口的 9300 的三个 SM-44 安全模块。例如,创建一个大型 EtherChannel 以将所有类似接口捆绑在一起,然后共享该 EtherChannel 的子接口。与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

每个 SM-44 模块最多可支持 14 个实例。如有必要,系统会拆分模块之间的实例,以将实例数维持在限值范围内。

|

专用子接口 |

共享子接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

168:

|

0 |

42:

|

33% |

|

224:

|

0 |

14:

|

27% |

|

14:

|

1 |

14:

|

46% |

|

33:

|

3:

|

33:

|

98% |

|

70:

|

1 |

14:

|

46% |

|

165:

|

3:

|

33:

|

98% |

|

70:

|

2 |

14:

|

46% |

|

165:

|

6:

|

33:

|

98% |

|

70:

|

10 |

14:

|

46% |

|

165:

|

30:

|

33:

|

102% 禁止使用 |

Firepower 9300(设有一个 SM-44)

下表适用于仅使用物理接口或 Etherchannel 的 Firepower 9300(设一个 SM-44)。在未设子接口的情况下,接口的最大数量受限。此外,与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

Firepower 9300(设有一个 SM-44)最多可支持 14 个实例。

|

专用接口 |

共享接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

32:

|

0 |

4:

|

16% |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46% |

|

14:

|

2:

|

14:

|

37% |

|

32:

|

1 |

4:

|

21% |

|

32:

|

2 |

4:

|

20% |

|

32:

|

2 |

4:

|

25% |

|

32:

|

4:

|

4:

|

24% |

|

24:

|

8 |

3:

|

37% |

|

10:

|

10 |

5:

|

69% |

|

10:

|

20:

|

5:

|

59% |

|

14:

|

10 |

7:

|

109% 禁止使用 |

下表适用于使用单父项物理接口上子接口的 Firepower 9300(设有一个 SM-44)。例如,创建一个大型 EtherChannel 以将所有类似接口捆绑在一起,然后共享该 EtherChannel 的子接口。与共享多个子接口相比,共享多个物理接口所使用的转发表资源更多。

Firepower 9300(设有一个 SM-44)最多可支持 14 个实例。

|

专用子接口 |

共享子接口 |

实例数 |

转发表使用百分比 |

|---|---|---|---|

|

112:

|

0 |

14:

|

17% |

|

224:

|

0 |

14:

|

17% |

|

14:

|

1 |

14:

|

46% |

|

14:

|

2:

|

14:

|

37% |

|

112:

|

1 |

14:

|

46% |

|

112:

|

2:

|

14:

|

37% |

|

112:

|

2 |

14:

|

46% |

|

112:

|

4:

|

14:

|

37% |

|

140:

|

10 |

14:

|

46% |

|

140:

|

20:

|

14:

|

37% |

查看共享接口资源

要查看转发表和 VLAN 组使用情况,请参阅 区域 下输入 show detail 命令。例如:

威胁防御 支持的内联集链路状态传播

内联集类似于导线上的凹凸,用于将两个接口绑定在一起插入到现有网络中。此功能使系统可以安装在任何网络环境中,而无需配置相邻网络设备。内联接口无条件接收所有流量,但是,除非已明确丢弃,否则这些接口上接收的所有流量将在内联集外重传。

当您在 威胁防御 应用中配置内联集并启用链路状态传播时,威胁防御 会向 FXOS 机箱发送内联集成员身份。链路状态传播意味着,当内联集的一个接口断开时,机箱将自动关闭内联接口对的第二个接口。当被关闭的接口恢复运行时,第二个接口也将自动恢复运行。换句话说,如果一个接口的链路状态更改,机箱会感知该更改并更新其他接口的链路状态以与其匹配。请注意,机箱最多需要 4 秒即可传播链路状态更改。在将路由器配置为在处于故障状态的网络设备上自动重新路由流量的弹性网络环境中,链路状态传播特别有用。

注 |

请勿为同一内联集启用 硬件旁路 和传播链路状态。 |

)

) )

)

)

)

)

)

反馈

反馈