网络分析和入侵策略基础知识

网络分析和入侵策略作为系统的入侵检测和防御功能的一部分,共同发挥作用。

-

术语入侵检测通常是指被动监控并分析网络流量以查找潜在入侵,并存储攻击数据以进行安全分析的过程。这有时称为“IDS”。

-

术语入侵防御包括入侵检测的概念,但是增加了在恶意流量流经网络时对其进行拦截或更改的能力。这有时称为“IPS”。

注 |

如果您使用的是 Snort 3 和 SSL 解密或 TLS 服务器身份,则您必须在预防模式下配置网络分析策略 (NAP)。当 Snort 3 NAP 处于检测模式时,SSL 功能将不会起作用。 |

在入侵防御部署中,当系统检测数据包时:

-

网络分析策略监管如何解码和预处理流量,以便可进一步对其进行评估,尤其适用于可能表明入侵尝试的异常流量。

-

入侵策略使用入侵和预处理程序规则(有时统称为入侵规则)根据模式检测已解码数据包是否存在攻击。入侵策略与变量集配对,这使您能够使用指定值准确反映网络环境。

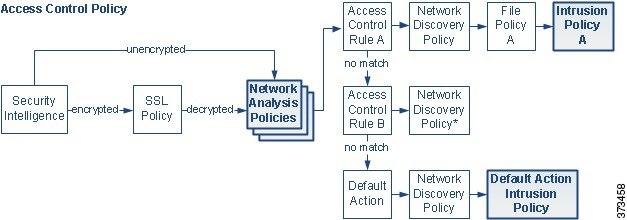

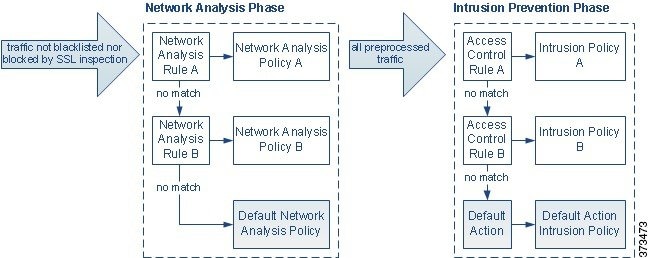

网络分析和入侵策略均由父访问控制策略调用,但是在不同时间调用。在系统分析流量时,网络分析(解码和预处理)阶段发生在入侵防御(其他预处理和入侵规则)阶段之前并与其分隔开来。网络分析和入侵策略共同提供广泛且深入的数据包检测。它们可以帮助您检测、提醒和防范可能威胁主机及其数据的可用性、完整性和保密性的网络流量。

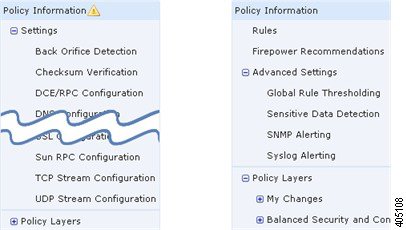

系统随附若干以类似方式命名的网络分析和入侵策略(例如,平衡安全性和连接),这些策略是相辅相成的。通过使用系统提供的策略,您可以利用Talos 情报小组 的经验。对于这些策略,Talos 会设置入侵和预处理器规则状态,以及提供预处理器和其他高级设置的初始配置。

您还可以创建自定义网络分析和入侵策略。您可以调整自定义策略中的设置,以对您最重要的方式检查流量,从而能够提高受管设备的性能以及您有效响应其生成的事件的能力。

您可在网络界面中使用相似的策略编辑器创建、编辑、保存和管理网络分析和入侵策略。在您编辑任一类型的策略时,导航面板显示在网络界面的左侧;右侧显示各种配置页面。

反馈

反馈