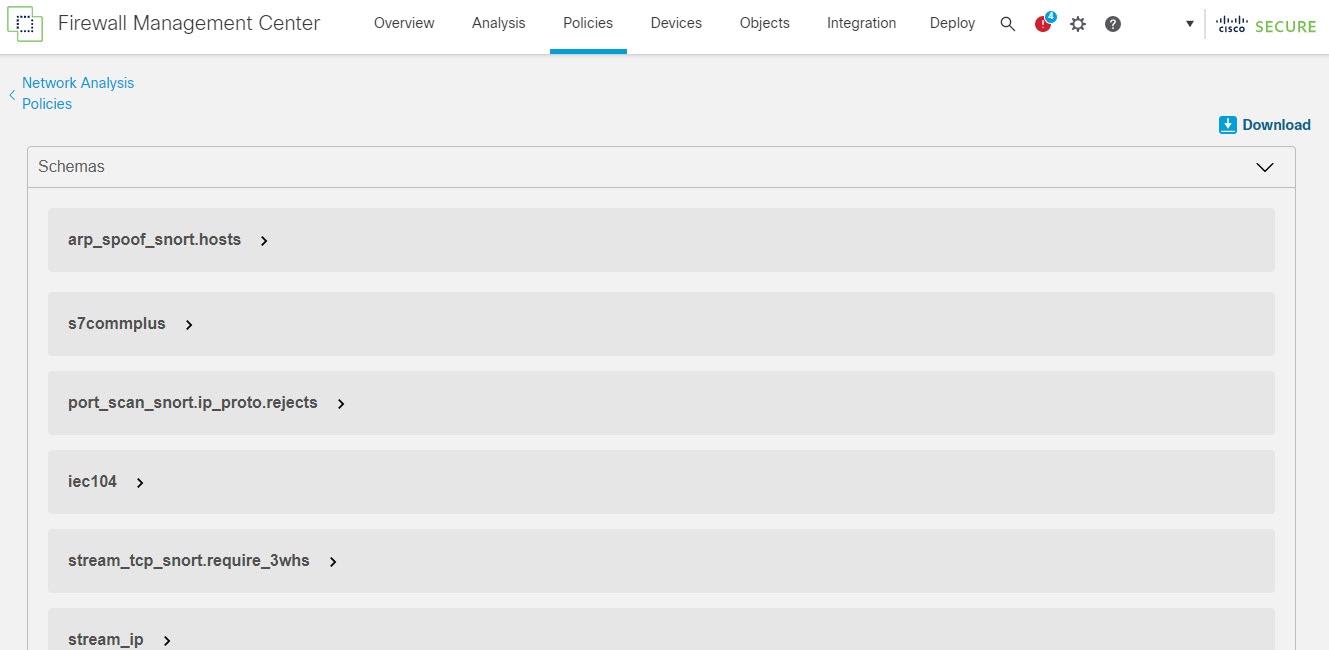

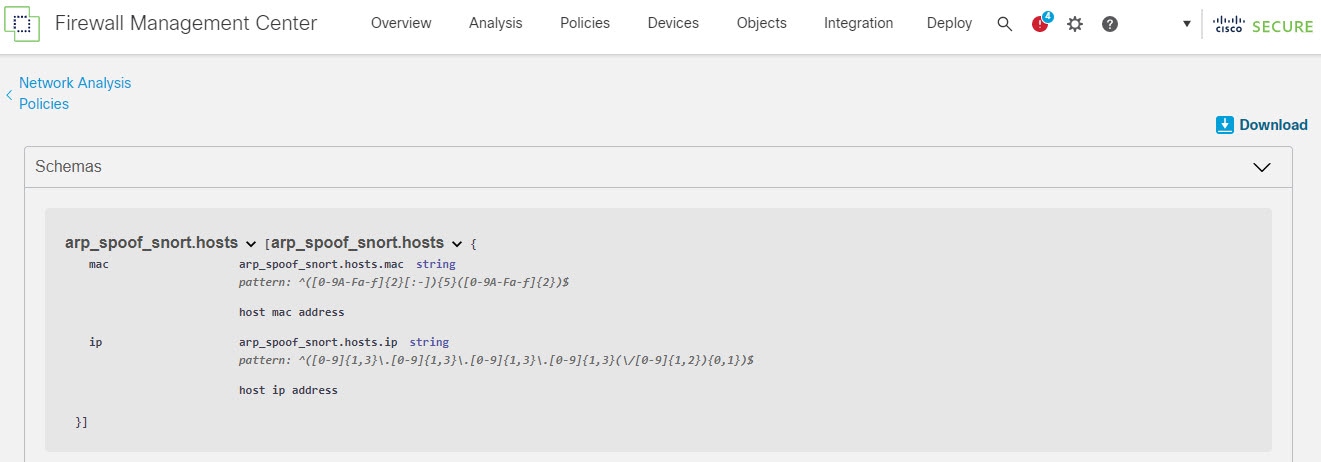

网络分析策略基础知识

网络分析策略管理许多流量预处理选项,并供访问控制策略中的高级设置调用。网络分析相关预处理发生在安全情报匹配和 SSL 解密之后进行,但在入侵或文件检查开始之前进行。

默认情况下,系统使用平衡的安全性和连接性网络分析策略预处理由访问控制策略处理的所有流量。但是,您可以选择不同的默认网络分析策略执行此预处理。为方便您使用,系统提供多种无法修改的网络分析策略供选择,这些策略由Talos 情报小组 针对安全性和连接的特定平衡专门进行过调整。您也可以用自定义预处理设置创建自定义网络分析策略。

提示 |

系统提供的入侵和网络分析策略具有类似的名称,但包含不同的配置。例如,“平衡安全性和连接”(Balanced Security and Connectivity) 网络分析策略和“平衡安全性和连接”(Balanced Security and Connectivity) 入侵策略共同发挥作用,均可在入侵规则更新中更新。但是,网络分析策略管理的主要是预处理选项,而入侵策略管理的主要是入侵规则。网络分析和入侵策略相互配合,检查您的流量。 |

您也可以通过以下方式根据特定安全区域、网络和 VLAN 定制流量预处理选项:创建多个自定义网络分析策略,然后分配它们预处理不同流量。

)

) )

) )

) )

)

反馈

反馈