VPN 类型

管理中心 支持以下几种类型的 VPN 配置:

-

威胁防御设备上的远程接入 VPN。

远程接入 VPN 是远程用户和您公司的专用网络之间的安全、加密连接或隧道。连接由 VPN 终端设备组成,该设备是具有 VPN 客户端功能的工作站或移动设备,以及在企业专用网络边缘的 VPN 前端设备或安全网关。

Cisco Secure Firewall Threat Defense设备可以配置为通过 管理中心支持 SSL 或 IPsec IKEv2 上的远程接入 VPN。它们作为此功能中的安全网关,将对远程用户进行身份验证、授权访问以及加密数据,以提供与网络的安全连接。由 管理中心管理的其他任何类型的设备都不支持远程接入 VPN 连接。

Cisco Secure Firewall Threat Defense安全网关支持 AnyConnect 安全移动客户端完整隧道客户端。为远程用户提供安全的 SSL IPsec IKEv2 连接需要此客户端。此客户端为远程用户提供了客户端所带来的好处,而不需要网络管理员在远程计算机上安装和配置客户端,因为它可以在连接时部署到客户端平台。它是终端设备上唯一受支持的客户端。

-

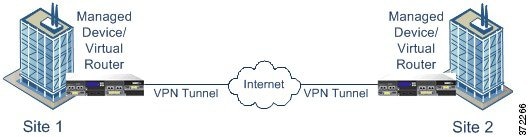

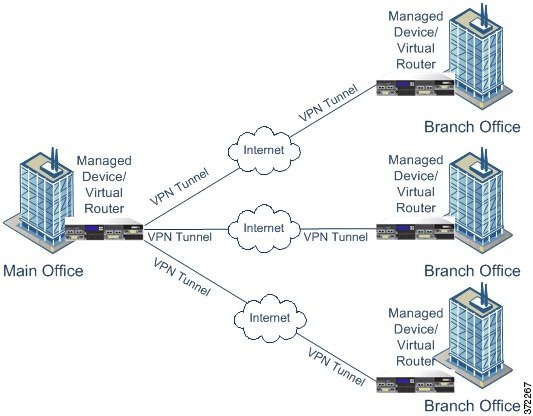

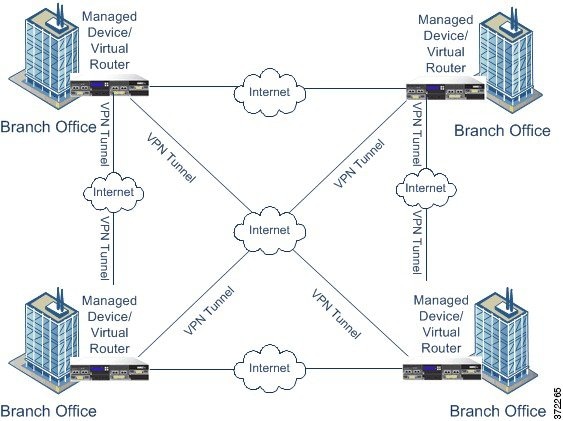

威胁防御设备上的站点到站点 VPN

站点到站点 VPN 可连接不同地理位置的网络。您可以在受管设备之间以及受管设备与其他符合所有相关标准的思科或第三方对等体之间创建站点到站点的 IPsec 连接。这些对等体可以采用内部和外部 IPv4 和 IPv6 地址的任意组合。站点到站点隧道使用 Internet Protocol Security (IPsec) 协议套件和 IKEv1 或 IKEv2 构建。建立 VPN 连接之后,本地网关后台的主机可通过安全 VPN 隧道连接至远程网关后台的主机。

反馈

反馈