基于速率的攻击是取决于连接频率或攻击实施重复次数的攻击。可以使用基于速率的检测标准检测发生的基于速率的攻击,采取应对措施,在攻击停止后返回到常规检测设置。

可以将网络分析策略配置为包括基于速率的过滤器,这种过滤器可检测针对网络中主机的过多活动。可以在内联模式下部署的受管设备上使用此功能,以在指定时间内阻止基于速率的攻击,然后恢复为仅生成事件而不丢弃流量。

SYN 攻击防御选项有助于保护网络主机免受 SYN 泛洪攻击。可以根据在一段时间内看到的数据包数量保护单个主机或整个网络。如果设备采用被动部署,可以生成事件。如果设备采用内联部署,还可以丢弃恶意数据包。超时周期结束后,如果速率条件已停止,将会停止事件生成和数据包丢弃。

例如,您可以配置设置来允许来自任一 IP 地址的最大 SYN 数据包数,并阻止来自该 IP 地址的更多连接达 60 秒。

可以限制与网路上主机之间的 TCP/IP 连接,以防止拒绝服务 (DoS) 攻击或用户进行过多活动。当系统检测到与指定 IP 地址成功连接的配置数量或地址范围时,它会对额外连接生成事件。基于速率的事件生成继续进行,直到超时周期结束且未发生速率条件。在内联部署中,可以选择丢弃数据包,直到速率条件超时。

例如,您可以配置设置来允许来自任一 IP 地址的最多 10 个成功同时连接,并阻止来自该 IP 地址的更多连接达 60 秒。

注

|

设备将跨内部资源进行负载均衡检查。在配置基于速率的攻击防御时,可以为每个源配置触发率,而不是每个设备。如果基于速率的攻击防御达不到预期,您可能需要降低触发率。如果用户在规定的时间间隔内发送过多的连接尝试,则会触发警报。因此,建议对规则进行速率限制。为了帮助确定正确的速率,请联系支持人员。

|

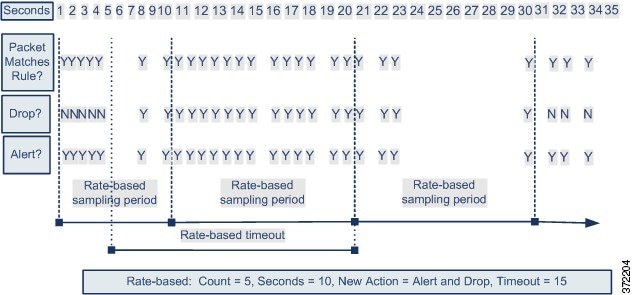

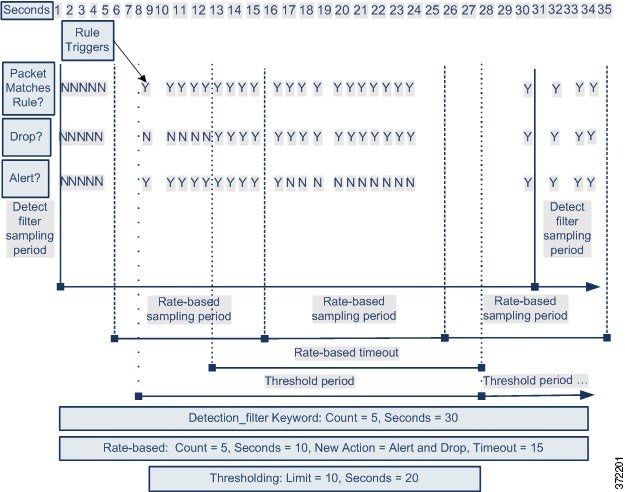

下图显示的例子中,攻击者正在尝试访问主机。反复尝试查找密码触发了配置有基于速率的攻击防御的规则。当在 10 秒的时间跨度内发生五次规则匹配之后,基于速率的设置会将规则属性更改为“丢弃并生成事件”(Drop and Generate Events)。新的规则属性在

15 秒之后超时。

请注意,到达超时时间后,在接下来的基于速率的采样周期内,系统仍然丢弃数据包。如果采样速率高于当前或前一个采样周期的阈值,新操作将继续。在采样速率地区阈值速率的情况下,新操作将恢复为仅在采样期完成后生成事件。

)

) )

)

反馈

反馈