访问控制规则简介

在访问控制策略中,访问控制规则提供在多台受管设备之间处理网络流量的精细方法。

注 |

安全情报过滤、解密、用户标识以及某些解码和预处理发生在访问控制规则评估网络流量之前。 |

系统按您指定的顺序将流量与访问控制规则相匹配。在大多数情况下,系统根据所有规则条件匹配流量的第一个访问控制规则处理网络流量。

每个规则也有操作,确定是否监控、信任、阻止或允许匹配的流量。当您允许流量时,可以指定在流量到达您的资产或退出您的网络之前,系统首先利用入侵或文件策略对其进行检查以阻止任何漏洞攻击、恶意软件或禁止的文件。

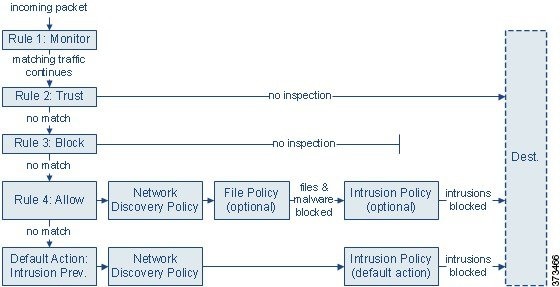

以下场景汇总了内联入侵防御部署中访问控制规则评估流量的方式。

在这种情况中,流量评估如下:

-

规则 1:监控 首先评估流量。“监控”规则跟踪和记录网络流量。系统继续根据其他规则匹配流量,以确定允许其通过,还是拒绝。(但是,请参阅访问控制规则监控操作中的重要例外情况和警告。)

-

规则 2:信任 继续评估流量。系统允许匹配的流量传至目标,而无需进一步检查,但此类流量仍会受到身份要求和速率限制的制约。不匹配的流量继续根据下一规则进行评估。

-

规则 3:阻止 第三步,评估流量。匹配的流量被阻止,无需进一步检测。不匹配的流量继续根据最终规则进行评估。

-

规则 4:允许是最终规则。对于此规则,允许匹配的流量;但检测和阻止流量内禁止的文件、恶意软件、入侵和漏洞。系统允许其余未阻止的非恶意流量传至目标,但此类流量仍受到身份要求和速率限制的制约。您可以配置只执行文件检查、入侵检查或两类检查都不执行的“允许”(Allow) 规则。

-

默认操作处理不匹配任何规则的所有流量。在此场景下,默认操作在允许非恶意流量通过之前执行入侵防御。在不同的部署中,您可能有默认操作可以信任或阻止所有流量,而无需进一步检测。(您不能对默认操作处理的流量执行文件或恶意软件检测。)

无论是使用访问控制规则还是默认操作,您允许的流量都自动可用于根据网络发现策略检查主机、应用和用户数据。尽管可以增强或禁用发现功能,但不能明确启用该功能。但是,允许流量不会自动确保收集发现数据。系统仅对涉及 IP 地址的连接执行发现功能,根据网络发现策略明确监控这些 IP 地址;此外,对于加密会话,应用发现受到限制。

请注意,当解密配置允许已加密流量通过或者您不配置解密时,访问控制规则处理已加密流量。但是,某些访问控制规则条件需要未加密流量,因此,已加密流量可能匹配的规则更少。此外,默认情况下,系统禁用已加密负载的入侵和文件检查。当已加密连接与已配置入侵和文件检查的访问控制规则相匹配时,这有助于减少误报和提高性能。

访问控制规则管理

访问控制策略编辑器的规则表格让您可以添加、编辑、分类、搜索、过滤、移动、启用、禁用、删除或以其他方式管理当前策略中的访问控制规则。

正确创建和排序访问控制规则是一项复杂的任务,但重要的是构建有效部署。如果不认真规划您的策略,这些规则会抢占其他规则,需要额外的许可证或包含无效配置。为帮助确保系统按预期处理流量,访问控制策略接口具有规则的强大警告和错误反馈系统。

使用搜索栏来过滤访问控制策略规则列表。 在新用户界面中,您可以取消选择仅显示匹配规则 (Show Only Matching Rules) 选项以查看所有规则。匹配的规则会被突出显示。

对于每个访问控制规则,策略编辑器显示其名称、条件概述、规则操作以及传达规则检测选项或状态的图标。 在新用户界面中,操作和图标位于左侧而不是右侧,并且许多图标不会显示以便让视图更简洁(显示入侵、文件和日志记录,时间范围显示为钟面而不是如下所示的图标)。这些图标代表:

-

时间范围选项(

)

) -

入侵策略(

)

) -

文件策略(

)

) -

安全搜索(

)

) -

YouTube EDU(

)

) -

日志记录(

)

) -

注释(

)

) -

警告(

)

) -

错误(

)

)

已禁用的规则在规则名称后面呈灰色显示并带有相应的标记“(已禁用)”(disabled)。

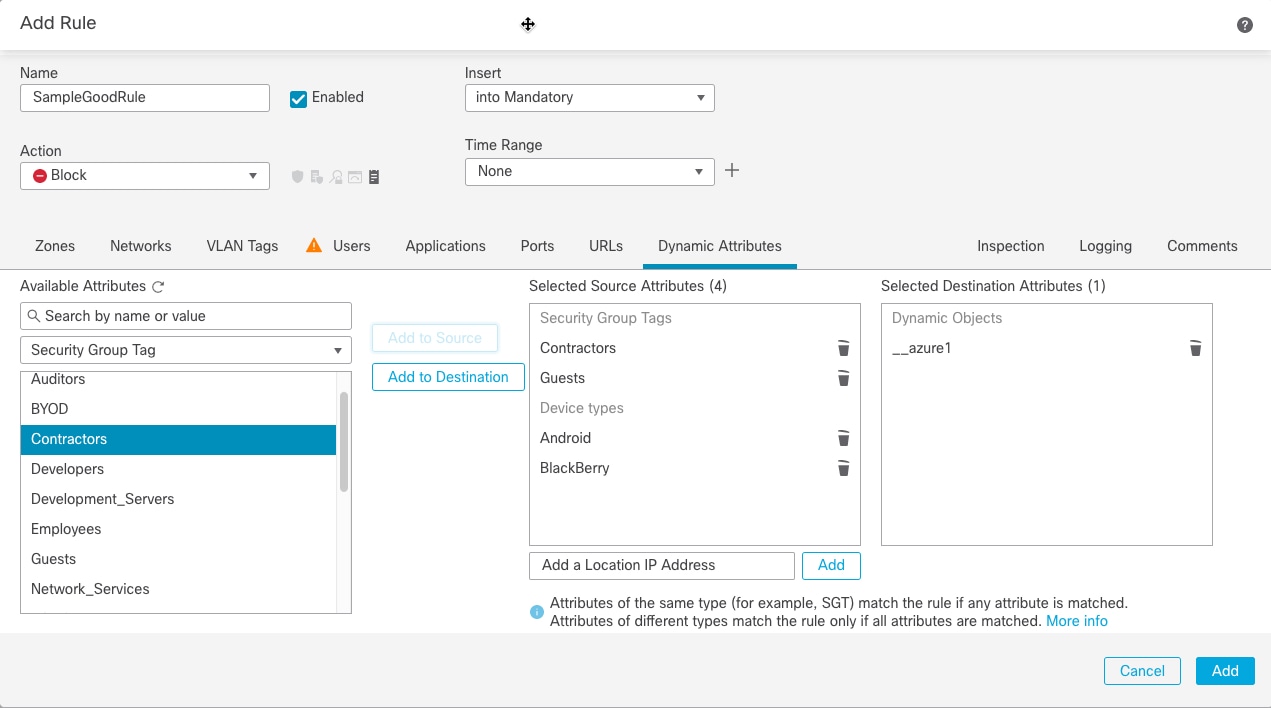

要创建或编辑规则,请使用访问控制规则编辑器。规则编辑器会因您使用的用户界面而异。

旧版用户界面 - 您可以:

-

在编辑器的上部配置基本属性,如规则的名称、状态、位置和操作。

-

使用编辑器下部左侧的选项卡添加条件。

-

使用下部右侧的选项卡配置检测和日志记录选项,还可以向规则添加注释。为了方便,无论您在查看哪个选项卡,编辑器都列出规则的检测和日志记录选项。

新版用户界面 - 您可以:

-

配置规则名称并选择其在编辑器上部的位置。

-

通过选择编辑器上方或下方的行可以切换到编辑其他规则。

-

使用左侧列表来选择规则操作,并应用入侵策略和变量集、文件策略和时间范围以及顶部的日志记录选项。

-

使用规则名称旁边的选项来选择规则操作,并应用入侵策略和变量集、文件策略和时间范围以及顶部的日志记录选项。

-

使用源 (Sources) 和目标和应用 (Destinations and Applications) 列来添加匹配条件。

-

在编辑器的底部为规则添加评论。

访问控制规则组成部分

除唯一名称之外,每个访问控制规则都具有以下基本组件:

状态

默认情况下,规则处于启用状态。如果禁用某规则,系统将不使用该规则并停止为该规则生成警告和错误。

位

系统已对访问控制策略中的规则进行编号,从 1 开始。如果正在使用策略继承,则规则 1 是最外层策略的第一条规则。系统按升序规则编号以自上而下的顺序将流量与规则相匹配。除 Monitor 规则之外,流量匹配的第一个规则是处理该流量的规则。

规则也可属于某个部分和某个类别,其仅有利于组织且不影响规则位置。规则位置跨越部分和类别。

部分和类别

为帮助您组织访问控制规则,每个访问控制策略都有两个系统提供的规则部分:“强制性”(Mandatory) 规则部分和“默认”(Default) 规则部分。要进一步组织访问控制规则,您可以在“强制性”(Mandatory) 和“默认”(Default) 部分中创建自定义规则类别。

如果正在使用策略继承,则当前策略的规则嵌套在其父策略的“强制性”(Mandatory) 规则部分与“默认”(Default) 规则部分之间。

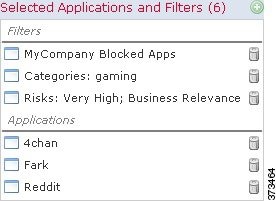

条件

条件指定规则处理的特定流量。条件可以简单也可以复杂;条件的使用通常取决于许可证。

流量必须满足规则中指定的所有条件。例如,如果应用条件指定了 HTTP 而不是 HTTPS,则 URL 类别和信誉条件将不适用于 HTTPS 流量。

适用时间

您可以指定规则适用的日期和时间。

操作

规则操作确定系统如何处理匹配的流量。您可以监控、信任、阻止或允许(执行或无需执行进一步检测)匹配的流量。系统不会对受信任、被阻止或加密的流量进行深度检查。

检查

深度检查选项管理系统如何检查和阻止您意外允许的恶意流量。通过规则允许流量时,可以指定系统先使用入侵或文件策略检测流量以在漏洞、恶意软件或禁止的文件到达您的资产或退出网络之前予以阻止。

日志记录

规则的日志记录设置管理系统保存其处理流量的记录。您可以对匹配规则的流量保存记录。一般来说,您可以在连接开始和/或结束时记录会话。您可以将连接记录到数据库,以及系统日志 (syslog) 或 SNMP 陷阱服务器。

备注

每次保存对访问控制规则所做的更改时,都可以添加注释。

访问控制规则顺序

系统已对访问控制策略中的规则进行编号,从 1 开始。系统会用升序的规则号码以从上到下的顺序将流量匹配到访问控制规则中。

在大多数情况下,系统根据所有规则条件匹配流量的第一个访问控制规则处理网络流量。除监控规则,在流量匹配规则后系统不会根据其他优先级较低的规则继续评估流量。

为帮助您组织访问控制规则,每个访问控制策略都有两个系统提供的规则部分:“强制性”(Mandatory) 规则部分和“默认”(Default) 规则部分。要进一步组织,您可以在“强制性”(Mandatory) 和“默认”(Default) 部分中创建自定义规则类别。在创建类别后,无法将其移动,不过可以将其删除、对其重命名,并将规则移入、移出该类别以及在其内部或周围移动。系统跨部分和类别分配规则编号。

如果使用策略继承,则当前策略的规则嵌套在其父策略的“强制性”(Mandatory) 规则部分与“默认”(Default) 规则部分之间。规则 1 是最外层策略(不是当前策略)中的第一条规则,系统跨策略、部分和类别分配规则编号。

允许修改访问控制策略的任何预定义用户角色还允许您在规则类别内部和之间移动和修改访问控制规则。但是,可以创建自定义角色来限制用户移动和修改规则。允许修改访问控制策略的任意用户可以将规则添加到自定义类别,以及无限制的修改其中的规则。

小心 |

未能正确设置访问控制规则可能会导致意外结果,包括允许应阻止的流量。通常,应用控制规则应在访问控制列表中较低,因为与基于 IP 地址的规则相比,匹配这些规则所需的时间更长。 使用 特定 条件(例如网络和 IP 地址)的访问控制规则应在使用一般条件(例如应用)的规则 之前 排序。如果您熟悉开放系统互联(OSI)模型,请在概念上使用类似的编号。包含第 1 层、第 2 层和第 3 层(物理、数据链路和网络)条件的规则应首先在访问控制规则中排序。稍后应在访问控制规则中对第 5 层、第 6 层和第 7 层的条件(会话,表示和应用)进行排序。有关 OSI 模型的详细信息,请参阅此 维基百科文章。 |

提示 |

适当的访问控制规则顺序可减少处理网络流量所需的资源并防止规则抢占。尽管您创建的规则对于每个组织和部署来说都是唯一的,但是排序规则时需要遵循几个基本原则,才可优化性能,同时满足您的需求。 |

访问控制规则操作

每个访问控制规则都具有用于确定系统如何处理和记录匹配流量的操作:您可以监控、信任、阻止或允许(执行或无需执行进一步检查)匹配流量。

访问控制策略的 默认操作 会处理不符合任何非 Monitor 访问控制规则条件的流量。

访问控制规则监控操作

监控 (Monitor) 操作不能允许或拒绝流量。相反,它的主要目的是强制连接日志记录,而不会考虑最终如何处理匹配的流量。

如果连接与监控规则匹配,则该连接匹配的下一个非监控规则应确定流量处理和任何进一步检查。如果没有其他匹配的规则,系统应使用默认操作。

但存在一个例外。如果监控规则包含第 7 层条件(例如应用条件),则系统将允许早期数据包通过并建立连接(或完成 SSL 握手)。即使连接应被后续规则阻止,也会发生这种情况;这是因为这些早期数据包不会根据后续规则接受评估。为了使这些数据包不会未经检查就到达目的地,您可以在访问控制策略的高级设置中为此目的指定入侵策略;请参阅在识别流量之前检查通过的数据包。在系统完成其第 7 层识别后,它就会将相应的操作应用于剩余会话流量。

小心 |

最佳实践是避免将第 7 层条件放在规则优先级较高的广泛定义的监控规则上,以防止无意中允许流量进入您的网络。此外,如果本地约束的流量与第 3 层部署中的 Monitor 规则相匹配,则该流量可能绕过检查。为确保对流量进行检查,在路由流量的受管设备的高级设备设置中启用 Inspect Local Router Traffic。 |

访问控制规则信任操作

信任 (Trust) 操作允许流量通过,无需深度检查或网络发现。受信任的流量仍会受到身份要求和速率限制的制约。

注 |

某些协议(例如 FTP 和 SIP)会使用辅助信道,而系统会通过检测过程将其打开。在某些情况下,受信任的流量可以绕过所有检查,并且无法正确打开这些辅助通道。如果遇到此问题,请将信任规则更改为允许 (Allow)。 |

访问控制规则阻止操作

Block 和 Block with reset 操作拒绝流量,无需任何类型的进一步检测。

“阻止并重置”规则会重置连接,但 HTTP 响应页面遇到的 Web 请求除外。这是因为,如果立即重置连接,则配置为在系统阻止 Web 请求时显示的响应页面将无法显示。有关详细信息,请参阅HTTP 响应页面和交互式阻止。

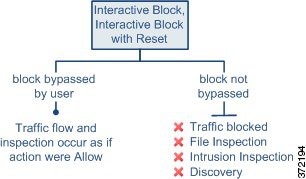

访问控制规则交互式阻止操作

交互式阻止和交互式阻止并重置操作为 Web 用户提供继续访问其预期目的地的选项。

如果用户绕过阻止,该规则模拟“允许”规则。因此,您可以将交互式阻止规则与文件和入侵策略关联,并且匹配的流量也可用于网络发现。

如果用户未(或无法)绕过阻止,该规则模拟“阻止”规则。匹配流量会被拒绝,无需进一步检测。

请注意,如果启用交互式阻止,则无法重置所有被阻止的连接。这是因为,如果立即重置连接,响应页面将无法显示。使用交互式阻止并重置操作,以(通过非交互的方式)阻止并重置所有非 Web 流量,同时仍然为 Web 请求启用交互式阻止。

有关详细信息,请参阅HTTP 响应页面和交互式阻止。

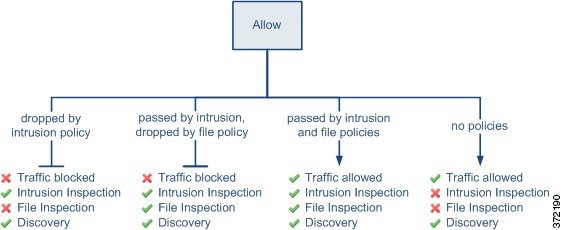

访问控制规则允许操作

允许 (Allow) 操作允许匹配的流量通过,但是仍会受到身份要求和速率限制的制约。

或者,您可以使用深度检查以在未加密或已解密流量到达目的地之前进一步对其进行检查和阻止:

-

您可以使用入侵策略,以便根据入侵检测和防御配置来分析网络流量,并根据配置丢弃恶意数据包。

-

您可使用文件策略执行文件控制。借助文件控制,可以检测和阻止用户通过特定应用协议上传(发送)或下载(接收)特定类型的文件。

-

您还可以使用文件策略执行基于网络的高级恶意软件防护 (AMP)。恶意软件防护 可检测文件中的恶意软件,并根据配置阻止检测到的恶意软件。

下图展示对满足“允许”(Allow) 规则(或用户绕过的“交互式阻止”[Interactive Block] 规则)条件的流量执行的检查类型。请注意,文件检测会在入侵检测之前发生;被阻止文件不会进行入侵相关漏洞检测。

为简单起见,该图显示入侵和文件策略均与访问控制规则相匹配(或都不匹配)的情况下的流量。但是,可以单独配置其中一个策略。如果没有文件策略,流量将由入侵策略确定;如果没有入侵策略,流量将由文件策略确定。

不管入侵或文件策略会检查还是丢弃流量,系统都可以使用网络发现功能进行检查。但是,允许流量不会自动确保发现检查。系统仅对涉及 IP 地址的连接执行发现功能,根据网络发现策略明确监控这些 IP 地址;此外,对于加密会话,应用发现受到限制。

)

) )

) )

) )

)

)

)

反馈

反馈