解密规则 最佳实践

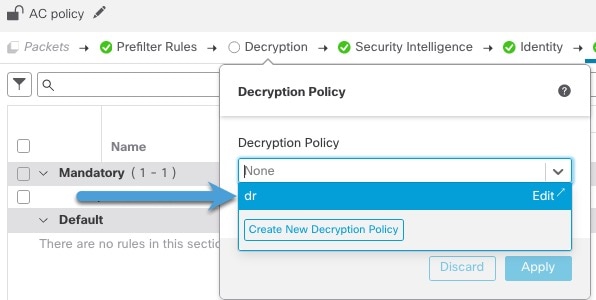

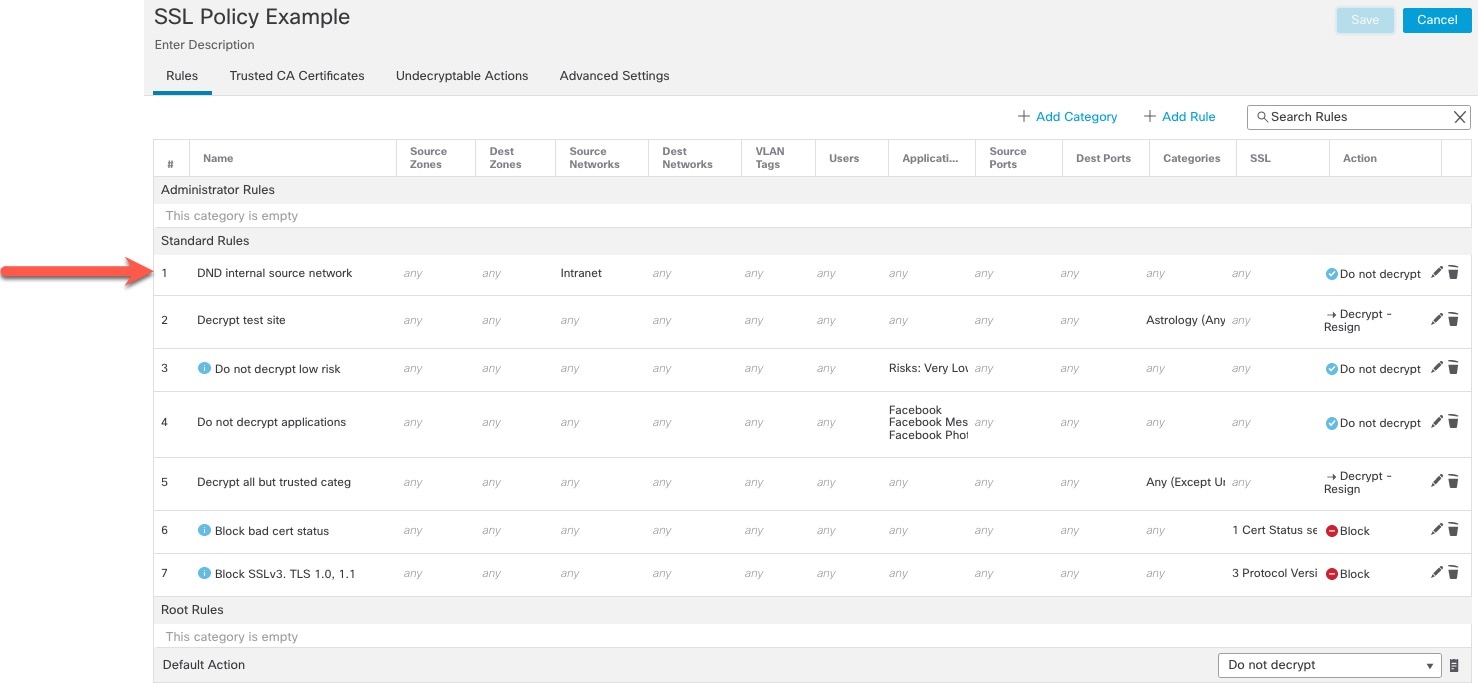

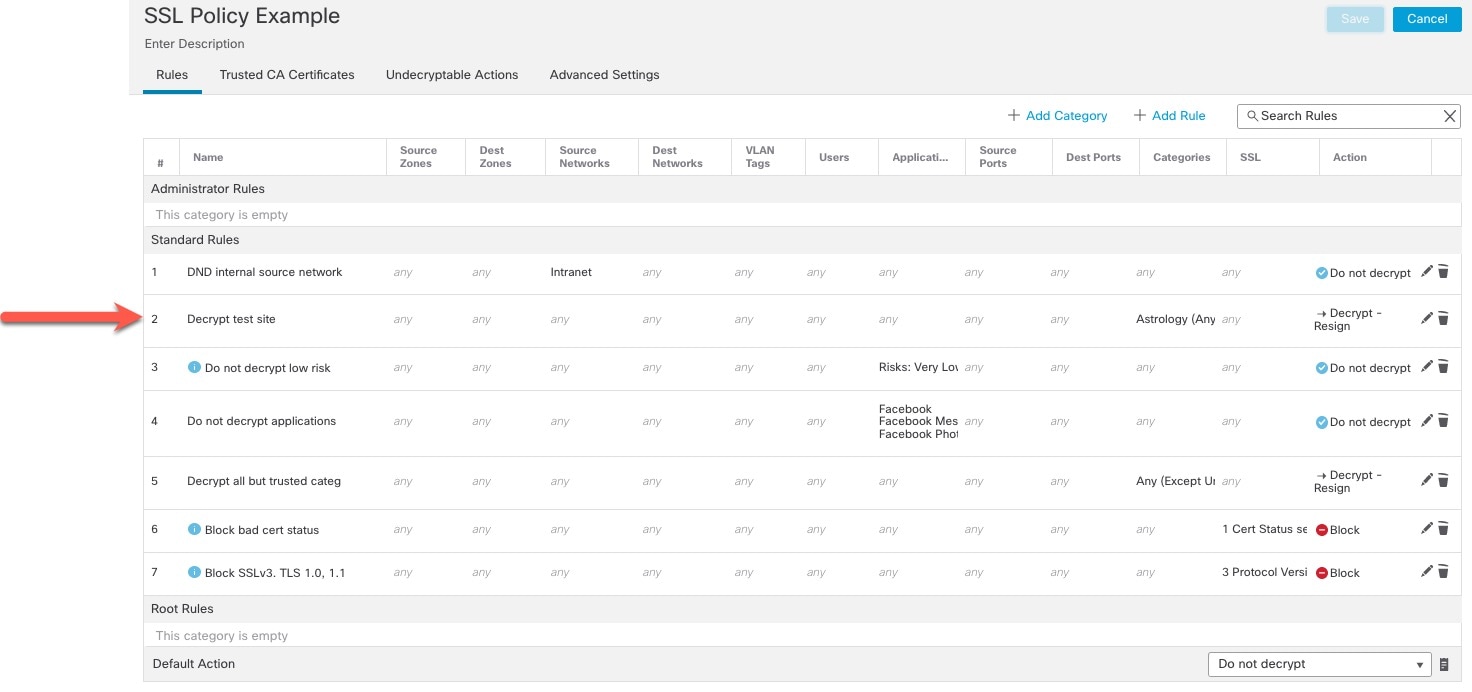

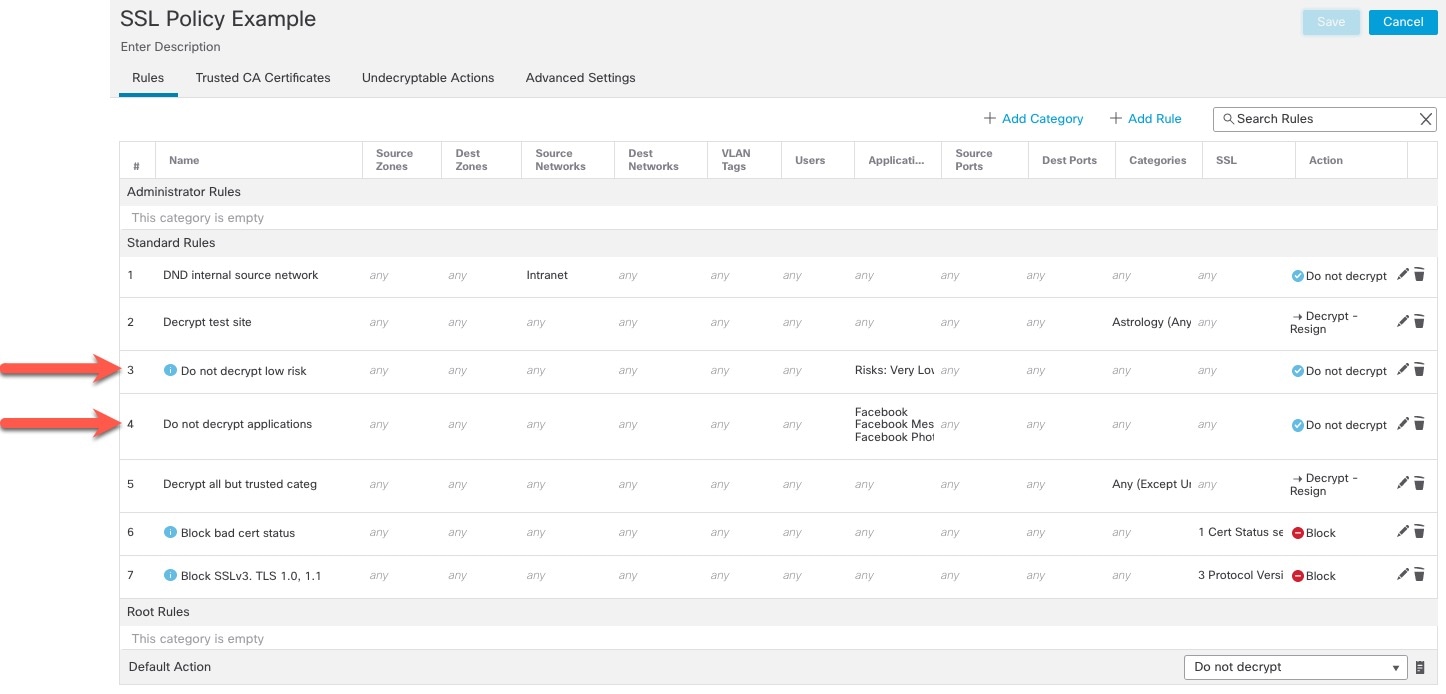

本章提供了 解密策略 的一个示例 解密规则 ,用于说明我们的最佳实践和建议。首先,我们将讨论 解密策略 和访问控制策略的设置,然后再介绍所有规则以及我们建议以特定方式对其进行排序的原因。

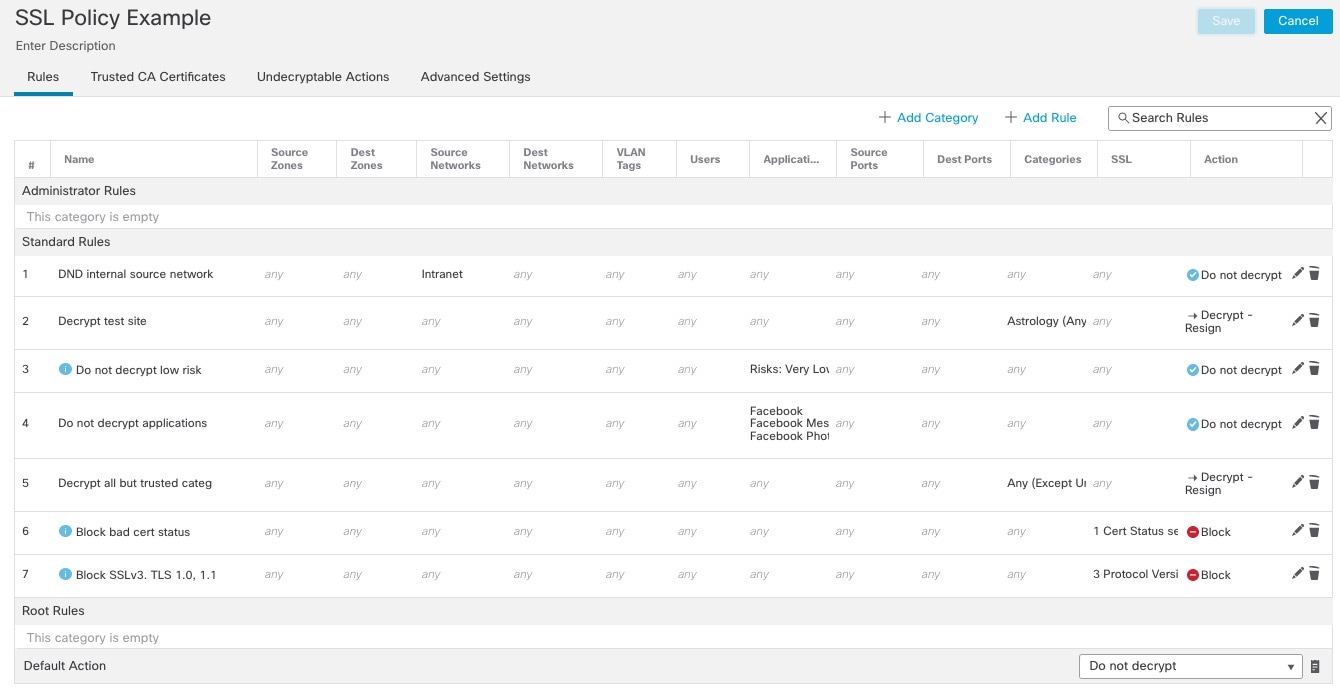

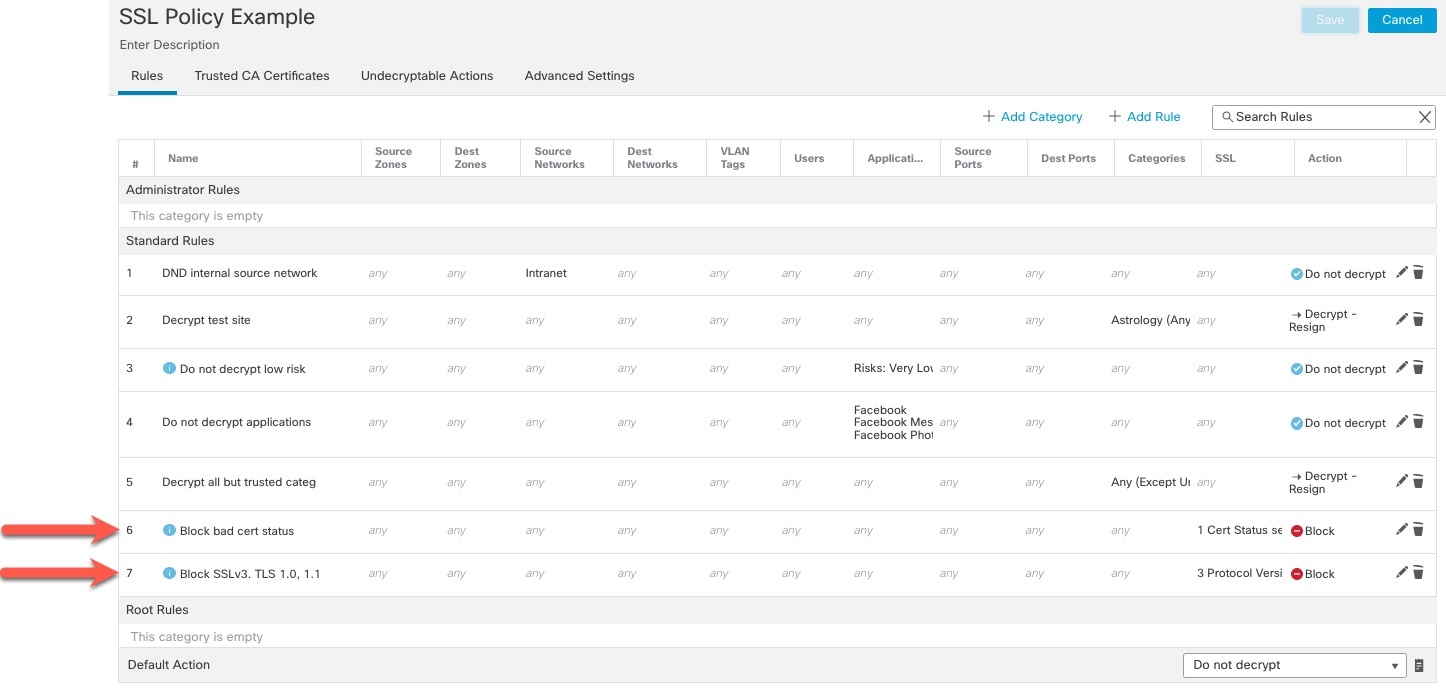

以下是我们将在本章中讨论的 解密规则 。

以下主题提供更多信息。

使用预过滤器和数据流分流绕过检测

在系统执行更多资源密集型评估之前,预过滤是访问控制的第一阶段。预过滤非常简单、快速并且可以及早执行。预过滤使用有限的外部报头条件来快速处理流量。将此过滤操作与后续评估进行比较,后续评估使用内部报头并具有更强大的检测功能。

配置预过滤:

-

提高性能 - 越早排除不需要检查的流量,越好。您可以基于隧道的外部封装报头传递隧道为某些类型的明文设置快速路径或加以阻止,而不检查其封装的连接。您还可以为从及早处理中受益的其他任何连接设置快速路径或加以阻止。

-

为封装流量定制深度检查 - 您可以对某些类型的隧道重新分区,以便以后可以使用相同的检查条件处理其封装的连接。重新分区是必要的,因为在预过滤后,访问控制使用内部报头。

如果有可用的 Firepower 4100/9300,则可以使用大型流量分流,这种技术可以让受信任的流量绕过检测引擎以获得更好的性能。例如,您可以在数据中心使用它来传输服务器备份。

不解密最佳实践

记录流量

我们建议不要创建未记录任何内容的不解密规则,因为这些规则在托管设备上仍需要处理时间。如果设置了任何类型的 解密规则, 启用日志记录 ,以便您可以查看匹配的流量。

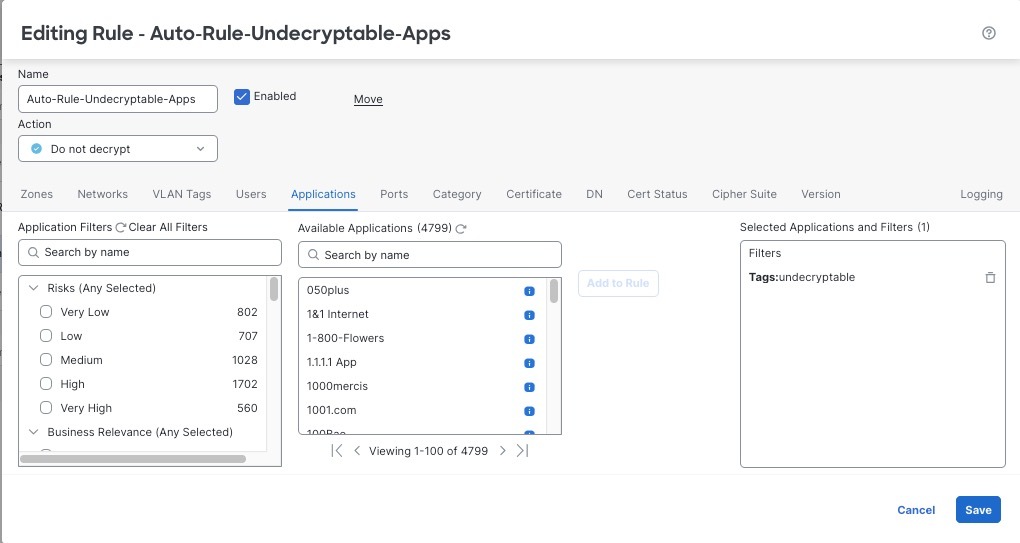

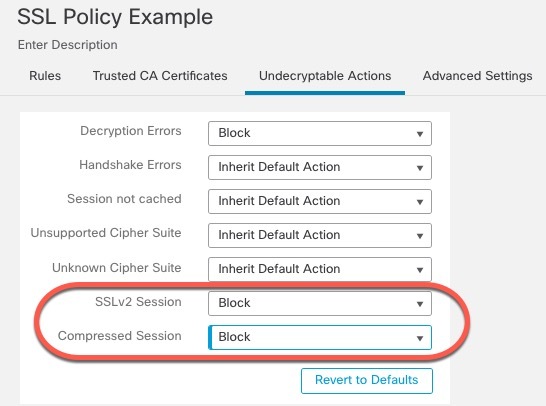

无法解密的流量准则

我们可以确定某些流量不可解密,要么是因为网站本身不可解密,要么是因为该网站使用了 TLS/SSL 锁定,这有效地阻止了用户访问其浏览器中没有错误的已解密网站。

有关证书锁定的详细信息,请参阅关于 TLS/SSL 锁定。

我们维护的这些站点的列表如下:

-

名为 Cisco-Undecryptable-Sites 的可分辨名称 (DN) 组

-

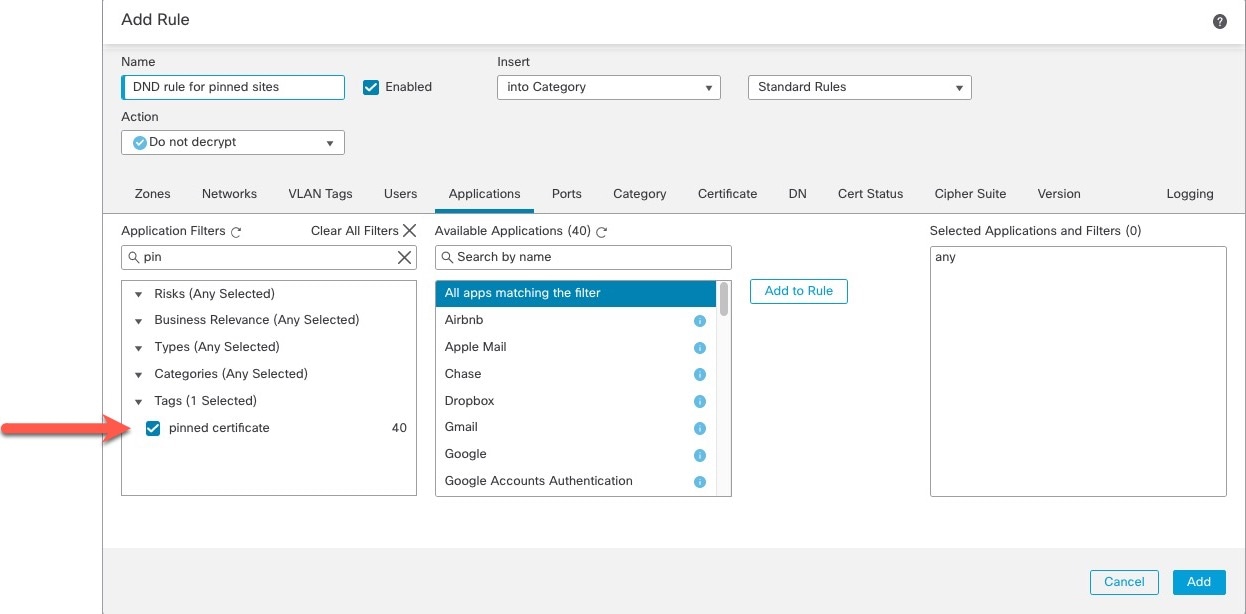

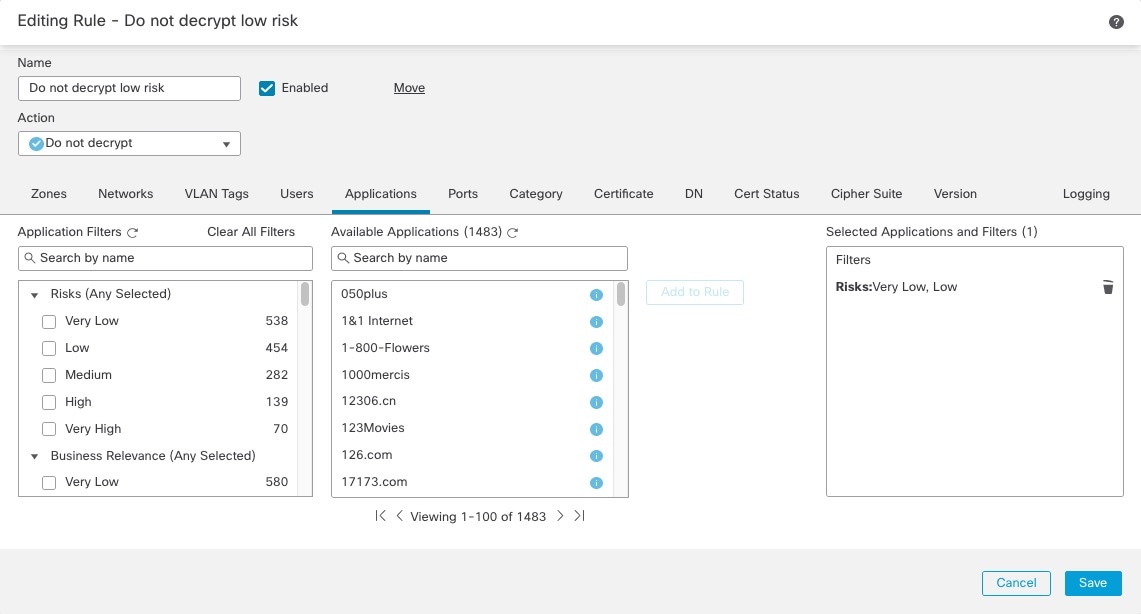

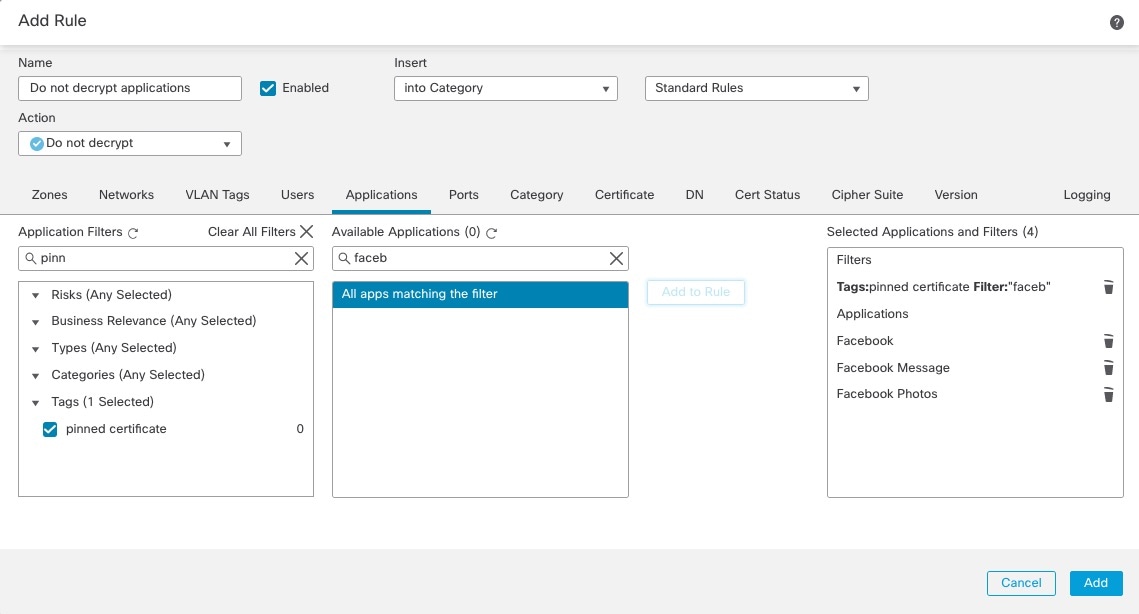

已固定证书应用过滤器

如果您正在解密流量,并且不希望用户在访问这些站点时在其浏览器中看到错误,我们建议您在 解密规则 底部设置不解密规则。

设置已固定证书应用过滤器的示例如下。

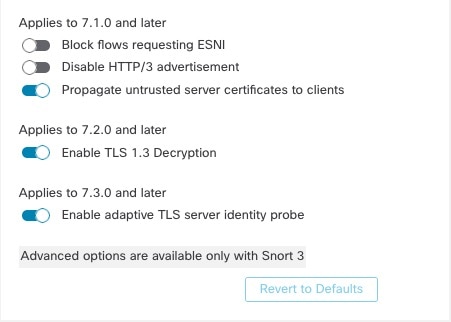

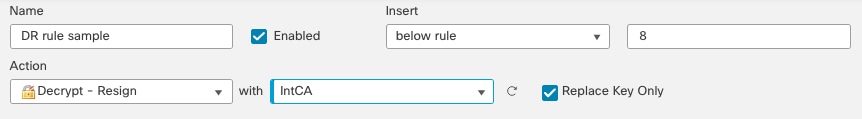

解密 - 重新签名和解密 - 已知密钥最佳实践

本主题讨论 解密 - 重新签名 和 解密 - 已知密钥 解密规则的最佳实践。

解密 - 使用证书锁定的重新签名最佳实践

某些应用使用称为 TLS/SSL 锁定或证书锁定的技术,其在应用自身中嵌入原始服务器证书的指纹。因此,如果您配置具有解密 - 重签操作的 解密规则,则应用从受管设备收到重签的证书时,验证会失败且连接会中止。

由于 TLS/SSL 锁定用于避免中间人攻击,因此无法不能将其阻止或绕过。您有以下选择:

-

为排在解密 - 重签规则之前的应用创建不解密规则。

-

指示用户使用网络浏览器访问应用。

有关证书锁定的详细信息,请参阅关于 TLS/SSL 锁定。

解密 - 已知密钥最佳实践

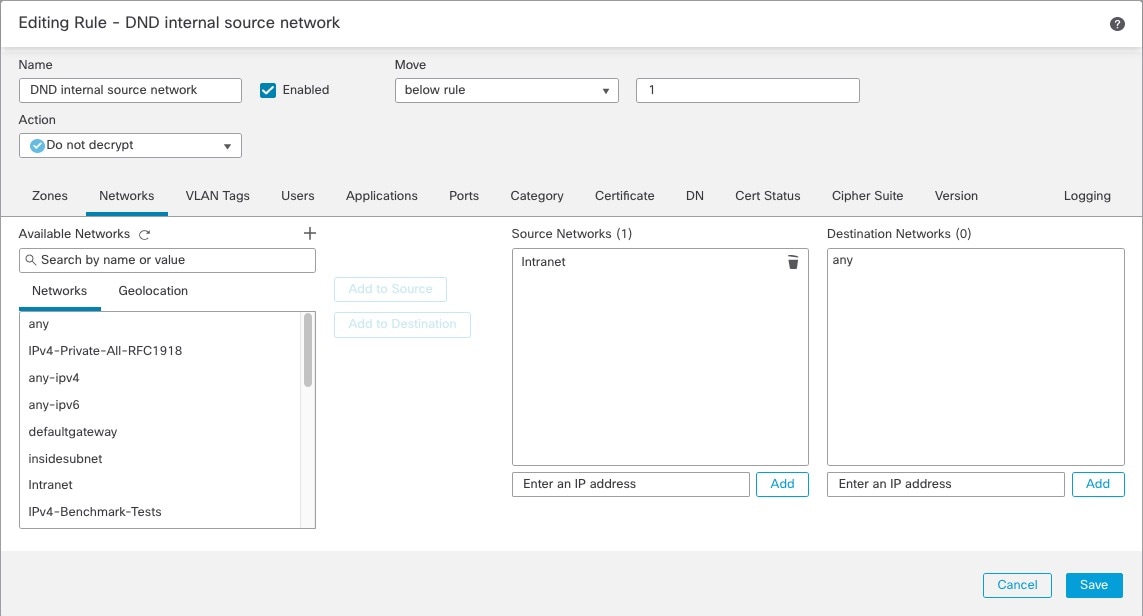

由于解密 - 已知密钥规则操作用于流向内部服务器的流量,因此应始终将目标网络添加到这些规则( 网络规则条件)。这样,流量会直接进入服务器所在的网络,从而减少网络上的流量。

优先考虑 解密规则

将数据包的第一部分可以匹配的任何规则放在最前面;例如,引用 IP 地址的规则(网络规则条件)。

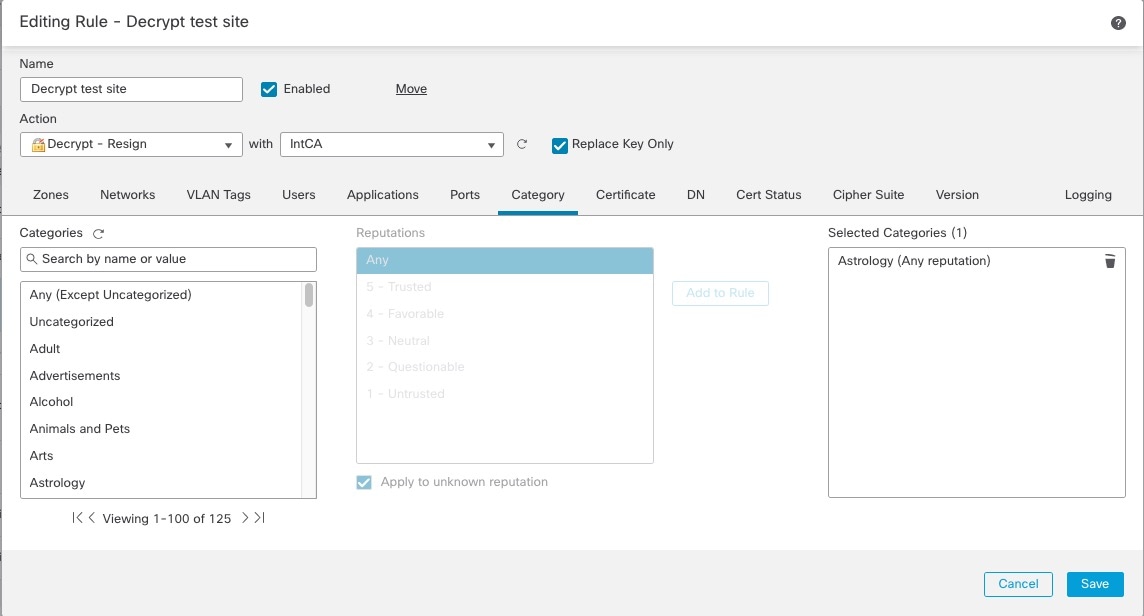

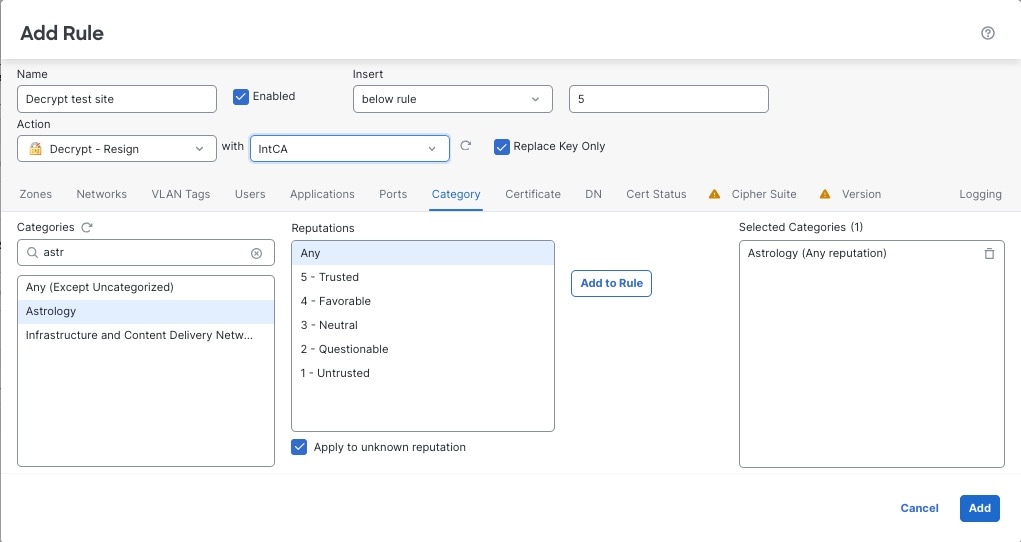

解密规则 将 最后

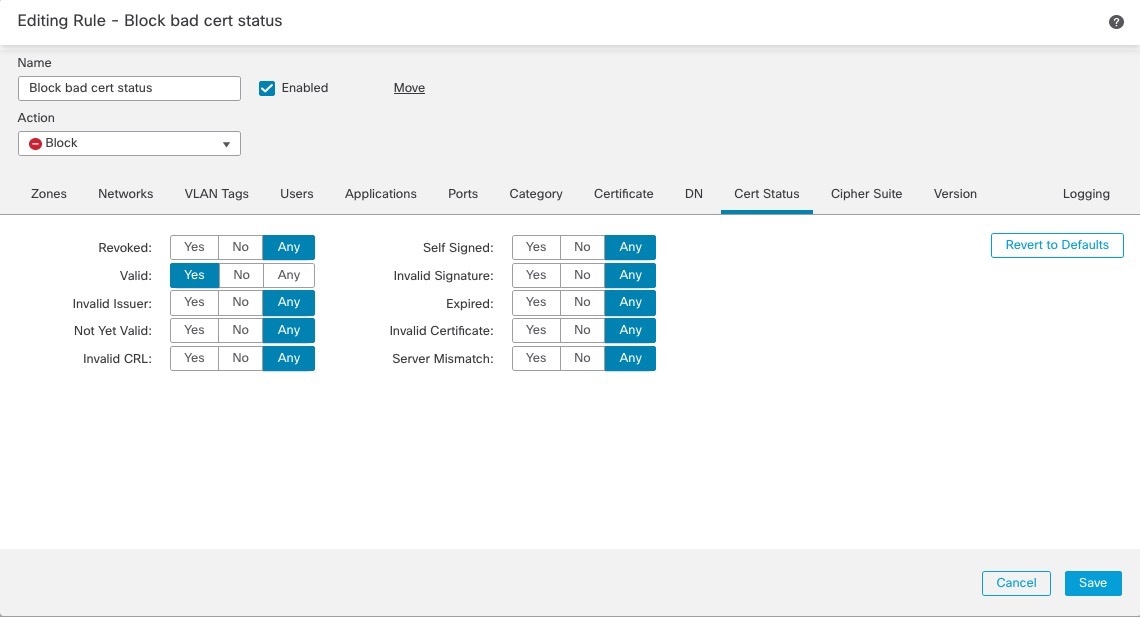

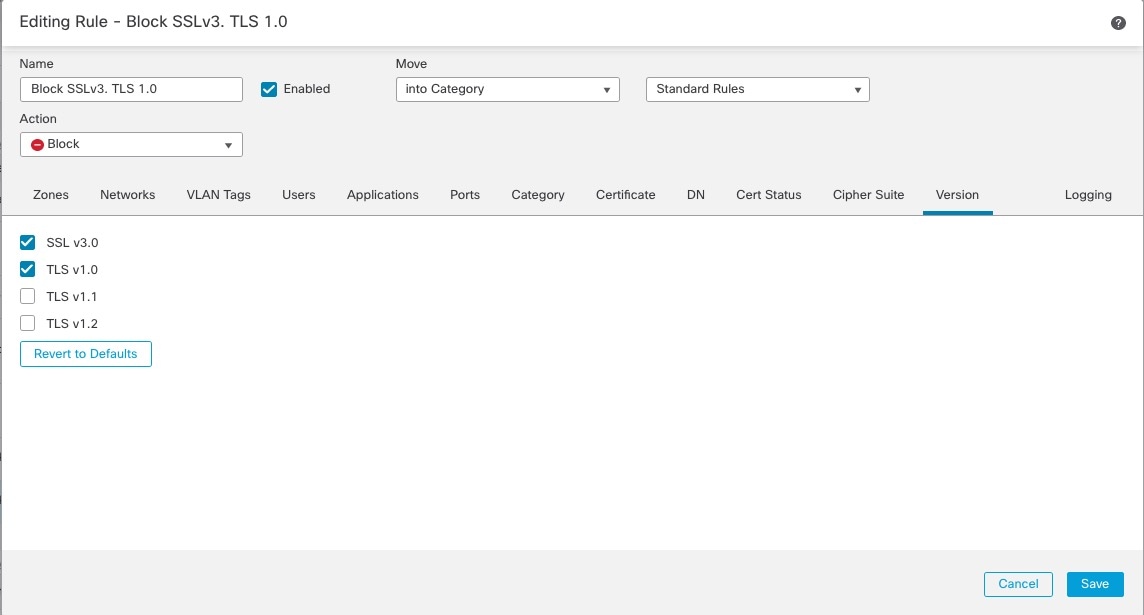

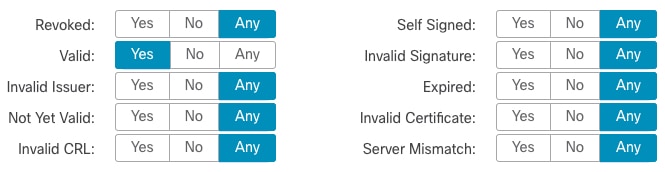

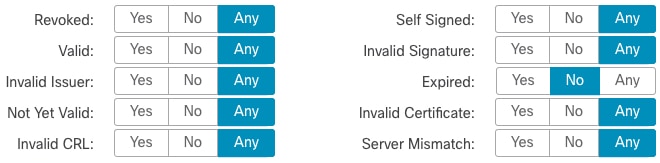

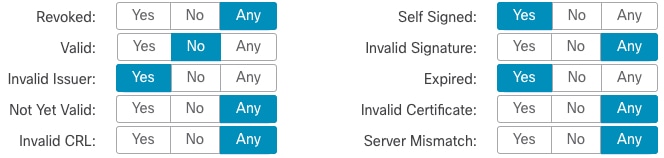

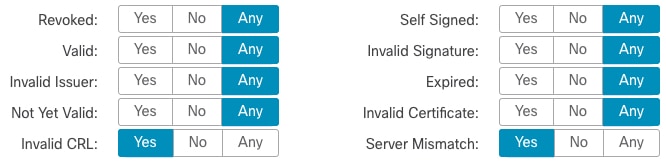

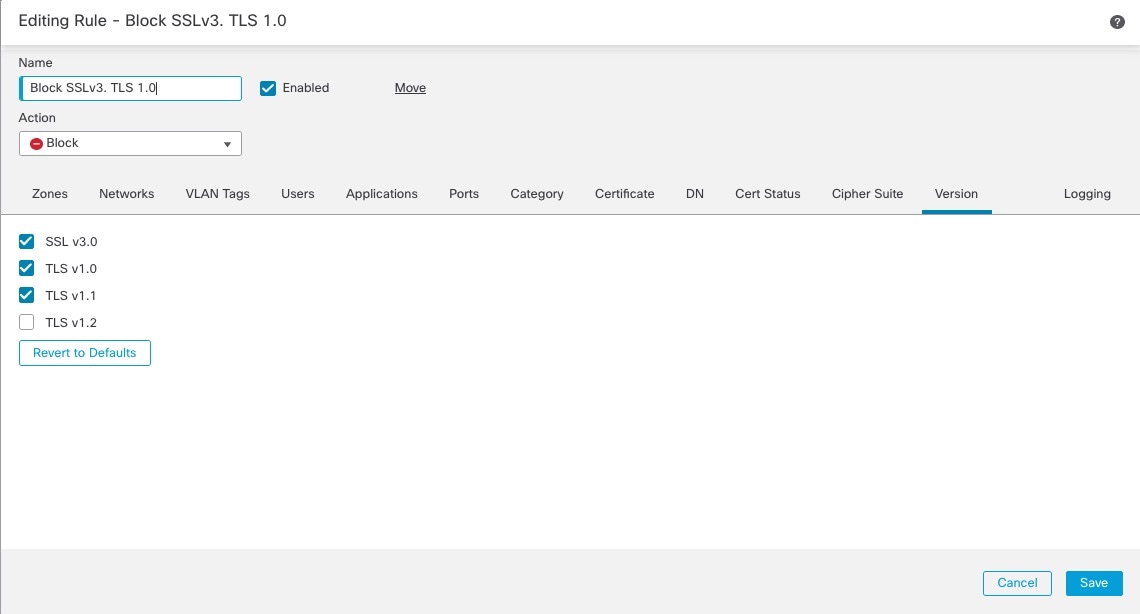

具有以下规则条件的规则应在 解密之前立即排序 规则应在最后 ,因为这些规则要求系统在最长时间内检查流量:

-

应用

-

类别 (Category)

-

证书

-

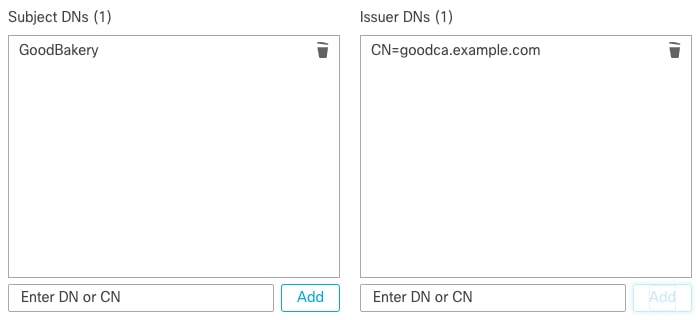

可分辨名称 (DN)

-

证书状态

-

密码套件

-

Version

)

)

)

)

![对于此规则,在“类别”(Category) 选项卡页面上的“类别”(Category) 列表中,点击“任何(未分类除外)”(Any [Except Uncategorized]) ;在“信誉”(Reputation) 列表中,点击“任意”(Any),然后点击“添加到规则” (Add to Rule)。](/c/dam/en/us/td/i/400001-500000/450001-460000/455001-456000/455862.jpg)

)

)

反馈

反馈