URL 过滤概述

使用 URL 过滤功能控制网络上的用户可以访问的网站:

-

基于类别和信誉的 URL 过滤 - 使用 URL 过滤许可证,您可以根据 URL 的一般分类(类别)和风险级别(信誉)控制对网站的访问。这是建议选项。

-

手动 URL 过滤 - 通过任意许可证,可以手动指定单个 URL、URL 组以及 URL 列表和源,以实现对网络流量的精细、自定义控制。有关详细信息,请参阅手动 URL 过滤。

另请参阅安全情报,用于阻止恶意 URL、域和 IP 地址的类似但不同的功能。

关于使用类别和信誉进行 URL 过滤

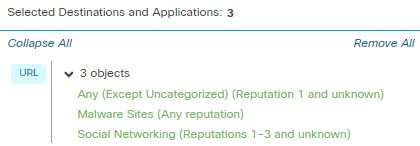

通过 URL 过滤许可证,您可以基于所请求 URL 的类别和信誉控制对网站的访问:

-

类别 - URL 的一般分类。例如,ebay.com 属于“拍卖”类别,而 monster.com 属于“职位搜索”类别。

URL 可以属于多个类别。

-

信誉 - URL 被用于可能违反组织安全策略之目的的可能性。信誉的范围从 未知风险(第 0 级)或 不可信(第 1 级)到 信任(第 5 级)。

基于类别和信誉的 URL 过滤的优势

URL 类别和信誉可帮助您快速配置 URL 过滤。例如,您可以使用访问控制来阻止黑客攻击 类别中的 不可信 的 URL。 或者,您可以使用 QoS 对来自视频流类别中站点的流量进行速率限制。也存在基于威胁类型的类别,例如间谍软件和广告软件类别。

使用类别和信誉数据可简化策略创建和管理。此方法可保证系统按预期控制网络流量。由于思科会不断更新有关新 URL 的威胁情报以及现有 URL 的新类别和新风险的信息,因此系统会使用最新信息来过滤所请求的 URL。代表安全威胁的站点或提供不良内容的站点出现和消失的速度可能比您更新和部署新策略的速度要快。

以下是一些系统如何适应的示例:

-

如果某个访问控制规则阻止所有游戏网站,在新域注册并分类为“游戏”时,系统则可以自动阻止这些站点。 同样,如果 QoS 规则对所有 视频流 站点进行速率限制,则系统可自动限制流向新 视频流 站点的流量。

-

如果某个访问控制规则阻止所有恶意软件站点,而某个购物页面受到恶意软件感染,系统可以将来自该购物站点的 URL 重新分类为恶意软件站点,并阻止该站点。

-

如果访问控制规则阻止不可信社交网站,但有人在其个人资料页面发布的链接中提供有指向恶意负载的链接,则系统便可以将该页面的信誉从 可靠更改为 不可信,并阻止该网站。

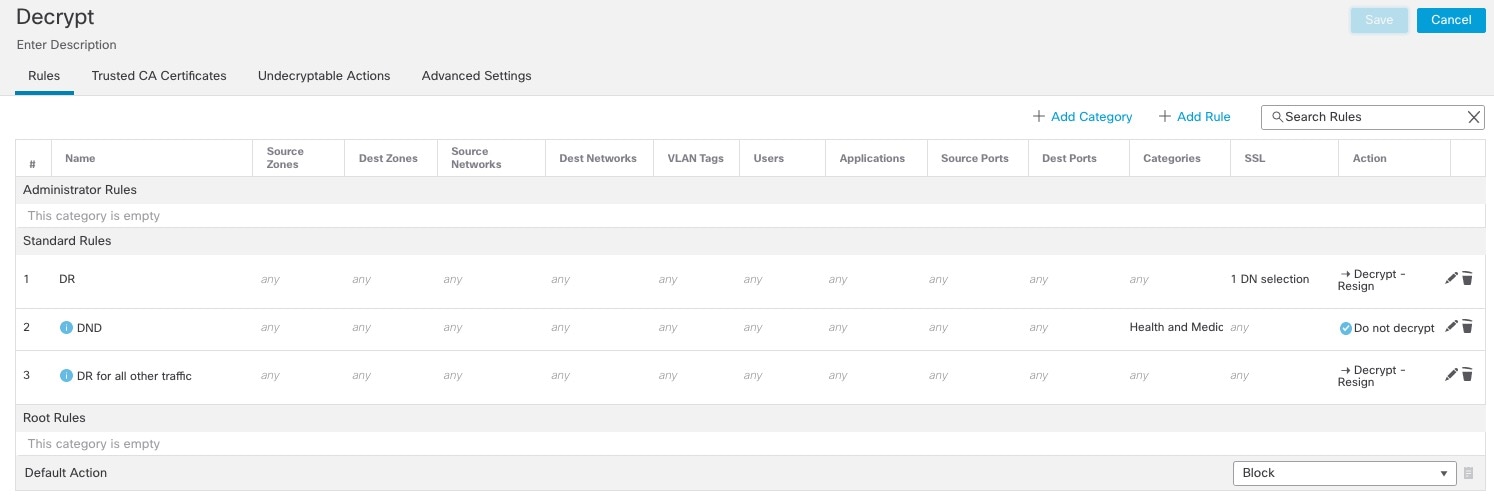

解密策略 “不解密”规则中基于类别的过滤的限制

您可以选择在 解密策略中包含类别。这些类别也称为 URL 过滤,由思科 Talos 情报组更新。更新基于机器学习和人工分析,这些内容可从网站目的地检索,有时也可从其托管和注册信息检索。分类 不 基于所声明的公司行业、意图或安全性。

注 |

不要将 URL 过滤与应用检测混淆,后者依赖于从网站读取数据包来更具体地确定其内容(例如,Facebook Message 或 Salesforce)。有关详细信息,请参阅配置应用控制的最佳实践。 |

有关详细信息,请参阅 在 URL 过滤中使用类别。

URL 类别和信誉说明

类别说明

可从https://www.talosintelligence.com/categories中获取每个 URL 类别的说明。

要查看那些类别,请确保点击 威胁类别 。

信誉级别说明

转至 https://talosintelligence.com/reputation_center/support 并查看“常见问题”部分。

来自思科云的 URL 过滤数据

添加 URL 过滤许可证将自动启用启用 URL 过滤。允许根据网站的一般分类或 类别和风险级别或 信誉来进行流量过渡。

默认情况下,当用户浏览的 URL 的类别和信誉不在以前访问过的网站的本地缓存中时,系统会将其提交到云进行威胁情报评估,并将结果添加到缓存中。

或者,您可以使用类别和信誉的本地 URL 数据集,这可以加快 Web 浏览速度。当您启用(或重新启用)URL 过滤时, 管理中心 会自动向思科查询 URL 数据并将数据集推送到受管设备。然后,当用户浏览到某个 URL 时,系统会在将其提交到云进行威胁情报评估之前,检查本地数据集和缓存中的类别和信誉信息。要查看使用本地数据集的选项,包括如何完全禁用单个云查找,请参阅 URL 过滤选项。

默认情况下,启用 URL 数据的自动更新;我们强烈建议您不要禁用这些更新。

URL 类别集可能会定期更改。当您收到更改通知时,请检查您的 URL 过滤配置,以确保按预期处理流量。有关详细信息,请参阅如果 URL 类别集发生更改,请执行操作。

)

)

反馈

反馈