关于身份策略

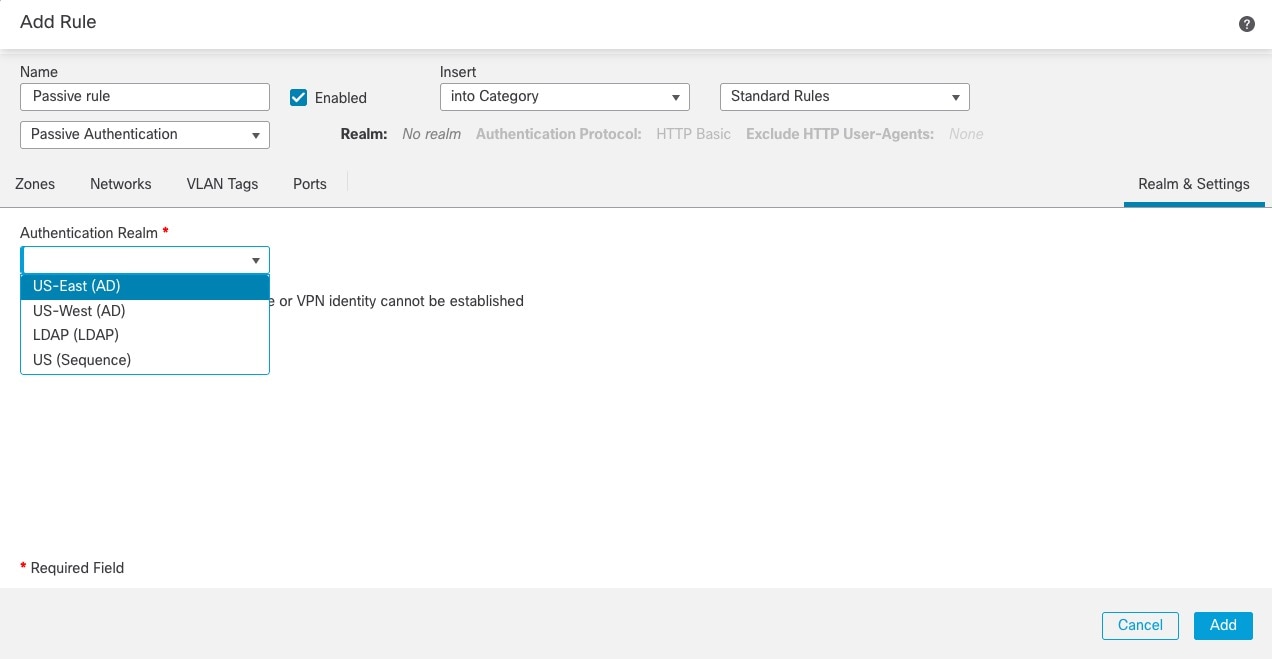

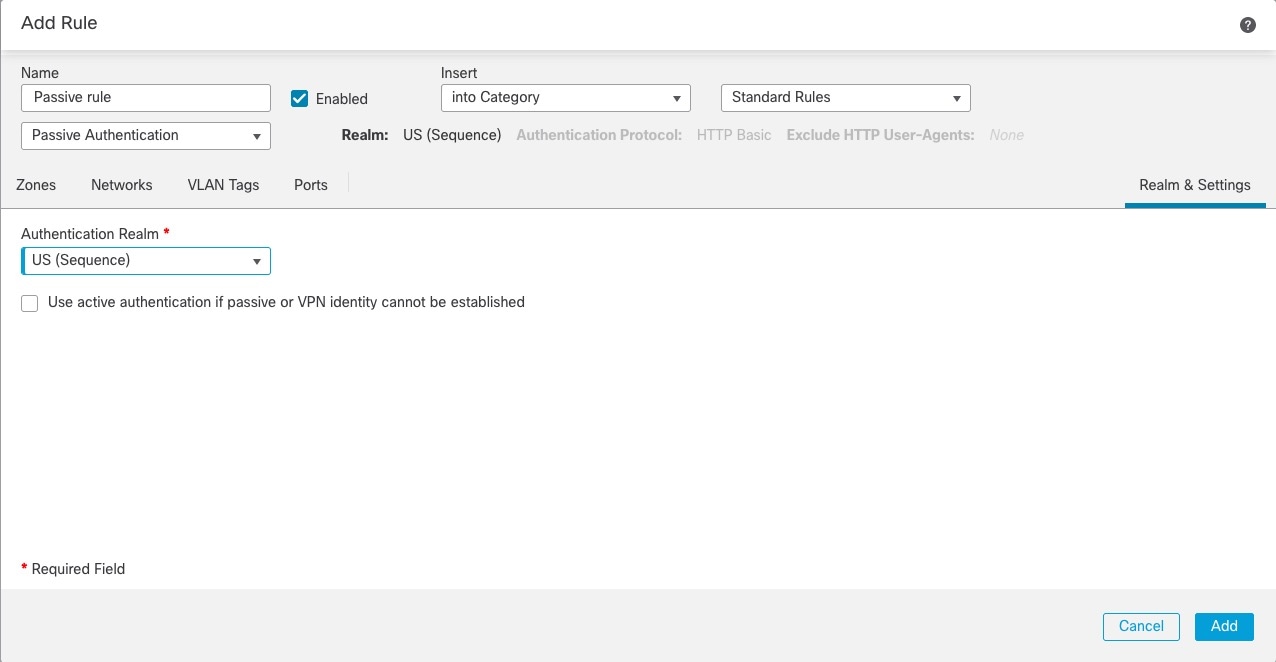

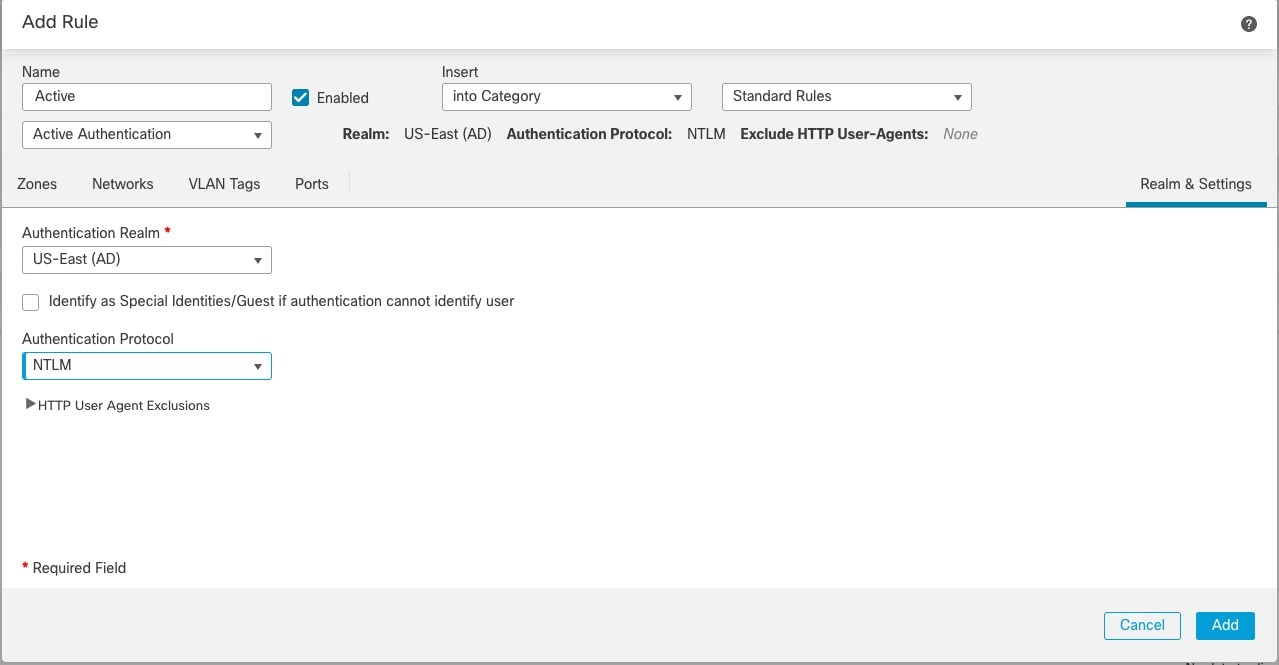

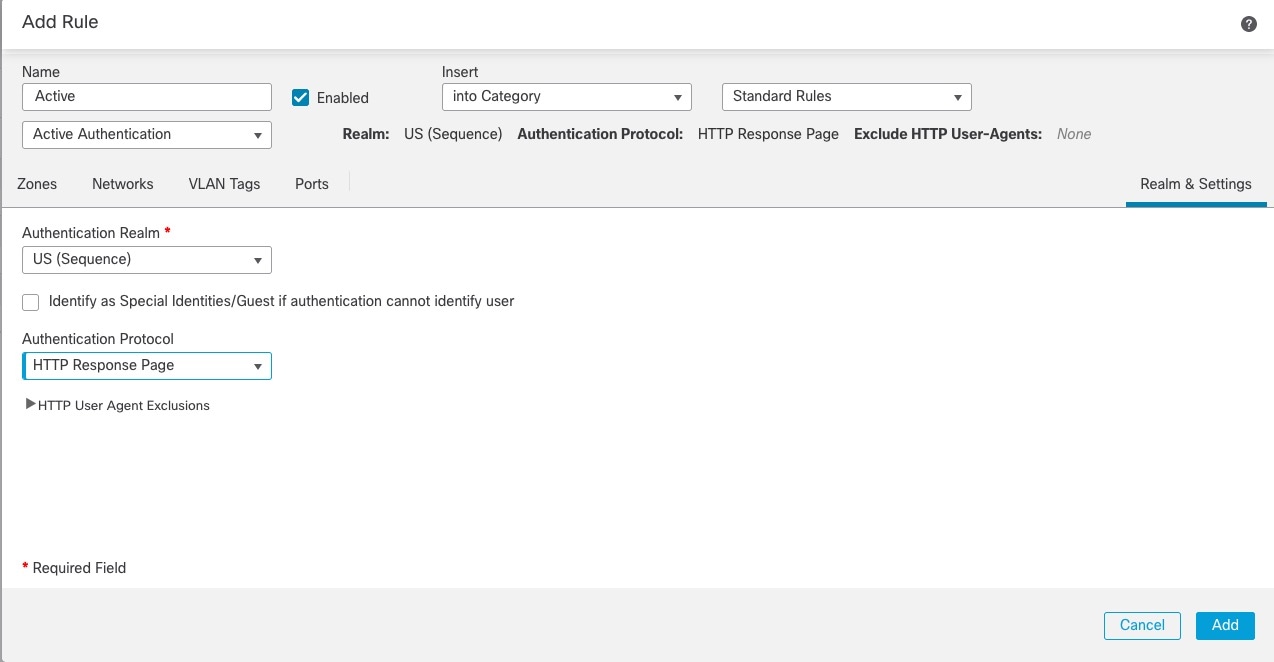

身份策略包含身份规则。身份规则会将流量集与领域和身份验证方法相关联:被动身份验证、主动身份验证或无身份验证。

除了下面段落提到的例外之外,您必须配置计划使用的领域和身份验证方法,然后才能在身份规则中进行调用:

-

在中,配置身份策略外的领域。有关详细信息,请参阅创建 LDAP 领域或 Active Directory 领域和领域目录。

-

在 中,配置 ISE/ISE-PIC 被动身份验证身份源。

-

在系统外,配置被动身份验证身份源:TS 代理。有关详细信息,请参阅《思科终端服务 (TS) 代理指南》。

-

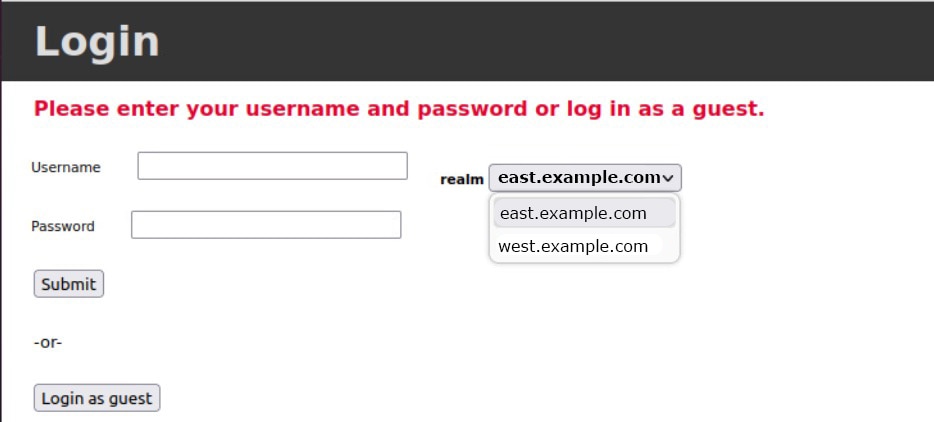

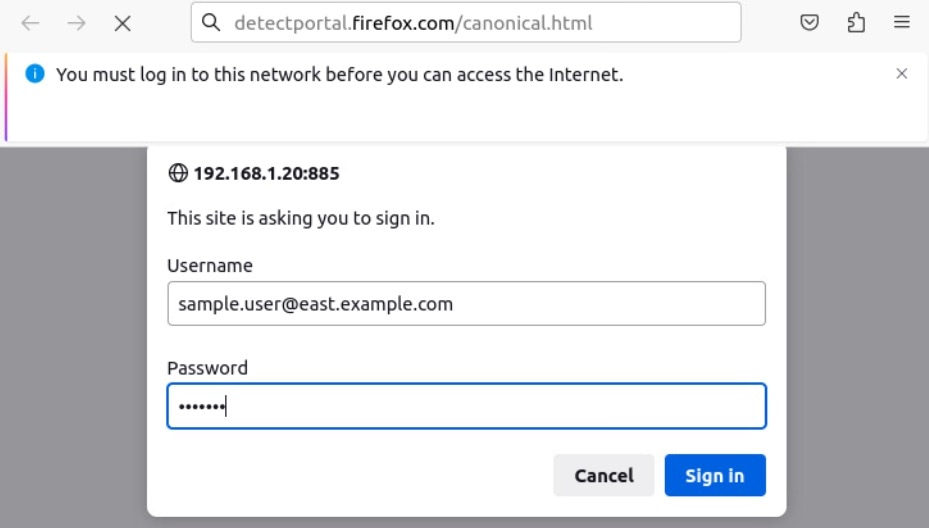

在身份策略中,配置主动身份验证身份源:强制网络门户。有关详细信息,请参阅如果为用户控制配置强制网络门户。

-

您可以在远程访问 VPN 策略中配置远程访问 VPN,即主动身份验证身份源。有关详细信息,请参阅远程访问 VPN 身份验证。

向一个身份策略添加多个身份规则后,对规则排序。系统按升序规则编号以自上而下的顺序将流量与规则相匹配。流量匹配的第一个规则是处理该流量的规则。

您也可以按网络对象过滤流量,从而在设备达到或接近其内存限制时限制每个设备监控的网络。

配置一个或多个身份策略后,必须将一个身份策略与访问控制策略相关联。当网络上的流量与身份规则中的条件匹配时,系统会将流量与指定领域相关联并使用指定身份源对流量中的用户进行身份验证。

如果不配置身份策略,则系统不会执行用户身份验证。

创建身份策略的例外

如果满足以下所有条件,则不需要身份策略:

-

您使用 ISE/ISE-PIC 身份源。

-

您未在访问控制策略中使用用户或组。

-

您在访问控制策略中使用安全组标记 (SGT)。有关详细信息,请参阅 ISE SGT 与自定义 SGT 规则条件。

)

) )

)

)

)

)

)

)

) 反馈

反馈