关于站点间 VPN

Cisco Secure Firewall Threat Defense站点到站点 VPN 支持以下功能:

-

IPsec IKEv1 和 IKEv2 协议。

-

用于身份验证的证书和自动或手动预共享密钥。

-

IPv4 和 IPv6。支持内部和外部的所有组合。

-

IPsec IKEv2 站点间 VPN 拓扑提供符合安全认证的配置设置。

-

静态和动态接口。

-

支持 管理中心和 威胁防御 HA 环境。

-

当隧道关闭时,VPN 会发出警报。

-

可使用 威胁防御统一 CLI 获得的隧道统计信息。

-

点对点外联网和中心辐射型 VPN 的 IKEv1 和 IKEv2 备份对等体配置。

-

“中心辐射型”部署中作为中心的外联网设备。

-

与“点对点”部署中外联网设备配对的托管终端的动态 IP 地址。

-

作为终端的外联网设备的动态 IP 地址。

-

“中心辐射型”部署中作为外联网设备的中心。

VPN 拓扑

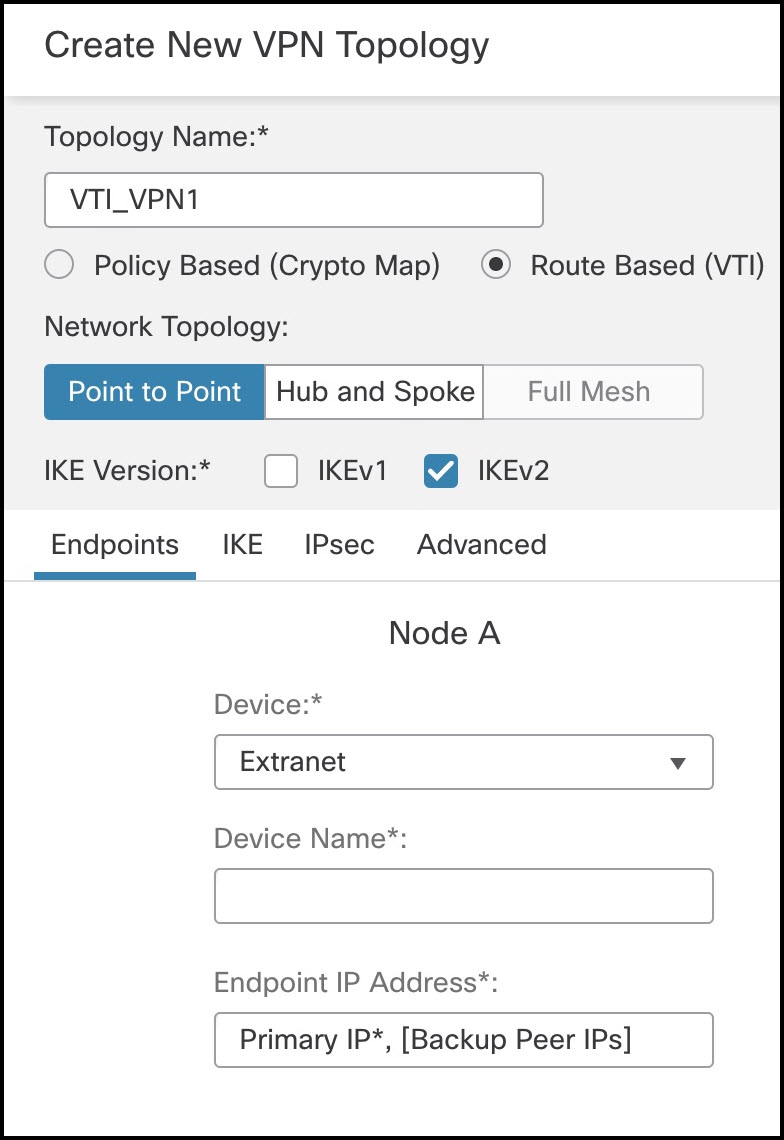

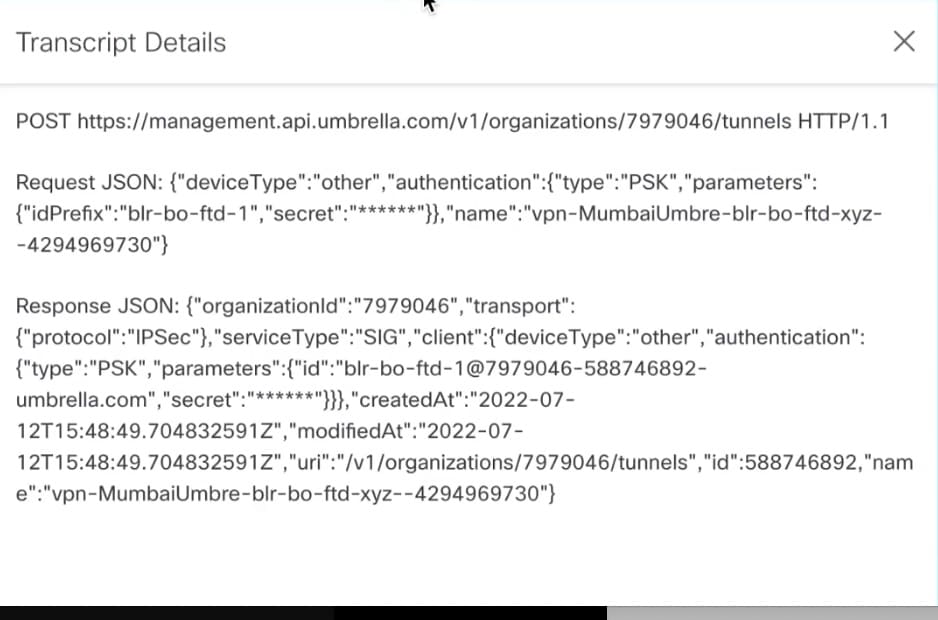

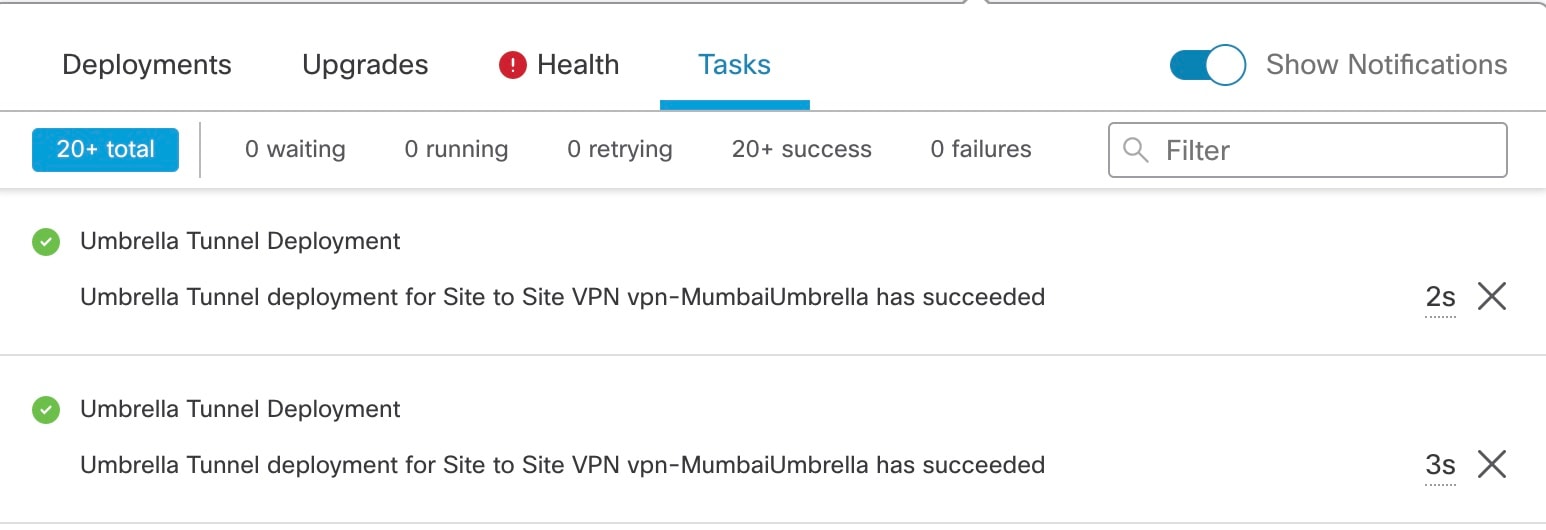

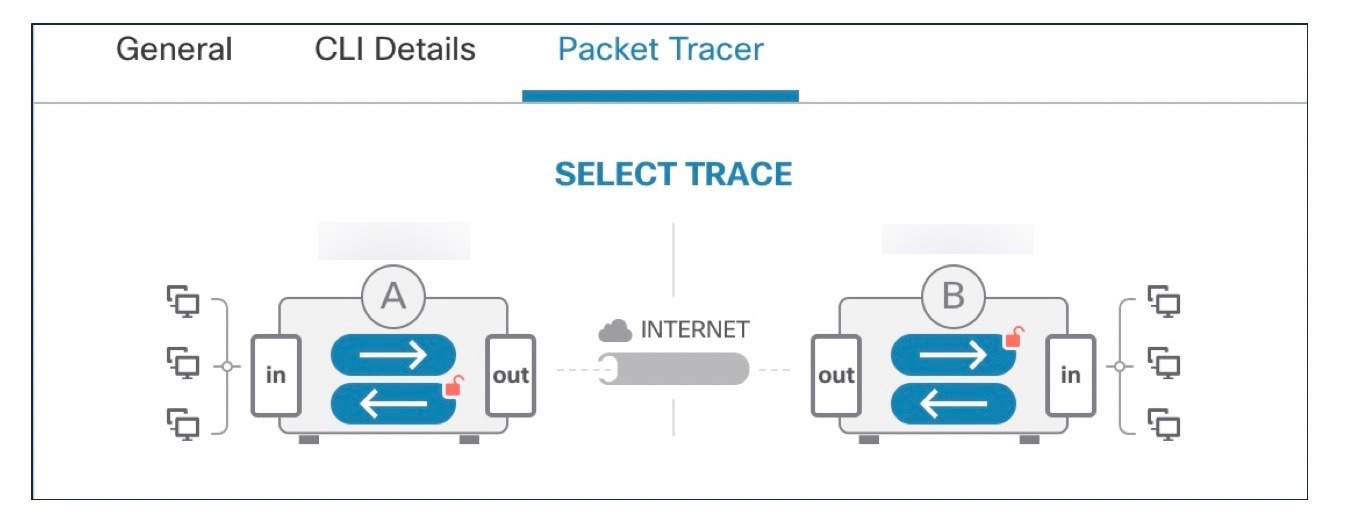

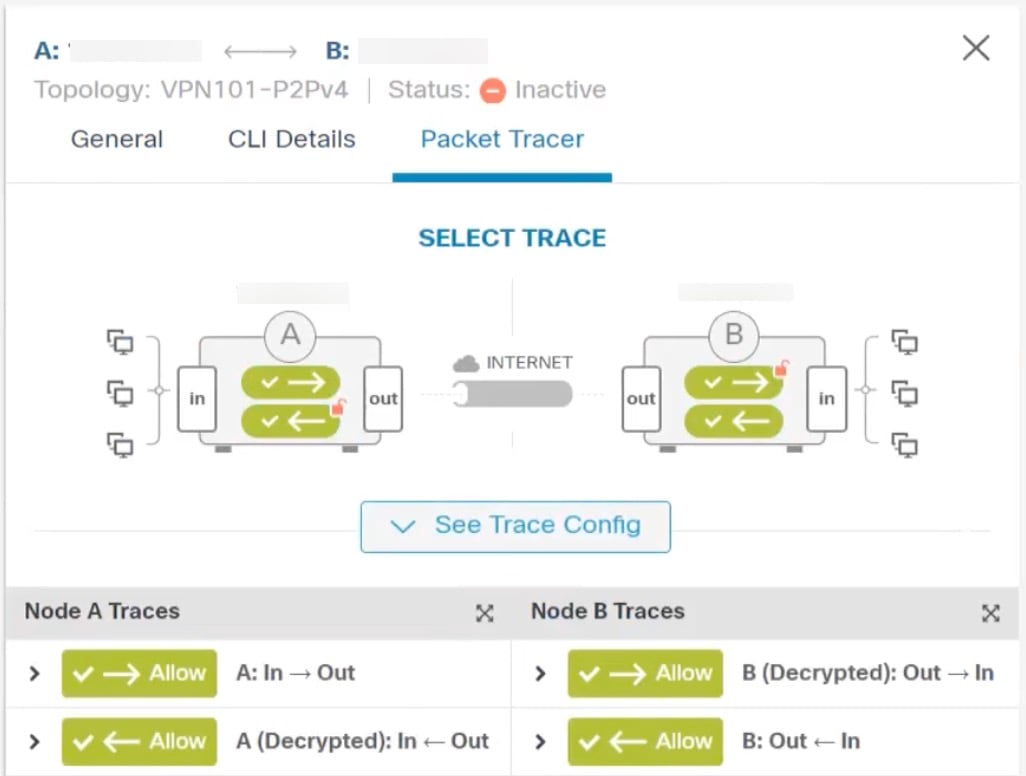

要创建一个新的站点到站点 VPN 拓扑,必须为其指定一个唯一名称,指定拓扑类型,选择用于 IPsec IKEv1 和/或 IKEv2 的 IKE 版本。此外, 确定您的身份验证方法。配置完毕后,可以将拓扑部署到 威胁防御设备。Cisco Secure Firewall Management Center仅在 威胁防御设备上配置站点到站点 VPN。

您可以从三种拓扑类型中进行选择,包括一个或多个 VPN 隧道:

-

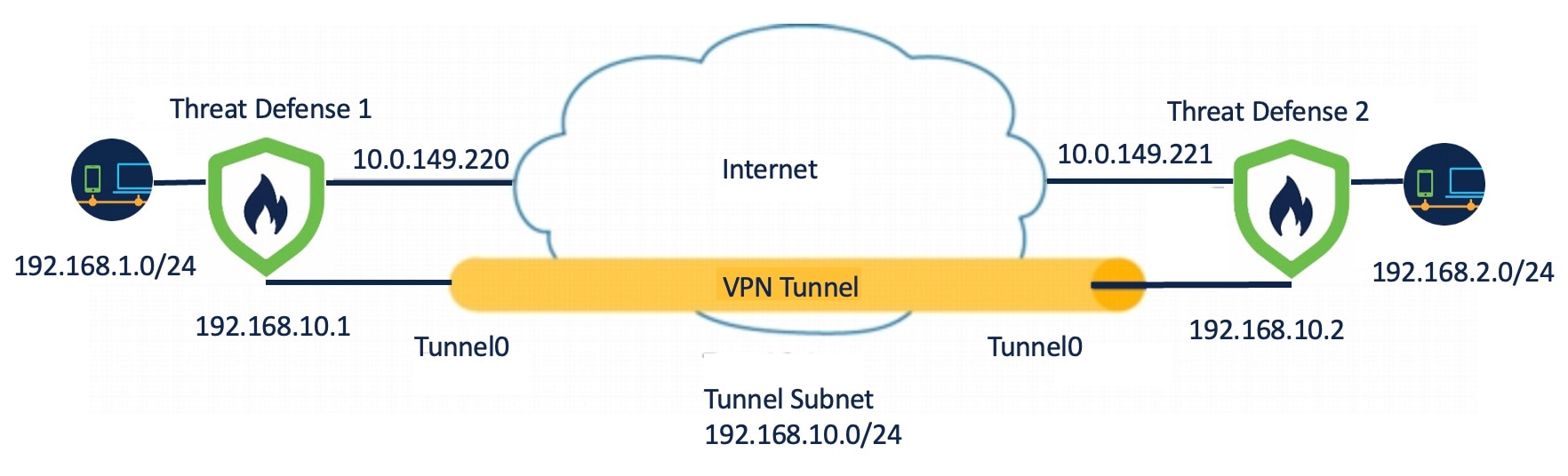

点对点 (PTP) 部署在两个终端之间建立 VPN 隧道。

-

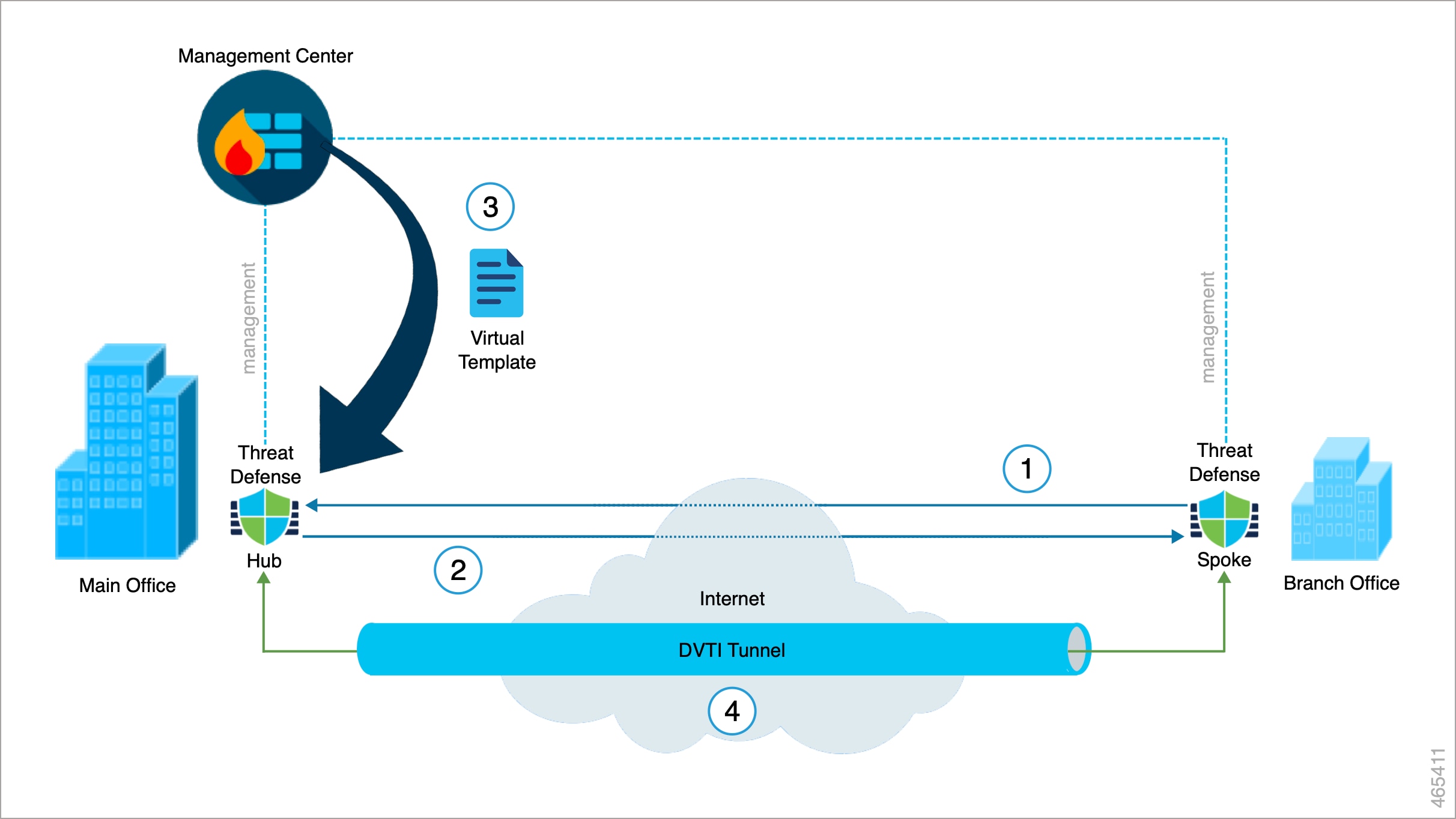

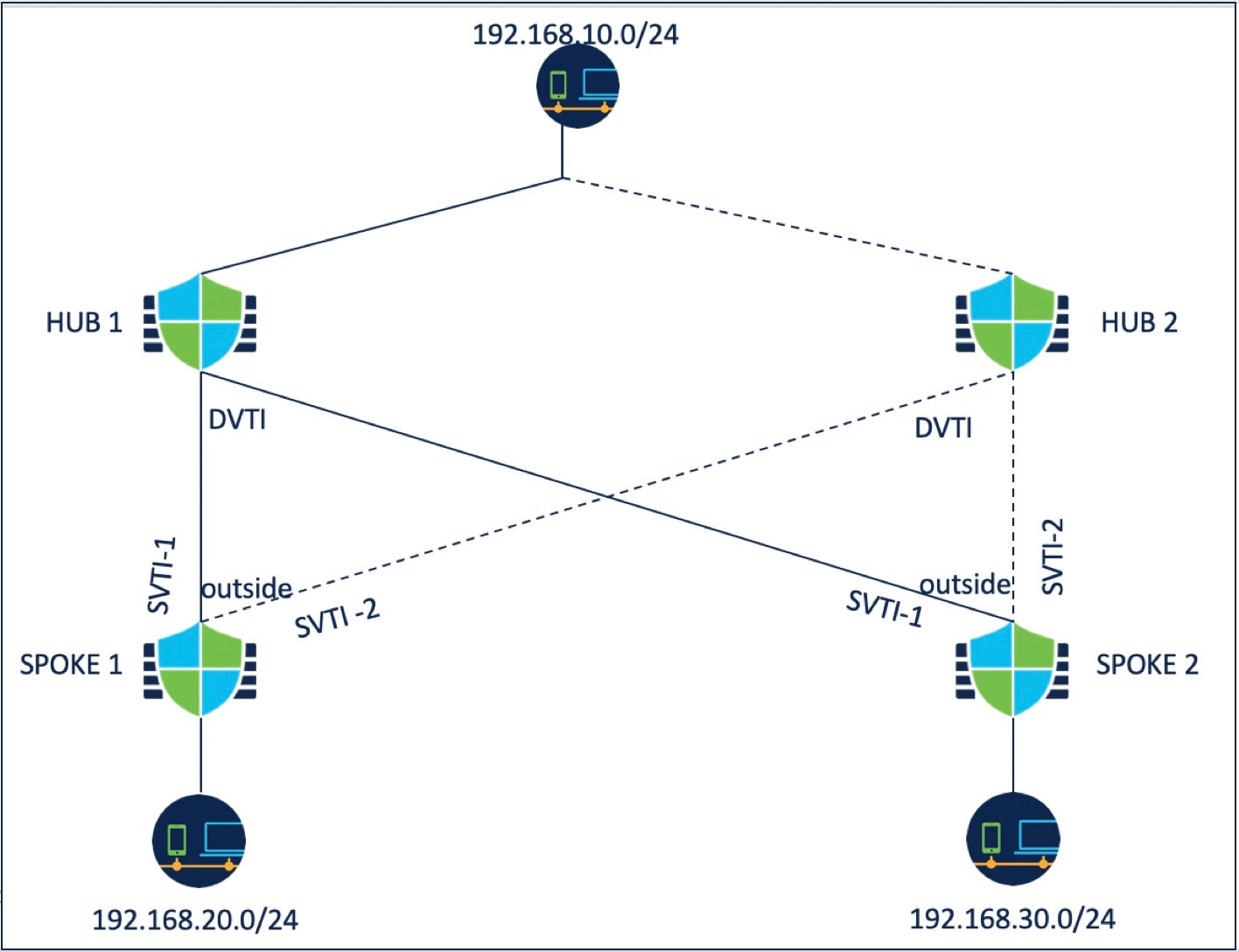

中心辐射型部署会建立一组 VPN 隧道,将中心终端连接到一组分支节点。

-

全网状部署会在一组终端之间建立一组 VPN 隧道。

IPsec 和 IKE

在 Cisco Secure Firewall Management Center中,站点到站点 VPN 是根据分配给 VPN 拓扑的 IKE 策略和 IPsec 建议配置的。策略和建议是定义站点到站点 VPN 的特性的参数集,例如用于在 IPsec 隧道中保护流量安全的安全协议和算法。可能需要多种策略类型来定义可以分配给 VPN 拓扑的完整配置映像。

身份验证

要对 VPN 连接进行身份验证,请在拓扑中配置预共享密钥,或在每个设备上配置信任点。预共享密钥允许在两个对等体之间共享安全密钥,该共享密钥在 IKE 身份验证阶段使用。信任点包含 CA 的身份、CA 特定的参数,以及与一个已注册身份证书的关联。

外部网设备

每种拓扑类型都可以包括外部网设备,即不在 管理中心中管理的设备。其中包括:

-

Cisco Secure Firewall Management Center 支持但您的组织不负责的思科设备。例如,由您公司内的其他部门管理的网络中的分支,或者与服务提供商或合作伙伴的网络的连接。

-

非思科设备。不能使用 Cisco Secure Firewall Management Center 创建配置以及将配置部署到非思科设备。

将非思科设备或未由 Cisco Secure Firewall Management Center管理的思科设备作为“外联网”设备添加到 VPN 拓扑。此外,还指定每个远程设备的 IP 地址。

Cisco Secure Firewall Threat Defense站点到站点 VPN 指南和限制

-

站点间 VPN 支持 ECMP 区域接口。

-

必须为拓扑中的所有节点配置加密 ACL 或受保护的网络。不可在一个节点上为拓扑配置加密 ACL,而在另一个节点上配置受保护的网络。

-

您可以通过对不在当前域中的终端使用外联网对等体,在域之间建立 VPN 连接。

-

您可以使用 管理中心 备份来备份 威胁防御 VPN。

-

IKEv1 不支持 CC/UCAPL 兼容设备。我们建议您对这些设备使用 IKEv2。

-

不能在域之间移动 VPN 拓扑。

-

VPN 中不支持具有 “range” 选项的网络对象。

-

威胁防御 VPN 当前不支持 PDF 导出和策略比较。

-

对于 威胁防御 VPN,没有按隧道或按设备的编辑选项,只能编辑整个拓扑。

-

选择加密 ACL 时, 管理中心 不会验证传输模式的设备接口地址。

-

不支持自动镜像 ACE 生成。在任一端,对等设备的镜像 ACE 生成都是手动过程。

-

使用加密 ACL 时, 管理中心 仅支持点对点 VPN,不支持隧道运行状况事件。

-

只要使用的是 IKE 端口 500/4500,或者有一些 PAT 转换处于活动状态,则无法在同一端口上配置站点间 VPN,因为无法在这些端口上启动服务。

-

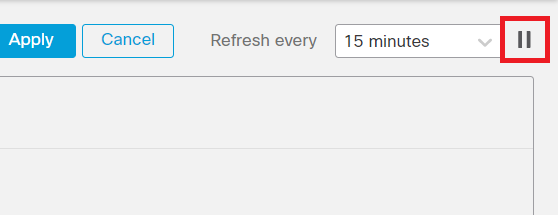

隧道状态不会实时更新,但是在 管理中心中以五分钟为间隔进行更新。

-

您无法使用字符 "(双引号)作为预共享密钥的一部分。如果您在预共享密钥中使用了 ",请确保更改该字符。

)

) )

)

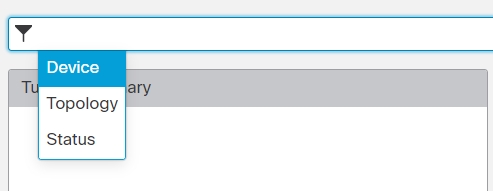

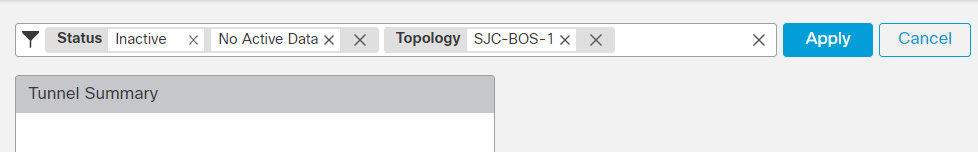

,查看有关该拓扑的以下详细信息:

,查看有关该拓扑的以下详细信息:

反馈

反馈