访问控制策略组件

以下是访问控制策略的主要元素。

- 名称和描述

-

每个访问控制策略必须拥有唯一的名称。说明是可选的。

- 沿用设置

-

通过策略继承,您可以创建访问控制策略的层次结构。父(或基本)策略定义和执行其后代的默认设置。

策略的继承设置允许您选择其基本策略。您还可以锁定当前策略中的设置以强制所有后代继承这些设置。后代策略可以覆盖未锁定的设置。

- 策略分配

-

每个访问控制策略可识别使用策略的设备。每台设备只能作为一个访问控制策略的目标。

- 规则

-

访问控制规则提供了一种精细的网络流量处理方法。访问控制策略中的规则从 1 开始进行编号,包括从祖先策略继承的规则。系统会用升序的规则号码以从上到下的顺序将流量匹配到访问控制规则中。

通常,系统根据第一个访问控制规则(其中所有规则的条件都与流量匹配)处理网络流量。条件可以简单也可以复杂,条件的使用通常取决于某些许可证。

- 默认操作

-

默认操作确定系统如何处理和记录不是由任何其他访问控制配置处理的流量。默认操作可以阻止或信任所有流量,而不进行进一步检查,或者检查流量以获取入侵和发现数据。

尽管访问控制策略可从祖先策略继承其默认操作,但您无法强制执行这一继承。

- 安全情报

-

安全情报是抵御恶意互联网内容的第一道防线。此功能允许您根据最新的 IP 地址、URL 和域名信誉情报将阻止连接。要确保对重要资源的持续访问,您可以使用自定义不阻止列表条目来覆盖阻止列表条目。

- HTTP 响应

-

在系统阻止用户的网站请求时,您可以显示系统提供的通用响应页面或自定义页面。也可以显示一个警告用户,同时允许他们继续访问初始请求站点的页面。

- 日志记录

-

通过访问控制策略日志记录的设置,您可以为当前的访问控制策略配置默认系统日志目标。除非使用所包含规则和策略中的自定义设置显式覆盖系统日志目标设置,否则这些设置适用于访问控制策略以及所有包含在内的 SSL、预过滤器和入侵策略。

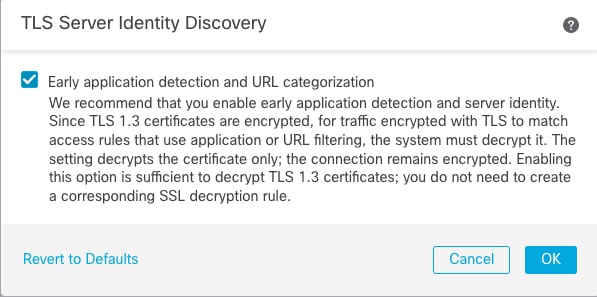

- 高级访问控制选项

-

高级访问控制策略设置通常只需要进行很小的修改或不需要修改。通常,默认设置就非常适合。可修改的高级设置包括流预处理、SSL 检查、身份和各种性能选项。

)

)

)

)

)

) )

) )

)

)

)

)

) 反馈

反馈