关于解密策略

A 解密策略 确定系统如何处理网络上的加密流量。可以配置一个或多个 解密策略,将 a 解密策略与访问控制策略关联起来,然后将访问控制策略部署到受管设备。当设备检测到 TCP 握手时,访问控制策略首先处理并检查流量。如果它随后识别出通过 TCP 连接建立的 TLS/SSL加密会话,则 解密策略将接管、处理和解密已加密的流量。

您可以同时创建多个规则,包括用于解密传入流量的规则(解密 - 已知密钥 (Decrypt - Known Key) 规则操作)和传出流量(解密 - 重新签名 (Decrypt - Resign) 规则操作)。要创建具有不解密 (Do Not Decrypt) 或其他规则操作(例如阻止 (Block) 或监控 (Monitor))的规则,请创建一个空解密策略,然后再添加该规则。

不解密策略示例

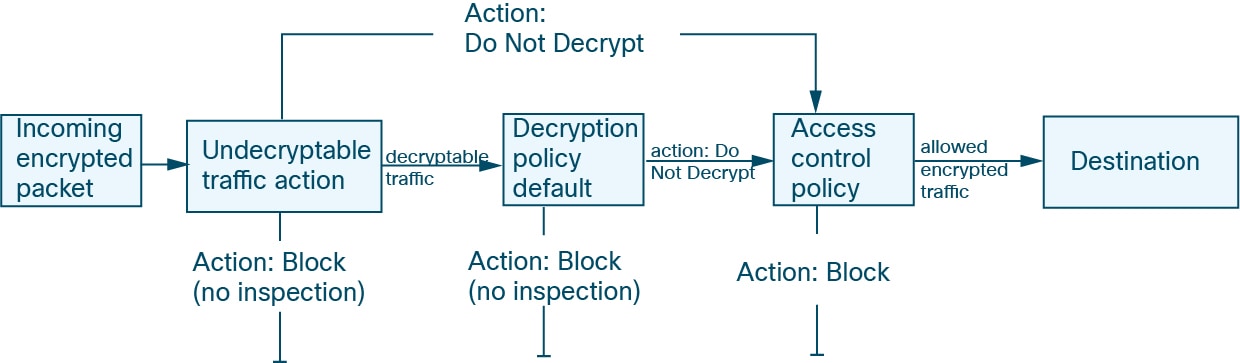

以下是具有不解密 (Do Not Decrypt) 规则操作的解密策略示例:

最简单的 解密策略(如下图所示)引导其部署所在设备,以使用单个默认操作处理加密流量。可将默认操作设置为阻止可解密流量(无需进一步检查),或者使用访问控制检查未解密的可解密流量。然后系统可以允许或阻止已加密的流量。如果设备检测到无法解密的流量,它会阻止该流量,无需进一步检查或不对其进行解密,而是使用访问控制对其进行检查。

)

)

反馈

反馈