管理接口

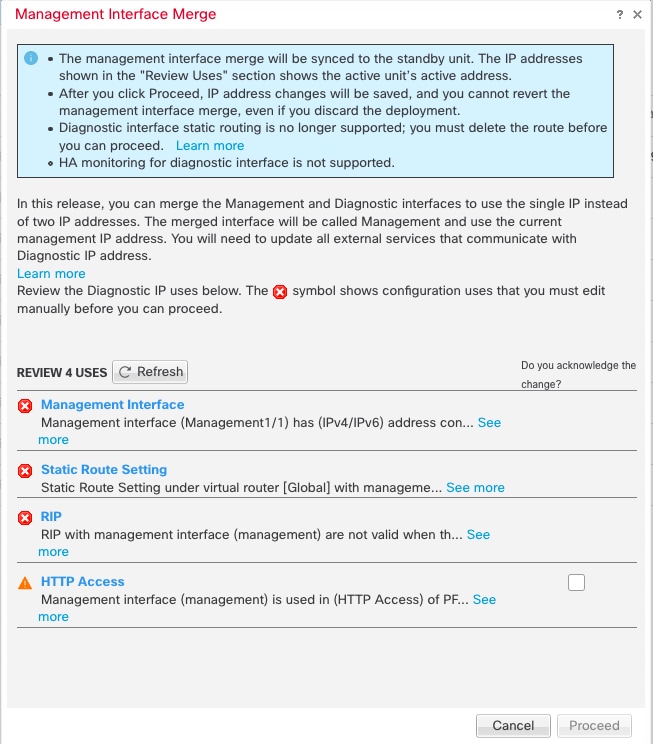

在 7.3 及更早版本中,物理管理接口由诊断逻辑接口和管理逻辑接口共用。在 7.4 及更高版本中,为简化用户体验,诊断接口与管理接口进行了合并。

管理接口

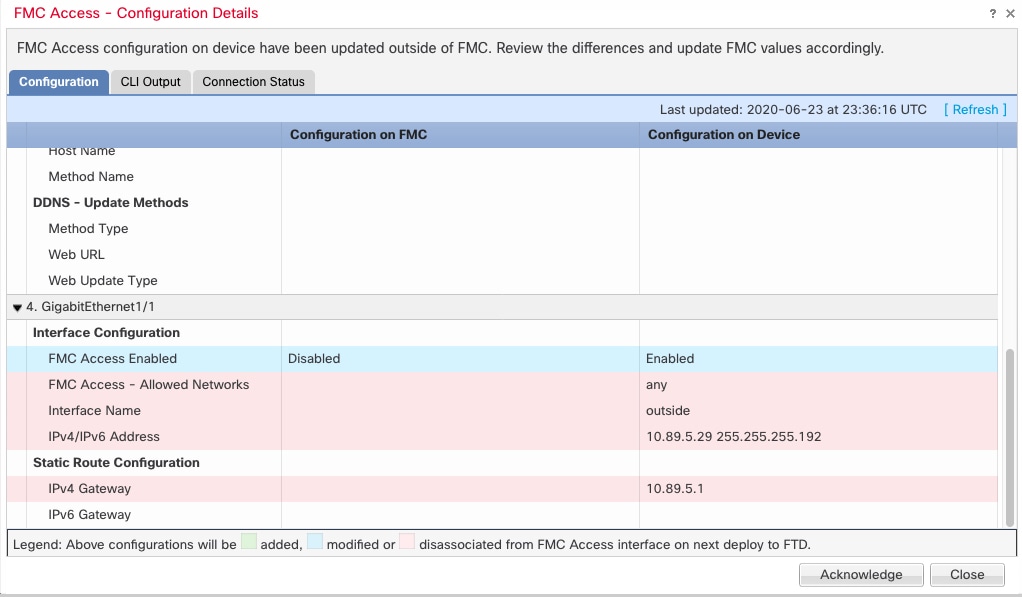

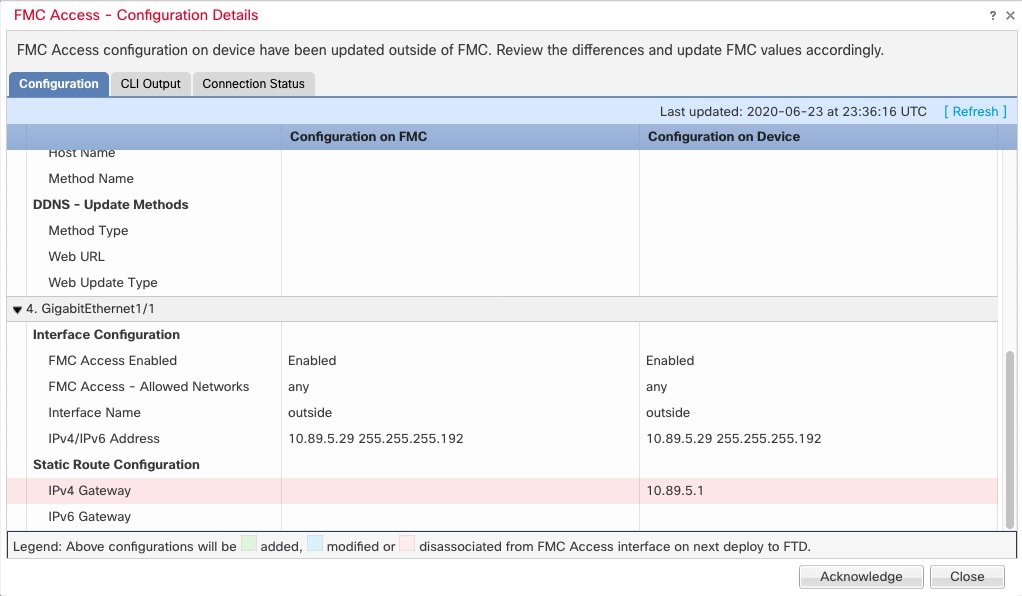

管理接口与设备上的其他接口分离。它用于设置设备并将其注册到管理中心。它使用自己的 IP 地址和静态路由。您可以在 CLI 中使用 configure network 命令配置其设置。 您还可以在 页面上查看其状态。如果在将 IP 地址添加到 管理中心后在 CLI 中更改该地址,则可以通过 区域在 Cisco Secure Firewall Management Center中匹配该 IP 地址。

您也可以使用数据接口而不是管理接口来管理 威胁防御 。

诊断接口

对于使用 7.4 及更高版本的新设备,您不能使用旧诊断接口。仅合并的管理接口可用。

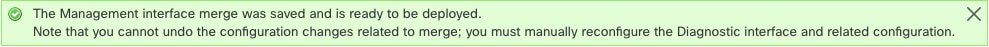

如果已升级到 7.4 或更高版本,并且没有为诊断接口进行任何配置,则接口将自动合并。

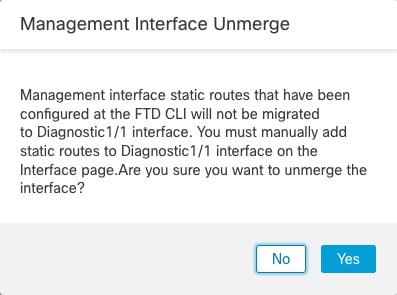

如果已升级到 7.4 或更高版本,并且已为诊断接口进行了配置,则可以选择手动合并接口,也可以继续使用单独的诊断接口。请注意,在更高版本中将删除对诊断接口的支持,因此您应计划尽快合并接口。要手动合并管理接口和诊断接口,请参阅合并管理和诊断接口。阻止自动合并的配置包括:

-

名为“management”的数据接口 - 此名称保留用于合并的管理接口。

-

诊断接口中的 IP 地址

-

诊断接口中启用了 DNS

-

系统日志、SNMP、RADIUS 或 AD(对于远程访问 VPN)源接口为诊断接口

-

RADIUS 或 AD(对于远程访问 VPN)未指定源接口,并且至少有一个接口配置为管理专用接口(包括诊断接口)- 这些服务的默认路由查找已从管理专用路由表更改为数据路由表,没有回退到管理。因此,除管理外,不能对使用管理专用接口。

-

诊断接口中的静态路由

-

诊断接口中的动态路由

-

诊断接口中的HTTP 服务器

-

诊断接口中的 ICMP

-

诊断接口的 DDNS

-

使用诊断接口的 FlexConfig

有关旧诊断接口工作方式的详细信息,请参阅本指南的 7.3 版本。

)

)

)

) )

)

)

)

)。

)。

反馈

反馈