强制网络门户身份源

强制网络门户是系统支持的授权身份源之一。强制网络门户是一种主动身份验证方法,其中用户可以使用受管设备验证网络登录。(RA-VPN 是另一种类型的主动身份验证。)主动身份验证与被动身份验证的不同之处在于,托管设备会向用户显示登录页面,而被动身份验证会查询身份验证领域(例如 Microsoft AD)来对用户进行身份验证。

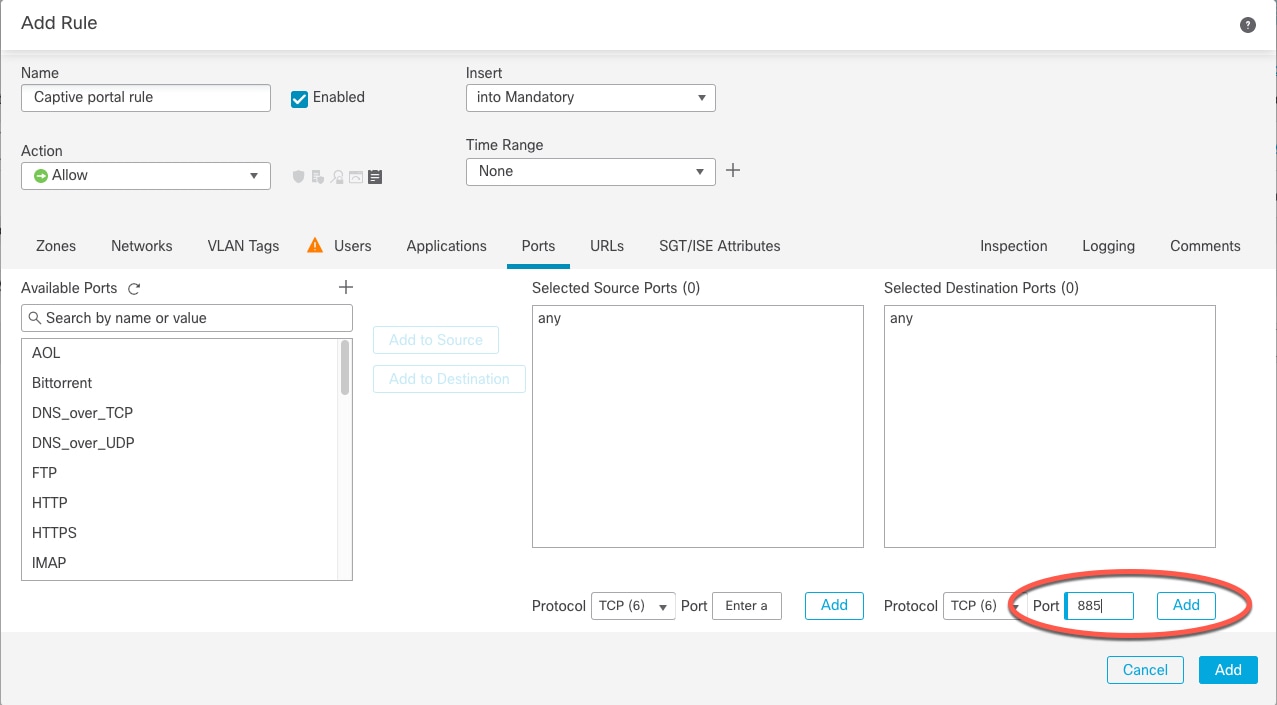

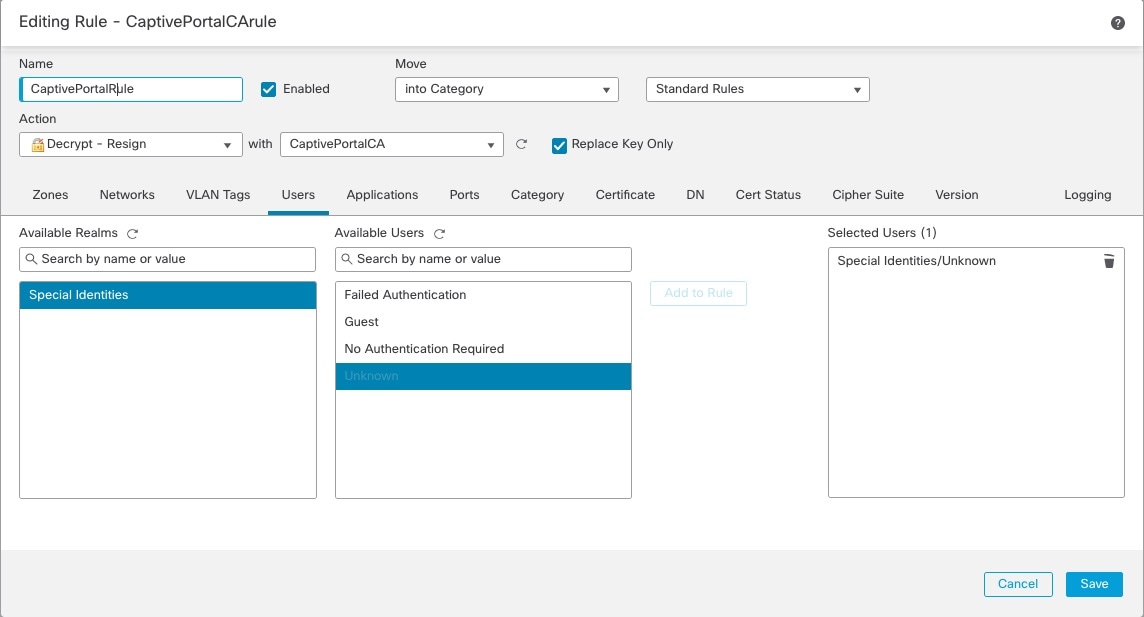

通常使用强制网络门户要求身份验证访问互联网,或者访问受限制的内部资源;可以选择配置对资源的访客访问。在系统对强制网络门户用户进行身份验证后,会根据访问控制规则处理其用户流量。强制网络门户仅会对 HTTP 和 HTTPS 流量执行身份验证。

注 |

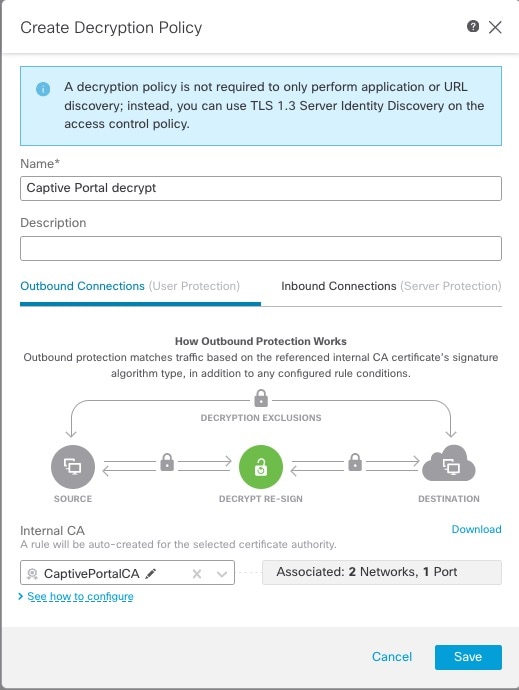

必须先对 HTTPS 流量进行加密,然后强制网络门户才能执行身份验证。 |

强制网络门户还记录失败的身份验证尝试。如果尝试失败,则不会将新用户添加到数据库的用户列表中。强制网络门户报告的身份验证活动失败的用户活动类型是身份验证失败的用户 (Failed Auth User)。

从强制网络门户获取的身份验证数据可用于用户感知和用户控制。

关于主机名重定向

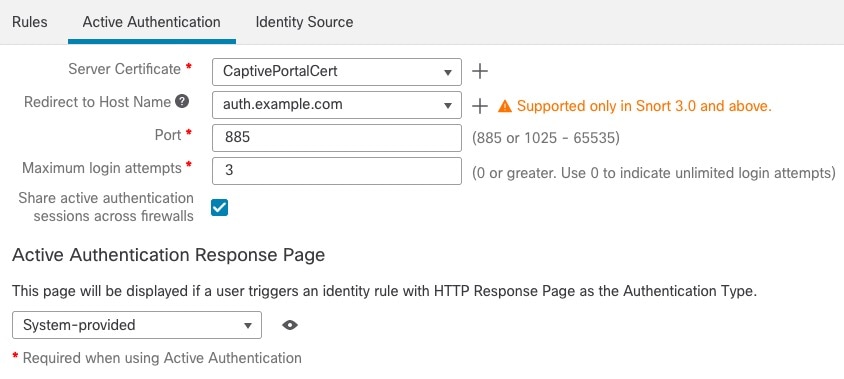

(仅限 Snort 3。)主动身份验证身份规则会使用其配置的接口重定向到强制网络门户端口。由于重定向通常是指向 IP 地址,因此用户会收到不受信任的证书错误,并且由于此行为类似于中间人攻击,因此用户可能不愿意接受不受信任的证书。

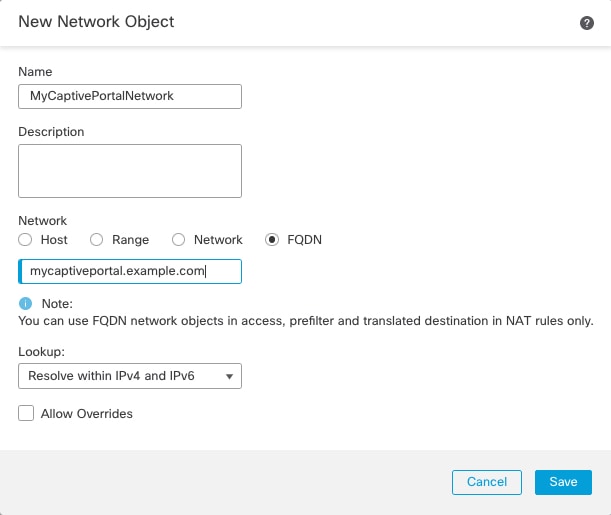

为避免此问题,您可以将强制网络门户配置为使用托管设备的完全限定域名 (FQDN)。使用正确配置的证书时,用户不会收到不受信任的证书错误,并且身份验证将更加无缝,且看起来更加安全。

)

)

)

)

)

) )

) )

) 反馈

反馈