ASA および PIX 7.0+ デバイスのリモート アクセス VPN ポリシーの概要

(注) |

バージョン 4.17 以降、Cisco Security Manager は引き続き PIX の機能をサポートしていますが、拡張機能はサポートしていません。 |

ASA または PIX 7.0 以降のデバイスでリモートアクセス VPN を設定する場合、設定する VPN のタイプに基づいて、以下のポリシーを使用します。可能なリモート アクセス VPN タイプは、IKE Version 1(IKEv1; IKE バージョン 1)IPsec、IKE Version 2(IKEv2; IKE バージョン 2)IPsec および SSL です。IKEv2 は、ソフトウェアバージョン 8.4(x) 以降を実行している ASA デバイスでサポートされています。これらのポリシーが必須または任意である条件については、表 1を参照してください。

(注) |

PIX デバイスでは SSL VPN を設定できません。PIX デバイスでは、リモート アクセス IKEv1 IPsec VPN だけをサポートしています。 |

-

リモート アクセス IKEv1 と IKEv2 IPsec および SSL VPN で使用されているポリシー:

-

ASA グループ ロード バランシング:リモート クライアント コンフィギュレーションで、複数のデバイスを同じネットワークに接続してリモートセッションを処理している場合、それらのデバイスでセッション負荷を分担するように設定できます。この機能は、ロード バランシングと呼ばれます。ロード バランシングでは、最も負荷の低いデバイスにセッション トラフィックが送信されます。このため、すべてのデバイス間で負荷が分散されます。ロード バランシングは、ASA デバイスで開始されたリモート セッションの場合にだけ有効です。詳細については、グループのロードバランシングについて(ASA)を参照してください。

-

接続プロファイル:接続プロファイルは、トンネル自体の作成に関連する属性を含む、VPN トンネルの接続ポリシーが格納されたレコードセットです。接続プロファイルでは、ユーザ指向の属性が含まれる特定の接続のグループ ポリシーを識別します。詳細については、接続プロファイルの設定(ASA、PIX 7.0+)を参照してください。

-

ダイナミックアクセス:各 VPN 接続には、頻繁に変更されるイントラネット設定、組織内の各ユーザーが持つさまざまなロール、および設定とセキュリティレベルが異なるリモートアクセスサイトからのログインなど、複数の変数が影響する可能性があります。Dynamic Access Policy(DAP; ダイナミック アクセス ポリシー)により、これらの多くの変数に対処する認可機能を設定できます。ダイナミック アクセス ポリシーは、特定のユーザー トンネルまたはユーザー セッションに関連付ける一連のアクセス コントロール属性を設定して作成します。詳細については、リモート アクセス VPN のダイナミック アクセス ポリシーの管理(ASA 8.0+ デバイス)を参照してください。

-

(注) |

マルチコンテキスト ASA デバイスの場合、ダイナミック アクセス ポリシーは、Cisco Security Manager バージョン 4.12 および ASA バージョン 9.6(2) 以降でのみサポートされます。 |

-

-

グローバル設定:リモートアクセス VPN のすべてのデバイスに適用されるグローバル設定を定義できます。グローバル設定には、Internet Key Exchange(IKE; インターネット キー交換)、IKEv2、IPsec、NAT、フラグメンテーションの定義などがあります。グローバル設定には、通常、ほとんどの状況に適用できるデフォルトが設定されています。そのため、ほとんどの場合、グローバル設定ポリシーの設定はオプションです。デフォルト以外の動作が必要な場合、または IKEv2 ネゴシエーションをサポートする場合だけ設定してください。詳細については、VPN グローバル設定を参照してください。

-

グループポリシー:リモートアクセス VPN 接続プロファイルに定義されているユーザーグループポリシーを表示できます。このページから、新しい ASA ユーザ グループを指定したり、既存の ASA ユーザ グループを編集したりできます。接続プロファイルを作成するときに、デバイスで使用されていないグループ ポリシーを指定した場合、このグループ ポリシーは自動的に [Group Policies] ページに追加されます。接続プロファイルを作成する前に、このポリシーに追加する必要はありません。詳細については、リモート アクセス VPN のグループ ポリシーの設定を参照してください。

-

Public Key Infrastructure:Public Key Infrastructure(PKI)ポリシーを作成して、CA 証明書および RSA キーの登録要求を生成し、キーや証明書を管理できます。Certification Authority(CA; 認証局)サーバは、これらの証明書要求を管理し、IPsec または SSL リモート アクセス VPN に接続するユーザに対して証明書を発行するために使用されます。詳細については、Public Key Infrastructure ポリシーについておよびリモート アクセス VPN での公開キー インフラストラクチャ ポリシーの設定を参照してください。

-

(注) |

マルチコンテキスト ASA デバイスの場合、Public Key Infrastructure ポリシーは、Cisco Security Manager バージョン 4.12 および ASA バージョン 9.6(2) 以降でのみサポートされます。 |

-

-

証明書スクリプトのユーザー名:このポリシーを使用して、証明書のユーザー名のマッピングに使用するスクリプトを定義できます。詳細については、[スクリプトの追加/編集(Add/Edit Scripts)] ダイアログボックスを参照してください。

-

(注) |

マルチコンテキスト ASA デバイスの場合、証明書スクリプトポリシーのユーザー名は、Cisco Security Manager バージョン 4.12 および ASA バージョン 9.6(2) 以降でのみサポートされます。 |

-

リモート アクセス IPsec VPN だけで使用されるポリシー:

-

証明書から接続プロファイルへのマップ、ポリシーとルール(IKEv1 IPSec のみ):証明書から接続プロファイルへのマップポリシーを使用すると、指定したフィールドに基づいて、ユーザーの証明書を権限グループと照合するルールを定義できます。認証を確立するため、証明書の任意のフィールドを使用することも、またはすべての証明書ユーザが権限グループを共有することもできます。グループは、DN ルール、[Organization Unit (OU)] フィールド、IKE ID、またはピア IP アドレスから照合できます。これらの方式のいずれかまたはすべてを使用できます。詳細については、Certificate to Connection Profile Map ポリシーの設定(ASA)を参照してください。

-

IKE プロポーザル:インターネット キー エクスチェンジ(IKE)は、ISAKMP とも呼ばれ、2 台のホストで IPsec セキュリティ アソシエーションの構築方法を一致させるためのネゴシエーションプロトコルです。IKE は、IPsec ピアの認証、IPsec 暗号キーのネゴシエーションと配布、および IPsec Security Association(SA; セキュリティ アソシエーション)の自動確立に使用されます。IKE プロポーザル ポリシーは、IKE ネゴシエーションのフェーズ 1 の要件を定義するときに使用します。詳細については、IKE プロポーザルの設定を参照してください。

-

IPsec プロポーザル(ASA/PIX 7.x):IPsec プロポーザルは、1 つ以上のクリプトマップのコレクションです。クリプト マップには、IPsec ルール、トランスフォーム セット、リモート ピア、および IPsec SA の定義に必要となる可能性のあるその他のパラメータを含め、IPsec Security Association(SA; セキュリティ アソシエーション)の設定に必要なすべてのコンポーネントが組み合わされています。このポリシーは、IKE フェーズ 2 ネゴシエーションに使用されます。詳細については、リモート アクセス VPN サーバの IPsec プロポーザルの設定(ASA、PIX 7.0+ デバイス)を参照してください。

-

-

リモート アクセス IKEv2 IPSec および SSL VPN だけで使用されるポリシー:

-

アクセス:アクセスポリシーには、リモートアクセス SSL または IKEv2 IPsec VPN 接続プロファイルを有効にできるセキュリティアプライアンスのインターフェイス、接続プロファイルで使用するポート、Datagram Transport Layer Security(DTLS)設定、SSL VPN セッションタイムアウト、および最大セッション数を指定します。AnyConnect VPN クライアントまたは AnyConnect Essentials クライアントを使用するかどうかも指定できます。詳細については、SSL VPN アクセス ポリシーについて(ASA)を参照してください。

-

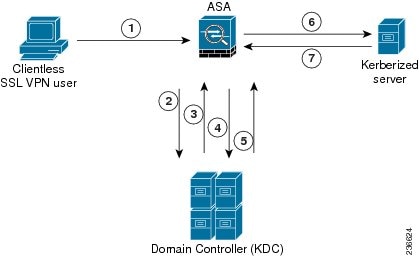

その他の設定:SSL VPN のその他の設定ポリシーでは、キャッシング、コンテンツの書き換え、文字エンコード、プロキシとプロキシバイパス定義、ブラウザプラグイン、AnyConnect クライアントのイメージとプロファイル、Kerberos の制約付き委任、およびその他の詳細設定を定義します。詳細については、他の SSL VPN 設定の定義(ASA)を参照してください。

-

共有ライセンス:[SSL VPN共有ライセンス(SSL VPN Shared License)] ページを使用して、SSL VPN 共有ライセンスを設定します。詳細については、SSL VPN 共有ライセンスの設定(ASA 8.2+)を参照してください。

-

次の表に、特定のタイプの VPN でポリシーが必須か任意かについて説明します。

|

ポリシー |

必須、任意 |

|---|---|

|

ASA グループロードバランシング |

任意:すべての VPN タイプ。 |

|

Dynamic Access |

任意:すべての VPN タイプ。 |

|

Dynamic Access |

任意:すべての VPN タイプ。 |

|

グローバル設定 |

必須:IKEv2 IPsec。 任意:IKEv1 IPsec、SSL。 |

|

グループ ポリシー |

必須:すべての VPN タイプ。 |

|

公開キー インフラストラクチャ |

必須:IKEv2 IPsec。 IKEv1 IPsec または SSL VPN 用のトラストポイントを設定する場合にも必須。これ以外の場合はオプションです。 |

|

Certificate To Connection Profile Maps, Policy and Rules |

任意:IKEv1 IPsec。 未使用:IKEv2 IPsec、SSL。 |

|

IKE Proposal |

必須:IKEv1 IPsec、IKEv2 IPsec。 未使用:SSL。 |

|

[IPsec Proposal](ASA/PIX 7.x) |

必須:IKEv1 IPsec、IKEv2 IPsec。 未使用:SSL。 |

|

アクセス(Access) |

必須:IKEv2 IPsec。SSL。 未使用:IKEv1 IPsec。 |

|

その他の設定(Other Settings) |

必須:IKEv2 IPsec。SSL。 未使用:IKEv1 IPsec。 |

|

Shared License |

任意:IKEv2 IPsec、SSL。 未使用:IKEv1 IPsec。 |

フィードバック

フィードバック