デバイス インベントリについて

Security Manager は、管理対象のデバイスのインベントリを保持します。インベントリにはデバイスを特定してログインするために必要な情報が格納されており、ログインしたデバイスにポリシーを展開できます。次の項では、デバイス インベントリに関連する一般概念について説明します。

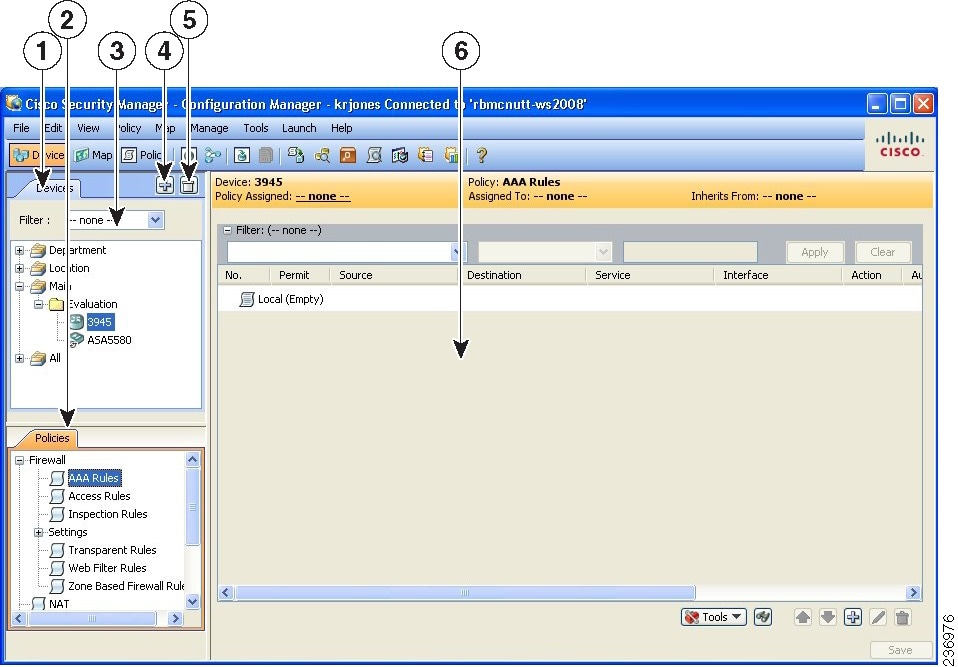

デバイス ビューについて

[Device View] ボタンを押すと、[Devices] ページが開きます。ここでは、Security Manager インベントリに対するデバイスの追加と削除、デバイスのポリシー、プロパティ、およびインターフェイスの一元管理を行うことができます。

これはデバイス中心のビューであり、すべての管理対象デバイスを表示したり、特定のデバイスを選択してそのプロパティの表示や設定とポリシーの定義を行うことができます。特定のデバイスにセキュリティ ポリシーをローカルに定義できます。その後、そのポリシーを共有して、他のデバイスにグローバルに割り当てることができます。

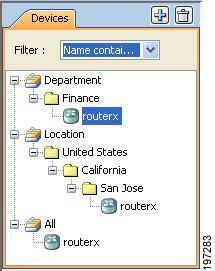

[Devices] ページには、ペインが 2 つあります。左ペインには要素が 2 つあり、左上にデバイス セレクタ、左下にポリシー セレクタが配置されています。右ペインはメインのコンテンツ領域です。次の図に、[Devices] ページを示します。

デバイスセレクタ(1、3、4、5):次の要素が含まれています。

-

[Add]/[Delete] ボタン(4、5):Security Manager インベントリに対してデバイスの追加と削除を行うことができます。

-

[Filter] フィールド(3):独自に定義したフィルタリング基準に基づいて、デバイスのサブセットを表示できます。詳細については、セレクタ内の項目のフィルタリングを参照してください。

-

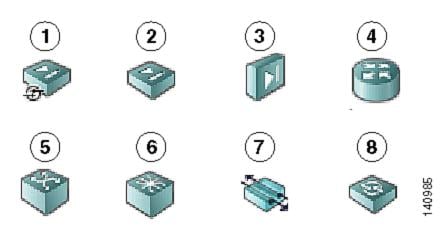

[Device] ツリー:システムに存在するデバイス グループおよびデバイスを一覧表示します。各デバイス タイプが、アイコンで表されます。アイコンについては、図 3-2 を参照してください。

マウスのポインタをデバイスの上に置くと、デバイスに関する詳細情報がポップアップ ウィンドウに表示されます。情報は、デバイス プロパティの概要です([デバイスのプロパティ(Device Properties)]:[全般(General)] ページを参照)。

(注) |

バージョン 4.8 以降、Security Manager は、Auto Update Server(AUS)を使用してアップグレードされたデバイスの更新されたバージョン情報を表示します。この機能を有効にするには、AUS ユーザーインターフェイスで Security Manager の詳細情報を設定する必要があります。デバイスにマウスのカーソルを合わせると、AUS がデバイスバージョンを正常に更新した場合、次のメッセージが表示されます。 |

「State Description: Version update is successfully completed by Auto Update Server. Check if any other configuration changes are required in Security Manager.」(状態の説明:Auto Update Server によるバージョンの更新が正常に完了しました。Security Manager で他の設定変更が必要かどうかを確認してください)

|

1 |

Adaptive Security Appliance(ASA) |

5 |

Catalyst スイッチ |

|

2 |

PIX ファイアウォール |

6 |

Catalyst 7600 シリーズ ルータ |

|

3 |

Catalyst セキュリティ サービス モジュール:Firewall Services Module(FWSM; ファイアウォール サービス モジュール)および ASA-SM |

7 |

VPN 3000 コンセントレータ |

|

4 |

Cisco IOS ルータ |

8 |

侵入防御システム(IPS) |

-

ショートカット メニュー オプション:デバイスまたはデバイス グループを右クリックすると、そのデバイスまたはグループに関連するコマンドのメニューが表示されます。これらのコマンドは、通常のメニューで使用できるコマンドへのショートカットです。

ポリシーセレクタ(2):次の要素が含まれています。

-

ポリシー グループ:選択されたデバイス タイプでサポートされているポリシー グループを一覧表示します。表示されるポリシー グループは、次の 4 つの要因によって決まります。

-

デバイス セレクタで選択されているデバイスのタイプ。

-

デバイスで実行されているオペレーティング システム。

-

生成した設定に使用できるコマンドを決定するために選択したターゲットのオペレーティング システム バージョン。

-

サポートされているサービス モジュールがデバイスに含まれているかどうか。

-

詳細については、ポリシーについてを参照してください。

-

ショートカット メニュー オプション:ポリシーを右クリックすると、そのポリシーに関連するコマンドのメニューが表示されます。これらのコマンドは、通常のメニューで使用できるコマンドへのショートカットです。

[コンテンツ(Contents)] ペイン(6):メインのコンテンツ領域。

この領域に表示される情報は、デバイス セレクタから選択しているデバイスおよびポリシー セレクタから選択しているオプションによって異なります。

デバイス名およびデバイスと見なされる要素について

Security Manager では、従来のデバイスの管理のほか、あるタイプのセキュリティ デバイスに定義できる仮想デバイスも管理できます。このような仮想デバイスは、デバイス インベントリでは独立したデバイスとして扱われ、デバイス セレクタには独立したエントリとして表示されます。仮想デバイスは実際にはホストとなる物理デバイス上にあるため、展開など多くのアクションにはホスト デバイスだけでなく仮想デバイスも含める必要があります。

物理デバイスはすべて、デバイス セレクタに表示されます。また、デバイス セレクタに表示されるタイプの仮想デバイスでもあります。

-

セキュリティ コンテキスト:PIX ファイアウォール、FWSM デバイス、ASA デバイスにセキュリティ コンテキストを定義できます。セキュリティ コンテキストは、仮想ファイアウォールとして機能します。デフォルトでは、セキュリティコンテキストは、 host-display-name_context-name という命名ルールに基づいてデバイスセレクタに表示されます。host-display-name はコンテキストが定義されているデバイスの表示名で、context-name はセキュリティコンテキストの名前です。たとえば、firewall12 というデバイスにある admin セキュリティ コンテキストの場合は firewall12_admin となります。

ヒント |

[検出設定(Discovery settings)] ページ([Discovery] ページを参照)の [セキュリティコンテキスト名を生成するときにデバイス名を先頭に追加する(Prepend Device Name when Generating Security Context Names)] プロパティを使用して、表示名をコンテキスト名に追加するかどうかを制御できます。ただし、表示名を追加しないと、コンテキストをホストしているデバイスを特定するのが容易ではなく、コンテキスト名がホスト デバイスでソートされません(コンテキスト名が、ホスト デバイスに付加されるフォルダに表示されません)。表示名を追加しないと、複数のコンテキストが同じ名前でインベントリに追加されている場合には、Security Manager がコンテキスト名に数値のサフィックスを追加します(たとえば、admin_01、admin_02)。このような数値は、ホスト デバイスとは関連がありません。 |

-

仮想センサー:IPS デバイスに仮想センサーを定義できます。仮想センサーは、 host-display-name_virtual-sensor-name という命名ルールでデバイスセレクタに表示されます。この命名ルールを制御するための検出設定はありません。

ヒント |

デバイスのプロパティでは、仮想センサー、セキュリティコンテキスト、または他のデバイスのタイプの表示名をいつでも変更できます。 |

仮想デバイスの命名ルールのほか、さまざまなタイプのデバイス名間の関係についても理解する必要があります。

-

表示名:表示名は、単にデバイス セレクタの Security Manager 内に表示される名前です。実際にデバイスに定義されている名前に関連している必要はありません。デバイスをインベントリに追加する際、入力した DNS 名または IP アドレスに基づいて表示名が提案されますが、任意の命名ルールを使用できます。

-

DNS 名:デバイスに定義する DNS 名は、Security Manager サーバ向けの DNS サーバによって解決可能である必要があります。

-

IP アドレス:デバイスに定義する IP アドレスは、そのデバイスの管理 IP アドレスである必要があります。

-

ホスト名:デバイスを検出すると、デバイスプロパティに表示されるホスト名プロパティがデバイスの設定から取得されます。設定ファイルを使用してデバイスを追加する場合に、ファイルにホスト名コマンドが含まれていないと、設定ファイルの名前が初期ホスト名となります。

ただし、デバイスでホスト名を変更しても、ホスト名デバイス プロパティは更新されません。デバイス プラットフォーム ポリシー領域に [Hostname] ポリシーがあり、この [Hostname] ポリシーによってデバイスに定義されるホスト名が決まります。

デバイス クレデンシャルについて

Security Manager では、デバイスにログインする際にクレデンシャルが必要になります。デバイス クレデンシャルは次の 2 つのタイミングで提供できます。

-

手動またはネットワーク検出からデバイスを追加するとき。詳細については、次の項を参照してください。

-

デバイス プロパティを編集するとき。詳細については、デバイス プロパティの表示または変更を参照してください。

次のデバイス クレデンシャルを指定できます。

-

プライマリ クレデンシャル:SSH または Telnet を使用してデバイスにログインするためのユーザ名およびパスワード。デバイス通信には、この情報が必要です。

-

HTTP クレデンシャル:HTTP 接続または HTTPS 接続を許可するデバイスもあれば、その接続を必要とするデバイス(IPS デバイスなど)もあります。デフォルトでは、Security Manager は HTTP/HTTPS アクセスにプライマリ クレデンシャルを使用しますが、一意の HTTP/HTTPS クレデンシャルを設定できます。

-

Rx-Boot モード:(任意)Cisco ルータの中にはフラッシュ メモリから実行されるように設計されているものがあり、フラッシュの最初のファイルからだけ起動されます。つまり、フラッシュ イメージをアップグレードするには、フラッシュ内のイメージ以外のイメージを実行する必要があります。そのイメージが、Rx-Boot と呼ばれるサイズを小さくしたコマンド セット イメージ(ROM ベースのイメージ)です。

-

SNMP クレデンシャル:(任意)簡易ネットワーク管理プロトコル(SNMP)を使用すると、ネットワーク デバイス間で管理情報を容易に交換できます。SNMP を使用すると、ネットワーク管理者は、ネットワークのパフォーマンスを管理し、ネットワークの問題を検出および解決し、ネットワークの拡大に対する計画を策定できます。

(注) |

PIX、ASA、および FWSM デバイスでは、ユーザ名を 4 文字以上にする必要があります。パスワードには、3 ~ 32 文字を使用できますが、8 文字以上にすることを推奨します。ソフトウェアバージョン 9.6(1) 以降を実行している ASA デバイスの場合、最大 127 文字のパスワードを入力できます。 |

デバイス ベースのクレデンシャルを使用するのではなく、Security Manager にログインするときに使用するクレデンシャルを使用するように、Security Manager を設定できます。その後、AAA サーバーのアカウンティング機能を使用して、ユーザーによる設定変更を追跡することができます。ユーザ ログイン クレデンシャルが適しているのは、次の基準に従って、ご使用の環境が設定されている場合だけです。

-

変更の監査に TACACS+ または RADIUS を使用します。ユーザ ログイン クレデンシャルが、このようなアカウンティング レコードに反映されます。デバイス クレデンシャルを使用した場合は、Security Manager でのすべての変更が、どのユーザがその変更を加えたかに関係なく、同じアカウントによるものとなります。

-

ユーザ アカウントは AAA サーバに設定されており、設定変更を実行するために必要なデバイスレベルのアクセス権が付与されています。

-

認可に AAA サーバを使用するように Security Manager および管理対象デバイスを設定します。AAA を使用するように Cisco Security Manager を設定する方法の詳細については、Cisco Security Manager インストレーションガイド [英語] を参照してください。

-

ワンタイム パスワードは使用しません。

ネットワーク設定でユーザー ログイン クレデンシャルをサポートしている場合は、 を選択して、そのクレデンシャルを使用するように Security Manager を設定できます。コンテンツテーブルから [デバイス通信(Device Communication)] を選択し、[デバイスへの接続方法(Connect to Device Using)] フィールドで [Security Managerのユーザーログイン資格情報(Security Manager User Login Credentials)] を選択します。デフォルトでは、すべてのデバイス アクセスにデバイス クレデンシャルが使用されます。

関連項目

デバイス プロパティについて

デバイスを Security Manager に追加するときには、デバイス プロパティを定義します。デバイス プロパティは、デバイス、クレデンシャル、デバイスが割り当てられているグループ、およびポリシー オーバーライドに関する一般的な情報です。デバイス アイデンティティやプライマリ クレデンシャルなど一部のデバイス プロパティ情報はデバイスを追加するときに指定する必要がありますが、[Device Properties] ダイアログボックスからプロパティを追加または編集できます。

デバイス プロパティを表示するには、デバイス セレクタで次のどちらかを実行します。

-

デバイスをダブルクリックします。

-

デバイスを右クリックして、[デバイスのプロパティ(Device Properties)] を選択します。

-

デバイスを選択して、[ツール(Tools)] > [デバイスのプロパティ(Device Properties)] の順に選択します。

[Device Properties] ダイアログボックスには、ペインが 2 つあります。左ペインにはコンテンツ テーブルがあり、次の項目が含まれています。

-

[General]:デバイス アイデンティティ、デバイスで実行されているオペレーティング システム、およびデバイス通信設定など、デバイスに関する一般的な情報が含まれています。

-

[Credentials]:デバイス プライマリ クレデンシャル(ユーザ名、パスワード、およびイネーブル パスワード)、SNMP クレデンシャル、Rx-Boot モード クレデンシャル、および HTTP クレデンシャルが含まれています。

-

[Device Groups]:デバイスが割り当てられているグループが含まれています。

-

[クラスタ情報(Cluster Information)]:クラスタグループの詳細情報が含まれています(存在する場合)。

-

[ライセンス情報(License Information)]:FPR-3100 シリーズデバイスのライセンスステータス、ライセンスの有効期限、およびライセンスの取得日に関する情報が含まれています。

(注)

ライセンス情報パネルは、CSM 4.24 の FPR-3100 シリーズデバイスに対してのみ表示されます。

-

[Policy Object Overrides]:再利用可能なポリシー オブジェクトのグローバル設定のうち、このデバイス用に上書きできるものが含まれています。

コンテンツ テーブルで項目を選択すると、対応する情報が右ペインに表示されます。

注記

-

Security Manager は、[Device Properties] ページに表示される DNS ホスト名が、デバイスに設定したホスト名と同じであるとは想定していません。

-

デバイスを Security Manager に追加するときには、管理 IP アドレスまたは DNS ホスト名を入力する必要があります。設定ファイルから検出するときには管理インターフェイスを特定できず、そのため管理 IP アドレスも特定できないため、設定ファイルに記載されたホスト名が DNS ホスト名として使用されます。設定ファイルの CLI にホスト名が見当たらない場合は、設定ファイル名が DNS ホスト名として使用されます。

-

ネットワークからデバイスを検出するときには、[Device Properties] ページの DNS ホスト名が、デバイスに設定されたホスト名で更新されません。このため、デバイスの DNS ホスト名を指定する場合は、デバイスを Security Manager または [Device Properties] ページに追加するときに手動でそのホスト名を指定する必要があります。

デバイス プロパティの詳細については、デバイス プロパティの表示または変更を参照してください。

フィードバック

フィードバック