リモート アクセス VPN について

Security Manager では、IPSec と SSL の 2 種類のリモート アクセス VPN をサポートしています。

ここでは、次の内容について説明します。

リモート アクセス IPSec VPN について

リモートアクセス IPSec VPN では、企業のプライベートネットワークとリモートユーザーの間で、暗号化されたセキュアな接続が可能になります。これは、ブロードバンドケーブル接続、DSL 接続、ダイヤルアップ接続などの接続を使用して、インターネットに暗号化された IPSec トンネルを確立して実現されます。

リモート アクセス IPSec VPN は、VPN クライアント、および VPN ヘッドエンド デバイスまたは VPN ゲートウェイで構成されます。VPN クライアントソフトウェアはユーザーのワークステーション上にインストールされ、企業ネットワークへの VPN トンネルアクセスを開始します。VPN トンネルの一方の端が、企業サイトのエッジに位置する VPN ゲートウェイとなります。

VPN クライアントが VPN ゲートウェイ デバイスへの接続を開始すると、Internet Key Exchange(IKE; インターネット キー交換)によるデバイスの認証と、続く IKE Extended Authentication(Xauth; 拡張認証)によるユーザの認証からなるネゴシエーションが行われます。次に、モード設定を使用してグループ プロファイルが VPN クライアントにプッシュされ、IPsec Security Association(SA; セキュリティ アソシエーション)が作成されて VPN 接続が完了します。

ヒント |

ASA 8.4(1) 以降のデバイスでホストされるリモートアクセス IPsec VPN には、IKE バージョン 2(IKEv2)を設定するオプションがあります。IKEv2 を使用する場合、通常の IPSec ポリシーに加えて、いくつかの SSL VPN ポリシーを設定する必要があります。また、ユーザは AnyConnect 3.0 以降の VPN クライアントを使用して、IKEv2 接続を確立する必要があります。詳細については、Remote Access VPN Configuration ウィザードを使用した IPSec VPN の作成(ASA および PIX 7.0 以降のデバイス)を参照してください。 |

リモート アクセス IPSec VPN の場合は、AAA(認証、許可、アカウンティング)を使用してセキュアなアクセスを行います。ユーザ認証を行う場合、接続を完了するには有効なユーザ名およびパスワードを入力する必要があります。ユーザ名とパスワードは、VPN デバイス自体に格納することも、他の多数のデータベースに認証を提供できる外部 AAA サーバに格納することもできます。AAA サーバの使用の詳細については、AAA サーバおよびサーバ グループ オブジェクトについてを参照してください。

(注) |

サイト間 Easy VPN トポロジでは、リモート アクセス IPsec VPN で使用するものと同じポリシーとポリシー オブジェクトの一部が使用されますが、そのポリシーはリモート アクセス ポリシーとは別に保存されます。Easy VPN でのリモート クライアントは、ルータなどのハードウェア クライアントです。一方、リモート アクセス IPSec VPN でのリモート クライアントは、VPN クライアント ソフトウェアを使用するワークステーションやその他のデバイスです。詳細については、Easy VPN についてを参照してください。 |

関連項目

リモート アクセス SSL VPN について

SSL VPN を使用すると、ユーザはインターネットが利用できる任意の場所から企業のネットワークにアクセスできます。ユーザは Secure Socket Layer(SSL)暗号化をネイティブでサポートする Web ブラウザのみを使用して、クライアントレス接続を確立できます。また、フル クライアント(AnyConnect など)やシン クライアントを使用して接続を確立することもできます。

(注) |

SSL VPN をサポートするのは、ソフトウェア バージョン 8.0 以降が実行され、シングルコンテキスト モードとルータ モードで動作する ASA 5500 デバイス、ソフトウェア バージョン 12.4(6)T 以降が実行されている Cisco 870、880、890、1800、2800、3700、3800、7200、7301 シリーズのルータ、およびソフトウェア バージョン 15.0(1)M 以降が実行されている Cisco 1900、2900、3900 シリーズのルータです。880 シリーズ ルータの場合、ソフトウェアの最小バージョンは 12.4(15)XZ です。これは、Security Manager では 12.4(20)T にマッピングされます。 |

IOS デバイスでは、SSL 対応の VPN ゲートウェイを介してリモート アクセスが提供されます。リモート ユーザは SSL 対応の Web ブラウザを使用して、SSL VPN ゲートウェイへの接続を確立します。リモート ユーザが Web ブラウザ経由でセキュア ゲートウェイに対して認証されると SSL VPN セッションが確立され、ユーザは企業ネットワーク内部にアクセスできるようになります。ポータル ページを使用すると、SSL VPN ネットワークで使用可能なすべてのリソースにアクセスできます。

ASA デバイスでは、リモート ユーザは Web ブラウザを使用して、セキュリティ アプライアンスへのセキュアなリモート アクセス VPN トンネルを確立します。中央サイトで設定した特定のサポート対象内部リソースとリモート ユーザ間のセキュアな接続は、SSL プロトコルによって実現されます。セキュリティ アプライアンスはプロキシ処理が必要な接続を認識し、HTTP ユーザーは認証サブシステムと通信してユーザーを認証します。

ユーザ認証は、ユーザ名とパスワード、証明書、あるいはその両方を使用して行われます。

(注) |

ネットワーク管理者は、SSL VPN リソースへのユーザ アクセスを、個々のユーザ単位ではなくグループ単位で指定します。 |

ここでは、次の内容について説明します。

リモート アクセス SSL VPN の例

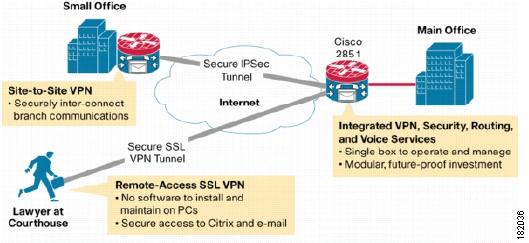

次の図では、モバイル ワーカーが、保護されたリソースにメイン オフィスやブランチ オフィスからアクセスする方法を示します。メイン サイトとリモート サイト間のサイト間 IPSec 接続に変更はありません。モバイル ワーカーが企業ネットワークに安全にアクセスするときに必要なものは、インターネット アクセスとサポートされているソフトウェア(Web ブラウザとオペレーティング システム)だけです。

SSL VPN アクセスのモード

SSL VPN には、IOS ルータにリモート アクセスする 3 つのモード(クライアントレス、シン クライアント、およびフル クライアント)が用意されています。ASA デバイスでは、クライアントレス(クライアントレスとシン クライアント ポート転送を含む)および AnyConnect クライアント(フル クライアント)の 2 つのモードがあります。

クライアントレス アクセス モード

クライアントレス モードでは、リモート ユーザは、クライアント マシンの Web ブラウザを使用して、内部ネットワークまたは企業ネットワークにアクセスします。アプレットのダウンロードは必要ありません。

クライアントレス モードは、インターネット アクセス、データベース、および Web インターフェイスを使用するオンライン ツールなど、想定されるほとんどのコンテンツに Web ブラウザでアクセスする場合に有効です。このモードでは(HTTP および HTTPS による)Web ブラウジング、Common Internet File System(CIFS)によるファイル共有、および Outlook Web Access(OWA)の電子メールをサポートします。クライアントレスモードが正しく動作するには、リモートユーザーの PC で Windows 2000、Windows XP、または Linux オペレーティングシステムが実行されている必要があります。

Windows オペレーティング システムからブラウザを使用して接続する SSL VPN ユーザは共有ファイル システムを参照でき、フォルダの表示、フォルダとファイルのプロパティの表示、作成、移動、コピー、ローカル ホストからリモート ホストへのコピー、リモート ホストからローカル ホストへのコピー、削除などの操作を実行できます。Web フォルダにアクセスできるようになると、Internet Explorer にそのことが表示されます。このフォルダにアクセスすると、別のウィンドウが開いて共有フォルダが表示されます。フォルダおよびドキュメントのプロパティで許可されている場合、ユーザーはここで Web フォルダの機能を実行できます。

シン クライアント アクセス モード

シン クライアント モードは TCP ポート転送とも呼ばれ、クライアント アプリケーションが TCP を使用して、既知のサーバおよびポートに接続することを前提としています。このモードでは、リモート ユーザはポータル ページに表示されたリンクをクリックして、Java アプレットをダウンロードします。この Java アプレットは、SSL VPN ゲートウェイに設定されているサービスに対する、クライアント マシン上の TCP プロキシとして機能します。Java アプレットは、すべてのクライアント接続に対して新しい SSL 接続を開始します。

Java アプレットは、リモート ユーザ クライアントから SSL VPN ゲートウェイへの HTTP 要求を開始します。HTTP 要求には、内部電子メール サーバの名前およびポート番号が格納されます。SSL VPN ゲートウェイは、その内部電子メール サーバおよびポートに対して TCP 接続を確立します。

シン クライアント モードによって、TCP ベースのアプリケーション(Post Office Protocol Version 3(POP3)、Simple Mail Transfer Protocol(SMTP)、Internet Message Access Protocol(IMAP)、Telnet、Secure Shell(SSH; セキュア シェル)など)へのリモート アクセスがイネーブルになるように Web ブラウザの暗号化機能が拡張されます。

(注) |

TCP ポート転送プロキシは、Sun の Java ランタイム環境(JRE)バージョン 1.4 以降でのみ動作します。Java アプレットはブラウザを介してロードされ、JRE のバージョンがブラウザで検証されます。互換性のある JRE バージョンが検出されなかった場合、Java アプレットは実行されません。 |

シン クライアント モードを使用する場合は、次の点に注意する必要があります。

-

リモート ユーザが Java アプレットのダウンロードおよびインストールを許可する必要がある。

-

TCP ポート転送アプリケーションをシームレスに動作させるには、リモート ユーザの管理権限をイネーブルにする必要がある。

-

ポートを動的にネゴシエートする FTP などのアプリケーションには、シン クライアント モードを使用できない。つまり、TCP ポート転送を使用できるのは、スタティックなポートを使用する場合のみです。

フル トンネル クライアント アクセス モード

フル トンネル クライアント モードを使用すると、ネットワーク(IP)レイヤでデータを移動するために使用される SSL VPN トンネルを介して、企業ネットワークにフル アクセスできます。このモードは、Microsoft Outlook、Microsoft Exchange、Lotus Notes E-mail、および Telnet など、ほとんどの IP ベース アプリケーションをサポートします。SSL VPN に接続していることは、クライアントで実行されるアプリケーションに対して完全に透過的です。クライアント ホストと SSL VPN ゲートウェイ間のトンネリングを処理するために、Java アプレットがダウンロードされます。ユーザは、クライアント ホストが内部ネットワークに存在するかのように、任意のアプリケーションを使用できます。

トンネル接続は、グループ ポリシー設定によって指定されます。SSL VPN Client(SVC)または AnyConnect クライアントがリモート クライアントにダウンロードおよびインストールされ、リモート ユーザが SSL VPN ゲートウェイにログインしたときにトンネル接続が確立されます。デフォルトでは、接続を閉じるとクライアント ソフトウェアはリモート クライアントから削除されますが、必要に応じてクライアント ソフトウェアをインストールしたままにしておくことができます。

(注) |

フル トンネル SSL VPN アクセスには、リモート クライアントでの管理権限が必要です。 |

SSL VPN サポート ファイルの概要と管理

SSL VPN では、デバイスのフラッシュストレージにサポートファイルが存在する必要がある場合があります。これは特に、ASA デバイスに設定されている SSL VPN の場合に該当します。サポート ファイルには、Cisco Secure Desktop(CSD)パッケージ、AnyConnect クライアント イメージ、およびプラグイン ファイルが含まれています。Security Manager には多数のサポート ファイルが同梱されているため、ユーザはそれらのファイルを使用できます。ただし、ポータル ページに使用するグラフィック ファイル、または AnyConnect クライアントに使用するクライアント プロファイルなどの一部のサポート ファイルは、Security Manager では提供されません。

通常は、ファイル オブジェクトを作成してサポート ファイルを指定してから、そのファイル オブジェクトを参照するポリシーを作成するときに、そのファイル オブジェクトを選択する必要があります。必要なファイル オブジェクトは、ポリシーを作成するときに作成することも、ポリシーの定義を開始する前に作成することもできます。詳細については、[Add File Object]/[Edit File Object] ダイアログボックスを参照してください。

デバイスにポリシーを展開すると、ポリシーで参照されるすべてのサポート ファイルがデバイスにコピーされ、フラッシュ メモリの \csm フォルダに配置されます。ほとんどの場合、このための手動による作業は特に必要ありません。次に、手動の作業が必要となり得る状況をいくつか示します。

-

既存の SSL VPN ポリシーを検出または再検出しようとしている場合は、SSL VPN ポリシーからのファイル参照が正しいものである必要があります。ポリシー検出時にサポート ファイルを処理する方法については、リモート アクセス VPN ポリシーの検出を参照してください。

-

アクティブ/フェールオーバー設定の ASA デバイスの場合は、フェールオーバー デバイスにサポート ファイルを配置する必要があります。サポート ファイルは、フェールオーバー時にフェールオーバー デバイスにコピーされません。フェールオーバー デバイスにファイルを配置するには、次の方法を選択できます。

-

アクティブ装置の \csm フォルダからフェールオーバー装置にファイルを手動でコピーする。

-

アクティブ装置にポリシーを展開した後、フェールオーバーを強制実行して、アクティブになった装置にポリシーを再展開する。

-

-

VPN クラスタを使用してロード バランシングを行っている場合は、クラスタ内のすべてのデバイスに同じサポート ファイルが展開されている必要があります。

Cisco Secure Desktop(CSD)パッケージ

このパッケージは ASA SSL VPN に使用します。Dynamic Access ポリシーでパッケージを選択します。選択するパッケージには、デバイスで実行されている ASA オペレーティング システムのバージョンとの互換性が必要です。ASA デバイスのダイナミック アクセス ポリシーを作成する場合は、そのデバイスのオペレーティングシステムと互換性のあるバージョン番号が [バージョン(Version)] フィールドに表示されます。

CSD パッケージは、Program Files\CSCOpx\files\vms\repository\ にあります。ファイル名の形式は、securedesktop-asa_k9-version.pkg または csd_version.pkg です。ここで、version は CSD バージョン番号(3.5.1077 など)です。

次に、Security Manager に付属する CSD パッケージについて、CSD と ASA バージョンの互換性を示します。

-

csd_3_6_181-3.6.181.pkg:ASA 8.4 以降。

-

csd_3_5_2008-3.5.2008.pkg:ASA 8.0(4) 以降。

-

csd_3_5_2001-3.5.2001.pkg:ASA 8.0(4) 以降。

-

csd_3_5_1077-3.5.1077.pkg - ASA 8.0(4) 以降

-

csd_3_5_841-3.5.841.pkg - ASA 8.0(4) 以降

-

csd_3_4_2048-3.4.2048.pkg - ASA 8.0(4) 以降

-

csd_3_4_1108-3.4.1108.pkg - ASA 8.0(4) 以降

-

securedesktop_asa_k9-3.3.0.151.pkg - ASA 8.0(3.1) 以降

-

securedesktop_asa-k9-3.3.0.118.pkg - ASA 8.0(3.1) 以降

-

securedesktop-asa-k9-3.2.1.126.pkg - ASA 8.0(3) 以降

-

securedesktop-asa_k9-3.2.0.136.pkg - ASA 8.0(2) 以降

CSD バージョンと ASA バージョンの互換性については、Cisco.com にある CSD リリースノート( http://www.cisco.com/en/US/products/ps6742/prod_release_notes_list.html)および「Supported VPN Platforms」を参照してください。

ダイナミック アクセス ポリシーを作成して CSD を指定する方法については、ASA デバイスでの Cisco Secure Desktop ポリシーの設定を参照してください。

AnyConnect クライアント イメージ

これらのイメージは、ASA でホストされるリモート アクセス SSL および IKEv2 IPsec VPN 用です。AnyConnect クライアントはユーザーの PC にダウンロードされ、クライアントの VPN 接続を管理します。Cisco Security Manager には、いくつかの AnyConnect イメージが含まれています。各イメージは Program Files\CSCOpx\files\vms\repository\ に格納されています。パッケージ名には、ワークステーションのオペレーティングシステムと AnyConnect のリリース番号が、anyconnect-client_OS_information-anyconnect_release.pkg というい一般的なパターンで示されます。たとえば、anyconnect-win-3.0.0610-k9-3.0.0610.pkg は、Windows ワークステーション用の AnyConnect 3.0(0610) クライアントです。k9 はパッケージに暗号化が含まれることを示します。この例では、AnyConnect のリリース番号が繰り返されています。一部のファイル名では、このリリース番号が一度だけ表示される場合もあります。

パッケージは次のワークステーションの Operating System(OS; オペレーティング システム)で使用できます。各クライアントがサポートする OS バージョン固有の情報については、Cisco.com にある AnyConnect クライアントのマニュアルを参照してください。

-

Linux:パッケージは anyconnect-linux で始まります。64 ビットバージョンの場合は anyconnect-linux-64 で始まります。

-

Mac OS:i386 ワークステーション上の Mac OS X では、パッケージは anyconnect-macosx で始まります。Power PC ワークステーション上の Mac OS X では、anyconnect-macosx-powerpc で始まります。

-

Windows:パッケージは anyconnect-win で始まります。

他の AnyConnect クライアントパッケージを Cisco Security Manager サーバーまたはローカルの Cisco Security Manager クライアントにダウンロードして、リモートアクセスポリシーで使用することもできます。Security Manager ではこれらのクライアントのより新しいパラメータを設定できない場合があります。ただし、FlexConfigs を使用してより新しいパラメータを設定できる場合もあります。

AnyConnect クライアント、クライアントのプロファイル、およびデバイスにクライアントをロードするようにポリシーを設定する方法の詳細については、次の項を参照してください。

プラグイン ファイル

これらのファイルは、ブラウザ プラグインとして使用されます。プラグインファイルは、Program Files\CSCOpx\files\vms\repository\ にあります。使用可能なファイルの詳細については、SSL VPN ブラウザ プラグインの設定(ASA)を参照してください。

SSL VPN を設定するための前提条件

リモート ユーザが SSL VPN ゲートウェイの背後にあるプライベート ネットワークのリソースに安全にアクセスするには、次の前提条件を満たす必要があります。

-

ユーザ アカウント(ログイン名およびパスワード)。

-

SSL 対応ブラウザ(Internet Explorer、Netscape、Mozilla、または Firefox など)。

-

電子メール クライアント(Eudora、Microsoft Outlook、または Netscape Mail など)。

-

次のいずれかのオペレーティング システム。

-

Microsoft Windows 2000 または Windows XP。Windows 用の JRE バージョン 1.4 以降、または ActiveX コントロールをサポートするブラウザのいずれかを搭載。

-

Linux。Linux 用の JRE バージョン 1.4 以降を搭載。クライアントレス リモート アクセス モードで Linux から Microsoft の共有ファイルにアクセスするには、Samba のインストールも必要です。

-

関連項目

SSL VPN の制限

Security Manager の SSL VPN 設定には、次の制限があります。

-

SSL VPN ライセンス情報を Security Manager にインポートできない。このため、vpn sessiondb および max-webvpn-session-limit などの特定のコマンドパラメータを検証できません。

-

クライアントレス SSL VPN を使用するには、トポロジ内のデバイスごとに DNS を設定する必要がある。DNS の設定がない場合、デバイスは指定された URL を取得できませんが、IP アドレスで指定された URL だけは取得できます。

-

複数の ASA デバイス間で Connection Profiles ポリシーを共有する場合は、すべてのデバイスが同じアドレス プールを共有することに留意する。ただし、デバイスレベルのオブジェクト オーバーライドを使用して、グローバル定義をデバイスごとの一意なアドレス プールに置き換える場合は除きます。NAT を使用していないデバイスでアドレスが重複しないようにするには、一意なアドレス プールが必要です。

-

Cisco Security Manager では、CSM_ で始まる名前(Cisco Security Manager で使用される命名ルール)の SSL VPN のアドレスプールがデバイス設定に含まれる場合、そのプール内のアドレスが SSL VPN ポリシーに設定されたプールと重複するかどうかを検出できない(たとえば、異なる Security Manager インストールでユーザーがプールを設定した場合に発生する可能性があります)。この場合は、展開中にエラーが発生する可能性があります。したがって、Security Manager 内のネットワークまたはホスト オブジェクトと同じ IP アドレス プールを設定し、それを SSL VPN ポリシーの一部として定義することを推奨します。このようにすると、検証が正しく行われるようになります。

-

同じ IP アドレスおよびポート番号を、同じ IOS デバイス上の複数の SSL VPN ゲートウェイで共有できない。このため、重複したゲートウェイがデバイス設定に存在しても、Security Manager のインターフェイスを使用して再定義されなかった場合は、展開エラーが発生する可能性があります。このようなエラーが発生した場合は、別の IP アドレスおよびポート番号を選択して再展開する必要があります。

-

SSL VPN ポリシーの一部として AAA 認証またはアカウンティングを定義した場合は、AAA サービスをイネーブルにするために aaa new-model コマンドが展開される。SSL VPN ポリシーをあとで削除した場合でも、このコマンドは削除されないことに留意してください。これは、デバイス設定の他の部分で、AAA サービスに aaa new-model コマンドが必要な場合があるためです。

(注) |

また、デバイスには、権限レベルを 15 に指定したローカル ユーザを少なくとも 1 人は定義することを推奨します。この定義により、関連する AAA サーバーを指定しないで aaa new-model コマンドを設定した場合でも、デバイスからロックアウトされることがなくなります。 |

フィードバック

フィードバック