シスコ SecureX との統合

単一のペインである SecureX クラウドポータルを使用して、すべてのシスコセキュリティ製品などのデータを表示および操作します。SecureX で利用可能なツールを使用して、脅威ハントと調査を強化します。SecureX は、それぞれが最適なソフトウェアバージョンを実行しているかどうかなど、有用なアプライアンスおよびデバイス情報も提供します。

SecureX の詳細については、Cisco SecureX ページを参照してください。

SecureX 統合の有効化

Cisco SecureX プラットフォームは、広範なシスコの統合型セキュリティポートフォリオとお客様のインフラストラクチャをつなぐことで、一貫した操作性を提供します。これにより可視性が統一され、自動化が実現し、ネットワーク、エンドポイント、クラウド、およびアプリケーションの全体でセキュリティが強化されます。SecureX の詳細については、Cisco SecureX 製品のページを参照してください。

SecureX と Management Center の統合により、Management Center の全データの概要が提供されます。Management Center と SecureX の統合の詳細については、『Cisco Secure Firewall Management Center(バージョン 7.2 以降)および SecureX 統合ガイド』を参照してください。

始める前に

組織に属する SecureX アカウントが必要です。SecureX アカウントがない場合は、CDO テナントを使用して SecureX アカウントを作成してください。詳細については、「CDO を使用した SecureX アカウントの作成」を参照してください。

手順

|

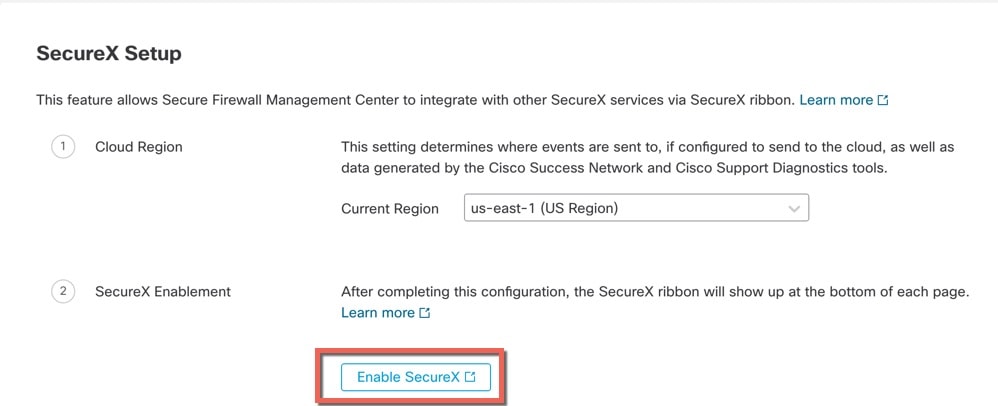

ステップ 1 |

Management Center で を選択します。 |

|

ステップ 2 |

(任意) [クラウドリージョン(Cloud Region)] で、[現在のリージョン(Current Region)] を選択します。 デフォルトで選択されるリージョンがスマートライセンスのリージョンと同じであるため、多くの場合、リージョンを変更する必要はありません。 |

|

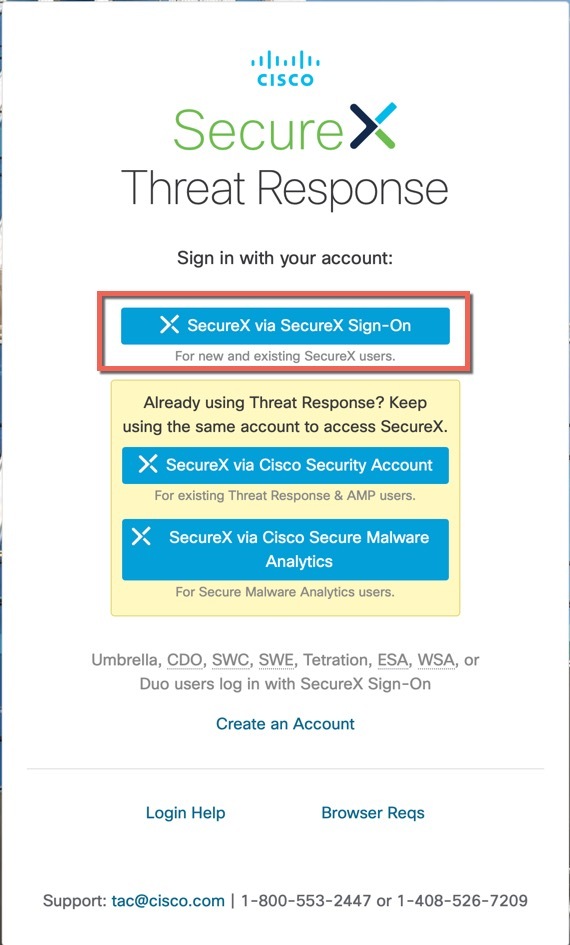

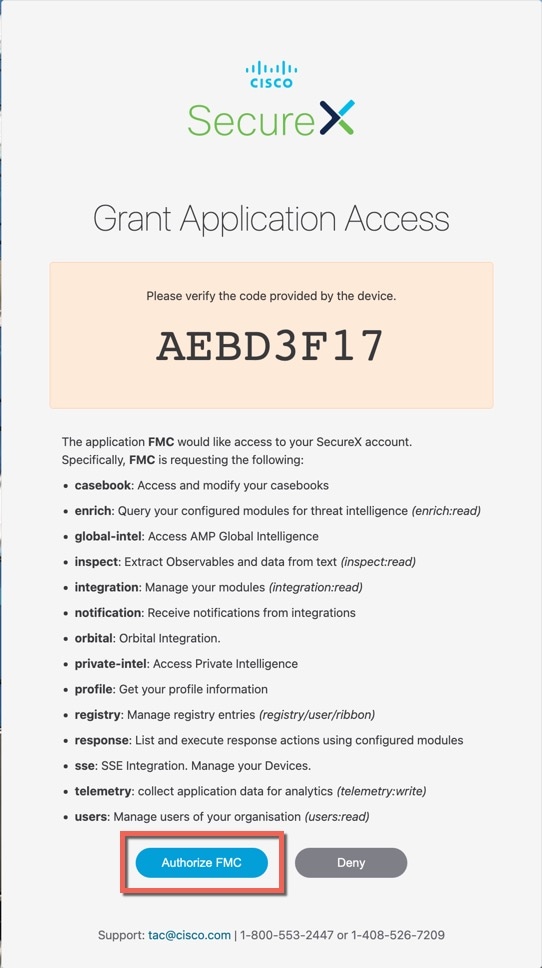

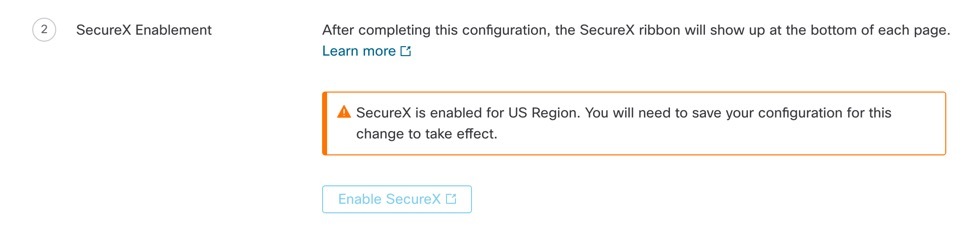

ステップ 3 |

[SecureXの有効化(SecureX Enablement)] で、次の手順を実行します。 |

イベントを Cisco Security Cloud に送信するための Management Center の設定

管理対象 脅威に対する防御 デバイスにイベントを直接 Cisco Security Cloud に送信させるように Management Center を設定します。このページで設定するクラウド地域とイベントタイプは、適用可能で有効になっている場合、複数の統合に使用できます。

始める前に

-

Management Center をスマートライセンスに登録(システム(

![[システム歯車(system gear}] アイコン](/c/dam/en/us/td/i/400001-500000/450001-460000/451001-452000/451292.jpg) ))しているか、Cisco Security Cloud 統合を有効にして、デバイスがファイアウォールイベントを Cisco Cloud に送信できるようになっていることを確認します。

))しているか、Cisco Security Cloud 統合を有効にして、デバイスがファイアウォールイベントを Cisco Cloud に送信できるようになっていることを確認します。

-

Management Center で次の手順を実行します。

-

[システム(System)] > [設定(Configuration)] ページに移動し、クラウドの [デバイス(Devices)] リストで明確に識別される一意の名前を Management Center に付けます。

-

脅威に対する防御 デバイスを Management Center に追加し、それらにライセンスを割り当て、システムが正常に動作していることを確認します必要なポリシーが作成され、生成されたイベントが Management Center UI の [分析(Analysis)] メニューに想定どおりに表示されているかを確認します。

-

-

Cisco Security Cloud Sign On ログイン情報があり、アカウントが作成された SecureX 地域クラウドにサインインできることを確認します。

SecureX 地域クラウド URL とサポートされているデバイスバージョンの詳細については、『Cisco Secure Firewall Management Center and SecureX Integration Guide』を参照してください。

-

現在 syslog を使用してクラウドにイベントを送信している場合は、重複を避けるために無効にします。

手順

|

ステップ 1 |

ファイアウォールイベントの送信に使用するシスコ地域クラウドを決定します。地域クラウドの選択の詳細については、『Cisco Secure Firewall Management Center and SecureX Integration Guide』を参照してください。

|

|||||||||||||

|

ステップ 2 |

Management Center で、 をクリックします。 |

|||||||||||||

|

ステップ 3 |

[現在のリージョン(Current Region)] ドロップダウンリストから地域クラウドを選択します。 |

|||||||||||||

|

ステップ 4 |

[クラウドにイベントを送信(Send events to the cloud)] チェックボックスをオンにして、クラウドイベント設定を有効にします。 |

|||||||||||||

|

ステップ 5 |

クラウドに送信するイベントのタイプを選択します。

|

|||||||||||||

|

ステップ 6 |

[保存(Save)] をクリックします。 |

Cisco Success Network の登録設定

Cisco Success Network は、Management Center を有効にして Cisco Cloud とのセキュアな接続を確立するクラウドサービスで、使用情報と統計情報がストリーミングされます。このテレメトリをストリーミングすることによって、次の理由で、脅威に対する防御 デバイスから対象のデータを選択して構造化形式でリモートの管理ステーションに送信するメカニズムが提供されます。

-

ネットワーク内の製品の有効性を向上させるために、使用可能でありながら未使用の機能について通知します。

-

製品に利用可能な、追加のテクニカルサポートサービスとモニタリングについて通知します。

-

(SecureX と統合している場合)アプライアンスとデバイスのステータスを SecureX タイルにまとめ、すべてのデバイスで最適なソフトウェアバージョンが実行されているかどうかを確認します。

-

シスコ製品の改善に役立ちます。

シスコによって収集されるテレメトリデータの詳細については、Cisco Secure Firewall Management Center デバイスによって収集される Cisco Success Network テレメトリデータ [英語] を参照してください。

Cisco Support Diagnostics または Cisco Success Network を有効にすると、Management Center によって Cisco Cloud とのセキュアな接続が確立されて維持されます。また一方で、Cisco Support Diagnostics を有効にすると、Management Center デバイスと 脅威に対する防御 デバイスによって Cisco Cloud とのセキュアな接続が確立されて維持されます。この接続は、Cisco Success Network および Cisco Support Diagnostics の両方を無効にすることで、いつでもオフにできます。これにより、Management Centerが Cisco Cloud から接続解除されます。

Smart Software Manager に Management Center を登録するときは、Cisco Success Network を有効にできます。

(注) |

|

始める前に

このタスクを実行するには、SecureX 統合を有効にするか、Management Center をスマートライセンスに登録します。

手順

|

ステップ 1 |

をクリックします。 |

||

|

ステップ 2 |

[Cisco Cloudサポート(Cisco Cloud Support)] で、[Cisco Success Networkの有効化(Enable Cisco Success Network)] チェックボックスをオンにして、このサービスを有効にします。

|

||

|

ステップ 3 |

[保存(Save)] をクリックします。 |

Cisco Support Diagnostics の登録設定

Cisco Support Diagnostics は、ユーザーによって有効化されるクラウドベースの TAC サポートサービスです。有効にすると、Management Center と管理対象デバイスと Cisco Cloud のセキュアな接続が確立され、システムヘルスに関する情報がストリーミングされます。

Cisco Support Diagnostics は、Cisco TAC が TAC ケースの解決中にデバイスから重要なデータを安全に収集できるようにすることで、トラブルシューティングの際によりよいユーザーエクスペリエンスを提供します。さらに、シスコは自動問題検出システムによって定期的にヘルスデータを収集および処理し、問題がある場合はユーザーに通知します。TAC ケース解決時のデータ収集サービスはサポート契約を持つすべてのユーザーが利用できますが、通知サービスは、特定のサービス契約を持つユーザーのみが使用できます。

Cisco Support Diagnostics を使用すると、脅威に対する防御 デバイスと Management Center の両方で Cisco Cloud とのセキュアな接続が確立されて維持されます。Management Center は、収集したデータを [SecureX統合(SecureX Integration)] ページで選択された地域クラウドに送信します。

この接続は、Cisco Success Network および Cisco Support Diagnostics の両方を無効にすることで、いつでもオフにできます。これにより、これらの機能は Cisco Cloud から接続解除されます。

管理者が Management Center から収集されたデータのサンプルファイルを表示するには、「特定のシステム機能に関するトラブルシューティング ファイルの生成」に従います。

始める前に

このタスクを実行するには、SecureX 統合を有効にするか、Management Center をスマートライセンスに登録します。

手順

|

ステップ 1 |

をクリックします。 |

||

|

ステップ 2 |

[Cisco Cloudサポート(Cisco Cloud Support)] で、[Cisco Support Diagnosticsを有効化(Enable Cisco Support Diagnostics)] チェックボックスをオンにして、このサービスを有効にします。

|

||

|

ステップ 3 |

[保存(Save)] をクリックします。 |

リボンを使用した SecureX へのアクセス

このリボンは、Management Center Web インターフェイスのすべてのページの下部に表示されます。このリボンを使用して、他のシスコのセキュリティ製品にすばやく切り替え、複数のソースからの脅威データを扱うことができます。

始める前に

-

Management Center Web インターフェイスページの下部に SecureX リボンが表示されない場合は、この手順を使用しないでください。

代わりに、『Cisco Secure Firewall Threat Defense and SecureX Integration Guide』を参照してください。

-

SecureX アカウントがまだない場合は、IT 部門から入手します。

手順

|

ステップ 1 |

Management Center で、任意の Management Center ページの下部にあるリボンをクリックします。 |

|

ステップ 2 |

[Get SecureX] をクリックします。 |

|

ステップ 3 |

SecureX にサインインします。 |

|

ステップ 4 |

アクセスを許可するリンクをクリックします。 |

|

ステップ 5 |

リボンをクリックして展開し、使用します。 |

次のタスク

リボンの機能とその使用方法については、SecureX のオンラインヘルプを参照してください。

![[サンプルデータを使用したテスト(Test with example data)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448265.jpg) )

) )

)![[ロギング(Logging)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447372.jpg) )

)![[ロギング(Logging)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447741.jpg) )

)

![[ダウンロード(Download)]](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447584.jpg) アイコン)

アイコン)![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

) フィードバック

フィードバック