ドメインを使用したマルチテナンシーの概要

Management Center では、ドメインを使用したマルチテナンシーを実装できます。ドメインは、管理対象デバイス、構成、およびイベントへのユーザー アクセスをセグメント化します。最上位のグローバルドメインの下に、2 つまたは 3 つのレベルで最大 100 のサブドメインを作成できます。

Management Center にログインすると、現在のドメインと呼ばれる単一ドメインにログインします。ユーザ アカウントによっては、他のドメインに切り替えることができる場合があります。

ユーザーロールによる制限に加えて、現在のドメインレベルによってさまざまな設定の変更が制限される場合もあります。Management Center では、システムソフトウェア更新などのほとんどの管理タスクは、グローバルドメインに制限されます。

Management Center では、その他のタスクは、サブドメインがないドメインであるリーフドメインに制限されます。たとえば、各管理対象デバイスをリーフ ドメインと関連付け、そのリーフ ドメインのコンテキストからデバイス管理タスクを実行する必要があります。各デバイスは単一のドメインにのみ属することができることに注意してください。

各リーフ ドメインは、そのリーフ ドメインのデバイスで集められた検出データに基づいて独自のネットワーク マップを作成します。管理対象デバイスによって報告されたイベント(接続、侵入、マルウェアなど)もデバイスのリーフ ドメインに関連付けられます。

1 ドメイン レベル:グローバル

マルチテナンシーを設定しない場合、すべてのデバイス、構成、およびイベントはグローバル ドメインに属します。グローバル ドメインは、このシナリオの場合はリーフ ドメインでもあります。ドメイン管理を除き、サブドメインを追加するまでは、ドメイン固有の構成および分析オプションは非表示になります。

2 ドメイン レベル:グローバル、セカンドレベル

2 レベルのマルチドメイン展開では、グローバル ドメインには直接の子孫ドメインのみがあります。たとえば、マネージド セキュリティ サービス プロバイダー(MSSP)は、1 つの Management Center を使用して複数の顧客のネットワーク セキュリティを管理できます。

-

グローバルドメインにログインしている MSSP の管理者は、顧客の展開を表示または編集することはできません。顧客の展開を管理するには、それぞれのセカンドレベルの指定されたサブドメインにログインする必要があります。

-

各顧客の管理者は、サブドメインと呼ばれるセカンドレベルにログインして、その組織に適用されるデバイス、構成、およびイベントのみを管理できます。これらのローカル管理者は、MSSP の他の顧客の展開を表示したり、その環境に影響を与えることはできません。

3 ドメイン レベル:グローバル、セカンドレベル、サードレベル

3 レベルのマルチドメイン展開では、グローバル ドメインにはサブドメインがあり、そのうち少なくとも 1 つに独自のサブドメインがあります。前の例を拡張するには、MSSP 顧客(すでにサブドメインに制限されている)がその展開をさらにセグメント化しようとしているシナリオを考えてみます。この顧客は、2 つのクラスのデバイス(ネットワーク エッジに配置されているデバイスと内部に配置されているデバイス)を個別に管理しようとしています。

-

セカンドレベルサブドメインにログインしている顧客の管理者は、顧客のエッジネットワークの展開を表示または編集することはできません。ネットワークエッジで展開されたデバイスを管理するには、それぞれのリーフドメインにログインする必要があります。

-

顧客のエッジ ネットワークの管理者は、サードレベル(リーフ)ドメインにログインして、ネットワーク エッジに展開されているデバイスに適用されるデバイス、構成、およびイベントのみを管理できます。同様に、顧客の内部ネットワークの管理者は、別のサードレベル ドメインにログインして、内部のデバイス、構成、およびイベントを管理できます。エッジと内部の管理者は、互いの展開を表示できません。

(注) |

マルチテナントを使用する Management Center では、SSO 設定はグローバルドメインレベルでのみ適用でき、グローバルドメインとすべてのサブドメインに適用されます。 |

ドメインの用語

このマニュアルでは、ドメインおよびマルチドメイン展開を説明する際に次の用語を使用します。

- グローバル ドメイン

-

マルチドメイン展開でのトップレベル ドメイン。マルチテナンシーを設定しない場合、すべてのデバイス、設定、およびイベントはグローバル ドメインに属します。グローバルドメインの Administrators は、Cisco Secure Firewall システム全体の導入を管理できます。

- サブドメイン

-

第 2 または第 3 レベルのドメイン。

- 第 2 レベル ドメイン

-

グローバル ドメインの子。第 2 レベル ドメインは、リーフ ドメインにするか、サブドメインを持つことができます。

- 第 3 レベル ドメイン

-

第 2 レベル ドメインの子。第 3 レベル ドメインは常にリーフ ドメインです。

- リーフ ドメイン

-

サブドメインを持たないドメイン。各デバイスはリーフ ドメインに属している必要があります。

- 子孫ドメイン

-

階層の現在のドメインから下のドメイン。

- 子ドメイン

-

ドメインの直接子孫。

- 先祖ドメイン

-

現在のドメインより上にある同じ系統のドメイン。

- 親ドメイン

-

ドメインの直接先祖。

- 兄弟ドメイン

-

同じ親を持つドメイン。

- 現在のドメイン

-

現在ログインしているドメイン。システムでは、Web インターフェイスの右上のユーザ名の前に現在のドメイン名が表示されます。ユーザー ロールが制限されている場合を除き、現在のドメインの設定を編集できます。

ドメインのプロパティ

ドメインのプロパティを変更するには、そのドメインの親ドメインの Administrator アクセス権が必要です。

- 名前(Name)と説明(Description)

-

各ドメインには、階層内で一意の名前が必要です。説明は任意です。

- 親ドメイン(Parent Domain)

-

第 2 および第 3 レベルのドメインには親ドメインがあります。ドメインを作成した後にドメインの親を変更することはできません。

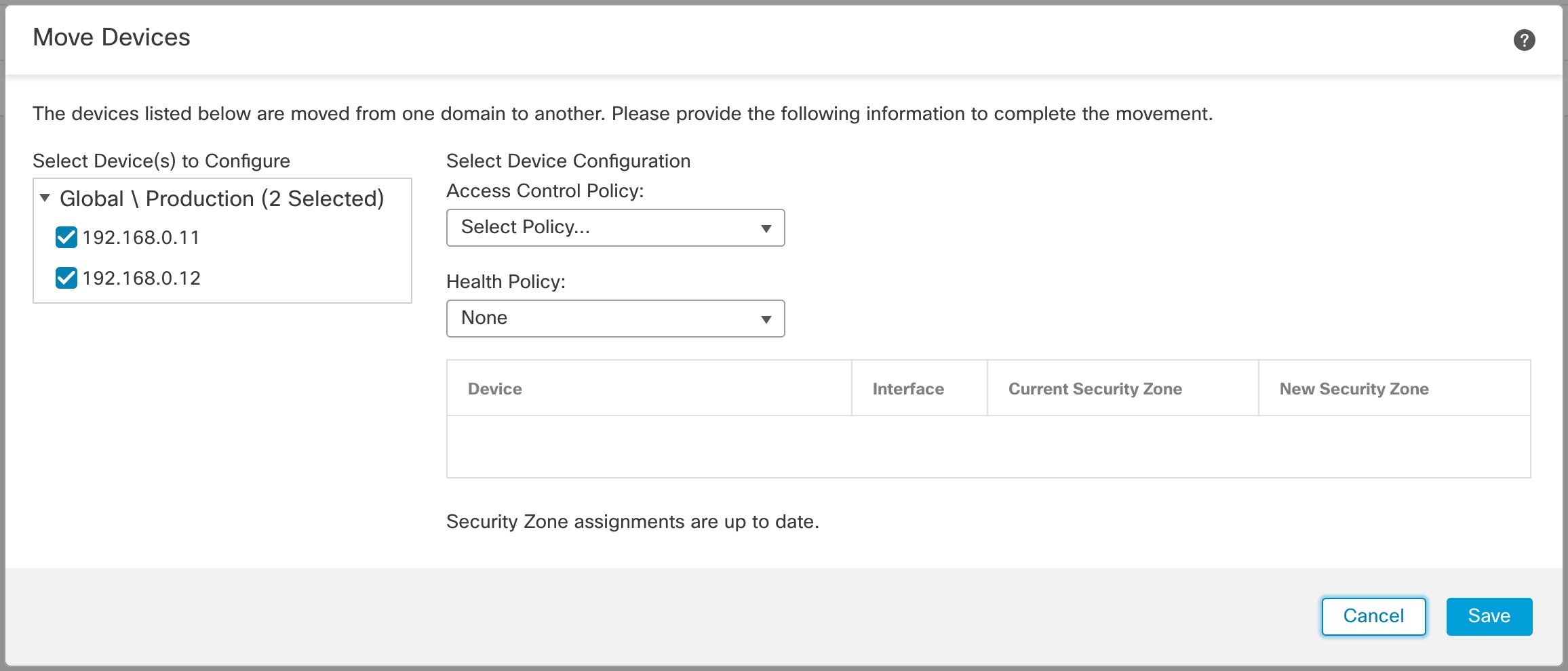

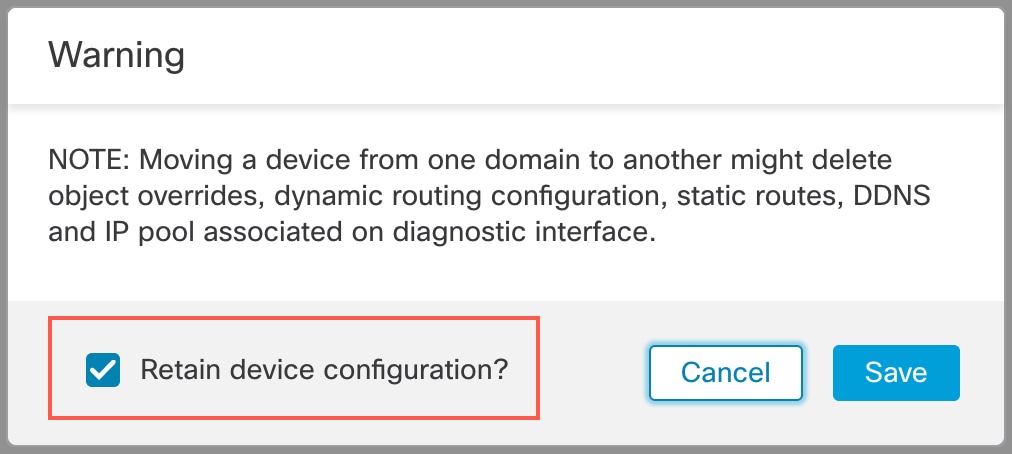

- デバイス(Devices)

-

リーフドメインにのみデバイスを含めることができます。つまり、1 つのドメインにはサブドメインまたはデバイスを含めることができますが、両方を含めることはできません。非リーフドメインが直接デバイスを制御している展開を保存することはできません。

ドメインエディタで、ドメイン階層の現在の場所に応じて、Web インターフェイスに使用可能な選択されたデバイスが表示されます。

- ホスト制限(Host Limit)

-

Management Center がモニタでき、ネットワークマップに保存できるホストの数。モデルによって異なります。マルチドメイン展開では、リーフドメインは使用可能なモニタされたホストのプールを共有しますが、個別のネットワークマップを持っています。

各リーフドメインがネットワークマップに値を入力できるように、ホスト制限を各サブドメインレベルで設定できます。ドメインのホスト制限を 0 に設定すると、ドメインは一般的なプールで共有します。

ホスト制限を設定すると、各ドメインレベルで異なる効果があります。

-

リーフ:リーフドメインの場合、ホスト制限は単に、リーフドメインがモニタできるホスト数の制限です。

-

第 2 レベル:第 3 レベルのリーフドメインを管理する第 2 レベルのドメインの場合、ホスト制限は、リーフドメインがモニタできるホストの総数を表します。リーフドメインは、使用可能なホストのプールを共有します。

-

グローバル:グローバルドメインの場合、ホスト制限は、Management Center がモニタできるホストの総数に等しくなります。変更することはできません。

サブドメインのホスト制限の合計を、親ドメインのホスト制限より多くすることができます。たとえば、グローバルドメインのホスト制限が 150,000 の場合、複数のサブドメインを設定して、それぞれのホスト制限を 100,000 にすることができます。これらのドメインのいずれか(すべてではない)が 100,000 のホストをモニタできます。

ホスト制限に到達した後に新しいホストを検出すると、ネットワーク検出ポリシーが制御を行います。新しいホストをドロップするか、または長期間非アクティブになっているホストを置換することができます。各リーフドメインには独自のネットワーク検出ポリシーがあるため、各リーフドメインは、システムが新しいホストを検出すると、独自の動作を制御します。

ドメインのホスト制限を軽減した場合に、そのネットワーク マップに新しい制限より多くのホストが含まれている場合、システムは最も長い間非アクティブになっているホストを削除します。

-

![[システム歯車(system gear}] アイコン](/c/dam/en/us/td/i/400001-500000/450001-460000/451001-452000/451292.jpg) )

)![[編集(edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

) )> [ドメイン(Domains)] を選択します。

)> [ドメイン(Domains)] を選択します。

フィードバック

フィードバック