ヘルスモニタリングの要件と前提条件

モデルのサポート

任意(Any)

サポートされるドメイン

任意

ユーザの役割

管理者

メンテナンス ユーザー

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

次のトピックでは、ヘルスモニタリングを使用する方法について説明します。

任意(Any)

任意

管理者

メンテナンス ユーザー

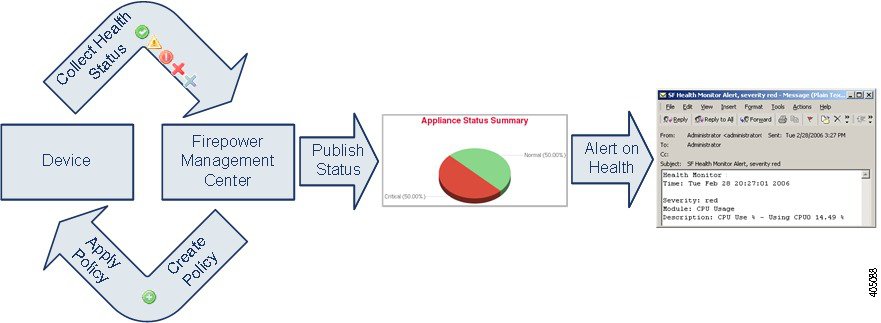

Management Center の正常性モニターでは、さまざまな正常性インジケータを追跡して、システムのハードウェアとソフトウェアが正常に動作することを確認します。正常性モニターを使用して、展開全体の重要な機能のステータスを確認できます。

アラート用に正常性モジュールを実行する頻度を設定できます。Management Center は、時系列データ収集もサポートしています。デバイスとその正常性モジュールで時系列データを収集する頻度を設定できます。デフォルトでは、デバイスモニターは、いくつかの事前定義されたヘルス モニター ダッシュボードでこれらのメトリックを報告します。メトリックデータは分析のために収集されるため、アラートは関連付けられません。

ヘルス モニタを使用すれば、正常性ポリシーとも呼ばれるテストのコレクションを作成し、正常性ポリシーを 1 つ以上のアプライアンスに適用できます。正常性モジュールとも呼ばれるテストは、指定された基準に照らしてテストするスクリプトです。テストを有効または無効にするか、テスト設定を変更することによって、正常性ポリシーを変更したり、不要になった正常性ポリシーを削除したりできます。アプライアンスを除外することによって、選択したアプライアンスからのメッセージを抑制することもできます。

ヘルスモニタリングシステムは、設定された間隔で正常性ポリシーのテストを実行します。すべてのテストを実行することも、オン デマンドで特定のテストを実行することもできます。ヘルス モニターは設定されたテスト条件に基づいてヘルス イベントを収集します。

正常性モジュールには、レガシーベースとテレグラフベースの 2 つのタイプがあります。

レガシーベースの正常性モジュールは、ファン、電源、データベース完全性など、特定のシステムの正常性ステータスをモニターします。これらのモニター対象システムについて正常性ポリシーで指定された条件が満たされると、レガシー インフラストラクチャベースの正常性モジュールは、アラート(緑色、赤色、またはオレンジ色)とショートメッセージを直接生成します。

テレグラフベースの正常性モジュールは、モニター対象システムのメトリック情報を取得するテレグラフプラグインをモニターします。テレグラフベースの正常性モジュールの優先正常性メトリックを使用してカスタムダッシュボードを作成し、特定の統計をモニターしたり、特定の問題をトラブルシューティングすることができます。

(注) |

すべてのアプライアンスはハードウェアアラームのヘルスモジュール経由でハードウェアのステータスを自動的に報告します。また、Management Center はデフォルトの正常性ポリシーで設定されているモジュールを使用して自動的にステータスを報告します。アプライアンス ハートビートなどの一部の正常性モジュールは、Management Center 上で実行され Management Center の管理対象デバイスのステータスを報告します。正常性モジュールが管理対象デバイスのステータスを提供するには、すべての正常性ポリシーがデバイスに展開されている必要があります。 |

正常性モニターを使用して、システム全体、特定のアプライアンス、または特定のドメイン(マルチドメイン展開の場合)の正常性ステータス情報にアクセスできます。[正常性モニター(Health Monitor)] ページの六角形のチャートとステータステーブルにより、Management Center を含むネットワーク上のすべてのアプライアンスのステータスに関する視覚的なサマリーが提供されます。個々のアプライアンスのヘルス モニタを使用すれば、特定のアプライアンスのヘルス詳細にドリルダウンできます。

完全にカスタマイズ可能なイベント ビューを使用すれば、ヘルス モニタによって収集されたヘルス ステータス イベントを迅速かつ容易に分析できます。このイベント ビューでは、イベント データを検索して表示したり、調査中のイベントに関係する他の情報にアクセスしたりできます。たとえば、特定のパーセンテージの CPU 使用率の全記録を表示する場合は、CPU 使用率モジュールを検索して、パーセンテージ値を入力できます。

ヘルス イベントに対応した電子メール、SNMP、または syslog アラートを設定することもできます。ヘルス アラートは、標準アラートとヘルス ステータス レベルを関連付けたものです。たとえば、アプライアンスでハードウェアの過負荷による障害が発生することが絶対にない状態を確保するために、電子メールアラートをセットアップできます。その後で、CPU、ディスク、またはメモリの使用率がそのアプライアンスに適用される正常性ポリシーで設定された警告レベルに達するたびに電子メールアラートがトリガーされる正常性アラートを作成できます。アラートしきい値を、受け取る反復アラートの数が最小になるように設定できます。

(注) |

ヘルスモニタリングでは、正常性イベントの発生から正常性アラートが生成されるまでに 5 ~ 6 分かかることがあります。 |

サポートから依頼された場合に、アプライアンスのトラブルシューティング ファイルを作成することもできます。

管理者ユーザーロール特権を持つユーザーのみがシステム正常性データにアクセスできます。

バージョン 6.7 以降を実行している Management Center 高可用性展開では、アクティブ Management Center が、REST API を使用して詳細なメトリックベースの情報を表示する正常性モニターページを作成します。スタンバイ Management Center は、アラート情報を表示し、円グラフとステータステーブルを使用して、ネットワーク上のすべてのアプライアンスのステータスに関する視覚的なサマリーを提供する正常性モニターページを作成します。スタンバイ Management Center は、メトリックベースの情報を表示しません。

ヘルス モジュールまたはヘルス テストは、正常性ポリシーに指定した条件でテストします。

|

モジュール |

モジュールのタイプ |

説明 |

||

|---|---|---|---|---|

|

CPU Usage (per core) |

テレブラフ |

このモジュールは、すべてのコアの CPU 使用率が過負荷になっていないことを確認し、CPU 使用率がモジュールに設定されたしきい値を超えた場合にアラートを出します。[Warning Threshold %] のデフォルト値は |

||

|

ディスク ステータス |

レガシー(Legacy) |

このモジュールは、ハードディスクと、アプライアンス上のマルウェアストレージパック(設置されている場合)のパフォーマンスを調査します。 このモジュールは、ハード ディスクと RAID コントローラ(設置されている場合)で障害が発生する恐れがある場合、または、マルウェア ストレージ パックではない追加のハードドライブが設置されている場合に、警告(黄色)ヘルス アラートを生成します。また、設置されているマルウェア ストレージ パックを検出できなかった場合はアラート(赤色)ヘルス アラートを生成します。 |

||

|

ディスク使用量 |

テレブラフ |

このモジュールは、アプライアンスのハードドライブとマルウェアストレージパック上のディスク使用率をモジュールに設定された制限と比較し、その使用率がモジュールに設定されたしきい値を超えた時点でアラートを出します。また、モジュールしきい値に基づいて、システムが監視対象のディスク使用カテゴリ内のファイルを過剰に削除する場合、または、これらのカテゴリを除くディスク使用率が過剰なレベルに達した場合にもアラートを出します。ディスク使用率アラートのトラブルシューティング シナリオについては、ディスク使用率とイベントドレインの正常性モニターアラートを参照してください。 デバイス設定履歴ファイルのサイズが許容制限サイズを超えると、[ディスク使用量(Disk Usage)] モジュールから正常性アラートが送信されます。ディスク使用率アラートのトラブルシューティング シナリオについては、「 デバイス設定履歴ファイルの正常性モニタリングアラートのディスク使用量」 を参照してください。この正常性アラートは、 Secure Firewall Management Center のバージョン 7.2.0 ~ 7.2.5、7.3.x、および 7.4.0 ではサポートされていません。 ディスク使用率ヘルス ステータス モジュールは、アプライアンス上の |

||

|

ファイルシステムの整合性チェック |

レガシー(Legacy) |

このモジュールは、システムで CC モードまたは UCAPL モードが有効になっている場合、またはシステムが DEV キーで署名されたイメージを実行している場合に、ファイルシステムの整合性チェックを実行します。このモジュールはデフォルトでは有効になっています。 |

||

|

ヘルス モニター プロセス |

レガシー(Legacy) |

このモジュールは、ヘルス モニター自体のステータスを監視し、Management Center で受信された最後のステータス イベント以降の分数が警告制限または重大制限を超えた場合にアラートを出します。 |

||

|

Interface Statistics |

レガシー(Legacy) |

このモジュールは、デバイスが現在トラフィックを収集しているかどうかを確認して、物理インターフェイスおよび集約インターフェイスのトラフィック ステータスに基づいてアラートを出します。物理インターフェイスの情報には、インターフェイス名、リンク ステート、および帯域幅が含まれます。集約インターフェイスの情報には、インターフェイス名、アクティブ リンクの数、および総集約帯域幅が含まれます。

|

||

|

ローカル マルウェア分析 |

レガシー(Legacy) |

このモジュールはローカルマルウェア分析の ClamAV 更新をモニターします。 |

||

|

メモリ使用率 |

レガシー(Legacy) |

このモジュールは、アプライアンス上のメモリ使用率をモジュールに設定された制限と比較し、使用率がモジュールに設定されたレベルを超えるとアラートを出します。 メモリ使用率を計算する場合、 Management Center メモリ使用率正常性モジュールは、RAM、スワップメモリ、キャッシュメモリの使用率をモニタリングし、計算に含めます。 メモリが 4 GB を超えるアプライアンスの場合、プリセットされたアラートしきい値は、システム問題を引き起こす可能性のあるメモリ空き容量の割合を求める式に基づいています。4 GB を超えるのアプライアンスでは、警告しきい値と重大しきい値の時間間隔が非常に狭いため、[警告しきい値

%(Warning Threshold %)] の値を手動で バージョン 6.6.0 以降では、バージョン 6.6.0 以降への Management Center Virtual のアップグレードに必要な最小 RAM 容量は 28 GB であり、Management Center Virtual の展開に推奨される RAM 容量は 32 GB です。デフォルト設定(ほとんどの Management Center Virtual インスタンスでは 32 GB、Management Center Virtual 300 では 64 GB の RAM)の値は小さくしないことをお勧めします。

複雑なアクセス コントロール ポリシーやルールは、重要なリソースを消費し、パフォーマンスに悪影響を与える可能性があります。 |

||

|

Process Status |

レガシー(Legacy) |

このモジュールは、アプライアンス上のプロセスがプロセス マネージャの外部で停止または終了したかを確認します。 プロセスが故意にプロセス マネージャの外部で停止された場合は、モジュールが再開してプロセスが再起動するまで、モジュール ステータスが Warning に変更され、ヘルス イベント メッセージが停止されたプロセスを示します。プロセスがプロセス マネージャの外部で異常終了またはクラッシュした場合は、モジュールが再開してプロセスが再起動するまで、モジュール ステータスが Critical に変更され、ヘルス イベント メッセージが終了したプロセスを示します。 |

||

|

デバイスでの脅威データの更新 |

レガシー(Legacy) |

デバイスが脅威の検出に使用する特定のインテリジェンスデータと設定は、Management Center 上で 30 分ごとにクラウドから更新されます。 このモジュールは、指定した期間内にデバイスでこの情報が更新されない場合にアラートを生成します。 モニターされる更新には次の点が含まれます。

デフォルトでは、このモジュールは 1 時間後に警告を送信し、24 時間後に重大なアラートを送信します。 Management Center またはいずれかのデバイスで障害が発生していることをこのモジュールが示している場合、Management Center がデバイスに到達できることを確認します。 |

|

モジュール |

モジュールのタイプ |

説明 |

||

|---|---|---|---|---|

|

AMP for Endpoint のステータス |

レガシー(Legacy) |

このモジュールは、Management Center が初期接続の成功後に AMP クラウドまたは Cisco AMP Private Cloud に接続できない場合、またはプライベート クラウドがパブリック AMP クラウドに接続できない場合にアラートを出します。また、Secure Endpoint 管理コンソールを使用して AMP クラウド接続の登録が解除された場合にもアラートを出します。 |

||

|

AMP for Firepower のステータス |

レガシー(Legacy) |

このモジュールは、以下の場合にアラートを出します。

Management Center のインターネット接続が切断された場合、ヘルスアラートの生成に最大 30 分かかることがあります。 |

||

|

アプライアンス ハートビート |

レガシー(Legacy) |

このモジュールは、アプライアンス ハートビートがアプライアンスから届いているかどうかを確認し、アプライアンスのハートビート ステータスに基づいてアラートを出します。 |

||

|

データベースサイズ |

レガシー(Legacy) |

このモジュールは、設定データベースのサイズを確認し、サイズが、モジュールに設定されている値(ギガバイト単位)を超えた場合にアラートを出します。 |

||

|

ディスカバリホスト制限 |

レガシー(Legacy) |

このモジュールは、Management Center がモニターできるホスト数が制限に近づいているかどうかを確認し、モジュールに設定された警告レベルに基づいてアラートを出します。詳細については、ホスト制限(Host Limit)を参照してください。 |

||

|

イベント バックログ ステータス |

レガシー(Legacy) |

このモジュールは、デバイスから Management Center に送信されるのを待機しているイベントデータのバックログのサイズが、30 分を超えて増大し続けた場合にアラートを発します。 バックログを減らすには、帯域幅を評価し、ログに記録するイベント数を減らすことを検討してください。 |

||

|

Event Monitor |

テレブラフ |

このモジュールは、Management Center への全体の着信イベントレートをモニターします。 |

||

|

イベント ストリーム ステータス |

レガシー(Legacy) |

このモジュールは、Management Center の Event Streamer を使用するサードパーティ製クライアント アプリケーションへの接続を管理します。 |

||

|

ハードウェア統計情報 |

テレブラフ |

このモジュールは、Management Center ハードウェアエンティティのステータス、つまりファン速度、温度、電源を監視します。このモジュールは、設定された警告またはクリティカルな制限がしきい値を超えるとアラートを出します。 |

||

|

ISE 接続のモニター |

レガシー(Legacy) |

このモジュールは、Cisco Identity Services Engine(ISE)と Management Center 間のサーバー接続のステータスをモニターします。ISE は、追加のユーザーデータ、デバイスタイプデータ、デバイスロケーションデータ、SGT(セキュリティグループタグ)、および SXP(Security Exchange Protocol)サービスを提供します。 |

||

|

ライセンス モニター |

レガシー(Legacy) |

このモジュールはライセンスの有効期限をモニターします。 |

||

|

Management Center HA ステータス |

レガシー(Legacy) |

このモジュールは、Management Center ハイ アベイラビリティ ステータスについて、モニタし、アラートを出します。Management Center のハイ アベイラビリティを確立していない場合、HA ステータスは、「HA でない(Not in HA)」になります。

|

||

|

MySQL 統計情報 |

テレブラフ |

このモジュールは、データベースサイズ、アクティブな接続数、メモリ使用量など、MySQL データベースのステータスをモニターします。デフォルトでは、ディセーブルです。 |

||

|

RabbitMQ ステータス |

テレブラフ |

このモジュールは、RabbitMQ のさまざまな統計を収集します。 |

||

|

RRD サーバー プロセス |

レガシー(Legacy) |

このモジュールは、時系列データを格納するラウンド ロビン サーバーが正常に機能しているかどうかを確認します。このモジュールは、RRD サーバーが前回の更新以降に再起動した場合にアラートを出します。また、RRD サーバーの再起動を伴う連続更新回数がモジュール設定で指定された数値に達した場合に [重大(Critical)] または [警告(Warning)] ステータスに遷移します。 |

||

|

レルム |

レガシー(Legacy) |

レルムまたはユーザーの不一致の次の警告しきい値を設定できます。

詳細については、Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 このモジュールは、レルムごとにサポートされているダウンロードユーザーの最大数よりも多くのユーザーをダウンロードしようとすると、正常性アラートも表示します。単一のレルムのダウンロードユーザーの最大数は、管理センターのモデルによって異なります。 詳細については、Cisco Secure Firewall Management Center デバイス構成ガイド のユーザー制限を参照してください。 |

||

|

セキュリティ インテリジェンス(Security Intelligence) |

レガシー(Legacy) |

このモジュールは、セキュリティ インテリジェンスが使用中であり、Management Center がフィードを更新できないか、フィード データが破損している、またはフィードデータに認識可能な IP アドレスが含まれていない場合にアラートを発します。 Threat Data Updates on Devices モジュールも参照してください。 |

||

|

スマート ライセンス モニター |

レガシー(Legacy) |

このモジュールはスマートライセンスのステータスをモニタリングし、以下の場合にアラートを送信します。

|

||

|

Sybase 統計情報 |

テレブラフ |

このモジュールは、データベースサイズ、アクティブな接続数、メモリ使用量など、Management Center 上の Sybase データベースのステータスをモニターします。 |

||

|

時系列データ(RRD)モニター |

レガシー(Legacy) |

このモジュールは、時系列データ(相関イベント カウントなど)が保存されるディレクトリ内の破損ファイルの存在を追跡して、ファイルが破損としてフラグが付けられ、削除された段階でアラートを出します。 |

||

|

タイムサーバーステータス |

レガシー(Legacy) |

このモジュールは NTP サーバーの設定をモニターし、NTP サーバーが使用できない場合、または NTP サーバーの設定が無効な場合にアラートを出します。 このモジュールから重大なアラートを受信した場合は、システム( |

||

|

時刻同期ステータス |

レガシー(Legacy) |

このモジュールは、NTP を使用して時刻を取得するデバイス クロックと NTP サーバー上のクロックの同期を追跡して、クロックの差が 10 秒を超えた場合にアラートを出します。 |

||

|

未解決グループモニター |

レガシー(Legacy) |

ポリシーで使用される未解決グループをモニターします。 |

||

|

URL フィルタリング モニター |

レガシー(Legacy) |

このモジュールは、Management Center が次のことに失敗した場合にアラートを出します。

これらのアラートの時間しきい値を設定できます。 Threat Data Updates on Devices モジュールも参照してください。 |

|

モジュール |

モジュールのタイプ |

説明 |

|---|---|---|

|

AMP 接続ステータス |

テレブラフ |

このモジュールは、Threat Defense が初期接続の成功後に AMP クラウドまたは Cisco AMP Private Cloud に接続できない場合、またはプライベート クラウドがパブリック AMP クラウドに接続できない場合にアラートを出します。デフォルトでは、ディセーブルです。 |

|

AMP Threat Grid の接続 |

テレブラフ |

このモジュールは、Threat Defense が AMP Threat Grid クラウドに最初は正常に接続でき、その後接続できなくなった場合にアラートを出します。 |

|

ASP ドロップ |

テレブラフ |

このモジュールは、データプレーンの高速セキュリティパスによってドロップされた接続をモニターします。 |

|

自動アプリケーション バイパス |

レガシー(Legacy) |

このモジュールは、バイパスされた検出アプリケーションをモニターします。 |

|

シャーシ環境ステータス |

レガシー(Legacy) |

このモジュールは、ファン速度やシャーシ温度などのシャーシパラメータをモニターします。また、温度の警告しきい値とクリティカルしきい値を設定できます。クリティカルシャーシ温度(摂氏)のデフォルト値は 85 です。 |

|

クラスタ/HA 障害ステータス |

レガシー(Legacy) |

このモジュールは、デバイス クラスタのステータスをモニターします。このモジュールは、以下の場合にアラートを出します。

|

|

設定のリソース使用率 |

レガシー(Legacy) |

このモジュールは、展開された設定のサイズに基づき、デバイスがメモリ不足になるリスクがある場合にアラートを出します。 アラートには、設定に必要なメモリ量と、使用可能なメモリ量を超過した量が示されます。アラートが出た場合は、設定を再評価してください。ほとんどの場合、アクセス制御ルールまたは侵入ポリシーの数または複雑さを軽減できます。 [Snort Memory Allocation]

|

|

接続統計情報 |

テレブラフ |

このモジュールは、接続の統計情報と NAT 変換カウントをモニターします。 |

|

データプレーン CPU 使用率 |

テレブラフ |

このモジュールは、デバイス上のすべてのデータプレーンプロセッサの平均 CPU 使用率が過負荷になっていないことを確認し、CPU 使用率がモジュールに設定されたパーセンテージを超えた場合にアラートを出します。[Warning Threshold

%] のデフォルト値は |

|

Snort の CPU 使用率 |

テレブラフ |

このモジュールは、デバイス上の Snort プロセスの平均 CPU 使用率が過負荷になっていないことを確認し、CPU 使用率がモジュールに設定されたパーセンテージを超えた場合にアラートを出します。[Warning Threshold %] のデフォルト値は |

|

システム CPU 使用率 |

テレブラフ |

このモジュールは、デバイス上のすべてのシステムプロセスの平均 CPU 使用率が過負荷になっていないことを確認し、CPU 使用率がモジュールに設定されたパーセンテージを超えた場合にアラートを出します。[Warning Threshold %] のデフォルト値は |

|

Critical Process Statistics |

テレブラフ |

このモジュールは、クリティカルプロセスの状態、リソース消費量、再起動回数をモニターします。 |

|

Deployed Configuration Statistics |

テレブラフ |

このモジュールは、展開された設定に関する統計情報(ACE の数や IPS ルールの数など)をモニターします。 |

|

Firewall Threat Defense のプラットフォームの障害 |

レガシー(Legacy) |

このモジュールは、Firepower 1000、2100、Secure Firewall3100、4200 デバイスのプラットフォーム障害に関するアラートを生成します。障害は、Management Center によって管理される可変オブジェクトです。障害は、Threat Defense インスタンスの障害や、発生したしきい値のアラームを表します。障害のライフサイクルの間に、障害の状態または重大度が変化する場合があります。 各障害には、障害の発生時に影響を受けたオブジェクトの動作状態に関する情報が含まれます。障害の状態が移行して解決すると、そのオブジェクトは機能状態に移行します。 詳細については、『Cisco Firepower 1000/2100 FXOS Faults and Error Messages Guide』を参照してください。 |

|

Management Center アクセス設定の変更 |

レガシー(Legacy) |

このモジュールは、configure network management-data-interface コマンドを直接使用して Management Center で行われたアクセス設定の変更をモニターします。 |

|

フローオフロード統計情報 |

テレブラフ |

このモジュールは、管理対象デバイスのハードウェア フロー オフロード統計情報をモニターします。 |

|

ハードウェア アラーム |

レガシー(Legacy) |

このモジュールは、物理管理対象デバイス上のハードウェアを交換する必要があるかどうかを確認し、ハードウェア ステータスに基づいてアラートを出します。このモジュールは、ハードウェア関連デーモンのステータスについても報告します。 |

|

インライン リンク不一致アラーム |

レガシー(Legacy) |

このモジュールは、インライン セットに関連付けられたポートを監視し、インライン ペアの 2 つのインターフェイスが別々の速度をネゴシエートした場合にアラートを出します。 |

|

侵入およびファイル イベント レート |

レガシー(Legacy) |

このモジュールは、1 秒あたりの侵入イベント数をこのモジュールに設定された制限と比較し、制限を超えた場合にアラートを出します。侵入およびファイル イベント レートが 0 の場合は、侵入プロセスがダウンしているか、管理対象デバイスがイベントを送信していない可能性があります。イベントがデバイスから送られているかどうかをチェックするには、 の順に選択します。 一般に、ネットワーク セグメントのイベント レートは平均で 1 秒あたり 20 イベントです。この平均レートのネットワーク セグメントでは、[1 秒あたりのイベント(重大)(Events per second (Critical))] を

両方の制限に設定可能な最大イベント数は 999 であり、重大制限は警告制限より大きくする必要があります。 |

|

リンク ステート伝達 |

レガシー(Legacy) |

ISA 3000 のみ。 このモジュールは、ペア化されたインライン セット内のリンクで障害が発生した時点を特定して、リンク ステート伝達モードをトリガーとして使用します。リンク ステートがペアに伝達した場合は、そのモジュールのステータス分類が [重大(Critical)] に変更され、状態が次のように表示されます。 ここで、 |

|

Memory Usage Data Plane |

テレブラフ |

このモジュールは、割り当て済みメモリのデータプレーンプロセスが占める割合を確認し、メモリ使用率がモジュールに設定されたパーセンテージを超えた場合にアラートを出します。[Warning Threshold %] のデフォルト値は |

|

Memory Usage Snort |

テレブラフ |

このモジュールは、割り当て済みメモリの Snort プロセスが占める割合を確認し、メモリ使用率がモジュールに設定されたパーセンテージを超えた場合にアラートを出します。[Warning Threshold %] のデフォルト値は |

|

ネットワークカードのリセット |

レガシー(Legacy) |

このモジュールは、リセット時に、ハードウェア障害原因で再起動されたネットワーク カードをチェックし、アラートを出します。 |

|

NTP 統計情報 |

テレブラフ |

このモジュールは、管理対象デバイスの NTP クロック同期ステータスをモニターします。デフォルトでは、ディセーブルです。 |

|

電源モジュール |

レガシー(Legacy) |

このモジュールは、アプライアンスの電源が交換が必要かどうかを確認し、電源ステータスに基づいてアラートを出します。 |

|

ルーティング統計情報 |

テレブラフ |

このモジュールは、ルーティングテーブルの現在の状態をモニターします。 |

|

Snort3 統計情報 |

テレブラフ |

このモジュールは、イベント、フロー、およびパケットの Snort 3 統計情報をモニターします。 |

|

Snort アイデンティティメモリ使用率 |

レガシー(Legacy) |

Snort アイデンティティ処理の警告しきい値の設定を可能にするとともに、メモリ使用率がモジュールに設定されたレベルを超えるとアラートを生成します。[クリティカルしきい値(%)(Critical Threshold %)] のデフォルト値は このヘルスモジュールは、Snort のユーザーアイデンティティ情報に使用される合計領域を具体的に追跡します。現在のメモリ使用量の詳細、ユーザー/IP バインディングの合計数、およびユーザーグループマッピングの詳細が表示されます。Snort はこれらの詳細をファイルに記録します。メモリ使用率ファイルが使用できない場合は、このモジュールのヘルスアラートに「Waiting for data」と表示されます。これは、新しいインストールまたはメジャーアップデート、Snort 2 から Snort 3 の切り替え、またはその逆への切り替え、あるいはメジャーポリシーの展開によって、Snort の再起動中に発生する可能性があります。ヘルスモニタリングサイクルに応じ、かつ、ファイルが使用可能になると、警告が消え、ヘルスモニターにこのモジュールの詳細が表示され、そのステータスはグリーンになります。 |

|

Snort 再設定検出 |

テレブラフ |

このモジュールは、デバイスの再設定が失敗した場合、アラートを出します。このモジュールは、Snort 2 と Snort 3 の両方のインスタンスの再設定失敗を検出します。 |

|

Snort Statistics |

テレブラフ |

このモジュールは、イベント、フロー、およびパケットの Snort 統計情報をモニターします。 |

|

Security Services Exchange の接続ステータス |

テレブラフ |

このモジュールは、Threat Defense が Security Services Exchange クラウドに最初は正常に接続でき、その後接続できなくなった場合にアラートを出します。デフォルトでは、ディセーブルです。 |

|

Threat Defense HA(スプリットブレインチェック) |

レガシー(Legacy) |

このモジュールは、Threat Defense の高可用性ステータスをモニターして、アラートを出し、スプリットブレーンのシナリオに対する正常性アラートを提供します。Threat Defense のハイ アベイラビリティを確立していない場合、HA ステータスは、「HA でない(Not in HA)」になります。 |

|

VPN 統計情報 |

テレブラフ |

このモジュールは、Threat Defense デバイス間のサイト間およびリモートアクセス VPN トンネルをモニタリングします。 |

|

XTLS カウンタ |

テレブラフ |

このモジュールは、XTLS/SSL フロー、メモリ、およびキャッシュの有効性をモニターします。デフォルトでは、ディセーブルです。 |

|

ステップ 1 |

ヘルス モジュールで説明されているように、モニターするヘルス モジュールを決定します。 アプライアンスの種類ごとに固有のポリシーをセットアップして、そのアプライアンスに適切なテストだけを有効にすることができます。

|

||

|

ステップ 2 |

正常性ポリシーの作成で説明されているように、ヘルス ステータスを追跡するアプライアンスごとに正常性ポリシーを適用します。 |

||

|

ステップ 3 |

(オプション)ヘルス モニター アラートの作成で説明されているように、ヘルス モニタ アラートを設定します。 ヘルス ステータス レベルが特定のヘルス モジュールの特定の重大度レベルに達した段階でトリガーされる電子メール、Syslog、または SNMP アラートをセットアップできます。 |

正常性ポリシーには、複数のモジュールに対して設定可能な正常性テスト基準が含まれます。アプライアンスごとにどのヘルス モジュールを実行するかを制御したり、モジュールごとに実行するテストで使用される特定の制限を設定したりできます。

正常性ポリシーを設定するときに、そのポリシーに対して各ヘルス モジュールを有効にするかどうかを決定します。また、有効にした各モジュールが、プロセスの正常性を評価するたびに報告するヘルス ステータスを制御するための基準を選択することもできます。

システム内のすべてのアプライアンスに適用可能な 1 つの正常性ポリシーを作成することも、適用を計画している特定のアプライアンス用に正常性ポリシーをカスタマイズすることも、付属のデフォルト正常性ポリシーを使用することもできます。

(注) |

アプライアンスを登録すると、Management Center によってデフォルトの正常性ポリシーが自動的に割り当てられます。正常性ポリシーとアプライアンスの関連付けを解除するには、まず、別の正常性ポリシーをアプライアンスに関連付ける必要があります。アプライアンスには、少なくとも 1 つの正常性ポリシーが割り当てられている必要があります。 |

Management Center セットアッププロセスは、使用可能な正常性モジュールのほとんど(すべてではない)が有効になっている初期正常性ポリシーを作成して適用します。システムは、Management Center に追加されたデバイスにもこの初期ポリシーを適用します。

この初期の正常性ポリシーは、デフォルトの正常性ポリシーに基づいています。デフォルトの正常性ポリシーは、表示も編集もできませんが、カスタム正常性ポリシーを作成するときにコピーできます。

Management Center をアップグレードすると、新しい正常性モジュールがすべての正常性ポリシーに追加されます。これには、初期の正常性ポリシー、デフォルトの正常性ポリシー、およびその他のカスタム正常性ポリシーが含まれます。通常、新しい正常性モジュールは有効な状態で追加されます。

(注) |

新しい正常性モジュールでモニタリングとアラートを開始するには、アップグレード後に正常性ポリシーを再適用します。 |

アプライアンスで使用する正常性ポリシーをカスタマイズすることによって、新しいポリシーを作成できます。ポリシー内の設定は、最初に、新しいポリシーの基準として選択した正常性ポリシー内の設定を使用して生成されます。ポリシーを編集して、ポリシー内のモジュールの有効化または無効化などの設定を指定したり、必要に応じて各モジュールのアラート基準を変更したり、実行時間間隔を指定したりできます。

|

ステップ 1 |

システム( |

|

ステップ 2 |

[ポリシーの作成(Create Policy)] をクリックします。 |

|

ステップ 3 |

ポリシーの名前を入力します。 |

|

ステップ 4 |

[ベースポリシー(Base Policy)] ドロップダウンリストから、新しいポリシーの基準として使用する既存のポリシーを選択します。 |

|

ステップ 5 |

ポリシーの説明を入力します。 |

|

ステップ 6 |

[保存(Save)] を選択します。 |

正常性ポリシーの適用で説明されているように、デバイスにヘルスポリシーを適用します。

正常性ポリシーの編集で説明されているように、ポリシーを編集して、モジュールレベルのポリシー設定を指定します。

正常性ポリシーをアプライアンスに適用すると、ポリシー内で有効にしたすべてのモジュールのヘルス テストが、アプライアンス上のプロセスとハードウェアの正常性を自動的に監視します。その後、ヘルス テストは、ポリシー内で設定された時間間隔で実行を続け、アプライアンスのヘルス データを収集し、そのデータをManagement Centerに転送します。

正常性ポリシーでモジュールを有効にしてから、ヘルス テストが必要ないアプライアンスにポリシーを適用した場合、ヘルス モニタはそのヘルス モジュールのステータスを無効として報告します。

すべてのモジュールが無効になっているポリシーをアプライアンスに適用すると、適用されたすべての正常性ポリシーがアプライアンスから削除されるため、どの正常性ポリシーも適用されません。ただし、アプライアンスには少なくとも 1 つの正常性ポリシーが割り当てられている必要があります。

すでにポリシーが適用されているアプライアンスに別のポリシーを適用した場合は、新しく適用されたテストに基づく新しいデータの表示が少し遅れる可能性があります。

|

ステップ 1 |

システム( |

||

|

ステップ 2 |

適用するポリシーの横にある [正常性ポリシーの展開(Deploy health policy)]( |

||

|

ステップ 3 |

正常性ポリシーを適用するアプライアンスを選択します。

|

||

|

ステップ 4 |

[適用(Apply)] をクリックして、選択したアプライアンスにポリシーを適用します。 |

必要に応じて、タスクのステータスをモニタします(タスクメッセージの表示 を参照)。

アプライアンスのモニタリングは、ポリシーが正常に適用されると開始されます。

変更する正常性ポリシーを編集できます。

|

ステップ 1 |

システム( |

||

|

ステップ 2 |

変更するポリシーの横にある [編集(Edit)] ( |

||

|

ステップ 3 |

ポリシー名とその説明を編集するには、ポリシー名に対して表示される [編集(Edit)] ( |

||

|

ステップ 4 |

[ヘルスモジュール(Health Modules)] タブには、すべてのデバイスモジュールとその属性が表示されます。次のアクションを使用して、正常性モジュールを設定します。

モジュールについては、ヘルス モジュールを参照してください。 |

||

|

ステップ 5 |

該当する場合は、[重大(Critical)] および [警告(Warning)] しきい値のパーセンテージを設定します。 |

||

|

ステップ 6 |

[設定(Settings)] タブで、フィールドに関連する値を入力します。

|

||

|

ステップ 7 |

ポリシーが割り当てられているデバイスを表示および変更するには、次の手順を実行します。

または、正常性ポリシーの適用の説明に従って、アプライアンスに正常性ポリシーを適用できます。 正常性ステータスを追跡するアプライアンスごとに正常性ポリシーを適用します。正常性ポリシーをアプライアンスに適用すると、ポリシー内で有効にしたすべてのモジュールが、アプライアンス上のプロセスとハードウェアの正常性をモニターし、そのデータを Management Center に転送します。 |

||

|

ステップ 8 |

[保存(Save)] をクリックします。 |

不要になった正常性ポリシーを削除できます。ただし、アプライアンスには少なくとも 1 つの正常性ポリシーが割り当てられている必要があります。アプライアンスに適用されているポリシーを削除した場合は、別のポリシーを適用するまでそのポリシー設定が有効のままになります。加えて、デバイスに適用されている正常性ポリシーを削除した場合、元となる関連アラート応答を無効にするまでは、そのデバイスに対して有効になっているヘルス モニタリング アラートがアクティブなままになります。

ヒント |

アプライアンスのヘルス モニタリングを停止するには、すべてのモジュールが無効になっている正常性ポリシーを作成し、それをアプライアンスに適用します。 |

|

ステップ 1 |

システム( |

|

ステップ 2 |

削除するポリシーの横にある [削除(Delete)]( |

OpenConfig は、ネットワークを管理およびモニターするために単一の方法で複数のベンダーにネットワーク テレメトリ データをストリーミングすることを可能にする、ベンダーに依存しないソフトウェアレイヤです。Cisco Secure Firewall の OpenConfig ストリーミング テレメトリ オプションは、gNMI(gRPC ネットワーク管理インターフェイス)プロトコルを使用して、Threat Defense デバイスからデータ収集システムへのテレメトリストリームを制御および生成できるようにします。

Firewall Threat Defense の正常性ポリシーには、OpenConfig ストリーミングテレメトリ機能をサポートおよび有効化するためのすべての設定が含まれています。正常性ポリシーをデバイスに展開すると、OpenConfig ストリーミングテレメトリ設定によって gNMI サーバーがアクティブ化され、データコレクターからのリモートプロシージャコール(RPC)メッセージのリッスンが開始されます。

OpenConfig は、サブスクリプションベースのモデルを使用します。このモデルでは、データコレクターが、Threat Defense デバイスにテレメトリデータをクエリするか、ストリーミングされるテレメトリデータのコレクターとして動作します。データコレクタは、Threat Defense デバイスから更新とメトリックを受信する必要がある場合、Threat Defense gNMI サーバーに subscribeRequest RPC メッセージを送信します。サブスクリプション要求には、データコレクターがサブスクライブする必要がある 1 つ以上のパスの詳細が含まれます。このメッセージには、サブスクリプションの有効期間を示すサブスクリプションモードも含まれます。Threat Defense サーバーは、次のサブスクリプションモードをサポートしています。

ワンタイム サブスクリプション(Once subscription):Threat Defense デバイスは、要求されたデータを gNMI パスに 1 回だけ送信します。

ストリーミング サブスクリプション(Stream subscription):Threat Defense は、SubscribeRequest RPC メッセージで指定されたトリガーに従って、テレメトリデータを継続的にストリーミングします。

サンプリング サブスクリプション(Sampled subscription):Threat Defense サーバーは、サブスクリプション メッセージで指定された間隔に従って、要求されたデータをストリーミングします。Threat Defense がサポートする最小間隔は 1 分です。

変更時サブスクリプション(On-change subscription):Threat Defense は、要求された値が変化するたびにデータを送信します。

Threat Defense サーバーは、作成されたサブスクリプションのタイプに従って、データコレクターによって要求された頻度で SubscribeResponse RPC メッセージを生成します。

OpenConfig ストリーミングテレメトリ設定では、次の展開モードを使用できます。

ダイヤルイン(DIAL-IN):このモードでは、gNMI サーバーは、Threat Defense でポートを開き、データコレクターからの SubscribeRequest RPC メッセージを待ちます。デバイス正常性ポリシーでは、gNMI サーバーが使用するポート番号と、gNMI サービスに接続できるデータコレクターの IP アドレスを指定できます。指定しない場合、gNMI サーバーは、ポート番号 50051

を使用します。ダイヤルインモードは、テレメトリストリームをサブスクライブするエンドポイントが信頼されている、信頼できるネットワークでの使用に最適です。

ダイヤルアウト(DIAL-OUT):gNMI サービスは、gNMI データコレクターからのサブスクリプション要求を受け入れてテレメトリデータを提供するサーバーモードで動作するように設計されています。gNMI データコレクターが gNMI サーバーに到達できない場合、Threat Defense は、トンネルクライアントを使用し、外部サーバーとの gRPC トンネルを確立します。このトンネルにより、gNMI サーバーとクライアントの間での RPC メッセージの交換が可能になります。ダイヤルアウトモードは、データコレクターがクラウド上または信頼できるネットワークの外部でホストされている場合の使用に最適です。

ダイヤルインモードとダイヤルアウトモードのどちらでも、gNMI サーバーと gNMI クライアントの間でのすべての通信で TLS 暗号化が使用されるため、TLS 暗号化用の秘密キーを使用して一連の証明書を生成する必要があります。ダイヤルアウトモードでは、トンネル インフラストラクチャ用の追加のキーが必要です。詳細については、「秘密キーを使用して証明書を生成する方法」を参照してください。

OpenConfig ストリーミングテレメトリ設定に必要な CA、サーバー、およびクライアント証明書/秘密キーセットを生成します。

(注) |

確実に同じ CA を使用して証明書を生成するには、同じエンドポイントから次のコマンドを一緒に実行します。コマンドを再試行する場合は、すべてのコマンドを再試行する必要があります。 |

|

ステップ 1 |

次のコマンドを実行するエンドポイントに、フォルダ( 例: |

||

|

ステップ 2 |

対応する秘密キーを使用して自己署名 CA 証明書を作成します。 例:件名情報には、指定された国(C)、州(ST)、地域(L)、組織(O)、組織単位(OU)、共通名(CN)、および電子メールアドレスが含まれます。 秘密キーは |

||

|

ステップ 3 |

指定された共通名(CN)とサブジェクト代替名(SAN)を使用して自己署名サーバー証明書を作成します。 例:

Management Center から OpenConfig ストリーミングテレメトリを設定するときに、 |

||

|

ステップ 4 |

指定された共通名(CN)とサブジェクト代替名(SAN)を使用してクライアント証明書を作成します。 例:gNMI クライアントは、TLS 通信にクライアント証明書( |

||

|

ステップ 5 |

(任意)ダイヤルアウトモードの場合は、指定された共通名(CN)とサブジェクト代替名(SAN)を使用してトンネルサーバー証明書を作成します。 例: |

正常性ポリシー構成を展開する Threat Defense デバイスで、SSL 証明書と秘密キーのインストールが許可されていることを確認してください。

OpenConfig ストリーミングテレメトリ実装をサポートする gNMI クライアントを設定していることを確認してください。このクライアントから、Threat Defense 上の gNMI サーバーに gRPC 要求を行うことができます。

ダイヤルアウトモードを使用し、OpenConfig ストリーミングテレメトリを設定するために、管理システムで gRPC トンネルサーバーおよびクライアントを設定していることを確認してください。このトンネル設定により、gNMI クライアントと Threat Defense デバイスが通信できるようになります。

次のタスクを実行するには、管理者ユーザーである必要があります。

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

変更する Threat Defense の正常性ポリシーの横にある [正常性ポリシーの編集(Edit health policy)] アイコンをクリックします。 |

|

ステップ 3 |

[設定(Settings)] タブに移動します。 |

|

ステップ 4 |

[OpenConfigストリーミングテレメトリ(OpenConfig Streaming Telemetry)] スライダを動かして、構成を有効にします。デフォルトでは、この設定は無効になっています。 |

|

ステップ 5 |

[SSL証明書(SSL Certificate)] をアップロードします。gNMI サーバーはこの証明書を使用して、TLS 接続用のサーバー認証を有効にし、チャネルを介したすべての通信を暗号化します。 OpenConfig ストリーミングテレメトリ構成では、PEM 形式の証明書のみサポートされます。Management Center は、アプライアンスと gNMI コレクタが暗号化通信を接続障害なしで確実に実行できるように、次の証明書検証を実行します。

|

|

ステップ 6 |

(任意)秘密キーファイルが暗号化されている場合は、パスフレーズを指定します。 |

|

ステップ 7 |

gNMI プロトコルを介したテレメトリのストリーミングに使用する展開モードを選択します。 ダイヤルインモードの場合:

ダイヤルアウトモードの場合:

|

|

ステップ 8 |

gNMI コレクタを検証するためのユーザー名とパスワードを指定します。 Threat Defense サーバーは、 |

|

ステップ 9 |

[保存(Save)] をクリックします。 |

構成の変更を有効にするために、正常性ポリシーを Threat Defense デバイスに展開します。

Management Center に正しい証明書をアップロードしたことを確認します。

証明書およびキー生成手順を確認します。IP サブジェクト代替名(SAN)が正しく指定されていることを確認します。

Management Center に「Request was made for (IP), but the certificate is not valid for (IP)」((IP)の要求がありましたが、(IP)の証明書が有効ではありません)というエラーが表示される場合は、サーバー証明書およびキー生成手順を確認します。

サーバー証明書で IP SAN が正しく指定されていることを確認します。設定が複数の Threat Defense デバイスに適用される場合は、[IP SAN] フィールドですべてのデバイスを指定する必要があります。

ダイヤルアウトモードを使用している場合は、クライアント IP がサーバー証明書で指定されていることを確認します。

「Failed to generate response object, did not receive any data」(応答オブジェクトの生成に失敗し、データを受信しませんでした)というエラーメッセージが表示される場合、gNMI 入力プラグインは、メトリックのエクスポートを待機しています。次に、テレグラフの再起動時に表示される応答の例を示します。

root@cronserver:/home/secanup/openconfig-test# gnmic -a $ADDRESS:$PORT --tls-cert $CLIENTCERT --tls-ca $CACERT --tls-key $CLIENTKEY -u $USER -p $PASS sub --mode once --path "openconfig-system/system/memory"

rpc error: code = Aborted desc = Error in gnmi_server: failed to generate response object.did not receive any data

Error: one or more requests failedgNMI 入力プラグインが再起動するのを待ってから、要求を再試行します。

pmtool restartbyid hmdaemonOpenConfig ストリーミングテレメトリが有効になっている場合、gNMI サーバーのステータスを確認するには、Threat Defense の CLI コンソールを使用して次のコマンドを実行します。

curl localhost:9275/OpenConfig/status次に、コマンドへの応答の例を示します。

root@firepower:/home/admin# curl localhost:9275/openconfig/status

Mode (Dialin/Dialout): DialIn

Subscription Details:

Active Subscription Details:

Stream Mode Subscription Details:

Total Stream Subscription Request Count: 1

'Ip of Collector- Subscribe paths:’

172.16.0.101:45826:

- /openconfig-system/system/state/hostname

Sample Subscription Count: 1

On Change Subscription Count: 0

Once Mode Subscription Details:

Total Subscription Request Count: 0

Total Subscription Count: 0

'Ip of Collector- Subscribe paths:’: {}

Total Subscription Details:

Stream Mode Subscription Details:

Total Stream Subscription Request Count: 1

'Ip of Collector- Subscribe paths:’:

172.16.0.101:45826:

- /openconfig-system/system/state/hostname

Sample Subscription Count: 1

On Change Subscription Count: 0

Once Mode Subscription Details:

Total Subscription Request Count: 0

Total Subscription Count: 0

'Ip of Collector- Subscribe paths:': {}通常のネットワーク メンテナンスの一環として、アプライアンスを無効にしたり、一時的に使用不能にしたりすることがあります。このような機能停止は意図したものであり、アプライアンスからのヘルス ステータスに Management Center 上のサマリー ヘルス ステータスを反映させる必要はありません。

ヘルスモニターの除外機能を使用して、アプライアンスまたはモジュールに関するヘルス モニタリング ステータス レポートを無効にすることができます。たとえば、ネットワークのあるセグメントが使用できなくなることがわかっている場合は、そのセグメント上の管理対象デバイスのヘルス モニタリングを一時的に無効にして、Management Center上のヘルス ステータスにデバイスへの接続がダウンしたことによる警告状態または重大状態が表示されないようにできます。

ヘルス モニタリング ステータスを無効にしても、ヘルス イベントは生成されますが、そのステータスが無効になっているため、ヘルス モニターのヘルス ステータスには影響しません。除外リストからアプライアンスまたはモジュールを削除しても、除外中に生成されたイベントのステータスは [無効(Disabled)] のままです。

アプライアンスからのヘルスイベントを一時的に無効にするには、除外設定ページに移動して、アプライアンスをデバイス除外リストに追加します。設定が有効になると、システムが全体のヘルスステータスを計算するときに、除外されているアプライアンスが考慮されなくなります。[ヘルス モニター アプライアンス ステータスの概要(Health Monitor Appliance Status Summary)] にはこのアプライアンスが [無効(Disabled)] としてリストされます。

個々のヘルスモジュールを無効にすることもできます。たとえば、Management Center 上でホスト制限に達した場合、 ホスト制限ステータスメッセージを無効にできます。

メインの [ヘルスモニター(Health Monitor)] ページで、ステータス行内の矢印をクリックして特定のステータスを持つアプライアンスのリストを展開表示すれば、除外されたアプライアンスを区別できることに注意してください。

(注) |

Management Center では、ヘルスモニターの除外設定はローカル構成設定です。そのため、Management Center 上でデバイスを除外してから削除しても、後で再登録すれば、除外設定は元どおりになります。新たに再登録したデバイスは除外されたままです。 |

アプライアンスは個別に、またはグループ、モデル、関連付けられている正常性ポリシーにより、除外できます。

個別のアプライアンスのイベントと正常性ステータスを [無効(Disabled)] に設定する必要がある場合、アプライアンスを除外できます。除外設定が有効になると、アプライアンスが [正常性モニター アプライアンス モジュールの概要(Health Monitor Appliance Module Summary)] に [無効(Disabled)] として表示され、アプライアンスの正常性イベントのステータスが [無効(Disabled)] になります。

|

ステップ 1 |

システム( |

|

ステップ 2 |

[Add Device] をクリックします。 |

|

ステップ 3 |

[デバイスの除外(Device Exclusion)] ダイアログボックスの [使用可能なデバイス(Available Devices)] で、ヘルスモニタリングから除外するデバイスに対して Add ( |

|

ステップ 4 |

[除外(Exclude)] をクリックします。選択したデバイスが除外のメインページに表示されます。 |

|

ステップ 5 |

除外リストからデバイスを削除するには、[削除(Delete)]( |

|

ステップ 6 |

[適用(Apply)] をクリックします。 |

アプライアンス上の個別の正常性ポリシーモジュールを除外できます。この操作により、モジュールからのイベントによってアプライアンスのステータスが Warning または Critical に変更されないようにすることができます。

除外設定が有効になると、アプライアンスには、ヘルスモニタリングからデバイスで除外されているモジュールの数が表示されます。

ヒント |

個別に除外したモジュールを追跡して、必要に応じてそれらを再アクティブ化できるようにしてください。誤ってモジュールを無効にすると、必要な警告または重大メッセージを見逃す可能性があります。 |

|

ステップ 1 |

システム( |

|

ステップ 2 |

変更するアプライアンスの横にある [編集(Edit)] ( |

|

ステップ 3 |

[正常性モジュールの除外(Exclude Health Modules)] ダイアログボックスでは、デフォルトで、デバイスのすべてのモジュールがヘルスモニタリングから除外されます。一部のモジュールは特定のデバイスにのみ適用できます。詳細は ヘルス モジュールを参照してください。 |

|

ステップ 4 |

デバイスの除外期間を指定するには、[除外期間(Exclude Period)] ドロップダウンリストから期間を選択します。 |

|

ステップ 5 |

ヘルスモニタリングから除外するモジュールを選択するには、[モジュールレベルの除外の有効化(Enable Module Level Exclusion)] リンクをクリックします。[正常性モジュールの除外(Exclude Health Modules)] ダイアログボックスに、デバイスのすべてのモジュールが表示されます。関連付けられた正常性ポリシーに対応しないモジュールは、デフォルトで無効になります。モジュールを除外するには、次の手順を実行します。

|

|

ステップ 6 |

除外設定の [除外期間(Exclude Period)] で [無期限(Permanent)] 以外を選択した場合は、有効期限が切れたときに設定を自動的に削除することを選択できます。この設定を有効にするには、[期限切れの設定の自動削除(Auto-delete expiration configuration)] チェックボックスをオンにします。 |

|

ステップ 7 |

[OK] をクリックします。 |

|

ステップ 8 |

デバイス除外のメインページで、[適用(Apply)] をクリックします。 |

デバイスまたはモジュールの除外期限が切れた場合、除外をクリアするか更新するかを選択できます。

|

ステップ 1 |

システム( [警告(Warning)]( |

|

ステップ 2 |

デバイスの除外を更新するには、アプライアンスの横にある [編集(Edit)] ( |

|

ステップ 3 |

デバイスの除外をクリアするには、アプライアンスの横にある [削除(Delete)]( |

|

ステップ 4 |

モジュールの除外を更新またはクリアするには、アプライアンスの横にある [編集(Edit)] ( |

正常性ポリシー内のモジュールのステータスが変更された場合に電子メール、SNMP、または syslog 経由で通知するアラートをセットアップできます。特定のレベルのヘルス イベントが発生したときにトリガーされ警告されるヘルス イベント レベルと、既存のアラート応答を関連付けることができます。

たとえば、アプライアンスがハード ディスク スペースを使い果たす可能性を懸念している場合は、残りのディスク スペースが警告レベルに達したときに自動的に電子メールをシステム管理者に送信できます。ハード ドライブがさらにいっぱいになる場合、ハード ドライブが重大レベルに達したときに 2 つ目の電子メールを送信できます。

ヘルス モニタによって生成されるアラートには次の情報が含まれます。

アラートの重大度レベルを示す [重大度(Severity)]。

テスト結果がアラートをトリガーとして使用したヘルス モジュールを示す [モジュール(Module)]。

アラートをトリガーとして使用したヘルス テスト結果を含む [説明(Description)]。

次の表で、これらのシビラティ(重大度)レベルについて説明します。

|

シビラティ(重大度) |

説明 |

|---|---|

|

クリティカル |

ヘルス テスト結果がクリティカル アラート ステータスをトリガーとして使用する基準を満たしました。 |

|

警告 |

ヘルス テスト結果が警告アラート ステータスをトリガーとして使用する基準を満たしました。 |

|

標準 |

ヘルス テスト結果が通常のアラート ステータスをトリガーとして使用する基準を満たしました。 |

|

エラー(Error) |

ヘルス テストが実行されませんでした。 |

|

回復済み(Recovered) |

ヘルス テスト結果がクリティカルまたは警告のアラート ステータスから通常のアラート ステータスに戻るための基準を満たしました。 |

この手順を実行するには、管理者ユーザーである必要があります。

ヘルス モニター アラートを作成するときに、重大度レベル、ヘルス モジュール、およびアラート応答の関連付けを作成します。既存のアラートを使用することも、新しいアラートをシステム ヘルスの報告専用に設定することもできます。選択したモジュールがシビラティ(重大度)レベルに達すると、アラートがトリガーされます。

既存のしきい値と重複するようにしきい値を作成または更新すると、競合が通知されます。重複したしきい値が存在する場合、ヘルス モニタは最も少ないアラートを生成するしきい値を使用し、その他のしきい値を無視します。しきい値のタイムアウト値は、5 ~ 4,294,967,295 分の間にする必要があります。

ヘルス アラートを送信する SNMP、syslog、電子メール サーバーと Management Center との通信を制御するアラート応答を設定します。Secure Firewall Management Center アラート応答を参照してください。

|

ステップ 1 |

システム( |

|

ステップ 2 |

[追加(Add)] をクリックします。 |

|

ステップ 3 |

[ヘルスアラートの追加(Add Health Alert)] ダイアログボックスの [ヘルスアラート名(Health Alert Name)] フィールドに、ヘルスアラートの名前を入力します。 |

|

ステップ 4 |

[重大度(Severity)] ドロップダウンリストから、アラートをトリガーするために使用する重大度レベルを選択します。 |

|

ステップ 5 |

[アラート(Alert)] ドロップダウンリストから、指定した重大度レベルに達したときにトリガーするアラート応答を選択します。まだアラート応答を構成していない場合は、[アラート(Alerts)] をクリックして [アラート(Alerts)] ページにアクセスし、アラートを設定します。 |

|

ステップ 6 |

[ヘルスモジュール(Health Modules)] リストから、アラートを適用する正常性ポリシーモジュールを選択します。 |

|

ステップ 7 |

オプションで、[しきい値タイムアウト(Threshold Timeout)] フィールドに、それぞれのしきい値期間が終了してしきい値がリセットされるまでの分数を入力します。 ポリシーの実行時間間隔の値がしきい値タイムアウトの値より小さい場合でも、特定のモジュールから報告される 2 つのヘルス イベント間の間隔のほうが常に大きくなります。たとえば、しきい値タイムアウトを 8 分に変更し、ポリシーの実行時間間隔が 5 分である場合、報告されるイベント間の間隔は 10 分(5 × 2)になります。 |

|

ステップ 8 |

[保存(Save)] をクリックして、ヘルス アラートを保存します。 |

この手順を実行するには、管理者ユーザーである必要があります。

既存のヘルス モニター アラートを編集して、ヘルス モニター アラートに関連付けられた重大度レベル、ヘルス モジュール、またはアラート応答を変更できます。

|

ステップ 1 |

システム( |

|

ステップ 2 |

変更する、必要な正常性アラートに対して表示される [編集(Edit)] ( |

|

ステップ 3 |

[正常性アラートの編集(Edit Health Alert)] ダイアログボックスで、[アラート(Alert)] ドロップダウンリストから必要なアラートエントリを選択するか、[アラート(Alerts)] リンクをクリックして新しいアラートエントリを設定します。 |

|

ステップ 4 |

[保存(Save)] をクリックします。 |

|

ステップ 1 |

システム( |

|

ステップ 2 |

削除する正常性アラートの横にある [削除(Delete)]( |

アラートが継続しないようにするには、元になるアラート応答を無効にするか、または削除します。Secure Firewall Management Center アラート応答を参照してください。

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

ヘルスモニターには、Management Center によって管理されているすべてのデバイスに加えて、Management Center 自体に関して収集されたヘルスステータスが表示されます。ヘルス モニタは以下で構成されています。

[ヘルスステータス(Health Status)] サマリーページ:Management Center と Management Center が管理するすべてのデバイスの正常性を一目で確認できます。デバイスは、個別に一覧表示されるか、該当する場合は地理位置情報、高可用性、またはクラスタステータスに基づいてグループ化されます。

デバイスの正常性を表す六角形にマウスカーソルを合わせると、Management Center およびデバイスの正常性の概要が表示されます。

デバイスの左横にあるドットは、そのデバイスのヘルスを示しています。

緑色:アラームなし。

オレンジ色:少なくとも 1 つのヘルス警告があります。

赤色:少なくとも 1 つの重大なヘルスアラームがあります。

[Monitoring(モニタリング)] ナビゲーションウィンドウ:デバイス階層を移動できます。ナビゲーションペインから個々のデバイスのヘルスモニターを表示できます。

|

ステップ 1 |

システム( |

|

ステップ 2 |

[ヘルスステータス(Health Status)] ランディングページで Management Center とその管理対象デバイスのステータスを確認します。 |

|

ステップ 3 |

[Monitoring] ナビゲーションペインを使用して、デバイス固有の正常性モニターにアクセスします。[モニタリング(Monitoring)] ナビゲーションウィンドウを使用する場合: |

Management Center によって管理されるデバイスの収集されたヘルスステータスとメトリックについては、デバイスヘルスモニターを参照してください。

Management Center のヘルスステータスについては、Management Center 正常性モニターの使用を参照してください。

[ホーム(Home)] をクリックすると、いつでも [ヘルスステータス(Health Status)] ランディングページに戻ることができます。

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

Management Centerモニターは、Management Center のヘルスステータスの詳細ビューを提供します。ヘルス モニタは以下で構成されています。

[高可用性(High Availability)](設定されている場合):[高可用性(High Availability)](HA)パネルには、アクティブユニットとスタンバイユニットのステータス、最終同期時刻、および全体的なデバイスの正常性を含む、現在の HA ステータスが表示されます。

[イベントレート(Event Rate)]:[イベントレート(Event Rate)] パネルには、ベースラインとしての最大イベントレートと、Management Center によって受信された全体のイベントレートが表示されます。

[イベントキャパシティ(Event Capacity)]:[イベントキャパシティ(Event Capacity)] パネルには、イベントカテゴリごとの現在の消費量が表示されます。これには、イベントの保持時間、現在のイベントキャパシティと最大イベントキャパシティ、および Management Center の設定された最大キャパシティを超えてイベントが保存されたときに警告されるキャパシティ オーバーフロー メカニズムが含まれます。

[プロセスの正常性(Process Health)]:[プロセスの正常性(Process Health)] パネルには、重要なプロセスの概要ビューと、すべての処理対象の状態(各プロセスの CPU およびメモリ使用率を含む)を表示できるタブがあります。

[CPU]:[CPU] パネルでは、平均 CPU 使用率(デフォルト)とすべてのコアの CPU 使用率を切り替えることができます。

[メモリ(Memory)]:[メモリ(Memory)] パネルには、Management Center での全体のメモリ使用率が表示されます。

[インターフェイス(Interface)]:[インターフェイス(Interface)] パネルには、すべてのインターフェイスの平均入出力レートが表示されます。

[ディスク使用率(Disk Usage)]:[ディスク使用率(Disk Usage)] パネルには、ディスク全体の使用状況と、Management Center データが保存されている重要なパーティションの使用状況が表示されます。

[ハードウェア統計(Hardware Statistics)]:[ハードウェア統計(Hardware Statistics)] には、Management Center シャーシのファン速度、電源、および温度が表示されます。詳細については、「Management Center のハードウェア統計」を参照してください。

ヒント |

通常は、非活動状態が 1 時間(または設定された他の時間間隔)続くと、ユーザーはセッションからログアウトされます。ヘルス ステータスを長期間受動的に監視する予定の場合は、一部のユーザのセッション タイムアウトの免除、またはシステム タイムアウト設定の変更を検討してください。詳細については、内部ユーザーの追加または編集とセッション タイムアウトの設定を参照してください。 |

|

ステップ 1 |

システム( |

|

ステップ 2 |

[モニタリング(Monitoring)] ナビゲーションウィンドウを使用して、Management Center およびデバイス固有のヘルスモニターにアクセスします。

|

|

ステップ 3 |

Management Center ダッシュボードを確認します。 Management Center ダッシュボードには、Management Center の HA 状態の概要ビュー(設定されている場合)と、Management Center のプロセスとデバイスのメトリック(CPU、メモリ、ディスク使用率など)の概要ビューが含まれています。 |

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

ヘルス モジュール テストは、正常性ポリシーの作成時に設定されたポリシー実行時間間隔で自動的に実行されます。ただし、アプライアンスの最新の正常性情報を収集するためにすべてのヘルス モジュール テストをオンデマンドで実行することもできます。

|

ステップ 1 |

アプライアンスのヘルスモニターを表示します。 |

||

|

ステップ 2 |

[すべてのモジュールの実行(Run All Modules)] をクリックします。ステータス バーにテストの進捗状況が表示されてから、[ヘルス モニター アプライアンス(Health Monitor Appliance)] ページが更新されます。

|

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

ヘルス モジュール テストは、正常性ポリシーの作成時に設定されたポリシー実行時間間隔で自動的に実行されます。ただし、そのモジュールの最新のヘルス情報を収集するためにヘルス モジュール テストをオンデマンドで実行することもできます。

|

ステップ 1 |

アプライアンスのヘルスモニターを表示します。 |

||

|

ステップ 2 |

[モジュール ステータスの概要] グラフで、表示するヘルス アラート ステータス カテゴリの色をクリックします。 |

||

|

ステップ 3 |

イベントのリストを表示するアラートの [アラート詳細(Alert Detail)] 行で、[実行(Run)] をクリックします。 ステータス バーにテストの進捗状況が表示されてから、[ヘルス モニター アプライアンス(Health Monitor Appliance)] ページが更新されます。

|

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

特定のアプライアンスの特定のヘルス テストの一定期間にわたる結果をグラフ化できます。

|

ステップ 1 |

アプライアンスのヘルスモニターを表示します。 |

||

|

ステップ 2 |

[ヘルス モニター アプライアンス(Health Monitor Appliance)] ページの [モジュール ステータスの概要(Module Status Summary)] グラフで、表示するヘルス アラート ステータス カテゴリの色をクリックします。 |

||

|

ステップ 3 |

イベントのリストを表示するアラートの [アラート詳細(Alert Detail)] 行で、[グラフ(Graph)] をクリックします。

|

Management Center アプライアンス(物理のみ)のハードウェア統計には、ファン速度、電源、温度などのハードウェアエンティティに関する情報が含まれます。SNMP でポーリングし、トラップを送信して、Management Center の正常性をモニターするには、次の手順を実行します。

MIB をポーリングするために、Management Center で SNMP を有効にします。デフォルトでは、Management Center の SNMP は無効になっています。SNMP ポーリングの設定を参照してください。

トラップを有効にするために必要な SNMP ホストごとに ACL エントリを追加します。必ず、ホストの IP アドレスを指定し、ポートとして SNMP を選択してください。アクセス リストの設定を参照してください。

ページでハードウェア統計を表示するには、次の手順を実行します。

ページで、[ハードウェア統計(Hardware Statistics)] モジュールが有効になっていることを確認します。デフォルトのしきい値は変更できます。

Management Center の正常性モニタリングダッシュボードにポートレットを追加します。[ハードウェア統計(Hardware Statistics)] メトリックグループを選択し、[ファン速度(Fan Speed)] メトリックと [温度(Temperature)] メトリックを選択してください。

電源のステータスは、 ページの Firewall Management Center で確認できます。

(注) |

|

デバイスヘルスモニターには、Management Center によって管理されているすべてのデバイスに関して収集されたヘルスステータスが表示されます。デバイスヘルスモニターでは、システムイベントを予測して対応するために、Firepower デバイスのヘルスメトリックが収集されます。デバイスヘルスモニターは、次のコンポーネントで構成されています。

システムの詳細:インストールされている Firepower バージョンやその他の展開の詳細などの、管理対象デバイスに関する情報が表示されます。

トラブルシューティングとリンク:頻繁に使用されるトラブルシューティングのトピックと手順への便利なリンクを提供します。

ヘルスアラート:ヘルスアラートモニターでは、デバイスの正常性を一目で確認できます。

時間範囲:さまざまなデバイス メトリック ウィンドウに表示される情報を制限するための調整可能な時間枠。

デバイスメトリック:以下を含む、事前定義されたダッシュボード全体で分類されている、一連の主要な Firepower デバイスヘルスメトリック。

CPU:CPU 使用率。プロセス別および物理コア別の CPU 使用率を含みます。

Memory:デバイスのメモリ使用率。データプレーンと Snort のメモリ使用率を含みます。

Interfaces:インターフェイスのステータスおよび集約トラフィック統計情報。

Connections:接続統計(エレファントフロー、アクティブな接続数、ピーク接続数など)および NAT 変換カウント。

Snort:Snort プロセスに関連する統計情報。

ディスク使用率:パーティションごとのディスクサイズとディスク使用率を含む、デバイスのディスク使用率。

重要なプロセス:プロセスの再起動や、CPU やメモリの使用率などのその他の選択されたヘルスモニターを含む、管理対象プロセスに関連する統計。

サポートされているデバイスメトリックの包括的なリストについては、「Cisco Secure Firewall Threat Defense Health Metrics」を参照してください。

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

[システムの詳細(System Details)] セクションには、選択したデバイスの一般的なシステム情報が表示されます。そのデバイスのトラブルシューティング タスクを起動することもできます。

|

ステップ 1 |

システム( [Monitoring] ナビゲーションペインを使用して、デバイス固有の正常性モニターにアクセスします。 |

|

ステップ 2 |

デバイスリストで [展開(Expand)]( |

|

ステップ 3 |

デバイスをクリックすると、デバイス固有のヘルスモニターが表示されます。 |

|

ステップ 4 |

[システムとトラブルシューティングの詳細を表示(View System & Troubleshooting Details)] のリンクをクリックします。 このパネルはデフォルトで折りたたまれています。リンクをクリックすると、折りたたまれたセクションが展開され、デバイスの [システムの詳細(System Details)] と [トラブルシューティングとリンク(Troubleshooting & Links)] が表示されます。システムの詳細は次のとおりです。

|

|

ステップ 5 |

次のトラブルシューティングの選択肢があります。

|

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

デバイス正常性モニターには、ファイアウォールデバイスの正常性ステータスの詳細ビューが表示されます。デバイス正常性モニターは、デバイスメトリックをコンパイルし、一連のダッシュボードでデバイスの正常性ステータスとトレンドを提供します。

|

ステップ 1 |

システム( [Monitoring] ナビゲーションペインを使用して、デバイス固有の正常性モニターにアクセスします。 |

|

ステップ 2 |

デバイスリストで [展開(Expand)]( |

|

ステップ 3 |

ページ上部のデバイス名の右側にあるアラート通知で、デバイスの正常性アラートを確認します。 正常性アラートにポインタを合わせると、デバイスの正常性の概要が表示されます。ポップアップウィンドウに、上位 5 つの正常性アラートの概要の一部が表示されます。ポップアップをクリックすると、正常性アラート概要の詳細ビューが開きます。 |

|

ステップ 4 |

右上隅のドロップダウンで、時間範囲を設定できます。最短で 1 時間前(デフォルト)から、最長では 2 週間前からの期間を反映できます。ドロップダウンから [Custom] を選択して、カスタムの開始日と終了日を設定します。 更新アイコンをクリックして、自動更新を 5 分に設定するか、自動更新をオフに切り替えます。 |

|

ステップ 5 |

選択した時間範囲について、トレンドグラフの展開オーバーレイの [グラフの最上部に展開の詳細を表示(Show the deployment details on top of the graph)]( 選択した時間範囲中の展開数をします [グラフの最上部に展開の詳細を表示(Show the deployment details on top of the graph)]( |

|

ステップ 6 |

デフォルトでは、デバイスモニターは、いくつかの事前定義されたダッシュボードで正常性およびパフォーマンスのメトリックを報告します。メトリックダッシュボードには次のものが含まれます。

ラベルをクリックすると、さまざまなメトリックダッシュボードに移動できます。サポートされているデバイスメトリックの包括的なリストについては、「Cisco Secure Firewall Threat Defense Health Metrics」を参照してください。 |

|

ステップ 7 |

[新しいダッシュボードの追加(Add New Dashboard)] ([+])をクリックして、使用可能なメトリックグループから独自の変数セットを構成し、カスタム相関ダッシュボードを作成します。デバイスメトリックの相関分析を参照してください。 |

デバイス正常性モニターには、システムイベントを予測して対応するのに役立つ、一連の主要 Threat Defense デバイスメトリックが含まれています。Threat Defense デバイスの正常性は、これらの報告されたメトリックによって判断できます。

デフォルトでは、デバイスモニターは、いくつかの事前定義されたダッシュボードでこれらのメトリックを報告します。これらのダッシュボードには次のものがあります。

Overview:CPU、メモリ、インターフェイス、接続統計情報など、他の定義済みダッシュボードからの主要なメトリックを表示します。ディスク使用量と重要なプロセス情報も含まれます。

CPU:CPU 使用率。プロセス別および物理コア別の CPU 使用率を含みます。

Memory:デバイスのメモリ使用率。データプレーンと Snort のメモリ使用率を含みます。

Interfaces:インターフェイスのステータスおよび集約トラフィック統計情報。

Connections:接続統計(エレファントフロー、アクティブな接続数、ピーク接続数など)および NAT 変換カウント。

Snort:Snort プロセスに関連する統計情報。

[ASP Drops]:高速セキュリティパス(ASP)のパフォーマンスと動作に関連する統計情報。

カスタムダッシュボードを追加して、相互に関連するメトリックの相関性を示すことができます。CPU や Snort などの事前定義された相関グループから選択します。または、使用可能なメトリックグループから独自の変数セットを作成して、カスタム相関ダッシュボードを作成します。サポートされているデバイスメトリックの包括的なリストについては、「Cisco Secure Firewall Threat Defense Health Metrics」を参照してください。

ヘルス モニター ダッシュボードで時系列データ(デバイスメトリック)を表示して関連付けるには、REST API を有効にします()。

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

(注) |

デバイスメトリックの相関分析は、 Threat Defense 6.7 以降のバージョンでのみ利用可能です。したがって、6.7 以前の Threat Defense バージョンでは、REST API を有効にしてもヘルス モニタリング ダッシュボードにはこれらのメトリックが表示されません。 |

|

ステップ 1 |

システム( [Monitoring] ナビゲーションペインを使用して、デバイス固有の正常性モニターにアクセスします。 |

|

ステップ 2 |

[デバイス(Devices)] リストで [展開(Expand)]( |

|

ステップ 3 |

ダッシュボードを変更するデバイスを選択します。 |

|

ステップ 4 |

[新しいダッシュボードの追加(Add New Dashboard)](+)アイコンをクリックして、新しいダッシュボードを追加します。 |

|

ステップ 5 |

ダッシュボードを識別する名前を指定します。 |

|

ステップ 6 |

事前定義された相関グループからダッシュボードを作成するには、[事前定義された相関から追加(Add from Predefined Correlations)] ドロップダウンをクリックし、グループを選択して [ダッシュボードの追加(Add Dashboard)] をクリックします。 |

|

ステップ 7 |

カスタム相関ダッシュボードを作成するには、[メトリックグループの選択(Select Metric Group)] ドロップダウンからグループを選択し、[メトリックの選択(Select Metrics)] ドロップダウンから対応するメトリックを選択します。 サポートされているデバイスメトリックの包括的なリストについては、「Cisco Secure Firewall Threat Defense Health Metrics」を参照してください。 |

|

ステップ 8 |

[Add Metrics] をクリックして、別のグループからメトリックを追加して選択します。 |

|

ステップ 9 |

個別のメトリックを削除するには、項目の右側にある [x] アイコンをクリックします。削除アイコンをクリックしてグループ全体を削除します。 |

|

ステップ 10 |

[ダッシュボードの追加(Add Dashboard)] をクリックし、ダッシュボードを正常性モニターに追加します。 |

|

ステップ 11 |

事前定義されたダッシュボードとカスタム相関ダッシュボードは、編集または削除が可能です。 |

Threat Defense がクラスタの制御ノードである場合、Management Center はデバイス メトリック データ コレクタからさまざまなメトリックを定期的に収集します。クラスタの ヘルスモニターは、次のコンポーネントで構成されています。

概要ダッシュボード:クラスタトポロジ、クラスタ統計、およびメトリックチャートに関する情報を表示します。

トポロジセクションには、クラスタのライブステータス、個々の脅威防御の状態、脅威防御ノードのタイプ(制御ノードまたはデータノード)、およびデバイスの状態が表示されます。デバイスの状態は、[無効(Disabled)](デバイスがクラスタを離れたとき)、[初期状態で追加(Added out of box)](パブリッククラウドクラスタで Management Center に属していない追加ノード)、または [標準(Normal)](ノードの理想的な状態)のいずれかです。

クラスタの統計セクションには、CPU 使用率、メモリ使用率、入力レート、出力レート、アクティブな接続数、および NAT 変換数に関するクラスタの現在のメトリックが表示されます。

(注) |

CPU とメモリのメトリックは、データプレーンと Snort の使用量の個々の平均を示します。 |

メトリックチャート、つまり、CPU 使用率、メモリ使用率、スループット、および接続数は、指定された期間におけるクラスタの統計を図表で示します。

負荷分散ダッシュボード:2 つのウィジェットでクラスタノード全体の負荷分散を表示します。

分布ウィジェットには、クラスタノード全体の時間範囲における平均パケットおよび接続分布が表示されます。このデータは、ノードによって負荷がどのように分散されているかを示します。このウィジェットを使用すると、負荷分散の異常を簡単に特定して修正できます。

ノード統計ウィジェットには、ノードレベルのメトリックが表形式で表示されます。クラスタノード全体の CPU 使用率、メモリ使用率、入力レート、出力レート、アクティブな接続数、および NAT 変換数に関するメトリックデータが表示されます。このテーブルビューでは、データを関連付けて、不一致を簡単に特定できます。

メンバー パフォーマンス ダッシュボード:クラスタノードの現在のメトリックを表示します。セレクタを使用してノードをフィルタリングし、特定ノードの詳細を表示できます。メトリックデータには、CPU 使用率、メモリ使用率、入力レート、出力レート、アクティブな接続数、および NAT 変換数が含まれます。

CCL ダッシュボード:クラスタの制御リンクデータ、つまり入力レートと出力レートをグラフ形式で表示します。

トラブルシューティングとリンク: 頻繁に使用されるトラブルシューティングのトピックと手順への便利なリンクを提供します。

時間範囲:さまざまなクラスタ メトリック ダッシュボードやウィジェットに表示される情報を制限するための調整可能な時間枠。

カスタムダッシュボード:クラスタ全体のメトリックとノードレベルのメトリックの両方に関するデータを表示します。ただし、ノードの選択は脅威防御メトリックにのみ適用され、ノードが属するクラスタ全体には適用されません。

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

クラスタヘルスモニターは、クラスタとそのノードのヘルスステータスの詳細なビューを提供します。このクラスタヘルスモニターは、一連のダッシュボードでクラスタのヘルスステータスと傾向を提供します。

Management Center の 1 つ以上のデバイスからクラスタを作成しているかを確認します。

|

ステップ 1 |

システム( [モニタリング(Monitoring)] ナビゲーションウィンドウを使用して、ノード固有のヘルスモニターにアクセスします。 |

|

ステップ 2 |

デバイスリストで [展開(Expand)]( |

|

ステップ 3 |

クラスタのヘルス統計を表示するには、クラスタ名をクリックします。デフォルトでは、クラスタモニターは、いくつかの事前定義されたダッシュボードで正常性およびパフォーマンスのメトリックを報告します。メトリックダッシュボードには次のものが含まれます。

ラベルをクリックすると、さまざまなメトリックダッシュボードに移動できます。サポートされているクラスタメトリックの包括的なリストについては、「Cisco Secure Firewall Threat Defense Health Metrics」を参照してください。 |

|

ステップ 4 |

右上隅のドロップダウンで、時間範囲を設定できます。最短で 1 時間前(デフォルト)から、最長では 2 週間前からの期間を反映できます。ドロップダウンから [Custom] を選択して、カスタムの開始日と終了日を設定します。 更新アイコンをクリックして、自動更新を 5 分に設定するか、自動更新をオフに切り替えます。 |

|

ステップ 5 |

選択した時間範囲について、トレンドグラフの展開オーバーレイの展開アイコンをクリックします。 展開アイコンは、選択した時間範囲内の展開数を示します。垂直の帯は、展開の開始時刻と終了時刻を示します。複数の展開の場合、複数の帯または線が表示されます。展開の詳細を表示するには、点線の上部にあるアイコンをクリックします。 |

|

ステップ 6 |

(ノード固有のヘルスモニターの場合)ページ上部のデバイス名の右側にあるアラート通知で、ノードの正常性アラートを確認します。 正常性アラートにポインタを合わせると、ノードの正常性の概要が表示されます。ポップアップウィンドウに、上位 5 つの正常性アラートの概要の一部が表示されます。ポップアップをクリックすると、正常性アラート概要の詳細ビューが開きます。 |

|

ステップ 7 |

(ノード固有のヘルスモニターの場合)デフォルトでは、デバイスモニターは、いくつかの事前定義されたダッシュボードで正常性およびパフォーマンスのメトリックを報告します。メトリックダッシュボードには次のものが含まれます。

ラベルをクリックすると、さまざまなメトリックダッシュボードに移動できます。サポートされているデバイスメトリックの包括的なリストについては、「Cisco Secure Firewall Threat Defense Health Metrics」を参照してください。 |

|

ステップ 8 |

ヘルスモニターの右上隅にあるプラス記号([+])をクリックして、使用可能なメトリックグループから独自の変数セットを構成し、カスタムダッシュボードを作成します。 クラスタ全体のダッシュボードの場合は、クラスタのメトリックグループを選択してから、メトリックを選択します。 |

使用可能なステータス カテゴリを、シビラティ(重大度)別に次の表に示します。

|

ステータス レベル |

ステータス アイコン |

円グラフのステータスの色 |

説明 |

|---|---|---|---|

|

エラー(Error) |

[エラー(Error)](![[エラー(Error)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446465.jpg) ) ) |

黒色 |

アプライアンス上の 1 つ以上のヘルス モニタリング モジュールで障害が発生し、それ以降、正常に再実行していないことを示します。テクニカル サポート担当者に連絡して、ヘルス モニタリング モジュールの更新プログラムを入手してください。 |

|

クリティカル |

[クリティカル(Critical)](![[クリティカル(Critical)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446178.jpg) ) ) |

赤 |

アプライアンス上の 1 つ以上のヘルス モジュールが重大制限を超え、問題が解決されていないことを示します。 |

|

警告 |

![[警告(Warning)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446466.jpg) ) ) |

黄 |

アプライアンス上の 1 つ以上のヘルス モジュールが警告制限を超え、問題が解決されていないことを示します。 このステータスは、デバイス構成の変更が原因で、必要なデータが一時的に利用できないか処理できなかったという過渡的な状態も示しています。モニタリングサイクルに応じて、この過渡状態は自動修正されます。 |

|

標準 |

![[標準(Normal)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446297.jpg) ) ) |

緑 |

アプライアンス上のすべてのヘルス モジュールがアプライアンスに適用された正常性ポリシーで設定された制限内で動作していることを示します。 |

|

Recovered |

[回復済み(Recovered)](![[回復済み(Recovered)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446297.jpg) ) ) |

緑 |

アプライアンス上のすべてのヘルス モジュールがアプライアンスに適用された正常性ポリシーで設定された制限内で動作していることを示します。これには、前に Critical または Warning 状態だったモジュールも含まれます。 |

|

無効 |

[無効(Disabled)](![[無効(Disabled)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446175.jpg) ) ) |

青 |

アプライアンスが無効または除外されている、アプライアンスに正常性ポリシーが適用されていない、またはアプライアンスが現在到達不能になっていることを示します。 |

[ヘルス イベント ビュー(Health Event View)] ページでは、ヘルス モニタがログに記録したヘルス イベントを、Management Center ログ ヘルス イベントで表示できます。完全にカスタマイズ可能なイベント ビューを使用すれば、ヘルス モニタによって収集されたヘルス ステータス イベントを迅速かつ容易に分析できます。イベント データを検索して、調査中のイベントに関係する可能性のある他の情報に簡単にアクセスしたりできます。ヘルス モジュールごとにテストされる条件を理解していれば、ヘルス イベントに対するアラートをより効率的に設定できます。

ヘルス イベント ビュー ページで多くの標準イベント ビュー機能を実行できます。

この手順を実行するには、管理者ユーザー、メンテナンスユーザー、またはセキュリティ アナリスト ユーザーである必要があります。

[ヘルス イベントのテーブル ビュー(Table View of Health Events)] ページには、指定したアプライアンス上のすべてのヘルス イベントのリストが表示されます。

Management Center 上の [ヘルス モニター(Health Monitor)] ページからヘルス イベントにアクセスした場合は、すべての管理対象アプライアンスのすべてのヘルス イベントが表示されます。

ヒント |

このビューをブックマークすれば、イベントの [ヘルス イベント(Health Events)] テーブルを含むヘルス イベント ワークフロー内のページに戻ることができます。ブックマークしたビューには、現在見ている時間範囲内のイベントが表示されますが、必要に応じて時間範囲を変更してテーブルを最新情報で更新することができます。 |

|

システム(

|

|

ステップ 1 |

アプライアンスのヘルス モニターを表示します(デバイス正常性モニターの表示を参照)。 |

|

ステップ 2 |

[モジュール ステータスの概要(Appliance Status Summary)] グラフで、表示するイベント ステータス カテゴリの色をクリックします。 [アラート詳細(Alert Detail)] リストで、表示を切り替えてイベントを表示または非表示にします。 |

|

ステップ 3 |

イベントのリストを表示するアラートの [アラート詳細(Alert Detail)] 行で、[イベント(Events)] をクリックします。 [ヘルス イベント(Health Events)] ページが開いて、制限としてアプライアンスの名前と指定したヘルス アラート モジュールの名前を含むクエリーの結果が表示されます。イベントが 1 つも表示されない場合は、時間範囲を調整することを考慮してください。 |

|

ステップ 4 |

指定したアプライアンスのすべてのステータス イベントを表示する場合は、[検索制約(Search Constraints)] を展開し、[モジュール名(Module Name)] 制限をクリックして削除します。 |

ヘルスイベントテーブルを表示および変更できます。

|

ステップ 1 |

システム( |

|

ステップ 2 |

次の選択肢があります。

|

正常性ポリシー内で有効にされたヘルス モニタ モジュールが、さまざまなテストを実行してアプライアンスのヘルス ステータスを特定します。ヘルス ステータスが指定された基準を満たしている場合は、ヘルス イベントが生成されます。

次の表で、ヘルス イベント テーブルで表示および検索できるフィールドについて説明します。

|

フィールド |

説明 |

|---|---|

|

モジュール名(Module Name) |

表示するヘルス イベントを生成したモジュールの名前を指定します。たとえば、CPU パフォーマンスを測定するイベントを表示するには、「 |

|

テスト名(Test Name) (検索専用) |

イベントを生成したヘルス モジュールの名前。 |

|

時刻(Time) (検索専用) |

ヘルス イベントのタイムスタンプ。 |

|

説明 |

イベントを生成したヘルス モジュールの説明。たとえば、プロセスが実行できない場合に生成されるヘルス イベントには [実行不可(Unable to Execute)] |

|

値 |

イベントが生成されたヘルス テストから得られた結果の値(単位数)。 たとえば、モニター対象デバイスが 80% 以上の CPU リソースを使用しているときに生成されるヘルス イベントをManagement Centerが生成した場合の値は 80 ~ 100 です。 |

|

単位(Units) |

結果の単位記述子。アスタリスク(*)を使用してワイルドカード検索を作成できます。 たとえば、モニター対象デバイスが 80% 以上の CPU リソースを使用しているときに生成されるヘルス イベントをManagement Centerが生成した場合の単位記述子はパーセント記号(%)です。 |

|

ステータス(Status) |

アプライアンスに報告されるステータス(Critical、Yellow、Green、または Disabled)。 |

|

Device |

ヘルス イベントが報告されたアプライアンス。 |

|

機能 |

最小 Management Center |

最小 Threat Defense |

詳細 |

||

|---|---|---|---|---|---|

|

Management Center メモリ使用量モジュールのデフォルトのしきい値を更新しました。 |

7.4.1 |

任意(Any) |

Management Center のメモリ使用量の警告と重大アラームのデフォルトのしきい値が、それぞれ 88% と 90% に設定されました。 新規/変更された画面:システム( |

||

|

Management Center のメモリ使用量の計算が改善されました。 |

7.4.1 |

任意(Any) |

Management Center のメモリ使用量モジュールは、メモリ使用量を計算するときに使用可能なスワップメモリとキャッシュメモリの量を考慮して、メモリ使用量を正確に判断し、正常性アラートを送信します。 新規/変更された画面:システム( |

||

|

NTP サーバーの同期の問題に関する正常性アラート。 |

7.4.1 |

任意(Any) |

Cisco Secure Firewall Management Center の正常性ポリシーに Time Sever Status モジュールが導入されました。有効にすると、このモジュールは NTP サーバーの設定をモニターし、NTP サーバーが使用できない場合、または NTP サーバーの設定が無効な場合にアラートを出します。 新規/変更された画面:システム( |

||

|

OpenConfig を使用して、テレメトリを外部サーバーにストリーミング。 |

7.4 |

7.4 |

OpenConfig を使用して、メトリックとヘルスモニタリング情報を Threat Defense デバイスから外部サーバー(gNMI コレクタ)に送信できるようになりました。TLS により暗号化された接続を開始するように Threat Defense またはコレクタを設定できます。 新規/変更された画面:システム( |

||

|

ヘルスモニターの使いやすさの強化。 |

7.4 |

任意(Any) |

カスタムダッシュボードを簡単に作成できる [新しいダッシュボードの追加(Add New Dashboard)] ダイアログボックスの改善。事前定義された Device Health 監視ダッシュボードを編集または削除するオプションが含まれています。 新規/変更された画面:システム( |

||

|

新しいクラスタ ヘルス モニター ダッシュボード。 |

7.3 |

任意(Any) |

クラスタ ヘルス モニター メトリックを表示するための新しいダッシュボードが、次のコンポーネントで導入されました。

新規/変更された画面:システム( |

||

|

新しいハードウェア統計モジュール。 |

7.3 |

任意(Any) |

Management Center ハードウェアと環境のステータス統計がヘルス モニター ダッシュボードに追加されました。

新規/変更された画面:

|

||

|

新しいハードウェアと環境のステータス メトリック グループ。 |

7.3 |

任意(Any) |

Threat Defense ハードウェアと環境のステータス統計がヘルス モニター ダッシュボードに追加されました。

新規/変更された画面:システム( |

||

|

ヘルスモニターの使いやすさの強化。 |

7.1 |

任意(Any) |

次の UI ページが改善され、データの使いやすさとプレゼンテーションが向上しました。

新規/変更された画面:

|

||

|

エレファントフローの検出。 |

7.1 |

任意(Any) |

ヘルスモニターには、次の拡張機能が含まれます。

エレファントフロー検出機能は、Cisco Firepower 2100 シリーズではサポートされていません。 |

||

|

アンマネージドディスク使用率が高いアラートは廃止されました。 |

7.0.6 |

任意(Any) |

ディスク使用状況モジュールは、管理対象外のディスク使用率が高い場合にアラートを出さなくなりました。アップグレード後も、正常性ポリシーを管理対象デバイスに展開する(アラートの表示を停止する)か、デバイスをアップグレードする(アラートの送信を停止する)まで、これらのアラートが表示され続ける場合があります。

|

||

|

新しいヘルス モジュール。 |

7.0 |

任意(Any) |

次の正常性モジュールが追加されました。

|

||

|

ヘルスモニターの機能拡張。 |

7.0 |

任意(Any) |

ヘルスモニターには、次の機能拡張が追加されています。

|

||

|

新しいヘルス モジュール。 |

6.7 |

任意(Any) |

[CPU使用率(CPU Usage)] モジュールは使用されなくなりました。CPU 使用率については、代わりに次のモジュールを参照してください。

統計情報を追跡するために、次のモジュールが追加されました。

メモリ使用率を追跡するために、次のモジュールが追加されました。

|

||

|

ヘルスモニターの機能拡張。 |

6.7 |

任意(Any) |

ヘルスモニターには、次の機能拡張が追加されています。

|

||

|

[デバイスでの脅威データの更新(Threat Data Updates on Devices)] モジュールへの機能の移動。 |

6.7 |

任意(Any) |

[ローカルマルウェア分析(Local Malware Analysis)] モジュールは使用されなくなりました。この情報については、代わりに [デバイスでの脅威データの更新(Threat Data Updates on Devices)] モジュールを参照してください。 以前は [セキュリティインテリジェンス(Security Intelligence)] モジュールと [URLフィルタリング(URL Filtering)] モジュールによって提供されていた一部の情報が、[デバイスでの脅威データの更新(Threat Data Updates on Devices)] モジュールによって提供されるようになりました。 |

||

|

新しい正常性モジュール:[構成メモリ割り当て(Configuration Memory Allocation)]。 |

7.0 6.6.3 |

任意(Any) |

バージョン 6.6.3 では、デバイスのメモリ管理が改善され、新しい正常性モジュールである [構成メモリ割り当て(Configuration Memory Allocation)] が導入されています。 このモジュールは、展開された設定のサイズに基づき、デバイスのメモリが不足するリスクがある場合にアラートを出します。アラートには、設定に必要なメモリ量と、使用可能なメモリ量を超過した量が示されます。アラートが出た場合は、設定を再評価してください。ほとんどの場合、アクセス制御ルールまたは侵入ポリシーの数または複雑さを軽減できます。 |

||

|

URL フィルタリングモニターの改善。 |

6.5 |

任意(Any) |

[URLフィルタリングモニター(URL Filtering Monitor)] モジュールは、Management Center が Cisco Cloud への登録に失敗した場合にアラートを出すようになりました。 |

||

|

URL フィルタリングモニターの改善。 |

6.4 |

任意(Any) |

URL フィルタリング モニター アラートの時間しきい値を設定できるようになりました。 |

||

|

新しい正常性モジュール:デバイス上での脅威データの更新。 |

6.3 |

任意(Any) |

新しいモジュールの [デバイス上での脅威データの更新(Threat Data Updates on Devices)] を追加しました。 このモジュールは、デバイスが脅威の検出に使用する特定のインテリジェンス データと設定が指定した時間内にデバイス上で更新されなかった場合にアラートを発行します。 |