|

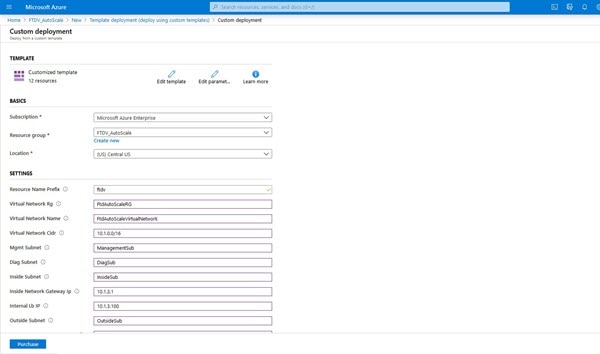

resourceNamePrefix

|

文字列*(3 ~ 10 文字)

|

すべてのリソースは、このプレフィックスを含む名前で作成されます。

注:小文字のみを使用してください。

例:ftdv

|

新規作成

|

|

virtualNetworkRg

|

文字列

|

仮想ネットワークのリソースグループの名前。

例:cisco-virtualnet-rg

|

既存

|

|

virtualNetworkName

|

文字列

|

仮想ネットワーク名(作成済み)

例:cisco-virtualnet

|

既存

|

|

virtualNetworkCidr

|

CIDR 形式

x.x.x.x/y

|

仮想ネットワークの CIDR(作成済み)

|

既存

|

|

mgmtSubnet

|

文字列

|

管理サブネット名(作成済み)

例:cisco-mgmt-subnet

|

既存

|

|

diagSubnet

|

文字列

|

診断サブネット名(作成済み)

例:cisco-diag-subnet

|

既存

|

|

insideSubnet

|

文字列

|

内部サブネット名(作成済み)

例:cisco-inside-subnet

|

既存

|

|

internalLbIp

|

文字列

|

内部サブネットの内部ロードバランサの IP アドレス(作成済み)。

例:1.2.3.4

|

既存

|

|

insideNetworkGatewayIp

|

文字列

|

内部サブネットのゲートウェイ IP アドレス(作成済み)

|

既存

|

|

outsideSubnet

|

文字列

|

外部サブネット名(作成済み)

例:cisco-outside-subnet

|

既存

|

|

outsideNetworkGatewayIp

|

文字列

|

外部サブネットゲートウェイ IP(作成済み)

|

既存

|

|

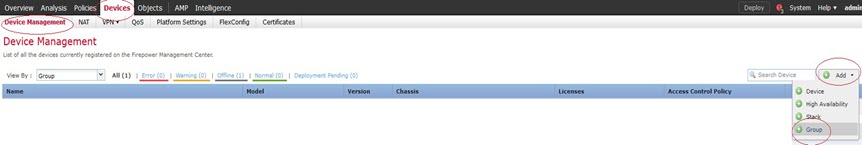

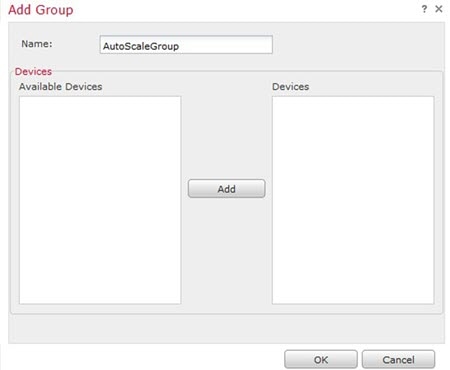

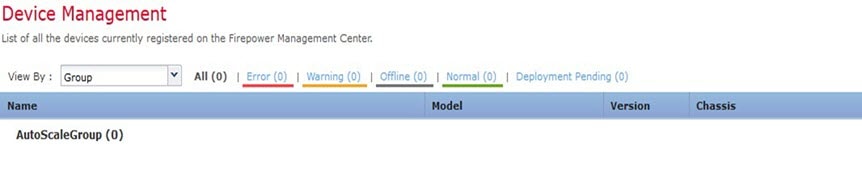

deviceGroupName

|

文字列

|

Management Center のデバイスグループ(作成済み)

|

既存

|

|

insideZoneName

|

文字列

|

Management Center の内部ゾーン名(作成済み)

|

既存

|

|

outsideZoneName

|

文字列

|

Management Center の外部ゾーン名(作成済み)

|

既存

|

|

softwareVersion

|

文字列

|

Threat Defense Virtual バージョン(展開時にドロップダウンから選択)

|

既存

|

|

vmSize

|

文字列

|

Threat Defense Virtual インスタンスのサイズ(展開時にドロップダウンから選択)

|

該当なし

|

|

ftdLicensingSku

|

文字列

|

Threat Defense Virtual ライセンスモード(PAYG/BYOL)

注:PAYG はバージョン 6.5+ でサポートされています。

|

該当なし

|

|

licenseCapability

|

カンマ区切り文字列

|

BASE、MALWARE、URLFilter、THREAT

|

該当なし

|

|

ftdVmManagementUserName

|

文字列 *

|

Threat Defense Virtual VM 管理の管理者ユーザー名。

これは「admin」にはできません。VM 管理者ユーザー名のガイドラインについては、「Azure」を参照してください。

|

新規作成

|

|

ftdVmManagementUserPassword

|

文字列 *

|

Threat Defense Virtual VM 管理の管理者ユーザーのパスワード。

パスワードの長さは 12 〜 72 文字で、小文字、大文字、数字、特殊文字を使用する必要があります。また、文字の繰り返しは 2 回までにする必要があります。

|

(注)

|

テンプレートには、このパラメータのコンプライアンスチェック機能はありません。

|

|

新規作成

|

|

fmcIpAddress

|

文字列

x.x.x.x

|

Management Center のパブリック IP アドレス(作成済み)

|

既存

|

|

fmcUserName

|

文字列

|

管理権限を持つ Management Center ユーザー名(作成済み)

|

既存

|

|

fmcPassword

|

文字列

|

前述の Management Center ユーザー名の Management Center パスワード(作成済み)

|

既存

|

|

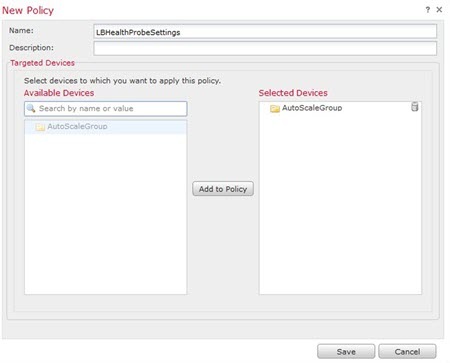

policyName

|

文字列

|

Management Center で作成されたセキュリティポリシー(作成済み)

|

既存

|

|

scalingPolicy

|

POLICY-1/POLICY-2

|

POLICY-1:設定された期間に、いずれかの Threat Defense Virtual の平均負荷がスケールアウトしきい値を超えるとスケールアウトがトリガーされます。

POLICY-2:設定された期間に、Auto Scale グループ内のすべての Threat Defense Virtual デバイスの平均負荷がスケールアウトしきい値を超えるとスケールアウトがトリガーされます。

どちらの場合も、スケールインロジックは同じままです。設定された期間に、すべての Threat Defense Virtual デバイスの平均負荷がスケールインしきい値を下回るとスケールインがトリガーされます。

|

該当なし

|

|

scalingMetricsList

|

文字列

|

スケーリングの決定に使用されるメトリック。

許可:CPU

CPU、メモリ

デフォルト:CPU

|

該当なし

|

|

cpuScaleInThreshold

|

文字列

|

CPU メトリックのスケールインしきい値(パーセント単位)。

デフォルト:10

Threat Defense Virtualメトリック(CPU 使用率)がこの値を下回ると、スケールインがトリガーされます。

「Auto Scale ロジック」を参照してください。

|

該当なし

|

|

cpuScaleOutThreshold

|

文字列

|

CPU メトリックのスケールアウトしきい値(パーセント単位)。

デフォルト:80

Threat Defense Virtualメトリック(CPU 使用率)がこの値を上回ると、スケールアウトがトリガーされます。

「cpuScaleOutThreshold」は、常に「cpuScaleInThreshold」より大きくする必要があります。

「Auto Scale ロジック」を参照してください。

|

該当なし

|

|

memoryScaleInThreshold

|

文字列

|

メモリメトリックのスケールインしきい値(パーセント単位)。

デフォルト:0

Threat Defense Virtualメトリック(CPU 使用率)がこの値を下回ると、スケールインがトリガーされます。

「Auto Scale ロジック」を参照してください。

|

該当なし

|

|

memoryScaleOutThreshold

|

文字列

|

メモリメトリックのスケールアウトしきい値(パーセント単位)。

デフォルト:0

Threat Defense Virtualメトリック(CPU 使用率)がこの値を上回ると、スケールアウトがトリガーされます。

「memoryScaleOutThreshold」は、常に「memoryScaleInThreshold」より大きくする必要があります。

「Auto Scale ロジック」を参照してください。

|

該当なし

|

| minFtdCount |

整数

|

任意の時点でスケールセットで使用可能な最小 Threat Defense Virtual インスタンス数。

例:2。

|

該当なし

|

|

maxFtdCount

|

整数

|

スケールセットで許可される最大 Threat Defense Virtual インスタンス数。

例:10

|

(注)

|

この数は Management Center の容量によって制限されます。

Auto Scale ロジックではこの変数の範囲はチェックされないため、慎重に入力してください。

|

|

該当なし

|

|

metricsAverageDuration

|

整数

|

ドロップダウンから選択します。

この数値は、メトリックが平均化される時間(分単位)を表します。

この変数の値が 5(5 分)の場合、Auto Scale Manager がスケジュールされると、メトリックの過去 5 分間の平均がチェックされ、その結果に基づいてスケーリングの判断が行われます。

|

(注)

|

Azure の制限により、有効な数値は 1、5、15、および 30 だけです。

|

|

該当なし

|

|

initDeploymentMode

|

BULK/STEP

|

主に最初の展開、またはスケールセットに Threat Defense Virtual インスタンスが含まれていない場合に適用されます。

BULK:Auto Scale Manager は、「minFtdCount」個の Threat Defense Virtual インスタンスを同時に展開しようとします。

|

(注)

|

起動は並行して行われますが、Management Center への登録は Management Center の制限により順次実行されます。

|

STEP:Auto Scale Manager は、スケジュールされた間隔ごとに「minFtdCount」個の Threat Defense Virtualデバイスを 1 つずつ展開します。

|

(注)

|

STEP オプションでは、「minFtdCount」個のインスタンスが Management Center で起動および設定されて、動作可能になるまで時間がかかりますが、デバッグに役立ちます。

BULK オプションでは、(並行実行のため)「minFtdCount」個すべての Threat Defense Virtual を起動するのに 1 つの Threat Defense Virtual 起動と同じ時間がかかりますが、Management Center の登録は順次実行されます。

「minFtdCount」個の Threat Defense Virtual を展開するための合計時間 =(1 つの Threat Defense Virtual の起動時間 + 1 つの Threat Defense Virtual 登録および設定時間 * minFtdCount)。

|

|

|

|

* Azure には、新しいリソースの命名規則に関する制限があります。制限を確認するか、またはすべて小文字を使用してくださいスペースやその他の特殊文字は使用しないでください。

|

フィードバック

フィードバック