概要

Cisco Secure Firewall Threat Defense Virtual(旧称 Firepower Threat Defense Virtual)は、Cisco Secure Firewall 機能を仮想化環境にもたらします。物理環境、仮想環境、クラウド環境全体を通して、またクラウド間で一貫性のあるセキュリティポリシーを実現し、ワークロードをサポートします。

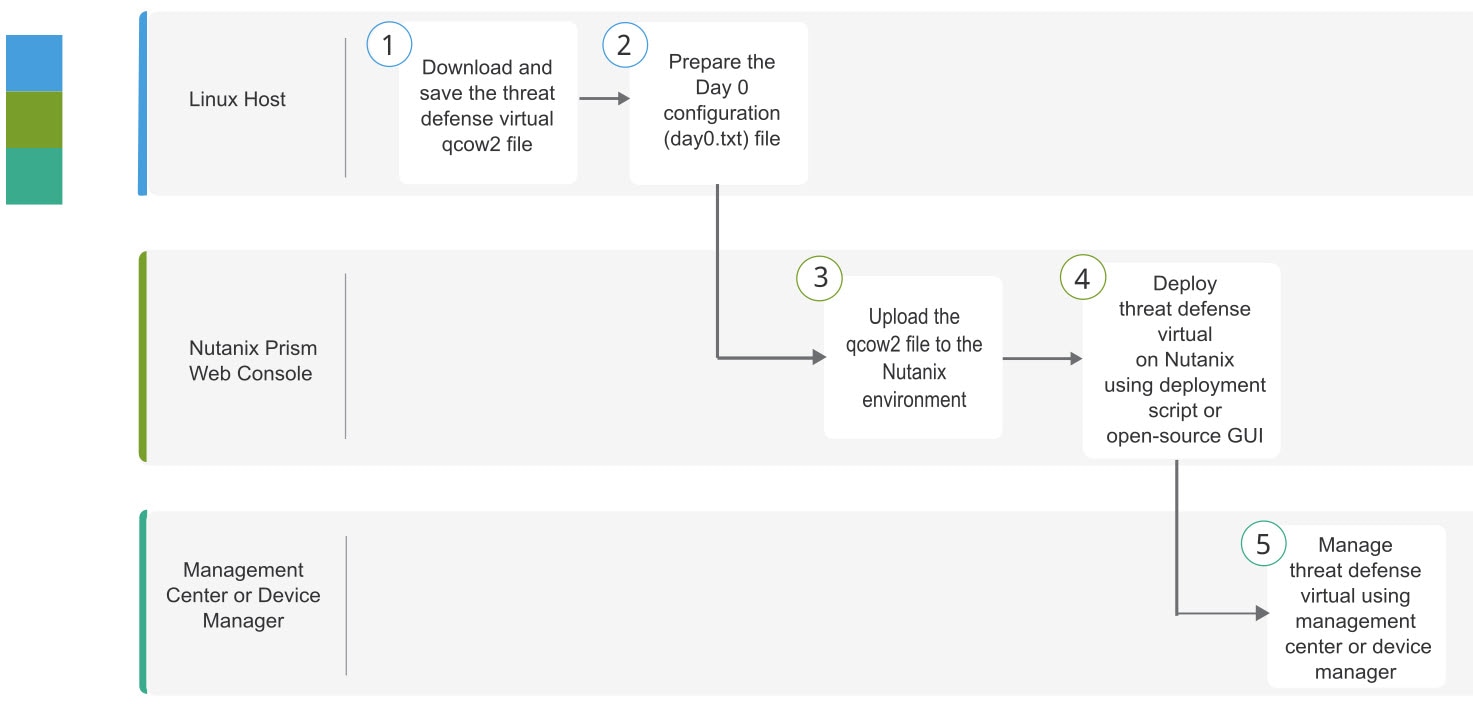

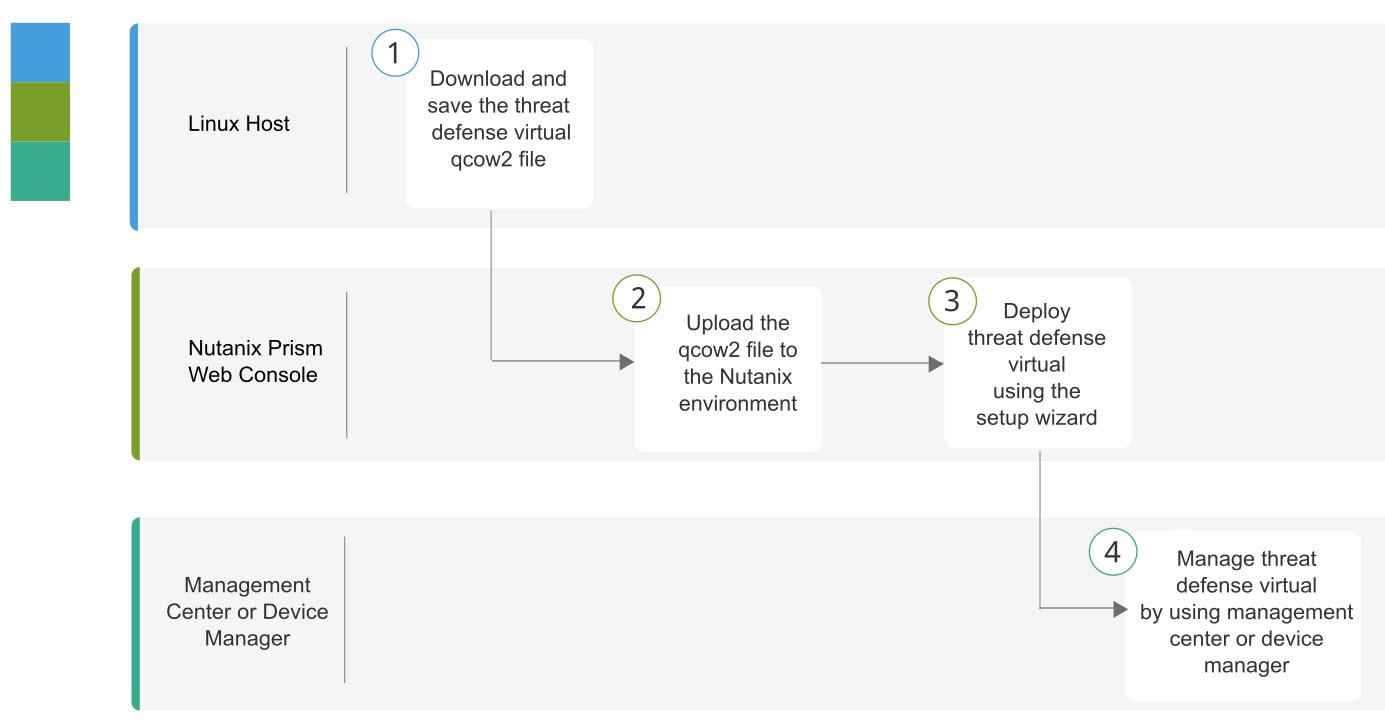

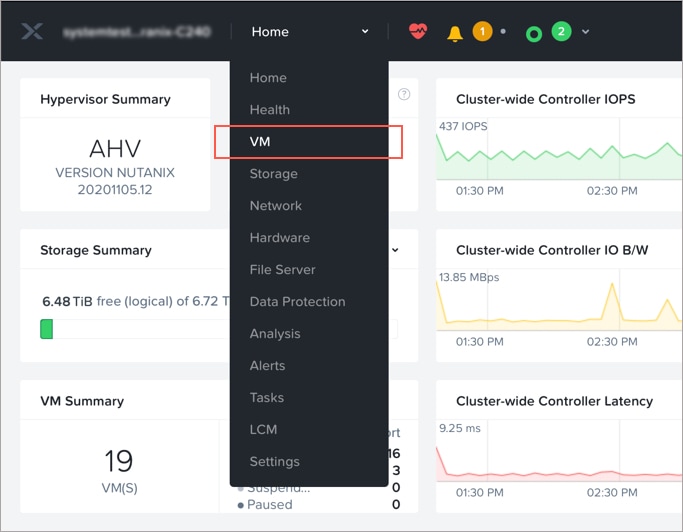

この章では、AHV ハイパーバイザを含む Nutanix 環境内における Threat Defense Virtual の機能について解説し、機能のサポート、システム要件、ガイドライン、制限事項などを説明します。また、この章では Threat Defense Virtual を管理するためのオプションについても説明します。

展開を開始する前に、管理オプションを理解しておくことが重要です。Threat Defense Virtual の管理と監視には Secure Firewall Management Center を使用できます。(旧 Firepower Management Center)

フィードバック

フィードバック