Application Visibility and Control(AVC)によるアプリケーション パフォーマンスの向上

デバイス ワーク センターからデバイスの機能設定を変更したり、ブランチのデバイスをセットアップしたりするために必要な一連のデバイス コンフィギュレーションを設計するには、Cisco Prime Infrastructure の設定テンプレートを使用します。

WSMA で AVC 機能を使用するためのデバイスの設定

Prime Infrastructure では、主に Telnet または SSHv2 を介した CLI 方式を使用してデバイスを設定します。ASR および ISR デバイスの特定の機能の設定に WSMA (SSHv2 経由)を使用できます。Cisco Web サービス管理エージェントは、デバイスを設定するためのより効率的で堅牢な方法です。Prime Infrastructureでは、ASR および ISR デバイス上の WSMA を介したゾーン ベースのファイアウォールおよびアプリケーション可視性の設定がサポートされています。

WSMA を介してゾーンベース ファイアウォールまたはアプリケーション可視性を設定するには、次の手順を実行します。

手順

| ステップ 1 |

管理トランスポート プロトコルとして Telnet ではなく SSHv2 を使用するために、Prime Infrastructure でデバイスを追加または編集します。

|

| ステップ 2 |

デバイスが(SSH2 を使用するよう設定されていない)Prime Infrastructure によっても管理される場合は、デバイス クレデンシャルを次のように編集します。

|

| ステップ 3 |

WSMA の設定プロファイルを次のように設定して、デバイスの WSMA プロファイルをアクティブ化します。 例: |

| ステップ 4 |

デバイスで次の CLI コマンドを使用して、設定アーカイブを設定します。これは WSMA でトランザクションの設定とロールバックの処理に使用されます。 例: |

AVC とは

アプリケーション可視性(アプリケーションの表示)機能を使用すると、特定のインターフェイスでトラフィックをモニタし、パフォーマンスおよび帯域幅統計情報のレポートを生成できます。この情報は Cisco Prime Infrastructure のさまざまなダッシュレットとレポートに使用されます。デバイスはこれらのレポートをCisco Prime Infrastructureに送信し、各レポートはダッシュレットとレポートCisco Prime Infrastructureのサブセットに情報を提供します。Cisco Prime Infrastructure CLI(Telnet または SSH 経由)または WSMA を介してアプリケーション可視性を設定できます。WSMA を使用すると、より効率的かつ堅牢な方法でアプリケーションの可視性を設定できます。したがって、アプリケーションの可視性の設定には WSMA プロトコルを使用することを推奨します。Cisco Prime Infrastructure での WSMA の使用に関する詳細を参照してください。

設定を簡素化するため、アプリケーションの可視性機能は、4 種類のメトリックおよび NetFlow レポートに分割されます。

|

レポート |

説明 |

||

|---|---|---|---|

|

トラフィック統計情報(Traffic Statistics) |

ユーザ単位およびインターフェイス単位で、NBAR で認識された各アプリケーションが消費する帯域幅の統計情報を送信します。このレポートの情報が、「上位 N 個のアプリケーション」、「アプリケーション帯域幅レポート」、「上位 N 個のクライアント」などの形で Cisco Prime Infrastructure のさまざまなアプリケーション帯域幅ダッシュレットおよびレポートに表示されます。 |

||

|

HTTP URL 可視性(HTTP URL Visibility) |

HTTP ベースのトラフィックのパフォーマンスおよび帯域幅レポートを送信します。このレポートの情報は、「ヒット件数の上位 N 個の URL」および「応答時間の上位 N 個の URL」として Cisco Prime Infrastructure のさまざまな URL ダッシュレットおよびレポートに表示されます。

|

||

|

Application Response Time |

TCP トラフィックのパフォーマンス関連情報を送信します。このレポートの情報は、「アプリケーション ART 分析」、「トランザクション時間の下位 N 個のクライアント」などの形で Cisco Prime Infrastructure のさまざまな応答時間ダッシュレットおよびレポートに表示されます。 |

||

|

音声/ビデオ メトリック(Voice/Video Metrics) |

RTP ベースの音声/ビデオ トラフィックのさまざまな RTP 主要パフォーマンス評価指標を送信し、その情報が音声/ビデオ カテゴリの「パケット損失の下位 N 個の RTP ストリーム」として Cisco Prime Infrastructure のダッシュレットおよびレポートに表示されます。 |

AVC がサポートされるデバイス

アプリケーションの可視性機能は次のプラットフォームでサポートされています。

- Cisco IOS-XE Release 15.3(1)S1 以降の ASR 1000 シリーズ プラットフォーム

- 次に示す、Cisco IOS リリース 15.2(4)M2 以降の ISR G2 プラットフォーム

- Cisco 1900 シリーズ サービス統合型ルータ

- Cisco MWR 1900 モバイル ワイヤレス ルータ

- Cisco 2900 シリーズ サービス統合型ルータ

- Cisco 3900 シリーズ サービス統合型ルータ

- Cisco 812 CiFi サービス統合型ルータ

- Cisco 819 Non-Hardened サービス統合型ルータ

- Cisco 819 Hardened サービス統合型ルータ

- Cisco 819 Hardened 3G - Dual Radio 802.11n WiFi ISR

- Cisco 861、861W サービス統合型ルータ G2

- Cisco 867、867W サービス統合型ルータ G2

- Cisco 866VAE サービス統合型ルータ

- Cisco 880 3G サービス統合型ルータ G2

- Cisco 881、881W サービス統合型ルータ G2

- Cisco 881SRST、881SRSTW サービス統合型ルータ G2

- Cisco 881W、881WD サービス統合型ルータ

- Cisco 886、886W サービス統合型ルータ G2

- Cisco 886SRST、886SRSTW サービス統合型ルータ G2

- Cisco 886VA、886VAG サービス統合型ルータ G2

- Cisco 886VA-W サービス統合型ルータ G2

- Cisco 887、887W サービス統合型ルータ G2

- Cisco 887V サービス統合型ルータ G2

- Cisco 886VA サービス統合型ルータ G2

- Cisco 887VA M サービス統合型ルータ G2

- Cisco 887VA-W サービス統合型ルータ G2

- Cisco 888、888W、888GW サービス統合型ルータ G2

- Cisco 888ESRST、888ESRSTW サービス統合型ルータ G2

- Cisco 888E、888EW サービス統合型ルータ G2

- Cisco 888EA サービス統合型ルータ G2

- Cisco 888SRST、888SRSTW サービス統合型ルータ G2

- Cisco 891、891W サービス統合型ルータ G2

- Cisco 892、892W サービス統合型ルータ G2

- Cisco 892F、892FW サービス統合型ルータ

- Cisco C892FSP サービス統合型ルータ

- Cisco C897VA サービス統合型ルータ

- Cisco C897VAW サービス統合型ルータ

- Cisco C891F サービス統合型ルータ

- Cisco C881 サービス統合型ルータ

- マルチモード 4G LTE ルータ搭載 Cisco C899 セキュア ギガビット イーサネット

- 4 ポート LAN サービス統合型ルータ搭載 Cisco 800M

- 8 ポート LAN サービス統合型ルータ搭載 Cisco 800M

- Cisco C896VA サービス統合型ルータ

- Cisco IOS-XE リリース 16.3 以降のシスコ サービス統合型仮想ルータ(ISRv)プラットフォーム

-

Cisco IOS-XE リリース 16.6.1 以降の Cisco ISR 1000 プラットフォーム

- Cisco IOS-XE Release 15.3(2)S 以降の Cisco ISR 4200 および 4400 シリーズ プラットフォーム

- Cisco IOS-XE Release 15.3(2)S 以降の CSR プラットフォーム

Application Visibility and Control の使用時の前提条件

アプリケーションの可視性機能をアクティブ化すると、デバイスのパフォーマンスに影響を与える場合があります。潜在的影響を最小限に抑えるため、テンプレートではモニタするトラフィック インターフェイスと生成するレポートを選択できます。

アプリケーションの可視性を設定する方法は、プラットフォームおよび IOS リリースによって異なります。新しい IOS リリースでは、Application Visibility and Control(AVC)のセットアップ用に、よりパフォーマンスの高い新しいメカニズムを使用できます。したがって、15.4(1)S より前の IOS-XE リリースを実行する ASR 1000、CSR または ISR 4400 のプラットフォームを IOS-XE リリース 15.4(1)S 以降にアップグレードする場合、または 15.4(1)T より前の IOS リリースを実行する ISR-G2 プラットフォームを IOS リリース 15.4(1)T 以降にアップグレードする場合は、デバイスで AVC を再設定することを推奨します。

ネットワークでのアプリケーションの可視性を設定する方法は次のとおりです。

- (任意)CLI ではなく WSMA プロトコルを使用してデバイスが設定されるようにするには、デバイスで WSMA を設定します。WSMA には、より堅牢な設定メカニズムが備わっています。

- デバイスで最新の NBAR プロトコル パックが実行されていることを確認してください。

- デバイスでアプリケーション可視性をアクティブ化する前に、デバイスへのリソース(CPU とメモリ)の潜在的な影響を推測します。

テンプレートを作成してネットワーク全体にプッシュするか、デバイス ワーク センターからインターフェイスの AVC を有効化することによって、デバイスでアプリケーションの可視性をアクティブ化します。

(注) |

アプリケーション トラフィック フローの可視性を確認するには、次を参照してください。 https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/Aug2014/CVD-ApplicationMonitoringUsingNetFlowDesignGuide-AUG14.pdf |

ASR デバイス上の CPU、メモリ、およびネットワーク リソースの推測

ASR デバイスでアプリケーションの可視性機能を展開する場合は、レディネス アセスメント機能を使用すると、CPU 消費量、メモリ使用量、および NetFlow エクスポート トラフィックを推測することができます。ASR デバイスでのこれらのリソースの需要を、標準的な定義済みトラフィック プロファイルおよびデバイスのインターフェイス速度に基づいて分析するには、DRE が役立ちます。

DRE は、次のモジュールが 1 つ以上インストールされた、Cisco IOS-XE リリース 15.3(1)S1 以降を実行するすべての ASR でサポートされます。

- cevModuleASR1000ESP5

- cevModuleASR1000ESP10

- cevModuleASR1000ESP20

- cevModuleASR1001ESP

- cevModuleASR1002FESP

特定のデバイス上のリソース使用率を推測するには、次の手順を実行します。

手順

| ステップ 1 |

[サービス(Services)] > [アプリケーションの可視性と制御(Application Visibility and Control)] > [レディネス アセスメント(Readiness Assessment)] を選択します。 |

| ステップ 2 |

推測するデバイスの [Interface] 列で、下矢印アイコンをクリックします。 アプリケーションの可視性機能をサポートするインターフェイスのみがリストに表示されます。 |

| ステップ 3 |

[インターネット プロファイル(Internet Profile)] または [エンタープライズ プロファイル(Enterprise Profile)] を選択します。デバイス リソースの推測は、一般的なトラフィック プロファイルに基づきます。標準的なサービスプロバイダー トラフィックには [インターネット プロファイル(Internet Profile)]、標準的な企業トラフィックには [エンタープライズ プロファイル(Enterprise Profile)] を選択してください。 |

| ステップ 4 |

リソース使用率を推測するインターフェイスを選択します。 表示される速度は、各インターフェイスに関して現在設定されている速度です。別の速度を推測のベースにする場合は、[速度(Mbps)(Speed (Mbps))] をクリックして別の値を入力します。 |

| ステップ 5 |

[推測を取得(Get Estimates)] をクリックします。 [リソース使用率の推測(Estimated Resource Usage)] グラフに、CPU およびメモリの現在の使用率、追加使用率、および総使用率に加えて、これらのリソースのしきい値制限が表示されます。また、推測される最大 NetFlow エクスポート トラフィックも表示されます。AVC がすでに有効になっているデバイスについては、現在および追加の使用率のみが表示されます。 リソース使用率がしきい値制限を超えている場合は、問題のあるデバイスを次の方法で最適化してください。

|

ルータの DMVPN 詳細の表示

ルータの DMVPN 詳細を表示するには、次の手順を実行します。

手順

| ステップ 1 |

を選択し、DMVPN とアクティブなスポーク カウントをサポートするルータの詳細を表示します。 |

| ステップ 2 |

デバイス名をクリックし、VRF、ローカル トンネル IP、トンネル インターフェイス番号、およびスポーク カウントを含めたハブの詳細を表示します。 |

| ステップ 3 |

[スポークの詳細の表示(Show Spoke Details)] ボタンをクリックし、選択したハブのスポークの詳細を表示します。 |

NBAR プロトコル パックとは

アプリケーションの可視性レポートを作成するデバイスの機能は、NBAR テクノロジーに基づきます。Network-Based Application Recognition(NBAR)とは、多種多様なプロトコルおよびアプリケーション(動的な TCP/ユーザ データグラム プロトコル(UDP)ポート割り当てを使用する Web ベースなどの分類困難なアプリケーションおよびプロトコルを含む)を認識し、分類する分類エンジンです。

NBAR は新しいアプリケーションとプロトコルをサポートするように頻繁に更新され、NBAR のソフトウェア アップデートはプロトコル パックと呼ばれます。

NBAR プロトコル パックの詳細とそのアップグレード方法の詳細。

デバイスで NBAR プロトコル パックをアップグレードする際には、対応する Prime Infrastructure のアップデートを実行することで、デバイスでのサポート対象プロトコルおよびアプリケーションによって Prime Infrastructure を更新する必要があります。

これを行うために、新しいプロトコル パックがリリースされると、定期的な Prime Infrastructure のソフトウェア アップデート(UBF ファイル)が発行されます。デバイスで NBAR プロトコル パックをアップグレードした後、Prime Infrastructure もまた最新のプロトコルで更新されるように、Prime Infrastructure のソフトウェア アップグレードを使用する必要があります。

ネットワークには常に、さまざまな Cisco IOS ソフトウェア リリースおよびさまざまなプロトコル パック リリースを実行しているプラットフォーム(ISR-G2/ASR)が含まる可能性があります。アプリケーション可視性レポートを生成するさまざまなデバイスで、別々のプロトコル パック リリースを同時に使用することは推奨されません。ただし、異なるバージョンの NBAR プロトコル パックを実行する複数のデバイスにアプリケーション可視性テンプレートを展開する際に、各デバイスでテンプレートのフィルタリング条件として定義されたサポート対象プロトコル/アプリケーションのサブセットのみを設定することで、Prime Infrastructure はこれに対応できます。

詳細については、『NBAR Configuration Guide』を参照してください。

アプリケーションの可視性テンプレートの作成

アプリケーションの可視性モニタリング ポリシーは、選択したインターフェイス グループで定義されます。テンプレートを定義する際には、トラフィックをモニタして NetFlow レポートを生成する対象のインターフェイス グループに一致するインターフェイスロール オブジェクトを必ず定義してください。

アプリケーションの可視性テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [アプリケーションの可視性(Application Visibility)] > [AVC 設定(AVC Configuration)] を選択します。 |

| ステップ 2 |

[Template Basic] 領域で、適切なフィールドに一意の名前と説明を入力します。 |

| ステップ 3 |

[検証基準(Validation Criteria)] 領域で、リストからデバイス タイプを選択し、OS バージョンを入力します。 |

| ステップ 4 |

[テンプレートの詳細(Template Detail)] 領域で、ドロップダウン リストからインターフェイス ロールを選択します。インターフェイス ロールは、トラフィックをモニタしてアプリケーション可視性レポートを作成する対象のインターフェイス グループを示します。 |

| ステップ 5 |

[トラフィック統計情報(Traffic Statistics)] 領域では、トラフィック統計情報のレポートを作成するためにモニタする対象のトラフィックを決定できます。データ パケットの統計情報を収集しない場合は [オフ(Off)] オプション ボタンを選択します。

|

| ステップ 6 |

[HTTP URL Visibility] 領域で、レポートを作成するためにモニタするトラフィックを選択できます。URL の統計情報を収集しない場合は、[オフ(Off)] オプション ボタンをオンにします。

|

| ステップ 7 |

[アプリケーション応答時間(Application Response Time)] 領域では、アプリケーション応答時間レポートを作成するためにモニタするトラフィックを決定できます。また、レポートのサンプリング オプションを設定することもできます。ART メトリックを収集しない場合は、[オフ(Off)] オプション ボタンを選択します。 |

| ステップ 8 |

[音声/ビデオ メトリック(Voice/Video metrics)] 領域では、音声/ビデオ レポートを作成するためにモニタするトラフィックを決定できます。音声/ビデオ メトリックを収集しない場合は、[オフ(Off)] オプション ボタンを選択します。 |

| ステップ 9 |

[Save as New Template] をクリックします。 |

インターフェイスでデフォルトのアプリケーションの可視性を有効にする

デバイス ワーク センターから、各インターフェイスで生成されたレポートを表示し、選択したインターフェイスでアプリケーションの可視性のデフォルト設定を有効または無効にすることができます。

デバイスにアプリケーション可視性の設定が展開されていない場合や、アプリケーション可視性のデフォルト設定が展開されている場合(一連のデフォルト パラメータですべてのメトリックが収集される場合)は、デバイス ワーク センターを使用すると、デバイス上のインターフェイスを選択し、そのインターフェイスのデフォルト設定を有効/無効にすることで、デバイスのアプリケーション可視性のデフォルト設定を有効/無効にすることができます。

(注) |

デバイスにアプリケーション可視性テンプレートを導入すると、デバイス ワーク センターから有効化したアプリケーション可視性のデフォルト設定が、アプリケーション可視性テンプレートの設定によって上書きされます。 |

デフォルト設定では、該当するすべての IPv4 トラフィックで収集可能な可視性メトリックをすべて収集します。

アプリケーション可視性機能は次のプラットフォームでサポートされています。

- Cisco IOS-XE リリース 15.3(1)S1 以降の ASR プラットフォーム

- Cisco IOS リリース 15.2(4)M2 以降の ISR G2 プラットフォーム

- Cisco IOS-XE リリース 15.3(2)S 以降の ISR G3 プラットフォーム

- Cisco IOS-XE Release 15.3(2)S 以降の CSR プラットフォーム

- Cisco IOS-XE リリース 16.3 以降のシスコ サービス統合型仮想ルータ(ISRv)プラットフォーム

-

Cisco IOS-XE リリース 16.6.1 以降の Cisco ISR 1000 プラットフォーム

(注) |

Cisco IOS-XE15.3(1)S1 を実行する ASR プラットフォームでのアプリケーションの可視性の設定は、Cisco IOS-XE15.3(2)S 以降のリリースでの設定とは異なります。ASR プラットフォームの Cisco IOS リリースを、Cisco IOS-XE15.3(1)S1 から Cisco IOS-XE リリース 15.3(2)S 以降にアップグレードした後は、デバイスでアプリケーション可視性を再設定することを推奨します。 |

デバイスに設定されたアプリケーション可視性のデフォルト設定プロファイルを変更するには、最初にすべてのインターフェイスでアプリケーション可視性ポリシーを無効にしてから、選択したインターフェイスで新しいプロファイルを使って再び有効化します。

特定のインターフェイスでアプリケーションの可視性のデフォルト設定を有効または無効にするには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

||||||||

| ステップ 2 |

リストからデバイスを選択したら、[Configuration] をクリックします。[Feature Configuration] ペインが表示されます。 |

||||||||

| ステップ 3 |

[アプリの可視性と制御(App Visibility & control)] フォルダを展開して、[アプリの可視性(App Visibility)] を選択します。 |

||||||||

| ステップ 4 |

次のいずれかを実行します。

次のオプションが表示される可能性があります。

|

AVC を使用したトラフィック フローのトラブルシューティング

モニタ対象インターフェイスを通過するすべてのフローでアプリケーションの可視性データを収集できます。ただし、これはデバイスのパフォーマンスに大きな影響を与える可能性があるため、アプリケーション可視性データは集約されて収集されます。特定フローの詳細なトラブルシューティングを行う場合は、デバイスでのアプリケーション可視性のトラブルシューティング セッションをアクティブ化できます。セッションは、特定のインターフェイスと特定のトラフィックでアクティブ化されます。これによりフローに基づくレベルで非集約情報を収集でき、Prime Infrastructure に Raw NetFlow レポートが提供されます。この情報は、後で特定のフローを分析する際に使用できます。

アプリケーション可視性トラブルシューティング機能では、次の作業が可能です。

- 特定のインターフェイスに関するトラブルシューティング セッションの作成およびアクティブ化

- 特定のインターフェイスに関するトラブルシューティング セッションの非アクティブ化および削除

注意 |

サーバのオーバーロードを回避するために、設定するアクティブなトラブルシューティング セッションの数を 10 以下にすることを推奨します。ISR-G2 プラットフォームではアプリケーション トラブルシューティングはサポートされません。 |

(注) |

Cisco IOS-XE Release 15.3(1)S1 を実行する ASR プラットフォームでのトラブルシューティング セッションの設定は、Cisco IOS-XE Release15.3(2)S 以降のリリースでの設定とは異なります。ASR プラットフォームの Cisco IOS リリースを Cisco IOS-XE リリース 15.3(1)S1 から Cisco IOS-XE リリース 15.3(2)S 以降にアップグレードした後は、デバイスでアクティブなトラブルシューティング セッションを非アクティブ化してから再度アクティブ化することを推奨します。 |

アプリケーション可視性のトラブルシューティングを行うには、次の手順を実行します。

手順

| ステップ 1 |

[Services] > [Application Visibility & Control] > [Application Troubleshooting] の順に選択します。 |

||

| ステップ 2 |

[AVC トラブルシューティング セッション(AVC Troubleshooting Session)] ページで、[追加(Add)] をクリックしてセッション名を入力します。 |

||

| ステップ 3 |

[送信元/宛先 IP(Source/Destination IPs)] フィールドで [編集(Edit)] をクリックし、ドロップダウン リストから送信元および宛先の IP アドレスを選択します。IP トラフィックを選択して、その特定の IP トラフィックのアプリケーションの可視性のトラブルシューティング情報を収集できます。すべての IPv6 トラフィック、すべての IPv4 トラフィック、または特定の IPv4 アドレス/サブネットを選択できます。また、IP 制約ペアのリストを選択することもできます。この場合、各ペアはトラフィックの送信元と宛先 IP の双方向の対称条件を指定します。たとえば、Any IPv4 <=> IPv4 サブネット 192.168.0.0/16 ペアは、192.168.0.0/16 から他の IP へのフローおよびその逆のフロー(任意の IP アドレスから 192.168.0.0/16)のすべてに一致します。複数のペア条件を追加できます。 |

||

| ステップ 4 |

IP 制約を IP 送信元/宛先ペア形式でさらに追加するには、[送信元宛先の選択(Select Source Destination)] ダイアログボックスの [+] アイコンをクリックします。

|

||

| ステップ 5 |

[OK] をクリックします。 |

||

| ステップ 6 |

[デバイス テーブル(Device Table)] リストからデバイスを選択します。 |

||

| ステップ 7 |

[インターフェイス テーブル(Interface Table)] リストからインターフェイスを選択します。 |

||

| ステップ 8 |

オブジェクト セレクタ ダイアログボックスからアプリケーションを選択します。アプリケーションを選択する際に、使用可能なリストのカテゴリ、サブカテゴリ、暗号化アプリケーション、およびトンネル アプリケーションを組み合わせることができます。アプリケーション、カテゴリ、または属性を 32 個まで選択できます。 |

||

| ステップ 9 |

[Save] をクリックすると、セッションが自動的にアクティブ化されます。 |

||

| ステップ 10 |

トラブルシューティング セッションをアクティブ化したら、[Launch Report] をクリックして Raw NetFlow レポートを生成します。 |

AVC トラブルシューティング セッションのアクティブ化

非アクティブなトラブルシューティング セッションをアクティブ化したり、既存のトラブルシューティング セッションを非アクティブ化したりすることができます。

トラブルシューティング セッションをアクティブ化または非アクティブ化するには、次の手順を実行します。

手順

| ステップ 1 |

[Services] > [Application Visibility & Control] > [Application Troubleshooting] の順に選択します。 |

| ステップ 2 |

リストからトラブルシューティング セッションを選択し、[アクティブ化(Activate)] または [非アクティブ化(Deactivate)] をクリックします。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

AVC トラブルシューティング セッションの編集

非アクティブなトラブルシューティング セッションを編集または削除できます。(アクティブなセッションを編集または削除するには、その前に非アクティブ化する必要があります)。

トラブルシューティング セッションを編集または削除するには、次の手順を実行します。

手順

| ステップ 1 |

[サービス(Services)] > [アプリケーションの可視性と制御(Application Visibility & Control)] > [アプリケーションのトラブルシューティング(Application Troubleshooting)] の順に選択します。 |

| ステップ 2 |

次のいずれかを実行します。 |

AVC で使用するデータ ソースの設定

Prime Infrastructure は、デバイス、パフォーマンス、保証データを正確に収集およびレポート作成するうえで、さまざまなソースに依存しています。これらのソースとしては、NAM などの専門モニタリング デバイスのほか、Cisco Medianet、NetFlow、Network Based Application Recognition(NBAR)、Performance Monitoring(PerfMon)、Performance Agent などの通常デバイス上で実行されるプロトコルなどもあります。

アクティブなソースから正しいデータのみが収集されるようにするには、これらのソースの管理が必要となります。[Data Sources] ページを使用すれば、現在のデータ ソースを確認し、無効になったデータ ソースを削除することができます。

[データ ソース(Data Sources)] ページを使用することにより、Prime Infrastructure の現在のデータ ソースを表示できます。

手順

| ステップ 1 |

[サービス(Services)] > [アプリケーションの可視性と制御(Application Visibility & Control)] > [データ ソース(Data Sources)]の順に選択します。Prime Infrastructure は各データ ソースを一覧表示するサマリ ページを表示します。

|

| ステップ 2 |

データ ソースの設定テンプレート、またはエクスポート元デバイスのデバイス 360 度ビューの詳細を確認するには、リストのデータ ソースまたはエクスポート元デバイスの横に表示される [i] アイコンをクリックします。 |

| ステップ 3 |

非アクティブな Prime Infrastructure のデータ ソースを削除するには、削除する非アクティブ データ ソースの隣にあるチェックボックスをオンにします。 |

| ステップ 4 |

[Delete] をクリックします。 |

| ステップ 5 |

[OK] をクリックして、削除を実行します。 |

AVC データ重複除去の設定

データ重複除去を使用すると、対応するロケーション グループに対する信頼できるデータ ソースを識別できます。

Prime Infrastructure は、すべてのソースから受信したネットワーク使用率に関するすべてのデータを保存します。これには、複数のソースから受信した重複データも含まれます。正式なデータ ソースを指定した場合、特定のサイトを表示した際に、指定したソースからのデータだけが表示されます。

データ重複除去ページを使用すれば、特定のサイトのデータ ソースを指定することができます。たとえば、ブランチ(支社)オフィスのネットワーク解析モジュール(NAM)に加えて、同じブランチから送信される NetFlow データも存在する場合、信頼できるデータ ソースを使用した NAM または NetFlow データで報告されたときにサイト情報を表示することを選択できます。

2 つの信頼できるデータ ソースは、次のとおりです。

- システムで検出:管理対象デバイス製品ファミリに基づきます。デバイス ファミリの選択の優先順位を変更できます。優先順位を変更するには、設定アイコンをクリックして、デバイス ファミリをドラッグ アンド ドロップします。この手順に従って、信頼できるデータソースが選択されます。

- カスタマイズ:管理対象データ ソースから選択できます。

手順

| ステップ 1 |

[サービス(Services)] > [アプリケーションの可視性と制御(Application Visibility & Control)] > [データ重複除去(Data Deduplication)] の順に選択します。[データ重複除去(Data Deduplication)] ページが表示されます。 |

| ステップ 2 |

[システムで検出(System Detected)] をクリックしてロケーション グループ内のデータ ソースを特定するか、または [カスタマイズ(Customized)] を選択してデータ ソースを選択します。 |

| ステップ 3 |

[Save(保存)] をクリックします。 |

| ステップ 4 |

[適用(Apply)]をクリックします。 |

設定テンプレートを使用した VPN IKE ポリシーと設定の構成

IKE ポリシー テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [VPN コンポーネント(VPN Components)] > [IKE ポリシー(IKE Policies)] を選択します。 |

| ステップ 2 |

[Template Basic] 領域で、該当するテキスト ボックスにテンプレートの名前、説明、およびタグを入力します。 |

| ステップ 3 |

[Validation Criteria] 領域で、ドロップダウン リストからデバイス タイプを選択し、OS バージョンを入力します。必須フィールドの詳しい説明については、『Cisco Prime Infrastructure Reference Guide』を参照してください。 |

| ステップ 4 |

[新しいテンプレートとして保存(Save as New Template)] をクリックします。 |

設定テンプレートを使用した VPN IPSec プロファイルの設定

IPsec プロファイル テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [VPN コンポーネント(VPN Components)] > [IPSec プロファイル(IPSec Profile)] を選択します。 |

| ステップ 2 |

[Template Basic] 領域で、該当するテキスト ボックスにテンプレートの名前、説明、およびタグを入力します。 |

| ステップ 3 |

[検証基準(Validation Criteria)] 領域で、ドロップダウン リストからデバイス タイプを選択し、OS バージョンを入力します。 |

| ステップ 4 |

[テンプレートの詳細(Template Detail)] 領域で、[行を追加(Add Row)] をクリックして必要な情報を入力します。トランスフォーム セットは、特定のセキュリティ プロトコルとアルゴリズムの組み合わせを表します。IPsec ネゴシエーション中に、ピアは、特定のトランスフォーム セットを使用して特定のデータ フローを保護することに合意します。トランスフォーム セットには、特定のセキュリティ プロトコルとそれに対応するアルゴリズムが記述されます。必須フィールドの詳しい説明については、『Cisco Prime Infrastructure Reference Guide』を参照してください。 |

| ステップ 5 |

[新しいテンプレートとして保存(Save as New Template)] をクリックします。 |

設定テンプレートを使用した VPN 事前共有キーの設定

事前共有キー テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [VPN コンポーネント(VPN Components)] > [事前共有キー(Preshared Keys)] を選択します。 |

| ステップ 2 |

[Template Basic] 領域で、該当するテキスト ボックスにテンプレートの名前、説明、およびタグを入力します。 |

| ステップ 3 |

[検証基準(Validation Criteria)] 領域で、ドロップダウン リストからデバイス タイプを選択し、OS バージョンを入力します。 |

| ステップ 4 |

[テンプレートの詳細(Template Detail)] 領域で、[行を追加(Add Row)] をクリックして必要な情報を入力します。 |

| ステップ 5 |

[Save as New Template] をクリックします。 |

設定テンプレートを使用した VPN RSA キーの設定

RSA キー テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [VPN コンポーネント(VPN Components)] > [RSA キー(RSA Keys)] を選択します。 |

| ステップ 2 |

[Template Basic] 領域で、該当するテキスト ボックスにテンプレートの名前、説明、およびタグを入力します。 |

| ステップ 3 |

[検証基準(Validation Criteria)] 領域で、ドロップダウン リストからデバイス タイプを選択し、OS バージョンを入力します。 |

| ステップ 4 |

[Template Detail] 領域で、[Add] をクリックして必要な情報を入力します。 |

| ステップ 5 |

エクスポート可能キーとして RSA を生成するには、[エクスポート可能(Exportable)] ボックスをオンにして [OK] をクリックします。 |

| ステップ 6 |

[新しいテンプレートとして保存(Save as New Template)] をクリックします。 |

設定テンプレートを使用した VPN トランスフォーム セットの設定

トランスフォーム セット テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [VPN コンポーネント(VPN Components)] > [トランスフォーム セット(Transform Sets)] を選択します。 |

||

| ステップ 2 |

[Template Basic] 領域で、該当するテキスト ボックスにテンプレートの名前、説明、およびタグを入力します。 |

||

| ステップ 3 |

[検証基準(Validation Criteria)] 領域で、ドロップダウン リストからデバイス タイプを選択し、OS バージョンを入力します。 |

||

| ステップ 4 |

[テンプレートの詳細(Template Detail)] 領域で、[行を追加(Add Row)] をクリックして必要な情報を入力します。

|

||

| ステップ 5 |

[Save as New Template] をクリックします。 |

エンドポイント アソシエーションを使用した NetFlow データの分類

Prime Infrastructure は、NetFlow データをサイトごとに分類し、[ネットワークヘルスとサービスヘルス(Network Health and Service Health)] ページに表示します。エンドポイント アソシエーションを使用すると、着信クライアント/サーバ IP をそれらのサブネットやデータ ソースに応じて分類するルールを作成するのに役立ちます。

(注) |

デバイスまたはクライアント/サーバ IP を特定のロケーション グループに割り当てるには、 で、ロケーション グループを定義する必要があります。 |

ルールを作成するには、次の手順を実行します。

手順

| ステップ 1 |

に移動します。 |

||

| ステップ 2 |

[+](行の追加)アイコンをクリックし、新しいルールを作成します。 |

||

| ステップ 3 |

[ロケーショングループ(Location Group)] ドロップダウン リストから必要なロケーション グループを選択します。 |

||

| ステップ 4 |

[サブネット(Subnet)] フィールドで有効なサブネットを指定します。 |

||

| ステップ 5 |

(任意)[データソース(Data Source)] ドロップダウン リストで、必要なデータ ソースを選択します。 |

||

| ステップ 6 |

[保存(Save)] をクリックします。ルールが作成されます。Netflow があるときは常に、UDP ペイロードのクライアント/サーバ IP は、作成されたルールに従って分類されます。

|

NetFlow テンプレートの表示

Netflow テンプレートでは、受信 UDP パケットの処理に使用されるメタデータ/構造を定義します。このテンプレートでは、デバイスから収集するメトリックを指定します。Prime Infrastructure では、 から定義したテンプレートを表示できます。[アプリケーション制御(Application Control)] ページの AVC プロファイルまたは CLI のいずれかを介してテンプレートを手動で設定することができます。

[NetFlow テンプレート] ページの [カスタム レポート] オプションは、ディスク領域の使用率が高いため、Cisco Prime インフラストラクチャ リリース 3.2 から非推奨になりました。レポート> レポートランチパッド > Raw NetFlowページからレポートを生成できます。

Easy VPN サーバとは

ケーブル モデムや xDSL ルータなど、インターネットへの接続性能が高いブロードバンド アクセスにはさまざまな形式がありますが、多くのアプリケーションでは、高度な認証を実行したり、2 つのエンドポイント間のデータを暗号化したりするなど、VPN 接続に対するセキュリティが必要です。しかし 2 つのルータ間に VPN 接続を確立するには複雑な作業が伴う場合があり、2 つのルータの VPN パラメータを設定するには通常、ネットワーク管理者間で面倒な調整が必要です。

Cisco Easy VPN Remote 機能を使用し、Cisco Unity Client プロトコルを実装することで、ほとんどの VPN パラメータが Cisco IOS Easy VPN サーバで定義可能になるため、こうした面倒な作業が大幅に軽減されます。このサーバとして、たとえば次のいずれかの専用 VPN デバイスを使用できます。

- Cisco VPN 3000 コンセントレータ

- Cisco PIX Firewall

- Cisco Unity Client プロトコルをサポートする Cisco IOS ルータ

Cisco Easy VPN サーバを設定すると、Cisco 800 シリーズ ルータや Cisco 2800 シリーズ ルータなどの Easy VPN Remote 上で最小限の設定を行うだけで VPN 接続を作成できます。Easy VPN Remote による VPN トンネル接続が開始すると、Cisco Easy VPN サーバでは、IPsec ポリシーが Easy VPN Remote にプッシュされ、それに対応する VPN トンネル接続が構成されます。

設定テンプレートを使用した Easy VPN サーバの Web ブラウザ プロキシ設定

Easy VPN サーバ プロキシ機能を使用して、Easy VPN クライアントの設定を指定できます。この機能を使用すると、Cisco IOS VPN クライアントを使用して社内ネットワークに接続する際に Web ブラウザのプロキシ設定を手動で変更する必要はありません。また、ネットワークから切断する際にプロキシ設定を手動で元に戻す必要もありません。

Easy VPN サーバ プロキシ テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [Easy VPN サーバ プロキシ設定(Easy VPN Server Proxy Setting)] を選択します。 |

| ステップ 2 |

基本的なテンプレート情報を入力します。 |

| ステップ 3 |

[デバイス タイプ(Device Type)] ドロップダウン リストから、[ルータ(Routers)] を選択します。 |

| ステップ 4 |

[テンプレートの詳細(Template Detail)] 領域に名前を入力して、グループに関連付ける設定を選択します。 |

| ステップ 5 |

[プロキシ サーバなし(No Proxy Server)] オプションを選択します。あるいは、このグループのクライアントが VPN トンネルを使用する際にプロキシ サーバを自動的に検出させるには [プロキシ設定を自動検出(Automatically Detect Proxy Settings)] オプションを選択します。 |

| ステップ 6 |

このグループのクライアントにプロキシ サーバを手動で設定するには、[手動設定(Manual Configuration)] オプションを選択します。このオプションを選択した場合は、手動でプロキシ サーバを設定する必要があります。 |

| ステップ 7 |

クライアントがローカル(LAN)アドレスにプロキシ サーバを使用しないように設定するには、[ローカル アドレスのプロキシ サーバをバイパス(Bypass proxy server for local addresses)] チェックボックスをオンにします。 |

| ステップ 8 |

[新しいテンプレートとして保存(Save as New Template)] をクリックします。 |

設定テンプレートを使用した Easy VPN Remote の設定

Cisco Easy VPN Remote 機能を使い、Cisco Unity Client プロトコルを実装することで、ほとんどの VPN パラメータが Cisco IOS Easy VPN サーバで定義できるようになるため、こうした面倒な作業が大幅に軽減されます。

はじめる前に

ACL テンプレートを作成および公開します。

Easy VPN Remote テンプレートを作成するには、次の手順を実行します。

手順の概要

- [設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [Easy VPN Remote] を選択します。

- 基本的なテンプレート情報を入力します。

- [Device Type] ドロップダウン リストから、[Routers] を選択します。

- [Easy VPN Remote インターフェイスの設定(Easy VPN Remote Interface Configuration)] 領域に必要な情報を入力します。必須フィールドの詳しい説明については、『Cisco Prime Infrastructure Reference Guide』を参照してください。

- [Remote Authentication Mechanisms] 領域で、認証方式を選択します。

- [Remote Firewall Settings] 領域で、Easy VPN Remote 接続のファイアウォール設定を行います。

- [新規テンプレートとして保存(Save as New Template)] をクリックします。

- My Templates フォルダに移動し、保存したテンプレートを選択します。

- 右上隅の [発行(Publish)] アイコンをクリックして、OK をクリックします。

- 複合テンプレートを作成して ACL テンプレートと Easy VPN Remote テンプレートを複合テンプレートに追加します。

- 矢印ボタンを使用し、テンプレートをデバイスに展開する順序に並べ替えます。たとえば、ACL を作成してそれをインターフェイスに関連付けるには、Easy VPN Remote テンプレートの前に ACL テンプレートを配置します。

- [Save as New Template] をクリックします。

手順の詳細

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [Easy VPN Remote] を選択します。 |

| ステップ 2 |

基本的なテンプレート情報を入力します。 |

| ステップ 3 |

[Device Type] ドロップダウン リストから、[Routers] を選択します。 |

| ステップ 4 |

[Easy VPN Remote インターフェイスの設定(Easy VPN Remote Interface Configuration)] 領域に必要な情報を入力します。必須フィールドの詳しい説明については、『Cisco Prime Infrastructure Reference Guide』を参照してください。 |

| ステップ 5 |

[Remote Authentication Mechanisms] 領域で、認証方式を選択します。 |

| ステップ 6 |

[Remote Firewall Settings] 領域で、Easy VPN Remote 接続のファイアウォール設定を行います。 |

| ステップ 7 |

[新規テンプレートとして保存(Save as New Template)] をクリックします。 |

| ステップ 8 |

My Templates フォルダに移動し、保存したテンプレートを選択します。 |

| ステップ 9 |

右上隅の [発行(Publish)] アイコンをクリックして、OK をクリックします。 |

| ステップ 10 |

複合テンプレートを作成して ACL テンプレートと Easy VPN Remote テンプレートを複合テンプレートに追加します。 |

| ステップ 11 |

矢印ボタンを使用し、テンプレートをデバイスに展開する順序に並べ替えます。たとえば、ACL を作成してそれをインターフェイスに関連付けるには、Easy VPN Remote テンプレートの前に ACL テンプレートを配置します。 |

| ステップ 12 |

[Save as New Template] をクリックします。 |

設定テンプレートを使用した Easy VPN サーバの設定

Easy VPN サーバ機能により、新たに Cisco VPN ソフトウェア クライアントのリリース 3.x 以降および Cisco VPN ハードウェア クライアント(Cisco 800、Cisco 900、Cisco 1700、VPN 3002、および PIX 501 の各デバイス)がサーバのサポート対象となりました。IP セキュリティ(IPsec)を使用すると、リモート エンド ユーザは Easy VPN サーバによって任意の Cisco IOS バーチャル プライベート ネットワーク(VPN)ゲートウェイと通信できます。また、集中管理された IPsec ポリシーがサーバによってクライアント デバイスにプッシュされることで、エンド ユーザによる設定を最小限に抑えることができます。

はじめる前に

次の手順を実行します。

- CLI テンプレートを使用して、グループおよびユーザの AAA メソッド リストを作成します。

- IPsec プロファイル テンプレートを作成します。

- 暗号マップを使用する場合は、トランスフォーム セット テンプレートを作成します。

- (任意)RADIUS サーバ グループ作成用の CLI テンプレートを作成するか、AAA メソッド リストの作成時に RADIUS サーバを設定します。

- (任意)ISAKMP グループ設定でスプリット トンネル ACL 用の ACL テンプレートを作成します。

- ISAKMP グループ設定用のブラウザ プロキシ テンプレートを作成します。

Easy VPN Remote テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [Easy VPN サーバ(Easy VPN Server)] を選択します。 |

| ステップ 2 |

基本的なテンプレート情報を入力します。 |

| ステップ 3 |

[デバイス タイプ(Device Type)] ドロップダウン リストから、[ルータ(Routers)] を選択します。 |

| ステップ 4 |

[Interface Configuration] 領域で、設定方法を選択し、デバイスに設定されたインターフェイスのフィールドに入力します。 |

| ステップ 5 |

[VPN コンポーネント アセンブリ(VPN Components Assembly)] 領域で、トランスフォーム セット テンプレートで作成したトランスフォーム セット プロファイル名を入力し(「VPN トランスフォーム セットの設定」)、この領域内のフィールドに入力します。 |

| ステップ 6 |

[Group Authorization] 領域で、CLI テンプレートで作成した メソッド リスト プロファイル名を入力し、領域内のフィールドに入力します。 |

| ステップ 7 |

[User Authorization] 領域で、CLI テンプレートで作成した同じメソッド リスト プロファイル名を入力し、領域内のフィールドに入力します。 |

| ステップ 8 |

[ISAKMP グループ設定(ISAKMP Group configuration)] 領域で、[行を追加(Add Row)] をクリックして ISAKMP グループ設定を追加します。 |

| ステップ 9 |

[ISAKMP Group configuration] ダイアログボックスで、ACL テンプレートで作成した ACL プロファイル名、およびブラウザ プロキシ テンプレートで作成したブラウザ プロキシ プロファイル名を入力し、この領域内のフィールドに入力します。 |

| ステップ 10 |

[Save as New Template] をクリックします。 |

| ステップ 11 |

複合テンプレートを作成し(「VPN トランスフォーム セットの設定」)、AAA メソッド リストと RADIUS サーバ、IPsec プロファイル(「設定テンプレートを使用した VPN IPSec プロファイルの設定」)、ACL ブラウザ プロキシ(「Easy VPN サーバとは」)、および Easy VPN_ Remote テンプレートを複合テンプレートに追加します。 |

| ステップ 12 |

矢印アイコンを使用して、テンプレートをデバイスに展開する順序に並べ替えます。たとえば ACL を作成してそれをインターフェイスに関連付けるには、Easy VPN Remote テンプレートの前に ACL テンプレートを配置します。 |

| ステップ 13 |

[Save as New Template] をクリックします。 |

設定テンプレートを使用した GSM プロファイルの設定

GSM プロファイル テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [インターフェイス(Interfaces)] > [セルラー(Cellular)] > [GSM プロファイル(GSM Profile)] をクリックします。 |

| ステップ 2 |

基本的なテンプレート情報を入力します。 |

| ステップ 3 |

[デバイス タイプ(Device Type)] ドロップダウン リストから、[ルータ(Routers)] を選択します。 |

| ステップ 4 |

[テンプレートの詳細(Template Detail)] 領域で、アクセス ポイント名を入力し、ドロップダウン リストからプロファイル番号を選択します。 |

| ステップ 5 |

サービス プロバイダーが使用する認証のタイプを選択します。(CHAP 認証は PAP 認証よりもセキュアです)。 |

| ステップ 6 |

ISP またはネットワーク管理者から付与されたユーザ名を入力し、パスワードを入力します。 |

| ステップ 7 |

[Save as New Template] をクリックします。 |

| ステップ 8 |

[OK] をクリックします。 |

設定テンプレートを使用した セルラー プロファイルの設定

セルラー プロファイル テンプレートを作成するには、次の手順を実行します。

(注) |

セルラー プロファイル テンプレートを GSM HSPA、HSPA+R7、および LTE-Verizon モデムに展開するには、ルータ上に GSM プロファイルを作成しておく必要があります(「設定プロファイルを使用した GSM プロファイルの設定」)。 |

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [インターフェイス(Interfaces)] > [セルラー(Cellular)] > [セルラー プロファイル(Cellular Profile)] を選択します。 |

| ステップ 2 |

基本的なテンプレート情報を入力します。 |

| ステップ 3 |

[デバイス タイプ(Device Type)] ドロップダウン リストから、[ルータ(Routers)] を選択します。 |

| ステップ 4 |

[テンプレートの詳細(Template Detail)] 領域で、インターフェイスをプライマリ WAN インターフェイスまたはバックアップ WAN インターフェイスとして定義し、フィールドに入力します。 |

| ステップ 5 |

[ダイヤラの設定(Dialer Configuration)] 領域で、[はい(Yes)] を選択して永続的データ接続を有効化し、フィールドに入力します。 |

| ステップ 6 |

[Save as New Template] をクリックします。 |

| ステップ 7 |

[OK] をクリックします。 |

ScanSafe を使用した HTTP および HTTPS トラフィックのスキャンの有効化

ScanSafe の Software as a Service(SaaS)Web セキュリティを使用すると、HTTP および HTTPS トラフィックのコンテンツをスキャンできます。ScanSafe Web セキュリティとルータを統合すると、選択した HTTP トラフィックと HTTPS トラフィックが ScanSafe クラウドにリダイレクトされ、そこでコンテンツ スキャンおよびマルウェア検出が行われます。

Cisco サービス統合型ルータ(ISR)Web セキュリティでの Cisco ScanSafe の使用を有効にして、Web トラフィックを ScanSafe にリダイレクトするように ISR を設定すると、サービス統合型ルータ(ISR)は IP アドレスとポートに基づいて HTTP および HTTPS トラフィックを ScanSafe プロキシ サーバに透過的にリダイレクトします。ScanSafe でスキャンせずに、最初に要求された Web サーバに Web トラフィックを直接リレーするように ISR を設定できます。

承認された Web トラフィックがスキャン用に ScanSafe にリダイレクトされないように ISR を設定できます。ScanSafe スキャンをバイパスすると、ISR は ScanSafe に接続せず、最初に要求された Web サーバからコンテンツを直接取得します。ISR は Web サーバから応答を受け取ると、データをクライアントに送信します。これをトラフィックのホワイトリストといいます。

ScanSafe の詳細については、『Cisco ISR Web Security with Cisco ScanSafe Solution Guide』を参照してください。

ScanSafe テンプレートを作成するには、次の内容を指定する必要があります。

- ScanSafe サーバおよびインターフェイス情報

- ホワイトリスト情報

ScanSafe テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [ScanSafe] を選択します。 |

| ステップ 2 |

[Template Basic] 領域で、適切なフィールドに名前と説明を入力します。 |

| ステップ 3 |

[検証基準(Validation Criteria)] 領域で、リストからデバイス タイプを選択し、OS バージョンを入力します。 |

| ステップ 4 |

[Template Detail] 領域で、必要な情報を入力します。必須フィールドの詳しい説明については、『Cisco Prime Infrastructure Reference Guide』を参照してください。 |

| ステップ 5 |

[新しいテンプレートとして保存(Save as New Template)] をクリックします。 |

CDMA セルラー WAN インターフェイスの設定

CDMA インターフェイスを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[Inventory] > [Device Management] > [Network Devices] を選択します。 |

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[機能設定(Feature Configuration)] ペインが表示されます。 |

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[インターフェイス(Interface)] フォルダを展開して [セルラー WAN インターフェイス(Cellular WAN Interfaces)] をクリックします。 |

| ステップ 4 |

CDMA Sprint モデムの場合は次の手順を実行します。

|

| ステップ 5 |

CDMA Verizon モデムの場合は次の手順を実行します。

|

| ステップ 6 |

CDMA Generic モデムの場合は次の手順を実行します。

|

GSM セルラー WAN インターフェイスの設定

GSM インターフェイスを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[Inventory] > [Device Management] > [Network Devices] を選択します。 |

| ステップ 2 |

リストからデバイスを選択するか、[Add] をクリックして新しいデバイスを追加してから、デバイスを設定します。 |

| ステップ 3 |

デバイスを選択した後、[設定(Configuration)] をクリックします。[機能設定(Feature Configuration)] ペインが表示されます。 |

| ステップ 4 |

[インターフェイス(Interface)] フォルダを展開して、[セルラー WAN インターフェイス(Cellular WAN Interfaces)] を選択します。 |

| ステップ 5 |

GSM インターフェイスを選択し、[Manage Modem] をクリックします。 |

| ステップ 6 |

[モデムの管理(Manage Modem)] ダイアログボックスで、[行を追加(Add Row)] をクリックします。 |

| ステップ 7 |

ドロップダウン リストからプロファイル番号を選択し、アクセス ポイント名を入力して [OK] をクリックします。 |

ネットワーク アドレス変換(NAT)の設定

ネットワーク アドレス変換(NAT)とは、ネットワーク デバイス(通常はファイアウォール)がプライベート ネットワーク内のコンピュータ(またはコンピュータのグループ)にパブリック アドレスを割り当てるプロセスのことです。NAT は、経済性とセキュリティの両方の目的で、組織または会社で使用されるパブリック IP アドレスの数を制限するために役立ちます。

組織が NAT 機能を使用すると、既存のネットワークを持っていてインターネットにアクセスする必要がある場合に、IP アドレスが枯渇する問題を解決できます。組織の IP ネットワークで NAT を使用することにより、外部のネットワークに異なる IP アドレス空間を使用できます。したがって NAT を使用すると、グローバル ルーティング可能なアドレスを持たない組織でも、アドレスをグローバル ルーティング可能アドレス空間に変換して、インターネットに接続できるようになります。また、サービス プロバイダーの変更や、Classless Inter Domain Routing(CIDR)ブロックへの自発的な番号再割り当てを行う組織は、NAT によって、よりグレースフルな方法で番号を再割り当てできます。NAT は RFC 1631 に記述されています。

NAT が設定されたルータには、少なくとも内部ネットワークに対して 1 つ、外部ネットワークに対して 1 つのインターフェイスがあります。標準的な環境では、NAT はサブドメインとバックボーンの間の出口ルータで設定されます。パケットがドメインから出て行く際、NAT はローカルに意味のある送信元アドレスをグローバルで一意なアドレスに変換します。パケットがドメインに入ってくる際は、NAT はグローバルに一意な宛先アドレスをローカル アドレスに変換します。出口点が複数存在する場合、個々の NAT は同じ変換テーブルを持っている必要があります。アドレスが足りなくなって、パケットにアドレスを割り当てられなくなった場合、NAT はそのパケットをドロップし、Internet Control Message Protocol(ICMP)ホスト到達不能パケットを送信します。

NAT の詳細については、『IP Addressing: NAT Configuration Guide, Cisco IOS XE Release 3S』を参照してください。

NAT タイプ

NAT は(通常、2 つのネットワーク間のみを接続する)ルータで動作し、パケットが別のネットワークに転送される前に、内部ネットワークのプライベート(内部ローカル)アドレスをパブリック(内部グローバル)アドレスに変換します。この機能により、ネットワーク全体を表す 1 つのアドレスのみを外部にアドバタイズするように NAT を設定できます。これにより、内部ネットワークを外部から実質的に隠すことができるため、追加のセキュリティが提供されます。

NAT には次のタイプがあります。

- スタティック アドレス変換(SAT):ローカル アドレスとグローバル アドレスを 1 対 1 でマッピングできます。

- ダイナミック アドレス変換(DAT):未登録の IP アドレスを、登録済み IP アドレスのプールから取得される登録済み IP アドレスにマップします。

- オーバーロード:複数の未登録 IP アドレスを、複数の異なるポートを使用して、1 つの登録済み IP アドレスにマップする(多対 1)ダイナミック NAT の一形式。この方法は、ポート アドレス変換(PAT)とも呼ばれます。PAT を使用することにより、使用できる正規のグローバル IP アドレスが 1 つのみでも、数千のユーザをインターネットに接続することができます。

IP アドレス節約のための NAT 設定

NAT を設定する手順は、次のとおりです。

- NAT IP プールの作成(ダイナミック NAT に必要)

- ACL テンプレートの作成と ACL の設定

- NAT44 ルールの作成

- インターフェイスの設定およびルールの割り当て

- NAT MAX 変換を使用したルータでの同時 NAT 操作数の制限(任意)

(注) |

NAT 機能は Cisco IOS Release 3.5 以降の ASR プラットフォーム、および Cisco IOS Release 12.4(24)T 以降の ISR プラットフォームでサポートされます。 |

注意 |

「EMS_」で始まる CLI 変更はサポートされないため、予期しない動作を引き起こす可能性があります。 |

NAT IP プールの作成

IP プールは、ダイナミック NAT で使われる IP の範囲を表すデバイス オブジェクトです。NAT の IP プール機能を使用すると、ダイナミック NAT で使用できる新しいプールの作成、既存のプールの変更、デバイスからのプールの削除が可能です。

IP プールを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択します。 |

||

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

||

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] を展開し、[NAT] サブフォルダを展開して [IP プール(IP Pools)] をクリックします。[NAT プール(NAT Pools)] ページが表示されます。 |

||

| ステップ 4 |

[IP プールの追加(Add IP Pool)] > [IP + プレフィックス(IP+Prefix)] または [IP 範囲 + プレフィックス(IP Range + Prefix)] をクリックし、[名前(Name)]、[IP アドレス/範囲(IP Address/Range)]、[プレフィックス長(Prefix Length)]、および [説明(Description)] に入力します。プールの作成後に、プール名を変更することはできません。

|

||

| ステップ 5 |

デバイスに IP プールを展開するには [保存(Save)]、編集をキャンセルする場合は [キャンセル(Cancel)] をクリックします。 |

||

| ステップ 6 |

既存の IP プールを編集するには、[NAT IP Pools] ページで次のようにします。

|

||

| ステップ 7 |

[保存(Save)] をクリックして、デバイスに変更を展開します。 |

NAT44 ルールの作成

NAT44 機能を使用すると、NAT44 ルールを作成、削除、および変更できます。

NAT ルールには、次の 3 つのタイプがあります。

- 静的

- ダイナミック

- ダイナミック PAT

NAT44 ルールを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択します。 |

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] を展開し、[NAT] サブフォルダを展開して [NAT44 ルール(NAT44 Rules)] をクリックします。 |

| ステップ 4 |

[NAT 44] ページで、[NAT ルールを追加(Add NAT Rule)] ボタンの横の下矢印アイコンをクリックします。

|

| ステップ 5 |

[保存(Save)] をクリックして変更を保存し、デバイスに展開します。 |

| ステップ 6 |

既存の NAT44 ルールを編集するには、[NAT44] ページで次のいずれかを実行します。

|

| ステップ 7 |

作成ルールに従って、発信元と送信先を変更できます。また、[Options] の選択も作成ルールに従って変更できます。 |

| ステップ 8 |

[保存(Save)] をクリックして、変更をサーバに保存します。 |

インターフェイスの設定

仮想インターフェイスは、特定の目的または特定のユーザ向けの汎用情報とルータ依存情報を使用して設定された論理インターフェイスです。

仮想インターフェイスを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

| ステップ 2 |

リストからデバイスを選択したら、[Configuration] をクリックします。[Feature Configuration] ペインが表示されます。 |

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] を展開し、[NAT] サブフォルダを展開して [インターフェイス(Interfaces)] をクリックします。 [Interface] ページで、変更するインターフェイスを選択し、ドロップダウン リストからアソシエーションを選択します。選択できる項目は、[内部(Inside)]、[外部(Outside)]、および [なし(None)] です。 |

| ステップ 4 |

[保存(Save)] をクリックして、変更をサーバに保存します。 |

NAT MAX 変換を使用したルータでの同時 NAT 操作数の制限

NAT MAX 変換機能によって、ルータ上で同時に処理される NAT の数を制限できます。さらに、NAT MAX 機能を使用して、ユーザは NAT アドレスの使用を詳細に制御できます。NAT 変換のレート制限機能を使用して、ウイルスやワーム、サービス拒絶攻撃の影響を制限することができます。NAT 変換のレート制限機能の設定の詳細については、『IP Addressing: NAT Configuration Guide, Cisco IOS XE Release 3S』の「Configuring NAT for IP Address Conservation」を参照してください。

NAT MAX 変換機能を使用すると、グローバル変換の属性値をリセットできます。

MAX 変換を設定するには、次の手順を実行します。

手順

| ステップ 1 |

[Inventory] > [Device Management] > [Network Devices] を選択します。 |

| ステップ 2 |

リストからデバイスを選択するか、[Add] をクリックして新しいデバイスを作成してから、デバイスを設定します。 |

| ステップ 3 |

デバイスを選択した後、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

| ステップ 4 |

[セキュリティ(Security)] を展開し、[NAT] サブフォルダを展開して [詳細設定(Advanced Settings)] > [変換の最大数(Max Translation)] をクリックします。 |

| ステップ 5 |

パラメータ値をリセットします。すべてのパラメータで許可される NAT エントリの最大数を設定します。一般的な NAT レート制限の範囲は、100 ~ 300 エントリです。 |

| ステップ 6 |

[保存(Save)] をクリックして、変更をサーバに保存します。 |

DMVPN を使用した IPSec トポロジの設定

DMVPN 機能により、総称ルーティング カプセル化(GRE)トンネル、IP Security(IPSec)暗号化、および Next Hop Resolution Protocol(NHRP)を組み合わせて、大小さまざまな規模の IPSec VPN を構築できます。

一般的な VPN 接続は、2 台のルータを接続するポイントツーポイント IPsec トンネルです。DMVPN を使用すると、中央ハブから IPsec トンネル経由で GRE を使用して他のリモート ルータ(スポークと呼ばれる)を接続するネットワークを作成できます。IPsec トラフィックは、ハブを通じてネットワーク内のスポークにルーティングされます。

DMVPN の詳細については、『Dynamic Multipoint IPsec VPNs (Using Multipoint GRE/NHRP to Scale IPsec VPNs)』を参照してください(Cisco.com ログイン ID が必要です)。

Cisco Network Control System では、ルータを DMVPN ハブ、DMVPN スポークまたはクラスタとして設定できます。ルータは次のように設定できます。

DMVPN トンネルの作成

DMVPN トンネルを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

||||

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

||||

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [DMVPN] をクリックします。[Add] をクリックして DMVPN を作成します。 |

||||

| ステップ 4 |

[デバイス ロールとトポロジ タイプ(Device Role and Topology Type)] 領域で、トポロジとデバイス ロールを選択します。オプションは [Spoke]、[Hub]、および [Dynamic Connection between Spokes] です。 |

||||

| ステップ 5 |

[マルチポイント GRE インターフェイス情報(Multipoint GRE Interface Information)] 領域で、インターネットに接続する WAN インターフェイスをドロップダウン リストから選択します。 |

||||

| ステップ 6 |

トンネル インターフェイスの IP アドレスとサブネット マスクを入力します。 |

||||

| ステップ 7 |

[NHRP およびトンネル パラメータ(NHRP and Tunnel Parameters)] 領域のフィールドに入力します。

|

||||

| ステップ 8 |

[暗号化ポリシー(Encryption policy)] フィールドで、プラス(+)のアンカー ボタンをクリックし、トランスフォーム セット プロファイルを追加します(『Cisco Prime Infrastructure Reference Guide』の「Security > VPN Components > Transform Sets」を参照)。 |

||||

| ステップ 9 |

[Transform Set Profile] ダイアログボックスで [Name] に入力し、ドロップダウン リストからセキュリティ プロトコルとアルゴリズムの許容される組み合わせを選択して、トランスフォーム セットを設定します。 |

||||

| ステップ 10 |

[IP 圧縮(IP Compression)] チェックボックスをオンにして、トランスフォーム セットの IP 圧縮を有効にします。 |

||||

| ステップ 11 |

トランスフォーム セットのモードを選択します。選択できる項目は [トンネル(Tunnel)] モードまたは [トランスポート(Transport)] モードです。 |

||||

| ステップ 12 |

[NHS サーバ情報(NHS Server Information)] 領域で、ハブとトンネルの物理インターフェイスの IP アドレス、および [フォールバック時間(Fallback Time)] を入力します。デバイスがクラスタをサポートしている場合は、[クラスタ ID(Cluster ID)]、[最大接続(Max Connection)]、[ハブ IP アドレス(Hub IP address)]、[優先度(Priority)] などのネクスト ホップ サーバ情報を追加します。

|

||||

| ステップ 13 |

[ルーティング情報(Routing Information)] 領域では、ルーティング情報を選択します。選択できる項目は [EIGR]、[RIPV2]、および [その他(Other)] です。

|

||||

| ステップ 14 |

ドロップダウン リストから既存の EIGRP 番号を選択するか、EIGRP 番号を入力します。その他のプロトコルを設定するには、[Other] オプションを使用します。 |

||||

| ステップ 15 |

[保存(Save)] をクリックすると、単一の NHS サーバ エントリの詳細とそのサーバのプライオリティ、サーバ グループ全体、および NHS クラスタ情報が保存されます。NHS クラスタ情報を保存すると、NHS サーバが編集不可フィールドに入力されます。 |

||||

| ステップ 16 |

[OK] をクリックして、設定をデバイスに保存します。 |

DMVPN ハブ アンド スポーク トポロジの設定

ハブ アンド スポーク トポロジを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [DMVPN] をクリックします。[追加(Add)] ボタンをクリックして DMVPN トンネルを作成します。 |

| ステップ 4 |

[Device Type and Topology] 領域で、トポロジとして [Hub and Spoke] を選択し、デバイス ロールとして [Hub] または [Spoke] のいずれかを選択します。 |

| ステップ 5 |

ドロップダウン リストから WAN インターフェイスを選択した後、トンネル インターフェイスのマルチポイント GRE IP アドレスとサブネット マスクを設定します。 |

| ステップ 6 |

NHRP およびトンネル インターフェイスのパラメータ、たとえば、IP アドレス、NHRP パラメータおよびマップ、MTU 値、トンネルの送信元、トンネル モード、トンネル キーなどを設定します。 |

| ステップ 7 |

デバイス間のデータ フローを保護するためのトランスフォーム セットを作成します。1 つの認証ヘッダー(AH)、1 つのカプセル化セキュリティ ペイロード(ESP)暗号化、1 つの ESP 認証、および 1 つの圧縮という、最大 4 つのトランスフォームを指定できます。これらのトランスフォームは、IPsec プロトコルとアルゴリズムを定義します。 |

| ステップ 8 |

使用するルーティング プロトコルを設定します。 |

| ステップ 9 |

[Save] をクリックして、コンフィギュレーションをデバイスに保存します。 |

DMVPN フルメッシュ トポロジの設定

ダイナミック スポークツースポーク オプションを使用すると、DMVPN フルメッシュ トポロジを設定できます。このトポロジでは、ネットワーク内の他のスポークに直接 IPsec トンネルを確立できるスポークとして、ルータを設定できます。

DMVPN フルメッシュ トポロジを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

| ステップ 2 |

リストからデバイスを選択するか、[追加(Add)] をクリックして新しいデバイスを作成した後、デバイスを設定します。 |

| ステップ 3 |

デバイスを選択して [設定(Configuration)] をクリックします。[機能設定(Feature Configuration)] ペインが表示されます。 |

| ステップ 4 |

[Security] フォルダを展開して [DMVPN] をクリックします。[追加(Add)] をクリックして、フルメッシュ トポロジで DMVPN トンネルを作成します。 |

| ステップ 5 |

[DMVPN トンネルの作成(Create DMVPN Tunnel)] 設定ページで [フル メッシュ(Full Mesh)] オプション ボタンを選択して、ネットワーク タイプをフルメッシュ トポロジとして設定します。 |

| ステップ 6 |

「DMVPN ハブ アンド スポーク トポロジの設定」の項にあるステップ 6 ~ 8 を繰り返します。 |

| ステップ 7 |

フルメッシュ スポーク トポロジでは、[NHS Server Information] 領域に、ハブの物理インターフェイスの IP アドレスやハブのトンネル インターフェイスの IP アドレスなど、次のハブのサーバ情報を追加します。 |

| ステップ 8 |

[Save] をクリックして、コンフィギュレーションをデバイスに保存します。 |

DMVPN クラスタ トポロジの設定

クラスタ トポロジを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

||

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

||

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [DMVPN] をクリックします。[追加(Add)] をクリックして DMVPN トンネルを作成します。 |

||

| ステップ 4 |

[DMVPN トンネルの作成(Create DMVPN Tunnel)] 設定ページで、[スポーク(Spoke)] オプション ボタンを選択して、デバイス ロールをスポークとして設定します。 |

||

| ステップ 5 |

「DMVPN ハブ アンド スポーク トポロジの設定」の項にあるステップ 6 ~ 8 を繰り返します。

|

||

| ステップ 6 |

[行を追加(Add Row)] をクリックしてクラスタ関連情報を設定し、[クラスタ ID(Cluster-ID)] と [最大接続(Maximum Connection)] の値を追加します。 |

||

| ステップ 7 |

(オプション ボタンの横にある)[行を展開(Expand Row)] をクリックし、[行を追加(Add Row)] をクリックして NHS サーバ情報を追加します。 |

||

| ステップ 8 |

NHS サーバ、GRE トンネル IP アドレス、およびこの NHS サーバの優先度を入力します。[保存(Save)] をクリックして、NHS サーバ エントリの設定を保存します。 |

||

| ステップ 9 |

[保存(Save)] をクリックして、NHS サーバ グループ情報を保存します。 |

||

| ステップ 10 |

再び [保存(Save)] をクリックして、クラスタ設定を含む NHS グループ情報を保存します。これにより、テーブルに NHS サーバ IP アドレスが自動的に入力されます。 |

デバイスからの DMVPN トンネルの削除

DMVPN トンネルを削除するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

| ステップ 2 |

DMVPN トンネルを削除するデバイスをリストから選択します。デバイスが追加されていない場合は、[追加(Add)] をクリックしてデバイスを追加します。 |

| ステップ 3 |

デバイスを選択して [設定(Configuration)] をクリックします。[機能設定(Feature Configuration)] ペインが表示されます。 |

| ステップ 4 |

[セキュリティ(Security)] フォルダを展開して [DMVPN] をクリックします。使用可能なトンネルが表示されます。 |

| ステップ 5 |

トンネルを選択して [削除(Delete)] をクリックします。 |

| ステップ 6 |

警告メッセージに対して [Yes] をクリックし、選択したトンネルを削除します。 |

| ステップ 7 |

選択したトンネルを削除しない場合は、警告メッセージに対して [いいえ(No)] をクリックします。 |

| ステップ 8 |

加えた変更をルータへ送信せずに、すべての変更を取り消すには、[Cancel] をクリックします。 |

デバイスの QoS 設定

デバイスに QoS を有効または無効にするには、次の手順を実行します。

手順

| ステップ 1 |

の順に選択します。 |

||

| ステップ 2 |

QoS を有効にするデバイス名をクリックし、 を選択します。 |

||

| ステップ 3 |

QoS 対応のインターフェイスを選択し、[QoS の有効化(Enable QoS)] をクリックします。 |

||

| ステップ 4 |

要件に応じて、[入力時に QoS を有効化(Enable QoS on Ingress)] チェックボックスまたは [出力時に QoS を有効化(Enable QoS on Egress)] チェックボックスをオンにするか、あるいはその両方をオンにします。 |

||

| ステップ 5 |

[入力時に QoS を有効化(Enable QoS on Ingress)] をオンにした場合は、[プロファイルの選択(Select Profile)] ドロップダウン リストからプロファイルを選択して [OK] をクリックします。 |

||

| ステップ 6 |

[出力時に QoS を有効化(Enable QoS on Egress)] をオンにした場合は、次の手順を実行します。

|

||

| ステップ 7 |

展開する前に [CLI プレビュー(CLI Preview)] タブをクリックし、QoS 設定をプレビューします。 |

||

| ステップ 8 |

[展開(Deploy)] をクリックします。 |

||

| ステップ 9 |

デバイスの QoS を無効にするには、次の手順を実行します。

|

GETVPN を使用した IPSec トポロジの設定

Group Encrypted Transport VPN(GETVPN)展開には、グループ メンバ、キー サーバ、およびグループ ドメイン オブ インタープリテーション プロトコルという、3 つの主要コンポーネントがあります。グループ メンバーはトラフィックを暗号化および復号化し、キー サーバはすべてのグループ メンバーに暗号キーを配布します。キー サーバは、ある一定期間において 1 つのデータ暗号化キーを決定します。すべてのグループ メンバーが同じキーを使用するため、どのグループ メンバーも、他のすべてのグループ メンバーによって暗号化されたトラフィックを復号化することができます。グループ キーおよびグループのセキュリティ アソシエーション(SA)管理のために、グループ メンバーとキー サーバの間で GDOI プロトコルが使用されます。GETVPN 展開には、少なくとも 1 つのキー サーバが必要です。

従来の IPsec 暗号化ソリューションとは異なり、GETVPN ではグループ SA の概念を使用します。GETVPN グループ内のすべてのメンバーは、共通の暗号化ポリシーと共有 SA を使用して互いに通信することができます。したがって、グループ メンバー間でピアツーピア ベースの IPsec ネゴシエーションを行う必要はなく、これによってグループ メンバー ルータにかかるリソースの負荷が軽減されます。

グループ メンバー

グループ メンバーは、グループ内のデータ トラフィックを暗号化するのに必要な IPsec SA を取得するために、キー サーバに登録します。グループ メンバーはキー サーバにグループ識別番号を提供し、そのグループのポリシーとキーを取得します。これらのキーは、トラフィックが喪失しないよう、現在の IPsec SA が期限切れになる前にキー サーバによって定期的に更新されます。

キー サーバ

キー サーバは、セキュリティ ポリシーの保守、グループ メンバーの認証、トラフィック暗号化用のセッション キーの提供を行います。キー サーバは個々のグループ メンバーを登録時に認証します。グループ メンバーは登録が成功した場合にのみ、グループ SA に参加できます。

グループ メンバーはいつでも登録可能で、最新のポリシーとキーを受け取ります。グループ メンバーがキー サーバに登録する際に、キー サーバはグループ メンバーのグループ識別番号を検証します。この識別番号が有効で、しかもグループ メンバーから提供されたインターネット キー エクスチェンジ(IKE)クレデンシャルが有効である場合には、キー サーバが SA ポリシーとキーをグループ メンバーに送信します。

グループ メンバーに送信されるキーは、キー暗号キー(KEK)とトラフィック暗号キーの 2 種類です。TEK は、同じグループ内のグループ メンバーがデータの暗号化に使用する IPsec SA の一部になります。KEK は、キー サーバとグループ メンバーの間でキー再生成メッセージを保護するために使用されます。

キー サーバは、IPsec SA の期限切れが近づいている場合や、キー サーバでセキュリティ ポリシーが変更された場合に、キー再生成メッセージを送信します。キーの配布は、マルチキャストまたはユニキャスト トランスポートを使用して、キーの再生成中に行われます。マルチキャスト方式は、キーを各グループ メンバに個別に送信する必要がないため、拡張性に優れています。ユニキャストとは異なり、キー サーバは、マルチキャスト キー再生成方式を使用して成功したキー再生成の受信に関する確認応答をグループ メンバーから受信しません。ユニキャストのキー再生成方式を使用すると、グループ メンバが 3 回連続でキー再生成の確認応答を行わなかった場合、キー サーバはそのグループ メンバをデータベースから削除します。

グループ ドメイン オブ インタープリテーション

グループ ドメイン オブ インタープリテーション プロトコルは、グループ キーとグループ SA の管理に使用されます。グループ ドメイン オブ インタープリテーションでは、グループ メンバーとキー サーバの認証に Internet Security Association Key Management Protocol(ISAKMP)を使用します。GETVPN には、RSA 署名(証明書)や事前共有キーなど、標準的なすべての ISAKMP 認証スキームを使用できます。

GETVPN の詳細については、http://www.cisco.com/en/US/prod/collateral/iosswrel/ps6537/ps6586/ps6635/ps7180/deployment_guide_c07_554713.html を参照してください。

GETVPN グループ メンバーの設定

[Add GroupMember] 設定ページを使用して、GETVPN グループ メンバを設定します。

GETVPN グループ メンバーを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

||

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

||

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [GETVPN-GroupMember] をクリックします。[追加(Add)] をクリックして、GET VPN のグループ メンバーを作成します。 |

||

| ステップ 4 |

[Add GroupMember] ダイアログボックスで [General] タブを選択し、[Group Name] および [Group Identity] を入力します。ドロップダウン リストから [登録インターフェイス(Registration Interface)] を選択します。 |

||

| ステップ 5 |

プライマリ キー サーバとセカンダリ キー サーバの IP アドレスを入力します。セカンダリ キー サーバの IP アドレスを追加または削除するには、[行を追加(Add Row)] または [削除(Delete)] をクリックします。

|

||

| ステップ 6 |

[行(row)] または [フィールド(field)] をクリックして、セカンダリ キー サーバの IP アドレスを編集します。 |

||

| ステップ 7 |

[保存(Save)] をクリックして、設定を保存します。 |

||

| ステップ 8 |

[Add Group Member] ダイアログボックスで [Advanced] タブを選択し、ドロップダウン リストから [Local Exception ACL] および [Fail Close ACL] を選択します。 フェール クローズ機能を設定した場合、グループ メンバーが正常に登録されるまでは、グループ メンバーを通過するすべてのトラフィックがドロップされます。グループ メンバーが正常に登録されて SA がダウンロードされた後、この機能は自動的にオフになります。 |

||

| ステップ 9 |

[移行(Migration)] タブを選択し、[パッシブ SA を有効化(Enable Passive SA)] チェックボックスをオンにして、パッシブ SA を有効にします。このグループ メンバでパッシブ SA モードをオンにするには、このオプションを使用します。 |

||

| ステップ 10 |

[OK] をクリックしてテーブルにグループ メンバーを追加します。コマンドを表示するには、[CLI] プレビューをクリックします。スケジュールした展開が完了すると、設定がデバイスに適用されます。 |

GETVPN キー サーバの設定

[Add KeyServer] 設定ページを使用して、GETVPN キー サーバを設定します。

GETVPN キー サーバを作成するには、次の手順を実行します。

手順の概要

- [Inventory] > [Device Management] > [Network Devices] を選択します。

- リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。

- [機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [GETVPN-KeyServer] をクリックします。[追加(Add)] をクリックして GETVPN キー サーバを作成します。

- [Add Key Server] ダイアログボックスで [General] タブを選択し、このキー サーバの [Group Name]、[Group Identity]、[WAN IP address]、および [Priority] を入力します。

- [Co-operative Key Server] の IP アドレスを入力します。共同キー サーバの IP アドレスを追加または削除するには、[行を追加(Add Row)] または [削除(Delete)] をクリックします。[行(row)] または [フィールド(field)] をクリックして、IP アドレスを編集します。

- [Add KeyServer] ダイアログボックスで [Rekey] タブを選択し、ドロップダウン リストから配布方法を選択します。

- [キー サーバの追加(Add KeyServer)] ダイアログボックスで [GETVPN トラフィック(GETVPN Traffic)] タブを選択し、暗号化するトラフィック、暗号化ポリシー、およびアンチリプレイを入力します。

- [OK] をクリックしてテーブルにグループ メンバーを追加します。コマンドを表示するには、[CLI] プレビューをクリックします。スケジュールした展開が完了すると、コンフィギュレーションがデバイスに適用されます。

手順の詳細

| ステップ 1 |

[Inventory] > [Device Management] > [Network Devices] を選択します。 |

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [GETVPN-KeyServer] をクリックします。[追加(Add)] をクリックして GETVPN キー サーバを作成します。 |

| ステップ 4 |

[Add Key Server] ダイアログボックスで [General] タブを選択し、このキー サーバの [Group Name]、[Group Identity]、[WAN IP address]、および [Priority] を入力します。 |

| ステップ 5 |

[Co-operative Key Server] の IP アドレスを入力します。共同キー サーバの IP アドレスを追加または削除するには、[行を追加(Add Row)] または [削除(Delete)] をクリックします。[行(row)] または [フィールド(field)] をクリックして、IP アドレスを編集します。 |

| ステップ 6 |

[Add KeyServer] ダイアログボックスで [Rekey] タブを選択し、ドロップダウン リストから配布方法を選択します。 この配布方法は、キー サーバからグループ メンバーにキー再生成情報を送信するために使用されます。配布方法としてマルチキャストを選択した場合は、キー再生成の伝送先となるマルチキャスト アドレスを指定します。 |

| ステップ 7 |

[キー サーバの追加(Add KeyServer)] ダイアログボックスで [GETVPN トラフィック(GETVPN Traffic)] タブを選択し、暗号化するトラフィック、暗号化ポリシー、およびアンチリプレイを入力します。 このアクセス リストは、暗号化されるトラフィックを定義します。「許可」行に一致するトラフィックだけが暗号化されます。暗号化セッションが非アクティブな場合も常に許可する必要がある特定のトラフィックは、暗号化しないでください。 |

| ステップ 8 |

[OK] をクリックしてテーブルにグループ メンバーを追加します。コマンドを表示するには、[CLI] プレビューをクリックします。スケジュールした展開が完了すると、コンフィギュレーションがデバイスに適用されます。 |

VPN のコンポーネント

インターネット キー エクスチェンジ(IKE)は、セキュアな認証された通信を設定するための標準的な方式です。IKE では、ネットワークを介した 2 つのホスト間でセッション キー(およびそれに関連する暗号とネットワーク設定)を確立します。IKE ポリシーは、認証中にピアの識別情報を保護します。

IKE ネゴシエーションは保護される必要があります。このため、それぞれの IKE ネゴシエーションの最初に、共通する(共有されている)IKE ポリシーに関して各ピアが同意します。このポリシーは、後続の IKE ネゴシエーションを保護するために使用されるセキュリティ パラメータを示します。ピアがポリシーに同意した後、そのポリシーのセキュリティ パラメータが、各ピアで確立されたセキュリティ アソシエーションによって識別されます。それらのセキュリティ アソシエーションは、ネゴシエーションの間、後続のすべての IKE トラフィックに適用されます。

ネゴシエーションが開始されると、IKE は、両方のピアで同じ IKE ポリシーを検索します。ネゴシエーションを開始したピアは、そのすべてのポリシーをリモート ピアに送信します。リモート ピアは、相手側ピアから受信したすべてのポリシーと、自身の最優先ポリシーを比較することにより、一致を検索します。両方のピアのポリシーが一致するのは、暗号化、ハッシュ、認証、Diffie-Hellman(D-H)の各パラメータ値が同じで、リモート ピアのポリシーに指定されているライフタイムが、比較対象ポリシーのライフタイム以下である場合です。ライフタイムが同一でない場合は、より短い、リモート ピアのポリシーのライフタイムが使用されます。

VPN IKE ポリシーの設定

IKE ポリシーを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [VPN コンポーネント(VPN Components)] > [IKE ポリシー(IKE Policies)] を選択します。 |

| ステップ 4 |

[行を追加(Add Row)] をクリックして IKE ポリシーを作成します。 |

| ステップ 5 |

[IKE ポリシー(IKE Policies)] ページで、優先度、認証、D-H グループ、暗号化、ハッシュ、およびライフタイムを入力します。 [IKE ポリシー(IKE Policies)] ページの要素の説明については、『Cisco Prime Infrastructure Reference Guide』の「Security > VPN Components > IKE Policies」を参照してください。 |

| ステップ 6 |

[IKE の有効化(Enable IKE)] と [アグレッシブ モードの有効化(Enable Aggressive Mode)] チェックボックスをオンにし、ピア ルータとアグレッシブ モードの IKE ポリシーをグローバルに有効にします。 |

| ステップ 7 |

ドロップダウン リストから [IKE Identity] を選択します。 |

| ステップ 8 |

[Dead Peer Detection Keepalive] および [Dead Peer Detection Retry] の時間を秒単位で入力します。 [IKE ポリシー(IKE Policies)] ページの要素の説明については、『Cisco Prime Infrastructure 参照ガイド』の「セキュリティ > VPN コンポーネント > IKE ポリシー.」を参照してください。 |

| ステップ 9 |

[保存(Save)] をクリックして設定を保存し、再び [保存(Save)] をクリックして CLI コマンドを生成します。 |

VPN IPSec プロファイルの設定

IPsec プロファイルは ISAKMP プロファイルとも呼ばれ、これを使用すると、一連の IKE パラメータを定義して 1 つ以上の IPsec トンネルに関連付けることができます。IPsec プロファイルは、その一致識別基準の概念によって一意に識別される着信 IPsec 接続に、パラメータを適用します。これらの基準は、着信 IKE 接続によって提示される IKE 識別情報に基づいており、これには IP アドレス、完全修飾ドメイン名(FQDN)、およびグループ(VPN リモート クライアント グループ)が含まれます。

IKE プロファイル機能を使用して、IPsec プロファイルを作成できます。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

||

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

||

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [VPN コンポーネント(VPN Components)] > [IPsec プロファイル(IPsec Profile)] を選択します。 |

||

| ステップ 4 |

[行を追加(Add Row)] をクリックして IPsec プロファイルを作成します。 |

||

| ステップ 5 |

[IPsec Profile] ページで、[Name]、[Description]、[Transform Set]、[IPsec SA Lifetime] などの情報を入力します。

|

||

| ステップ 6 |

設定した期間が経過した後に新しい SA を確立するための [IPSec SA ライフタイム(IPsec SA Lifetime)] を秒単位で入力します。 |

||

| ステップ 7 |

IPsec プロファイルのパラメータを編集するには、[Field] をクリックし、その IPsec プロファイルのパラメータを編集します。 |

||

| ステップ 8 |

IPSec プロファイルを削除するには、リストから [IPSec プロファイル(IPsec Profile)] を選択し、[削除(Delete)] をクリックします。 |

||

| ステップ 9 |

[保存(Save)] をクリックして設定を保存し、再び [保存(Save)] をクリックして CLI コマンドを生成します。 |

VPN 事前共有キーの設定

事前共有キー機能を使用すると、2 つのピア間で秘密キーを共有できます。このキーは、IKE が認証フェーズで使用します。

事前共有キーを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[Inventory] > [Device Management] > [Network Devices] を選択します。 |

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [VPN コンポーネント(VPN Components)] > [事前共有キー(Preshared Keys)] を選択します。 |

| ステップ 4 |

[Add Row] をクリックして事前共有キーを作成します。 |

| ステップ 5 |

[事前共有キー(Preshared Keys)] ページで、[IP アドレス(IP Address)]、[ホスト名(Host Name)]、[サブネット マスク(Subnet Mask)]、および [事前共有キー(Preshared Keys)] を入力します。 |

| ステップ 6 |

事前共有キーのパラメータを編集するには、[フィールド(Field)] をクリックし、その事前共有キーのパラメータを編集します。 |

| ステップ 7 |

事前共有キーを削除するには、リストから事前共有キーを選択して [Delete] をクリックします。 |

| ステップ 8 |

[保存(Save)] をクリックして設定を保存し、再び [保存(Save)] をクリックして CLI コマンドを生成します。 |

VPN RSA キーの設定

RSA キー ペアは、公開キーと秘密キーで構成されます。公開キー インフラストラクチャ(PKI)を設定する際には、証明書登録要求に公開キーを含める必要があります。証明書が付与された後、公開キーが証明書に組み込まれ、ピアはこれを使用して、ルータに送られるデータを暗号化できます。秘密キーはルータに保持され、ピアから送信されたデータの復号化、およびピアとネゴシエーションする際のトランザクションのデジタル署名に使用されます。

RSA キー ペアには、キーのモジュラス値が含まれています。モジュラス値に応じて、RSA キーのサイズが決まります。モジュラス値が大きいほど、RSA キーの安全性が高まります。ただしモジュラス値が大きいと、キーの生成、暗号化、および復号化にかかる時間が長くなります。

RSA キーを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

||

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

||

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [VPN コンポーネント(VPN Components)] > [RSA キー(RSA Keys)] を選択します。 |

||

| ステップ 4 |

[行を追加(Add Row)] をクリックして RSA キーを作成します。 |

||

| ステップ 5 |

[Add RSA Keys] ダイアログボックスが表示されます。 |

||

| ステップ 6 |

[RSA キーの追加(Add RSA Keys)] ダイアログボックスで、[ラベル(Label)]、[モジュラス(Modulus)]、および [タイプ(Type)] を入力します。

|

||

| ステップ 7 |

RSA をエクスポート可能キーとして生成するには、[Make the Key exportable] チェックボックスをオンにします。 |

||

| ステップ 8 |

[OK] をクリックして、設定を保存します。 |

||

| ステップ 9 |

RSA キーをインポートするには、[Import] をクリックします。[RSA キーのインポート(Import RSA Key)] ダイアログボックスが表示されます。 |

||

| ステップ 10 |

[RSA キーのインポート(Import RSA Key)] ダイアログボックスで、RSA キーのラベル、キー タイプ、およびキーを復号化するためのパスワードを入力します。キー タイプが汎用キー、署名、または暗号である場合は、保存された公開キーと秘密キーのデータをコピーして貼り付けます。 |

||

| ステップ 11 |

用途キー(usage-key)をインポートするには、署名キーと暗号キーの両方の公開および秘密キー データを入力します。 |

||

| ステップ 12 |

[インポート(Import)] をクリックして、RSA キーをインポートします。 |

||

| ステップ 13 |

RSA キーをエクスポートするには、リストから RSA キーを選択して [エクスポート(Export)] をクリックします。[RSA キー ペアのエクスポート(Export RSA Key Pair)] ダイアログボックスが表示されます。 |

||

| ステップ 14 |

[Export RSA Key Pair] ダイアログボックスで、RSA キーを暗号化するためのパスワードを入力し、ドロップダウン リストから暗号化アルゴリズムを選択します。 |

||

| ステップ 15 |

[OK] をクリックして、エクスポートしたキーを表示します。 |

||

| ステップ 16 |

RSA キーを削除するには、リストから RSA キーを選択して [削除(Delete)] をクリックします。 |

VPN トランスフォーム セットの設定

トランスフォーム セットを定義するには、1 ~ 3 個のトランスフォームを指定します。各トランスフォームは、IPsec セキュリティ プロトコル(AH または ESP)および使用するアルゴリズムを表します。IPsec セキュリティ アソシエーションのネゴシエーション中に特定のトランスフォーム セットを使用する場合は、トランスフォーム セット全体(プロトコル、アルゴリズム、その他の設定値の組み合わせ)が、リモート ピアのトランスフォーム セットと一致している必要があります。

トランスフォーム セットを設定する手順は、次のとおりです。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択します。 |

||

| ステップ 2 |

リストからデバイスを選択してから、[設定(Configuration)] をクリックします。[Feature Configuration] ペインが表示されます。 |

||

| ステップ 3 |

[機能設定(Feature Configuration)] ペインで、[セキュリティ(Security)] フォルダを展開して [VPN コンポーネント(VPN Components)] > [トランスフォーム セット(Transform Sets)] を選択します。 |

||

| ステップ 4 |

[行の追加(Add Row)] をクリックしてトランスフォーム セットを作成します。 |

||

| ステップ 5 |

[Transform Sets] ページで、[Name] を入力し、トランスフォーム セットを設定するために有効なセキュリティ プロトコルとアルゴリズムの組み合わせを選択します。

|

||

| ステップ 6 |

トランスフォーム セットのモードを次のように指定します。

|

||

| ステップ 7 |

[保存(Save)] をクリックして設定を保存し、再び [保存(Save)] をクリックして設定の変更を保存します。 |

ゾーンベースのファイアウォールを使用したインターフェイス グループ間のファイアウォール ポリシーの制御

ゾーンベース ファイアウォール機能を使用すると、ゾーンと呼ばれるインターフェイス グループの間で Cisco IOS 単方向ファイアウォール ポリシーを簡単に管理できます。

ゾーンとは、同様の機能を果たすインターフェイスのグループです。たとえばルータで、ギガビット イーサネット インターフェイス 0/0/0 とギガビット イーサネット インターフェイス 0/0/1 を LAN に接続するとします。これら 2 つのインターフェイスは、内部ネットワークを表している点で同類です。したがって、これらをファイアウォール設定用のゾーンとしてグループ化できます。

デフォルトでは、同じゾーン内のインターフェイス間のトラフィックはポリシーの制約を受けません。トラフィックは自由に通過します。

あるインターフェイスがセキュリティ ゾーンのメンバーである場合、そのインターフェイスで送受信されるトラフィックはすべてドロップされます(ルータ宛てのトラフィック、および同じゾーンの別のインターフェイス宛てのトラフィックを除く)。

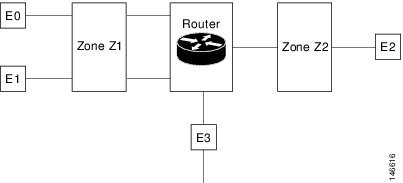

別のゾーンに属するインターフェイス間のトラフィックを許可するには、具体的なルールを含むファイアウォール ポリシーをデバイスにプッシュする必要があります。ポリシーで(inspect または pass アクションによって)これら 2 つのゾーン間のトラフィックが許可されると、トラフィックはゾーンを通過できます。図 48-1 では、セキュリティ ゾーンについて説明します。

上の図に示したインターフェイスとセキュリティ ゾーンの関係について、以下で説明します。

- インターフェイス E0 と E1 はセキュリティ ゾーン Z1 のメンバです。

- インターフェイス E2 はセキュリティ ゾーン Z2 のメンバーです。

- インターフェイス E3 は、どのセキュリティ ゾーンのメンバーでもありません。

このシナリオでは、次のような状況になっています。

- インターフェイス E0 と E1 は同じセキュリティ ゾーン(Z1)のメンバーなので、これらのインターフェイス間のトラフィックは自由に流れます。

- ポリシーが設定されていない場合、ゾーン間(たとえば、E0 と E2 の間、E1 と E2 の間、E3 と E1 の間、および E3 と E2 の間)でトラフィックは流れません。

- インターフェイス E0 または E1 と E2 の間のトラフィック フローが可能になるのは、ゾーン Z1 とゾーン Z2 の間のトラフィックを許可する明示的なポリシーが設定されている場合だけです。

E3 は、どのセキュリティ ゾーンにも属していないため、E3 と E0、E1、または E2 のインターフェイス間をトラフィックが流れることはありません。

Cisco Prime Infrastructure は、Cisco ASR、ISR、CSR ルータでのゾーンベース ファイアウォール機能をサポートしています。Cisco Prime Infrastructure を使用して、ゾーンベース ファイアウォール ポリシー テンプレートを設定し、複数のデバイスにそれを展開できます。ゾーンベースの設定を展開した後、デバイス ワーク センターに移動して、特定のデバイスに展開されたファイアウォールの設定を確認できます。

ゾーンベース ファイアウォールをモニタするには、デバイス ワーク センターまたは(ゾーンベース ファイアウォールの syslog メッセージをサポートする)Cisco Prime Infrastructure の syslog 機能で、Zone-Based Firewall Monitor Hits 機能を確認します。

Cisco Prime Infrastructure では、(Telnet または SSH を介した)CLI または WSMA を使用してゾーンベース ファイアウォールを設定できます。WSMA を使用すると、より効率的かつ堅牢な方法でゾーンベース ファイアウォールを設定できます。したがって、ゾーンベース ファイアウォールの設定には WSMA プロトコルを使用することを推奨します。Cisco Prime Infrastructure での WSMA の使用の詳細については、「WSMA で AVC 機能を使用するためのデバイスの設定」を参照してください。

ゾーンベース ファイアウォールの設定:ワークフロー

複数のデバイスでゾーンベース ファイアウォールを設定するには、ゾーンベース テンプレートを使用して変更を行います。ゾーンベース ファイアウォール テンプレートを使用するために、まずはネットワークのゾーンを定義してネットワークにゾーンベース ファイアウォールを設計する必要があります。Cisco Prime Infrastructure では、ゾーンはインターフェイス ロールのグローバル オブジェクトで表され、ゾーンに属するインターフェイスのリストが動的に選択されます。次に、ファイアウォール環境でネットワーク オブジェクトを定義して作成します。ゾーンベース ファイアウォールの機能は、Cisco Prime Infrastructure で IPv4 ネットワークのみをサポートしています。(IPv6 はサポートされていません)。

(注) |

ゾーンベース ファイアウォール機能は、Cisco IOS-XE Release 15.2(2)S 以降の ASR プラットフォーム、Cisco IOS Release 15.0(1)M 以降の ISR G2 プラットフォーム、Cisco IOS-XE 15.3(2)S Release 以降の ISR G3 プラットフォーム、Cisco IOS-XE 15.3(1)S Release 以降の CSR プラットフォーム、Cisco IOS-XE Release 16.3 以降の Cisco ISRv プラットフォーム、および Cisco IOS-XE Release 16.6.1 以降の Cisco ISR 1000 プラットフォームでサポートされます。 |

ゾーンベース ファイアウォール テンプレートを設定する手順は、次のとおりです。

- ゾーンを定義します。セキュリティ ゾーンはインターフェイス ロールとして定義されます。

- IPv4 ネットワーク オブジェクトを定義します。

(注)

Cisco Prime Infrastructure 2.0 は、IPv4 ネットワーク オブジェクトのみをサポートしています。

- ファイアウォール ポリシーを設計し、複数のデバイスに展開します(詳細については、「単一デバイスのゾーンベース ファイアウォールに関するポリシー ルールの作成」を参照)。

- 特定のデバイスの設定を検証します(「ゾーンベースのファイアウォールを使用したインターフェイス グループ間のファイアウォール ポリシーの制御」を参照)。

- グローバル オブジェクトとテンプレートの設定を変更します(「ゾーンベース ファイアウォールのポリシー ルールの設定」を参照)。

- ポリシー ルールをモニタします(単一デバイスのゾーンベース ファイアウォールに関するポリシー ルールのモニタとトラブルシューティング を参照)。

- Syslog メッセージをモニタします。

セキュリティ ゾーン、IPv4 ネットワーク オブジェクト、およびファイアウォール ポリシーを変更するには、ファイアウォール ポリシーを編集して、該当するデバイスに再び展開します。

ゾーンベース ファイアウォールのポリシー ルールの設定

共有ポリシー オブジェクトの作成後に、ゾーンベース ファイアウォールのポリシー ルール テンプレートを作成します。

ゾーンベース ファイアウォールのポリシー ルール テンプレートを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] > [セキュリティ(Security)] > [ゾーンベース ファイアウォール(Zone Based Firewall)] > [ポリシー ルール(Policy Rules)] を選択します。 |

| ステップ 2 |

[Template Basic] 領域で、適切なフィールドに名前と説明を入力します。 |

| ステップ 3 |

[検証基準(Validation Criteria)] 領域で、リストからデバイス タイプを選択し、OS バージョンを入力します。 |

| ステップ 4 |

必須フィールドに入力します。テンプレート パラメータの説明については、『Cisco Prime Infrastructure Reference Guide』を参照してください。 |

| ステップ 5 |

[Save as New Template] をクリックします。 |

CLI を使用したゾーンベース ファイアウォール設定の削除

ユーザーは、次の手順を実行して、CLI テンプレートを使用してデバイスからゾーンベースのファイアウォール設定を削除できます。

手順

| ステップ 1 |

[設定(Configuration)] > [テンプレート(Templates)] > [機能およびテクノロジー(Features & Technologies)] の順に移動します。 |

| ステップ 2 |

CLIテンプレートツリーを展開し、[システム テンプレート CLI]オプションを選択します。 |

| ステップ 3 |

Delete_ZBFW_Configurationテンプレートを選択します。 |

| ステップ 4 |

ゾーンベースのファイアウォール構成を削除するデバイスを同期し、[展開]ボタンをクリックする必要があります。 |

| ステップ 5 |

ゾーンベースのファイアウォール構成を削除するデバイスを選択します。 |

| ステップ 6 |

ゾーンベースのファイアウォール構成が確実に削除されるように、デバイスを再度同期する必要があります。 |

単一デバイスのゾーン ベースのファイアウォールのポリシー ルールを構成します。

単一のデバイスでゾーンベース ファイアウォールを設定するには、デバイス ワーク センターのゾーンベースの設定を使用して変更を行います。

単一デバイスのゾーンベース ファイアウォール用のセキュリティ ゾーンを作成する

セキュリティ ゾーンを作成するには、次の手順を実行します。

(注) |

ゾーンベース ファイアウォール機能は、Cisco IOS-XE Release 15.2 (2)S 以降の ASR プラットフォーム、Cisco IOS リリース 15.0 (1) M 以降の ISR G2 プラットフォーム、Cisco IOS-XE Release 15.3(2)S 以降の ISR G3 プラットフォーム、および Cisco IOS-XE Release 15.3(1)S の CSR プラットフォームでサポートされます。 |

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択してから、デバイスをクリックします。 |

||

| ステップ 2 |

[設定(Configuration)] タブで [セキュリティ(Security)] サブフォルダを展開します。 |

||

| ステップ 3 |

[セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] > [共通のビルディング ブロック(Common Building Blocks)] を展開して [ゾーン(Zones)] をクリックします。 |

||

| ステップ 4 |

[Add Zone] をクリックしてセキュリティ ゾーンを作成します。 |

||

| ステップ 5 |

ゾーン名を選択します。 |

||

| ステップ 6 |

(Cisco ASR デバイスのみ)これを Cisco ASR デバイスのデフォルト ゾーンにするには、[デフォルトの有効化(Enable Default)] をクリックします。デフォルト ゾーンは、どのゾーンにも関連付けられていないすべてのインターフェイスをホスティングします。 |

||

| ステップ 7 |

[OK] をクリックして、設定を保存します。 |

||

| ステップ 8 |

ゾーンの VRF を選択します。

|

||

| ステップ 9 |

インターフェイスをセキュリティ ゾーンに割り当てるには、下矢印アイコンをクリックします。[インターフェイス オブジェクト セレクタ(Interface Object Selector)] ダイアログボックスが表示されます。

|

||

| ステップ 10 |

[Advanced options] 列で [Configure] をクリックします。[高度なパラメータ設定(Advanced Parameters Configuration)] ダイアログボックスが表示されます。 |

||

| ステップ 11 |

ゾーンに属するインターフェイスを通過する検査対象トラフィックに適用される、一連の詳細パラメータを定義します。パラメータごとに、デフォルト値をオーバーライドするパラメータ名の左にあるチェックボックスをオンにして、そのパラメータの新しい値を選択します。(任意)[高度なパラメータ設定(Advanced Parameters Configuration)] ダイアログボックスで、次の手順を実行します。

|

||

| ステップ 12 |

次をクリックします。

|

||

| ステップ 13 |

既存のセキュリティ ゾーン パラメータを編集するには、ゾーンを選択し、[高度なオプション(Advance options)] 列で [編集(Edit)] をクリックします。[Advanced Parameters Configuration] ダイアログボックスが表示されます。 |

||

| ステップ 14 |

[高度なパラメータ設定(Advanced Parameters Configuration)] ダイアログボックスで値を編集し、[保存(Save)] をクリックして変更を保存します。[Advanced Options] アイコンにマウス カーソルを合わせると、設定されたパラメータがクイック ビュー ウィンドウに表示されます。 |

||

| ステップ 15 |

ゾーンの説明を入力してから、[Save] をクリックします。 |

単一デバイスのゾーンベース ファイアウォール用のポリシー ルールを作成する

ポリシー ルール(規則)を作成するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択してから、デバイスを選択します。 |

||

| ステップ 2 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] サブフォルダを展開します。 |

||

| ステップ 3 |

[セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] を展開して [ポリシー ルール(Policy Rules)] をクリックします。[ポリシー ルール(Policy Rules)] ページが表示されます。 |

||

| ステップ 4 |

既存のポリシー ルールを編集するには、次のオプションのいずれかを選択します。

|

||

| ステップ 5 |

[ポリシー ルール(Policy Rules)] ページから、[ルールの追加(Add Rule)] をクリックし、フィールドに入力します。規則を追加する際は、ポリシーの上部か下部、または既存の規則の前後に規則を配置できます。複数のファイアウォール ルールは、その順序に従って処理されます。規則の順序を制御するには、テーブルで規則の場所を選択し、[Add Top] または [Add Bottom] オプションを使用して規則をテーブルの上部または下部に追加します。ルールを選択し、[後ろに追加(Add After)] または [前に追加(Add Before)] オプションを使用してルールを既存のルールの前または後ろに追加します。所定の場所にルールを配置して後でドラッグ アンド ドロップを使用することでその場所を変更できます。 |

||

| ステップ 6 |

(任意)ファイアウォール規則名を入力します。ファイアウォール ルールの名前を指定しない場合、システムによってファイアウォール ルールの名前が生成されます。rule_<number> または EMS_rule_<number> という形式のファイアウォール ルール名を作成することはできません(たとえば rule_1)。これらは、システムで予約済みの形式です。 |

||

| ステップ 7 |

ルールの送信元および宛先のゾーンを選択します。ルールは送信元ゾーンから宛先ゾーンに流れるトラフィックにのみ適用されます。送信元ゾーンと宛先ゾーンを同一にすることはできません。 |

||

| ステップ 8 |

送信元および宛先 IP アドレスを追加するには、[追加(add)] アイコンをクリックします。[送信元/宛先 IP アドレス(Source/Destination IP address)] ダイアログボックスが表示されます。

|

||

| ステップ 9 |

(任意)[Service] の値を設定します。サービスを追加または削除するには、下矢印アイコンをクリックします。[ファイアウォール サービス(Firewall Service)] ダイアログボックスが表示されます。定義済みのサービスを選択することもできます。サービスの作成については、「単一デバイスのゾーンベース ファイアウォールのサービス グループの作成」を参照してください。

|

||

| ステップ 10 |

適切なアクションを選択します。オプションは、[ドロップ(Drop)]、[ドロップして記録(Drop and Log)]、[検査(Inspect)]、[通過(Pass)]、および [通過させて記録(Pass and Log)] です。 |

||

| ステップ 11 |

検査アクションを選択した場合は、[Advance options] 列で [Configure] をクリックします。[高度なパラメータ設定(Advanced Parameters Configuration)] ダイアログボックスが表示されます。 |

||

| ステップ 12 |

[高度なパラメータ設定(Advanced Parameters Configuration)] ダイアログボックスで、次のようにします。 |

||

| ステップ 13 |

[保存(Save)] をクリックして、ルールをデバイスに適用します。要素の説明については、『Cisco Prime Infrastructure Reference Guide』を参照してください。 |

単一デバイスのゾーンベース ファイアウォールに関するポリシー ルールのモニタとトラブルシューティング

モニタリング機能を使用すると、ポリシー規則をモニタすることができます。最も使用されたルールの特定、特定のルールのトラブルシューティング、選択したルールのヒットの確認を行うことができます。

ポリシー規則をモニタするには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワーク デバイス(Network Devices)] を選択してデバイスを選択します。 |

||

| ステップ 2 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] フォルダを展開します。 |

||

| ステップ 3 |

[セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] を展開して [ポリシー ルール(Policy Rules)] をクリックします。[ファイアウォール ルール(Firewall Rules)] ページが表示されます。 |

||

| ステップ 4 |

[ファイアウォール ルール(Firewall Rules)] ページで [ヒット カウンタ(Hit Counters)] をクリックし、次のいずれかのオプションを使用して、ファイアウォール ルールのセッションおよびパケットのヒット カウンタを分析します。 |

||

| ステップ 5 |

ファイアウォール ルールのパケットおよびセッション カウンタを表示するには、[すべて表示(Show all)] オプションをクリックします。パケットおよびセッション カウンタは 2 つの別々の列に表示されます。

|

||

| ステップ 6 |

ルールの最終更新時刻を確認するには、列名にマウス カーソルを合わせるか、[ヒット カウンタ(Hit Counters)] の [最終更新時刻(Last Update Time)] オプションをクリックします。 |

||

| ステップ 7 |

特定のルールまたは選択した複数のルールのヒット カウンタを表示するには、[選択したルールについて表示(Show for selected rules)] オプションをクリックします。ヒット カウントがポップアップ ダイアログボックスに表示され、データを即座に更新できるボタンも一緒に表示されます。 |

||

| ステップ 8 |

パケット/セッション数に基づいた上位または下位の規則を表示するには、テーブルの右上隅に表示される定義済みフィルタ オプションを使用します。 |

||

| ステップ 9 |

デバイスのすべてのルール カウンタを破棄するには、[すべてのカウンタをリセット(Reset All Counters)] をクリックします。アプリケーションは、規則カウンタをリセットする前に警告メッセージを表示します。 |

単一デバイスのゾーンベース ファイアウォール用のサービス グループを作成する

サービス グループを作成、更新、または削除することができます。サービス グループには、複数のポートベースのアプリケーションをファイアウォール ポリシーで使用できる論理グループにグループ化するオプションがあります。

たとえば、参照サービス グループ オブジェクトを定義して、HTTP と HTTPS の両方のアプリケーションをそれに割り当てることができます。次に、この参照サービス グループをファイアウォール ルールで使用して、トラフィックの参照を許可または拒否できます。ルールで HTTP と HTTPS の両方を選択する必要はありません。

サービス グループを作成するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択してから、デバイスを選択します。 |

| ステップ 2 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] サブフォルダを展開します。 |

| ステップ 3 |

[セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] > [共通のビルディング ブロック(Common Building Blocks)] を展開して [サービス グループ(Service Groups)] をクリックします。[Service Groups] ページが表示されます。 |

| ステップ 4 |

次の手順でサービス グループを作成します。

|

| ステップ 5 |

既存のサービス グループを編集するには、次のいずれかを実行します。

|

| ステップ 6 |

[Save] をクリックして、変更をデバイスに適用します。 |

単一デバイスのゾーンベース ファイアウォール用のアプリケーション TCP/UDP ポートを割り当てる

伝送制御プロトコル(TCP)またはユーザ データグラム プロトコル(UDP)ポートをアプリケーションに割り当てたり、割り当てを解除したりすることができます。

(注) |

次の手順で [保存(Save)] をクリックすると、デバイスに変更が展開されます。要求済みの操作を確認したり、保留中の変更キューから要求を削除したりすることはできません。 |

アプリケーションに TCP/UDP ポートを割り当てるか、その割り当てを解除するには、次の手順を実行します。

手順の概要

- [インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択してから、デバイスを選択します。

- [機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] サブフォルダを展開します。

- [セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] > [共通のビルディング ブロック(Common Building Blocks)] を展開して [ポート マッピング(Port Mappings)] をクリックします。[ポート アプリケーション マッピング(Port Application Mapping)] ページが表示されます。

- アプリケーションに TCP/UDP ポートを割り当てるか、その割り当てを解除するには、アプリケーションをクリックし、その TCP/UDP ポート値を更新します。TCP/UDP ポート値が特定のアプリケーションに割り当てられます。

- [保存(Save)] をクリックして、設定を保存します。

手順の詳細

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択してから、デバイスを選択します。 |

||

| ステップ 2 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] サブフォルダを展開します。 |

||

| ステップ 3 |

[セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] > [共通のビルディング ブロック(Common Building Blocks)] を展開して [ポート マッピング(Port Mappings)] をクリックします。[ポート アプリケーション マッピング(Port Application Mapping)] ページが表示されます。

|

||

| ステップ 4 |

アプリケーションに TCP/UDP ポートを割り当てるか、その割り当てを解除するには、アプリケーションをクリックし、その TCP/UDP ポート値を更新します。TCP/UDP ポート値が特定のアプリケーションに割り当てられます。

|

||

| ステップ 5 |

[保存(Save)] をクリックして、設定を保存します。 |

単一 Cisco ISR デバイスのゾーンベース ファイアウォール用にデフォルトのパラメータを設定する

デフォルト パラメータを設定するには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択してから、デバイスを選択します。 |

||

| ステップ 2 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] サブフォルダを展開します。 |

||

| ステップ 3 |

[セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] を展開して [デフォルト パラメータ(Default Parameters)] をクリックします。[Default Parameters] ページが表示されます。 |

||

| ステップ 4 |

[デフォルト パラメータ(Default Parameters)] ページで、パラメータ値を変更します。

|

||

| ステップ 5 |

[保存(Save)] をクリックして、設定を保存します。 |

単一デバイスのゾーンベース ファイアウォール内の別のゾーンへのインターフェイスの割り当て

インターフェイス ビューには、ファイアウォール インスペクションに該当するデバイスのインターフェイスの概要が表示されます。このビューでは、インターフェイスのセキュリティ ゾーンへの割り当てを確認および変更できます。

ゾーンに対してインターフェイスの割り当てまたは割り当て解除を行うには、次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択してから、デバイスを選択します。 |

| ステップ 2 |

[機能設定(Feature Configuration)] ペインで [セキュリティ(Security)] サブフォルダを展開します。 |

| ステップ 3 |

[セキュリティ(Security)] サブフォルダで、[ゾーンベース ファイアウォール(Zone Based Firewall)] を展開して [インターフェイス(Interfaces)] をクリックします。 |

| ステップ 4 |

[Interface] ページで、変更するインターフェイスを選択し、下矢印アイコンをクリックします。[ゾーン(Zone)] ダイアログボックスが表示されます。 |

| ステップ 5 |

[ゾーン(Zone)] ダイアログボックスで、インターフェイスの新しいセキュリティ ゾーンを選択します。選択したインターフェイスがすでにゾーンに割り当てられている場合は、警告メッセージが表示されます。 |

| ステップ 6 |

そのインターフェイスの割り当てを変更する場合は、警告メッセージに対して [はい(Yes)] をクリックします。 |

| ステップ 7 |

特定のゾーンからインターフェイスの割り当てを解除するには、そのインターフェイスを選択し、ゾーン情報を削除します。 |

| ステップ 8 |

[Save] をクリックして、変更を保存および適用します。 |

データ ソースとしての NAM アプリケーション サーバの追加

Prime Infrastructure では、さまざまな機能をリモートで NAM に設定できます。NAM アプリケーション サーバ機能を使用すると、アプリケーション サーバを使用して NAM デバイスを設定することができます。

アプリケーション サーバのパラメータを設定するには、NAM デバイスで次の手順を実行します。

手順

| ステップ 1 |

[インベントリ(Inventory)] > [デバイス管理(Device Management)] > [ネットワークデバイス(Network Devices)] を選択してから、デバイスを選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

[サーバを追加(Add Servers)] ダイアログボックスにサーバの IP アドレスを入力し、ダイアログボックス内の [追加(Add)] ボタンをクリックします。サーバの IP アドレスのリストが [IPアドレス(IP address)] 列の下に表示されます。 |

| ステップ 4 |

NAM デバイスに展開するサーバの IP アドレスを選択して、[NAMサーバリストに追加(Add to NAM Server lists)] をクリックします。 |

| ステップ 5 |

[NAMサーバリストにサーバを追加(Add Server(s) to NAM Server List)] ダイアログボックスで、1 つ以上の NAM デバイスの IP アドレスを選択し、ダイアログボックス内の [追加(Add)] ボタンをクリックします。 選択したデバイス IP アドレスが [NAM サーバ リストの一部(Part of NAM Server List on)] 列の下に表示され、選択した NAM デバイスにサーバ パラメータが設定されます。 |

フィードバック

フィードバック